Impostazioni di connettività del database SQL di Azure e di Azure Synapse Analytics

Si applica a: Database SQL di Azure

Azure Synapse Analytics (solo pool SQL dedicati)

Questo articolo presenta le impostazioni che controllano la connettività al server per database SQL di Azure e il pool SQL dedicato (in precedenza SQL DW) in Azure Synapse Analytics.

- Per altre informazioni sui vari componenti che indirizzano il traffico di rete e i criteri di connessione, vedere Architettura della connettività.

- Questo articolo non si applica all’Istanza gestita di SQL di Azure, ma vedere Connettere l'applicazione a Istanza gestita di SQL di Azure.

- Questo articolo non si applica ai pool SQL dedicati nelle aree di lavoro Azure Synapse Analytics. Vedere Regole del firewall IP di Azure Synapse Analytics per indicazioni su come configurare le regole del firewall IP per Azure Synapse Analytics con le aree di lavoro.

Rete e connettività

È possibile modificare queste impostazioni dal server logico: Un SQL server logico può ospitare database SQL di Azure e pool SQL dedicati autonomi non in un'area di lavoro di Azure Synapse Analytics.

Nota

Queste impostazioni si applicano a tutti i database SQL e pool SQL dedicati (in precedenza SQL DW) associati al server logico. Queste istruzioni non si applicano ai pool SQL dedicati in un'area di lavoro di Azure Synapse Analytics.

Cambiare l'accesso alla rete pubblica

È possibile cambiare l'accesso alla rete pubblica per il database SQL di Azure o il pool SQL dedicato tramite il portale di Azure, Azure PowerShell e l'interfaccia della riga di comando di Azure.

Nota

Queste impostazioni vengono applicate immediatamente. I clienti potrebbero riscontrare perdite di connessione se non soddisfano i requisiti per ciascuna impostazione.

Per abilitare l'accesso alla rete pubblica per il server logico che ospita i database:

- Passare al portale di Azure e al server logico in Azure.

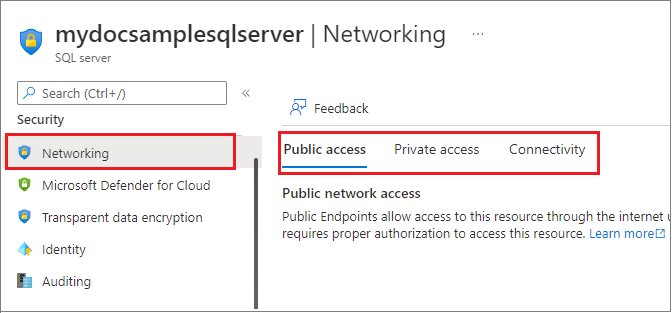

- In Sicurezza, selezionare la pagina Rete.

- Scegliere la scheda Accesso pubblico, quindi selezionare Accesso a reti pubbliche in Reti selezionate.

Da questa pagina, è possibile aggiungere una regola di rete virtuale e configurare le regole del firewall per l'endpoint pubblico.

Scegliere la scheda Accesso privato per configurare un endpoint privato.

Nega l'accesso alla rete pubblica

L'impostazione predefinita per l'impostazione Accesso alla rete pubblica è Disabilita. I clienti possono connettersi al database tramite endpoint pubblici (regole del firewall basate su IP o su rete virtuale a livello di server) o endpoint privati (con Collegamento privato Azure), come descritto nella panoramica dell'accesso alla rete.

Se l'opzione Accesso alla rete pubblica è impostata su Disabilita sono consentite solo le connessioni tramite endpoint privati. Tutte le connessioni dagli endpoint pubblici verranno negate con un messaggio di errore, simile al seguente:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Quando Accesso alla rete pubblica è impostato su Disabilita, qualsiasi tentativo di aggiungere, rimuovere o modificare le regole del firewall verrà negato con un messaggio di errore simile al seguente:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Assicurarsi che Accesso alla rete pubblica sia impostato su Reti selezionate per poter aggiungere, rimuovere o modificare le regole del firewall per database SQL di Azure e Azure Synapse Analytics.

Versione minima TLS

La versione minima di Transport Layer Security (TLS) consente ai clienti di scegliere la versione di TLS usata dal database SQL. È possibile modificare la versione minima di TLS usando il portale di Azure, Azure PowerShell e la CLI di Azure.

Attualmente, database SQL di Azure supporta TLS 1.0, 1.1, 1.2 e 1.3. L'impostazione di una versione minima di TLS assicura il supporto delle versioni più recenti. Se ad esempio si sceglie una versione di TLS 1.1 significa che vengono accettate solo le connessioni a TLS 1.1 e 1.2, mentre le connessioni a TLS 1.0 vengono rifiutate. Dopo aver eseguito il test per verificare che sia supportata dalle applicazioni, è consigliabile impostare la versione minima di TLS su 1.2. Questa versione include correzioni per le vulnerabilità nelle versioni precedenti ed è la versione più recente di TLS supportata nel database SQL di Azure.

Cambiamenti in arrivo per i ritiri

Azure ha annunciato che il supporto per le versioni precedenti di TLS (TLS 1.0 e 1.1) terminerà il 31 ottobre 2024. Per altre informazioni, vedere Deprecazione di TLS 1.0 e 1.1.

A partire da novembre 2024, non sarà più possibile impostare la versione minima di TLS per le connessioni client database SQL di Azure e Azure Synapse Analytics al di sotto di TLS 1.2.

Configurare la versione minima di TLS

È possibile configurare la versione minima di TLS accettata per le connessioni client usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Attenzione

- L'impostazione predefinita per la versione minima di TLS consiste nel consentire tutte le versioni. Dopo aver applicato una versione di TLS, non è possibile ripristinare le impostazioni predefinite.

- L'applicazione di un minimo di TLS 1.3 potrebbe causare problemi per le connessioni dai client che non supportano TLS 1.3 perché non tutti i driver e i sistemi operativi supportano TLS 1.3.

Per i clienti le cui applicazioni che si basano su versioni precedenti di TLS, è consigliabile impostare la versione minima di TLS in base ai requisiti delle applicazioni. Se i requisiti dell'applicazione sono sconosciuti o i carichi di lavoro si basano su driver meno recenti che non vengono più mantenuti, si consiglia di non impostare alcuna versione minima di TLS.

Per altre informazioni, vedere Considerazioni su TLS per la connettività a Database SQL.

Dopo aver impostato la versione minima di TLS, i clienti che usano una versione di TLS precedente a quella minima del server avranno esito negativo, con il seguente errore:

Error 47072

Login failed with invalid TLS version

Nota

Nota: la versione minima di TLS viene applicata a livello di applicazione. Gli strumenti che tentano di determinare il supporto TLS a livello di protocollo potrebbero restituire versioni TLS oltre alla versione minima richiesta quando vengono eseguiti direttamente sull'endpoint del Database SQL.

- Passare al portale di Azure e al server logico in Azure.

- In Sicurezza, selezionare la pagina Rete.

- Scegliere la scheda Connettività. Selezionare la versione minima di TLS desiderata per tutti i database associati al server e selezionare Salva.

Identificare le connessioni client

È possibile usare i log di controllo di portale di Azure e SQL per identificare i client che si connettono tramite TLS 1.0 e 1.1.

Nel portale di Azure passare a Metriche in Monitoraggio per la risorsa di database e quindi filtrare in base alle connessioni riuscite, versioni TLS = 1.0 e 1.1:

È anche possibile eseguire query sys.fn_get_audit_file direttamente all'interno del database per visualizzare client_tls_version_name nel file di controllo:

Modificare i criteri di connessione

L'impostazione Criteri di connessione determina il modo in cui i client si connettono. Se si preferisce la minor latenza e la maggiore velocità effettiva possibili, quindi, si consiglia di scegliere i criteri di connessione Redirect anziché Proxy.

È possibile modificare i criteri di connessione usando il portale di Azure, Azure PowerShell e la CLI di Azure.

È possibile modificare i criteri di connessione per il server logico tramite il portale di Azure.

- Vai al portale di Azure. Passare al server logico in Azure.

- In Sicurezza, selezionare la pagina Rete.

- Scegliere la scheda Connettività. Scegliere i criteri di connessione desiderati e selezionare Salva.