Introduzione alla funzione Maschera dati dinamica del database SQL nel portale di Azure

Si applica a:Database SQL di Azure

Questo articolo illustra come implementare la funzione Maschera dati dinamica con il portale di Azure. È anche possibile implementare tale funzione tramite cmdlet del database SQL di Azure o l'API REST.

Nota

Non è possibile impostare questa funzionalità usando il portale per Istanza gestita di SQL (usare PowerShell o API REST). Per altre informazioni, vedere Dynamic Data Masking.

Abilitare il Dynamic Data Masking

Avviare il portale di Azure all'indirizzo https://portal.azure.com.

Passare alla risorsa del database nel portale di Azure.

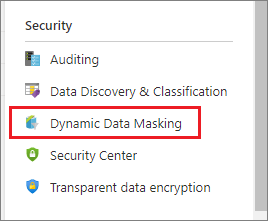

Nel riquadro sotto la sezioneSicurezza selezionare Dynamic Data Masking.

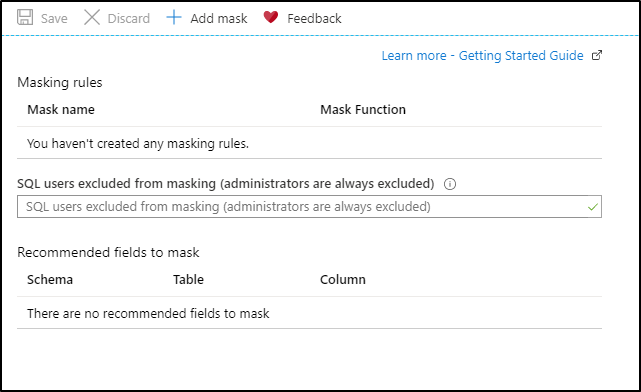

Nella pagina di configurazione Dynamic Data Masking potrebbero essere visualizzate alcune colonne del database che il motore di raccomandazioni ha contrassegnato per l'applicazione della maschera. Per accettare i suggerimenti, è sufficiente fare clic su Aggiungi maschera per una o più colonne e verrà creata una maschera in base al tipo predefinito per questa colonna. È possibile modificare la funzione maschera facendo clic sulla regola di maschera e modificando il formato maschera del campo su un formato diverso a propria scelta. Assicurarsi di salvare le impostazioni facendo clic su Salva .

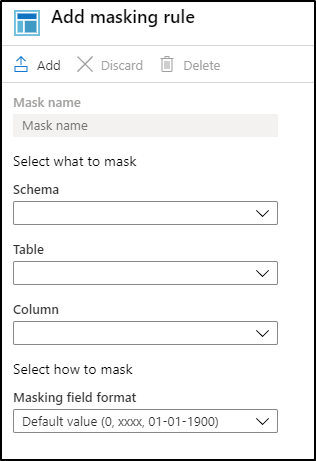

Per aggiungere una maschera a una colonna del database, nella parte superiore della pagina di configurazione Maschera dati dinamica fare clic su Aggiungi maschera per aprire la pagina di configurazione Aggiungi regola di maschera.

Selezionare lo schema, la tabella e la colonna per definire i campi designati a cui verrà applicata la maschera.

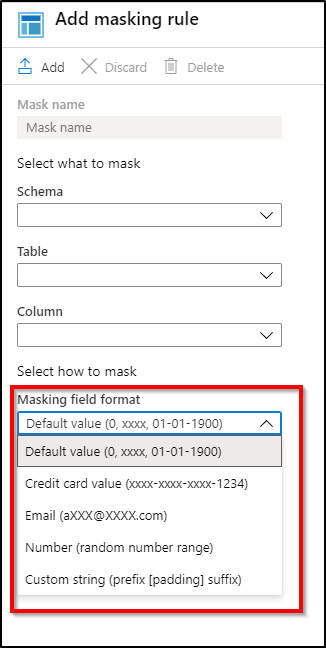

Selezionare la modalità di mascheramento nell'elenco delle categorie di mascheramento dati sensibili.

Fare clic su Aggiungi nella pagina delle regole di maschera dei dati per aggiornare il gruppo di regole di maschera nei criteri del mascheramento dinamico dei dati.

Digitare gli utenti autenticati SQL o le identità autenticate da Microsoft Entra ID (in precedenza Azure Active Directory) che devono essere esclusi dal processo di maschera e avere accesso ai dati sensibili non soggetti a processi di maschera. Deve trattarsi di un elenco di utenti separati da punto e virgola. Gli utenti con privilegi di amministratore dispongono sempre dell'accesso ai dati originali senza maschera.

Suggerimento

Per fare in modo che il livello applicativo consenta la visualizzazione dei dati sensibili per gli utenti dell'applicazione con privilegi, aggiungere l'utente SQL o l'identità Microsoft Entra usata dall'applicazione per eseguire query nel database. È altamente consigliabile che l'elenco contenga un numero limitato di utenti con privilegi per ridurre al minimo l'esposizione dei dati sensibili.

Fare clic su Salva nella pagina di configurazione della maschera dati per salvare il criterio di maschera nuovo o aggiornato.

Passaggi successivi

- Per informazioni generali, consultare l'articolo su Dynamic Data Masking.

- È anche possibile implementare tale funzione tramite cmdlet del database SQL di Azure o l'API REST.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per