Regole del firewall in uscita per Database SQL di Azure e Azure Synapse Analytics

Si applica a:Database SQL di Azure

Azure Synapse Analytics (solo pool SQL dedicati)

Le regole del firewall in uscita limitano il traffico di rete dal server logico di Azure SQL a un elenco definito dal cliente di account di archiviazione di Azure e server logici di Azure SQL. Eventuali tentativi di accedere ad account di archiviazione o database non inclusi in questo elenco vengono negati. Le seguenti funzionalità di database SQL di Azure supportano questa caratteristica:

- Controllo

- Valutazione della vulnerabilità

- Servizio Importazione/Esportazione

- OPENROWSET

- Inserimento bulk

- sp_invoke_external_rest_endpoint

Importante

- Questo articolo si applica sia a Database SQL di Azure sia a pool SQL dedicato (in precedenza SQL DW) in Azure Synapse Analytics. Queste impostazioni si applicano a tutti i database SQL e pool SQL dedicati (in precedenza SQL DW) associati al server. Per semplicità, il termine 'database' fa riferimento a entrambi i database nel database SQL di Azure e in Azure Synapse Analytics. Analogamente, tutti i riferimenti a 'server' indicano il server SQL logico che ospita il database SQL di Azure e i pool SQL dedicati (in precedenza SQL DW) in Azure Synapse Analytics. Questo articolo non si applica a Istanza gestita di SQL di Azure o ai pool SQL dedicati nelle aree di lavoro Azure Synapse Analytics.

- Le regole del firewall in uscita vengono definite nel server logico. La replica geografica e i gruppi di failover automatico richiedono la definizione dello stesso set di regole nel database primario e in tutti i database secondari.

Impostare le regole del firewall nel portale di Azure

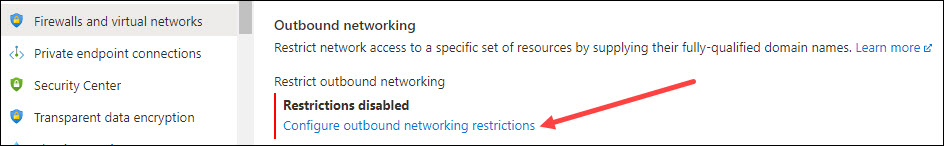

Esplora la sezione Rete in uscita nel riquadro Firewall e reti virtuali per il database SQL di Azure e seleziona Configura restrizioni di rete in uscita.

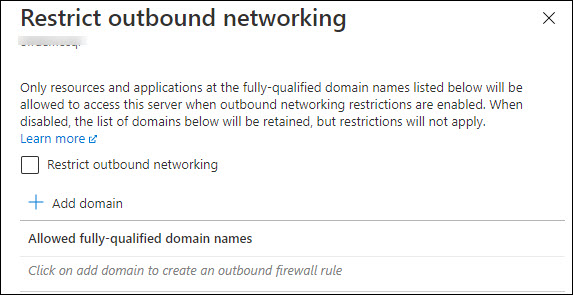

Si aprirà il riquadro seguente sul lato destro:

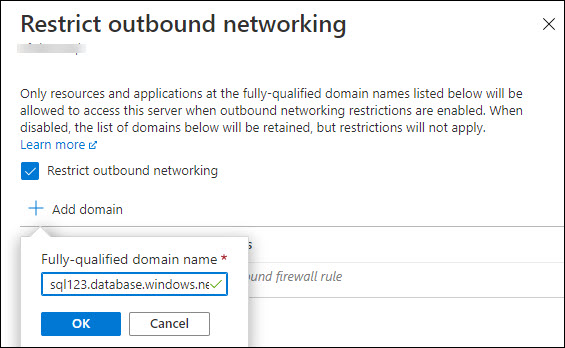

Seleziona la casella di controllo Limitazione della rete in uscita e quindi aggiungi l'FQDN per gli account di archiviazione (o database SQL) usando il pulsante Aggiungi dominio.

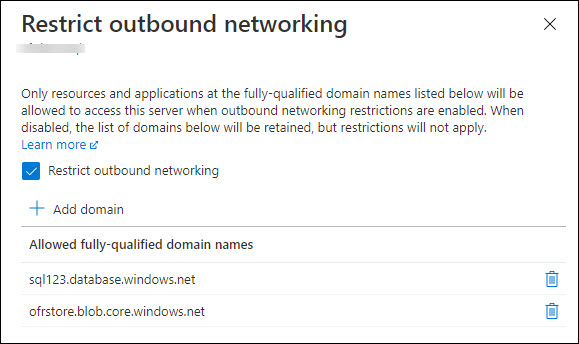

Così facendo, apparirà una schermata simile alla seguente. Seleziona Ok per applicare le impostazioni.

Impostare le regole del firewall in uscita con PowerShell

Importante

Il modulo Azure Resource Manager di PowerShell è ancora supportato da Database SQL di Azure, ma tutte le attività di sviluppo future sono incentrate sul modulo Az.Sql. Per informazioni su questi cmdlet, vedere AzureRM.Sql. Gli argomenti per i comandi nei moduli Az e AzureRm sono sostanzialmente identici. Per lo script seguente è necessario il modulo di Azure PowerShell.

Lo script di PowerShell seguente illustra come modificare l'impostazione di rete in uscita (usando la proprietà RestrictOutboundNetworkAccess):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Usa questi cmdlet PowerShell per configurare le regole del firewall in uscita

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Impostare le regole del firewall in uscita usando la CLI di Azure

Importante

Tutti gli script di questa sezione richiedono l'interfaccia della riga di comando di Azure.

Interfaccia della riga di comando di Azure in una shell Bash

Lo script della CLI seguente illustra come modificare l'impostazione di rete in uscita (usando la proprietà restrictOutboundNetworkAccess) in una shell bash:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Usa questi comandi della CLI per configurare le regole del firewall in uscita

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Passaggi successivi

- Per una panoramica della sicurezza del Database SQL di Azure, vedi Protezione del database.

- Per una panoramica della connettività del database SQL di Azure, vedi Architettura di connettività di Azure SQL.

- Scopri di più su Database SQL di Azure e i controlli di accesso alla rete di Azure Synapse Analytics.

- Scopri di più su Collegamento privato di Azure per database SQL di Azure e Azure Synapse Analytics.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per