Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: Database SQL di Azure

Istanza gestita di SQL di Azure

Azure Synapse Analytics

Se si limita l'accesso all'account di archiviazione in Azure per determinate reti virtuali o servizi, è necessario abilitare la configurazione appropriata in modo che l'analisi della valutazione della vulnerabilità (VA) per database SQL o Istanza gestita di SQL di Azure abbia accesso a tale account di archiviazione.

Nota

Queste impostazioni non sono necessarie quando si usa La configurazione rapida.

Prerequisiti

Il servizio Valutazione della vulnerabilità SQL deve disporre dell'autorizzazione per l'account di archiviazione per salvare i risultati della baseline e analizzare i risultati.

Usare l'identità gestita di SQL Server:

- SQL Server deve avere un'identità gestita.

- L’account di archiviazione deve avere un’assegnazione di ruolo per l’identità gestita di SQL come Collaboratore dati BLOB di archiviazione.

- Quando si applicano le impostazioni, i campi di archiviazione vacontainerSasKey e storageAccountAccessKey devono essere vuoti (la configurazione che usa la chiave dell'account di archiviazione o la chiave di firma di accesso condiviso di archiviazione non è valida per questo scenario).

Quando si usa l'portale di Azure per salvare le impostazioni dell'archiviazione di SQL Va, Azure verifica se si dispone dell'autorizzazione per assegnare una nuova assegnazione di ruolo per l'identità gestita come Collaboratore dati BLOB di archiviazione nell'archiviazione. Se vengono assegnate le autorizzazioni, Azure usa l'identità gestita di SQL Server; in caso contrario, Azure usa il metodo chiave (che non è supportato per questo scenario).

Nota

- Le identità gestite assegnate dall'utente non sono supportate per questo scenario.

- Se si usano Archiviazione di Azure criteri di gestione del ciclo di vita, evitare di spostare i file nel contenitore usato da VA al livello di accesso archivio. La lettura dei risultati dell'analisi o delle configurazioni di base archiviate nel livello di accesso archivio non è supportata.

Abilitare l’accesso alla scansione VA del database SQL di Azure per l'account di archiviazione

Se è stato configurato l'account di archiviazione VA in modo che sia accessibile solo da determinate reti o servizi, è necessario assicurarsi che le analisi VA per il database SQL di Azure sia in grado di archiviare le analisi nell'account di archiviazione. È possibile usare l'account di archiviazione esistente o creare un nuovo account di archiviazione per archiviare i risultati dell'analisi VA per tutti i database nel server SQL logico.

Nota

Il servizio di valutazione della vulnerabilità non può accedere agli account di archiviazione protetti con firewall o reti virtuali se richiedono chiavi di accesso alle risorse di archiviazione.

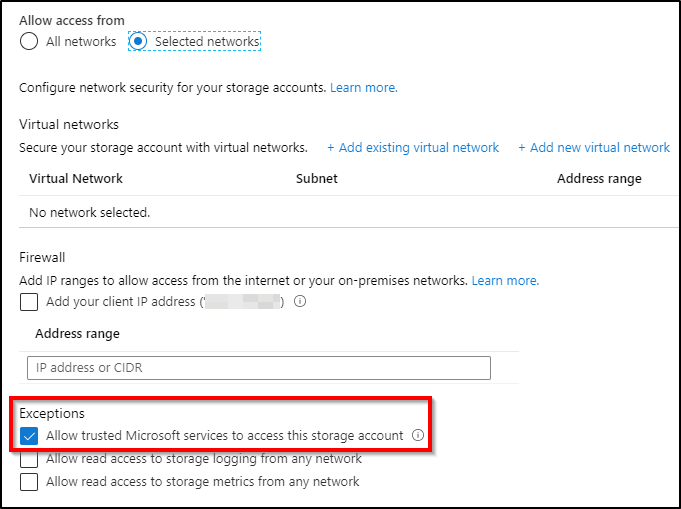

Passare al gruppo di risorse che contiene l'account di archiviazione e accedere al riquadro dell'Account archiviazione. In Impostazioni selezionare Firewall e reti virtuali.

Assicurarsi che l'opzione Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione sia selezionata.

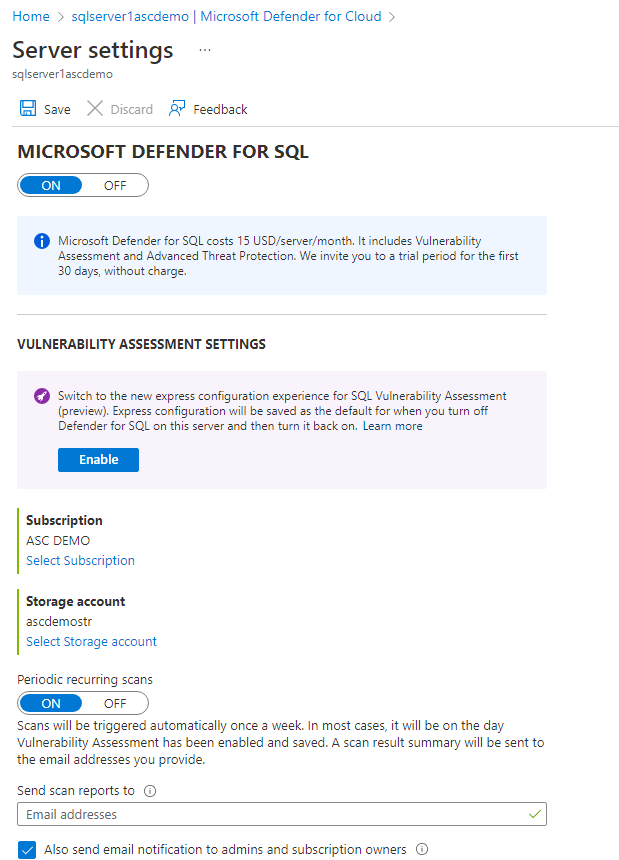

Per scoprire quale account di archiviazione viene usato, seguire questa procedura:

- Passare al pannello SQL server nel portale di Azure.

- In Sicurezza selezionare Defender per il cloud.

- Seleziona Configura.

Archiviare i risultati dell'analisi VA per Istanza gestita di SQL di Azure in un account di archiviazione a cui è possibile accedere dietro un firewall o una rete virtuale

Poiché Istanza gestita di SQL di Azure non è un servizio Microsoft attendibile e dispone di una rete virtuale diversa dall'account di archiviazione, l'esecuzione di un'analisi di valutazione delle vulnerabilità genererà un errore.

Nota

È consigliabile assicurarsi che le Istanza gestita di SQL di Azure siano registrate nella tornata di funzionalità di novembre 2022 che consentirà una configurazione molto più semplice della valutazione della vulnerabilità SQL quando l'account di archiviazione si trova dietro un firewall o una rete virtuale.

Per supportare le analisi VA delle Istanze gestite di SQL di Azure in cui è installata l'onda delle funzionalità di novembre 2022, seguire questa procedura:

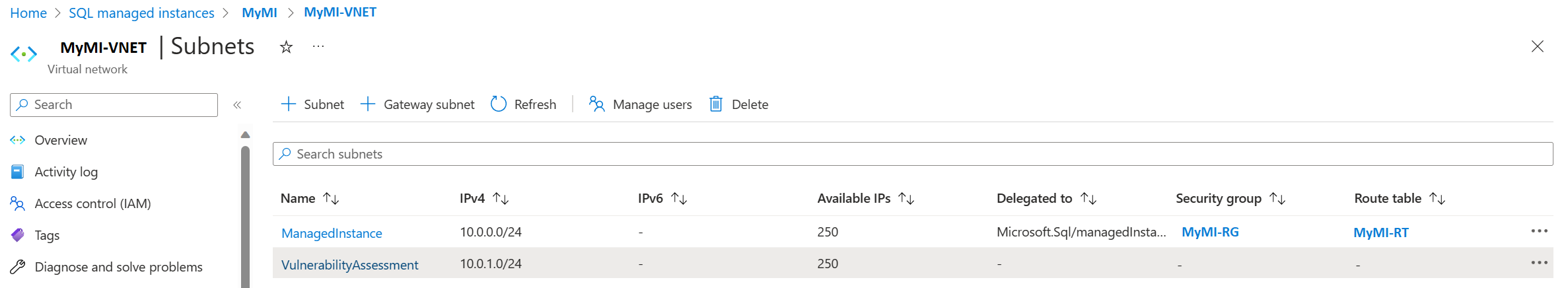

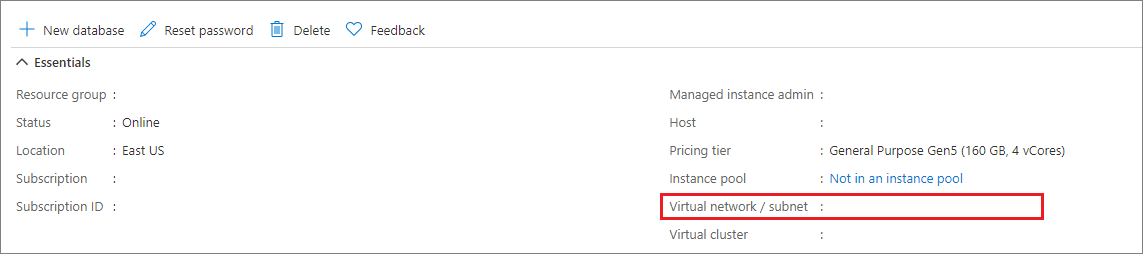

Nella pagina Panoramica dell’Istanza gestita di SQL di Azure prendere nota del valore in Rete virtuale/subnet.

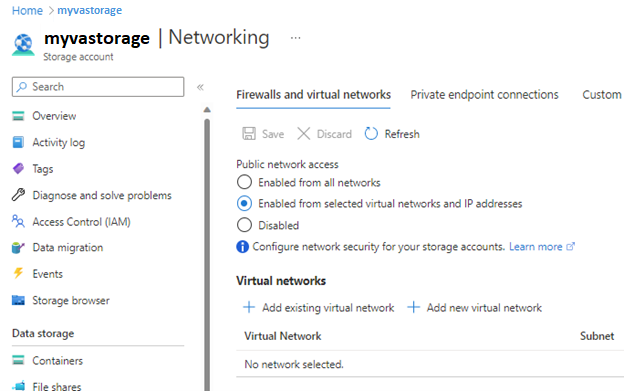

Passare alla pagina Rete nell'account di archiviazione in cui la Valutazione delle vulnerabilità di SQL archivia i risultati dell'analisi.

Nella scheda Firewall e reti virtuali, in Accesso alla rete pubblica selezionare Abilitato da reti virtuali e indirizzi IP selezionati.

Nella sezione Reti virtuali fare clic su Aggiungi rete virtuale esistente e selezionare la rete virtuale e la subnet usata dall'istanza gestita annotata nel primo passaggio.

Per supportare le analisi delle istanze di valutazione dei dati in Istanza gestita di SQL di Azure in cui non è installata la funzionalità di novembre 2022, seguire questa procedura:

Nel riquadro Istanza gestita di SQL fare clic sul collegamento Rete virtuale/subnet sotto l'intestazione Panoramica. Verrà visualizzato il riquadro Rete virtuale.

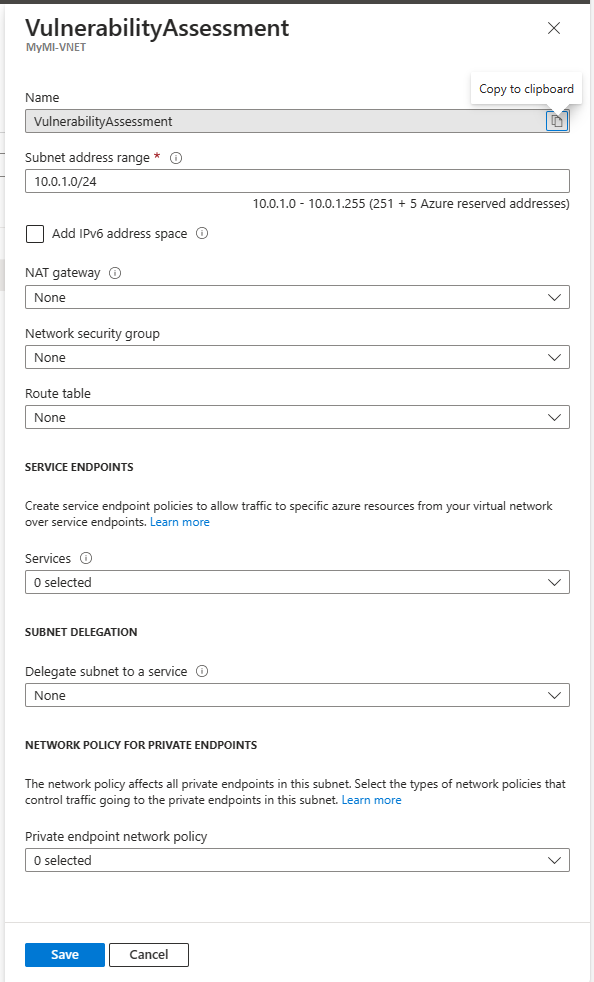

In Impostazioni selezionare Subnet. Fare clic su + Subnet nel nuovo riquadro per aggiungere una nuova subnet. Per ulteriori informazioni, vedere Gestione subnet.

Il traffico dall'istanza nella subnet dell'istanza gestita predefinita ad Azure Resource Manager deve essere instradato tramite Internet. Pertanto, una route con l'hop successivo che corrisponde a Internet e il tag di destinazione che rappresenta il tag UDR appropriato per l'intervallo di indirizzi di Azure Resource Manager deve essere assegnato alla subnet in cui si trova l'istanza gestita. Questa route verrà aggiunta automaticamente nelle nuove distribuzioni, ma deve essere aggiunta nuovamente se viene rimossa.

La nuova subnet deve avere le configurazioni seguenti:

- Gateway NAT: nessuno

- Gruppo di sicurezza di rete: Nessuno

- Tabella di route: Nessuno

- ENDPOINT SERVIZIO - Servizi: Nessuno selezionato

- DELEGA SUBNET - Delegare la subnet a un servizio: Nessuno

- CRITERI DI RETE PER ENDPOINT PRIVATI - Criteri di rete degli endpoint privati: Nessuno selezionato

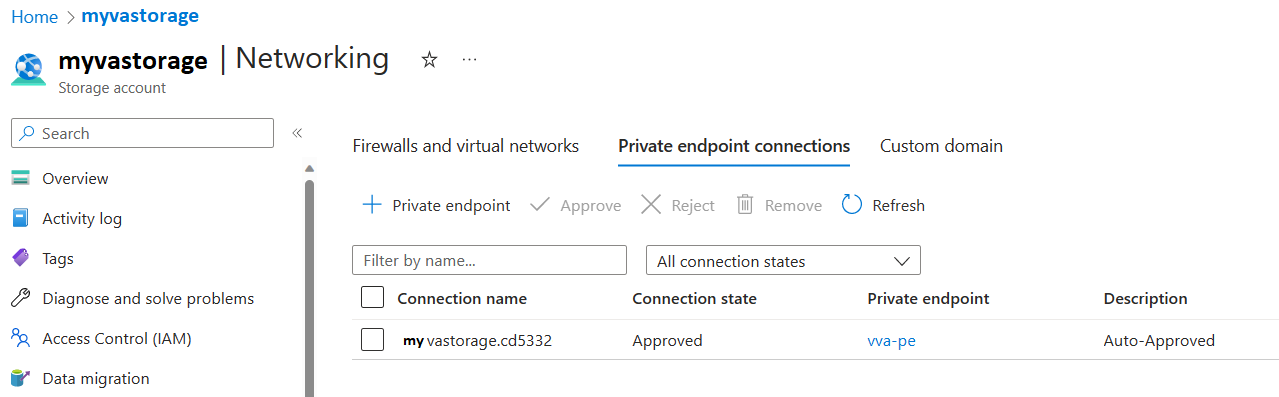

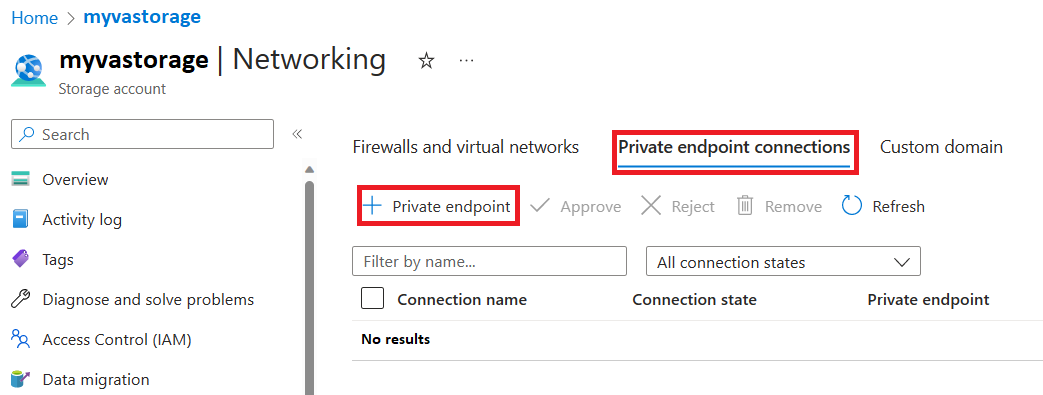

Passare all'account di archiviazione in cui SQL VA è configurato per archiviare i risultati dell'analisi e fare clic sulla scheda Connessioni endpoint privato, quindi fare clic su + Endpoint privato

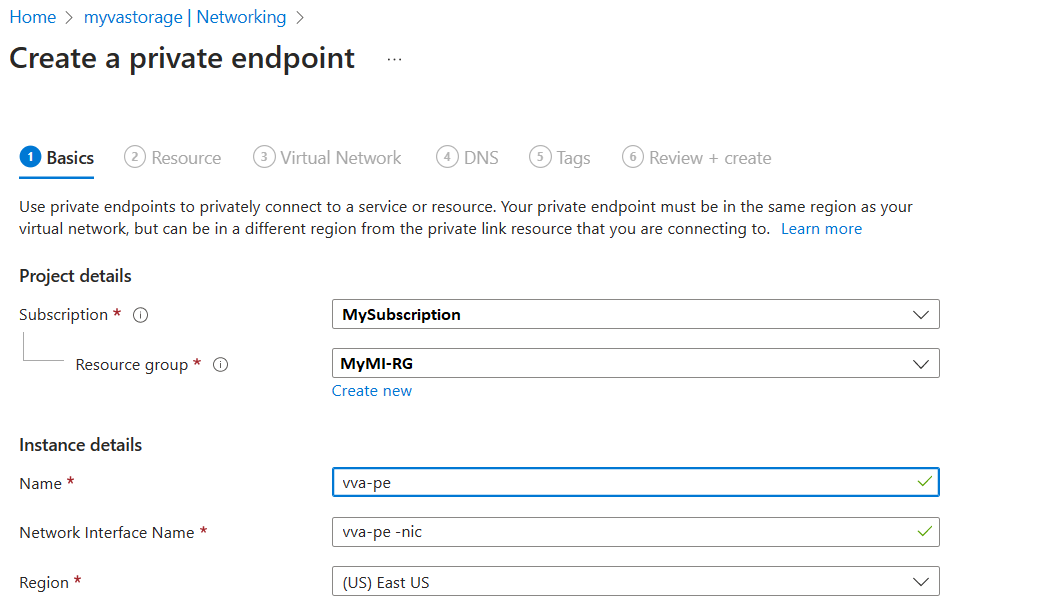

Scegliere i dettagli per l'endpoint privato (è consigliabile inserirlo nello stesso gruppo di risorse e nella stessa area).

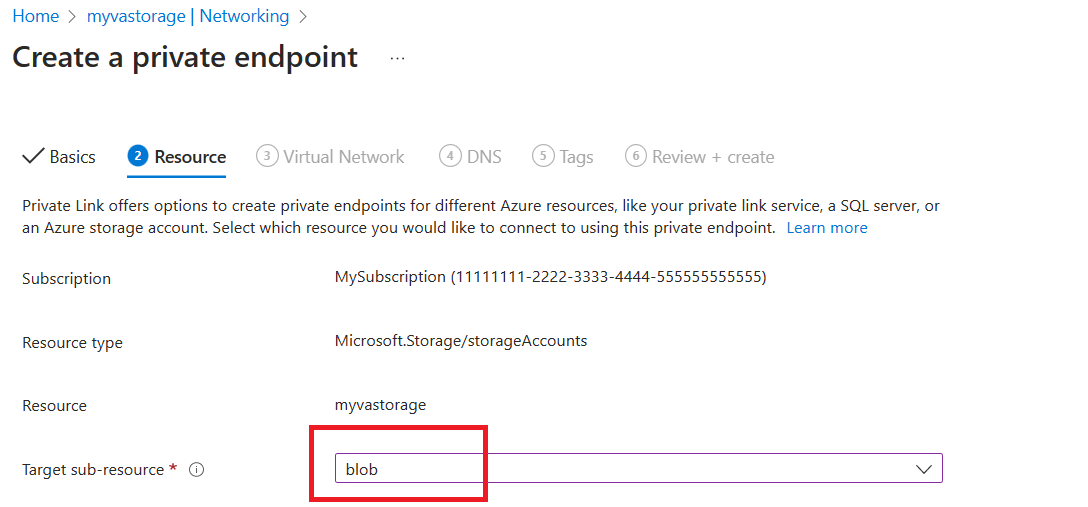

Scegliere BLOB per la sotto-risorsa di destinazione

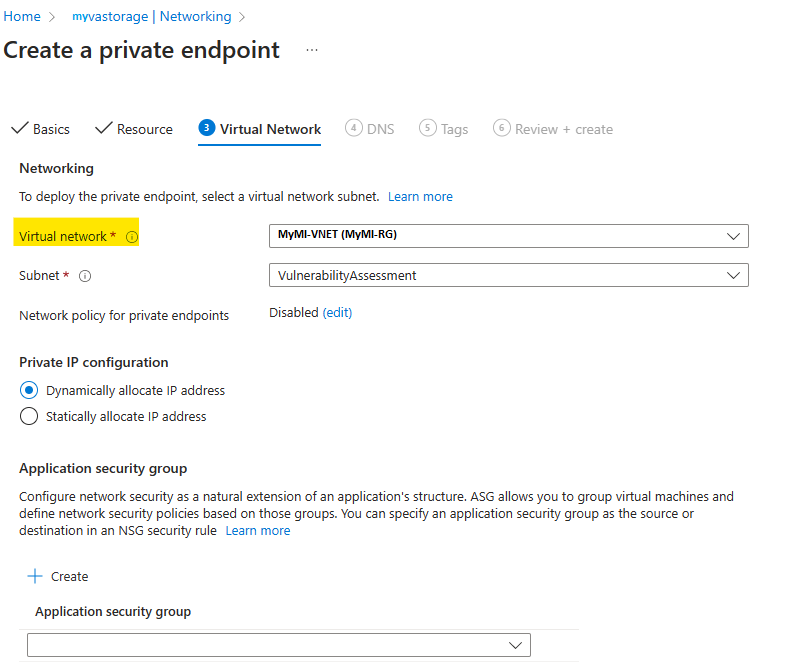

Selezionare la rete virtuale dell'istanza gestita di SQL (nel passaggio 1) e scegliere la subnet creata (passaggio 3):

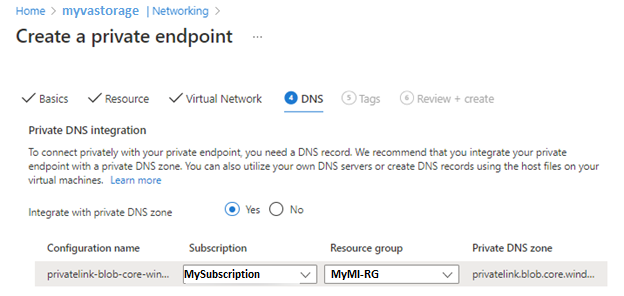

Selezionare Integrazione con la zona DNS privata (impostazione predefinita) e scegliere gli altri valori predefiniti

Passare alla scheda Rivedi e crea fare clic su Crea. Al termine della distribuzione, verrà visualizzata la scheda Connessioni endpoint privato nella sezione Rete dell'account di archiviazione:

A questo punto dovrebbe essere possibile archiviare le analisi VA per l’Istanza gestita di SQL di Azure nell'account di archiviazione.

Risolvere i problemi relativi all’analisi di valutazione della vulnerabilità

Risolvere i problemi comuni relativi alle analisi di valutazione delle vulnerabilità.

Non è stato possibile salvare le impostazioni di valutazione della vulnerabilità

Potrebbe non essere possibile salvare le modifiche apportate alle impostazioni della valutazione della vulnerabilità se l'account di archiviazione non soddisfa alcuni prerequisiti o se si dispone di autorizzazioni insufficienti.

Requisiti dell'account di archiviazione

L'account di archiviazione in cui vengono salvati i risultati dell'analisi di Valutazione delle vulnerabilità deve soddisfare i requisiti seguenti:

- Tipo: Archiviazione V2 (Per utilizzo generico v2) o archiviazione (Per utilizzo generico V1)

- Prestazioni: (solo) Standard

- Area: L'archiviazione deve trovarsi nella stessa area dell’istanza Azure SQL Server.

Se uno di questi requisiti non viene soddisfatto, il salvataggio delle modifiche alle impostazioni di Valutazione delle vulnerabilità avrà esito negativo.

Autorizzazioni

Per salvare le impostazioni della valutazione delle vulnerabilità, sono necessarie le autorizzazioni seguenti:

- Gestione della sicurezza SQL

- Lettore dei dati del BLOB di archiviazione

- Ruolo Proprietario nell'account di archiviazione

L'impostazione di una nuova assegnazione di ruolo richiede l'accesso proprietario o amministratore utente all'account di archiviazione e le autorizzazioni seguenti:

- Proprietario dei dati del BLOB di archiviazione

L'account di archiviazione non è visibile per la selezione impostazioni di valutazione della vulnerabilità

L'account di archiviazione potrebbe non essere visualizzato nella selezione dell’account di archiviazione per diversi motivi:

- L'account di archiviazione che si sta cercando non si trova nella sottoscrizione selezionata.

- L'account di archiviazione che si sta cercando non si trova nella stessa area dell’istanza di Azure SQL Server.

- Non si dispone delle autorizzazioni Microsoft.Storage/storageAccounts/read nell'account di archiviazione.

Non è stato possibile aprire il collegamento alla posta elettronica per i risultati dell'analisi o non è possibile visualizzare i risultati dell'analisi

Potrebbe non essere possibile aprire un collegamento in un messaggio di posta elettronica di notifica sui risultati dell'analisi o visualizzare i risultati dell'analisi se non si dispone delle autorizzazioni necessarie o se si usa un browser che non supporta l'apertura o la visualizzazione dei risultati dell'analisi.

Autorizzazioni necessarie

Le autorizzazioni seguenti sono necessarie per aprire i collegamenti nelle notifiche di posta elettronica sui risultati dell'analisi o per visualizzare i risultati dell'analisi:

- Gestione della sicurezza SQL

- Lettore dei dati del BLOB di archiviazione

Requisiti del browser

Il browser Firefox non supporta l'apertura o la visualizzazione dei risultati dell'analisi. È consigliabile usare Google Chrome o Microsoft Edge per visualizzare i risultati dell'analisi di Valutazione delle vulnerabilità.