Creare un server configurato con identità gestita assegnata dall'utente e TDE gestito dal cliente

Si applica a: database SQL di Azure

Questa guida pratica illustra i passaggi per creare un server logico in Azureconfigurato con Transparent Data Encryption (TDE) con chiavi gestite dal cliente usando un'identità gestita assegnata dall'utente per accedere ad Azure Key Vault.

Nota

Microsoft Entra ID era noto in precedenza come Azure Active Directory (Azure AD).

Prerequisiti

- Questa guida pratica presuppone che Azure Key Vault sia già stato creato e che sia stata importata al suo interno una chiave per utilizzarla come protezione TDE per un database SQL di Azure. Per altre informazioni, vedere Transparent Data Encryption con supporto BYOK.

- L'eliminazione temporanea e la protezione dall'eliminazione devono essere abilitate per l'insieme di credenziali delle chiavi

- È necessario aver creato un'identità gestita assegnata dall'utente e fornire le autorizzazioni TDE necessarie (Get, Wrap Key, Unwrap Key) nell'insieme di credenziali delle chiavi precedente. Pe creare un'identità gestita assegnata dall'utente, vedere Creare un'identità gestita assegnata dall'utente.

- È necessario che sia installato e sia esecuzione Azure PowerShell.

- [Consigliata ma facoltativa] Creare innanzitutto il materiale della chiave per la protezione TDE in un modulo di protezione hardware (HSM) o in un archivio chiavi locale e importare il materiale della chiave in Azure Key Vault. Seguire le Istruzioni per l'uso di un modulo di protezione hardware (HSM) e di Key Vault per altre informazioni.

Creare un server configurato con TDE con chiave gestita dal cliente (CMK)

I passaggi seguenti illustrano il processo di creazione di un nuovo server logico database SQL di Azure e di un nuovo database con un'identità gestita assegnata dall'utente. L'identità gestita assegnata dall'utente è necessaria per configurare una chiave gestita dal cliente per TDE in fase di creazione del server.

Accedere alla pagina di opzione Selezionare la distribuzione SQL nel portale di Azure.

Se non lo si è già fatto, eseguire l’accesso al portale di Azure quando richiesto.

In Database SQL lasciare l'opzione Tipo di risorsa impostata su Database singolo e selezionare Crea.

Nella scheda Dati principali del modulo Crea database SQL selezionare la Sottoscrizione di Azure corretta in Dettagli del progetto.

In Gruppo di risorse selezionare Crea nuovo, immettere un nome per il gruppo di risorse e quindi fare clic su OK.

Per Nome database immettere

ContosoHR.In Server, selezionare Crea nuovo e compilare il modulo per il nuovo server con i valori seguenti:

- Nome del server: immettere un nome del server univoco. I nomi di tutti i server di Azure devono essere univoci a livello globale, non solo univoci all'interno di una sottoscrizione. Immettere un valore simile a

mysqlserver135, e il portale di Azure invierà informazioni se è disponibile o meno. - Accesso amministratore del server: immettere un nome di accesso amministratore, ad esempio:

azureuser. - Password: immettere una password che soddisfi i requisiti, quindi immetterla di nuovo nel campo Conferma password.

- Posizione: selezionare una posizione dall'elenco a discesa

- Nome del server: immettere un nome del server univoco. I nomi di tutti i server di Azure devono essere univoci a livello globale, non solo univoci all'interno di una sottoscrizione. Immettere un valore simile a

Selezionare Avanti: Rete nella parte inferiore della pagina.

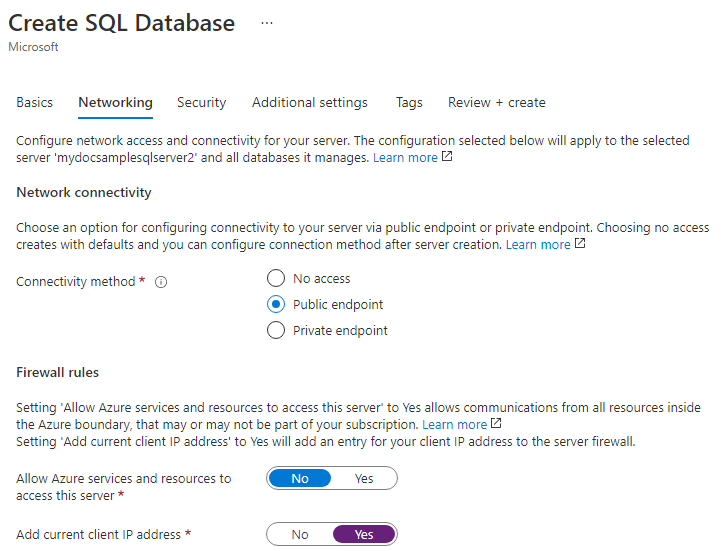

Nella scheda Rete selezionare Endpoint pubblico in Metodo di connettività.

In Regole del firewall impostare Aggiungi indirizzo IP client corrente su Sì. Lasciare l'opzione Consenti alle risorse e ai servizi di Azure di accedere a questo server impostata su No.

Selezionare Avanti: Sicurezza nella parte inferiore della pagina.

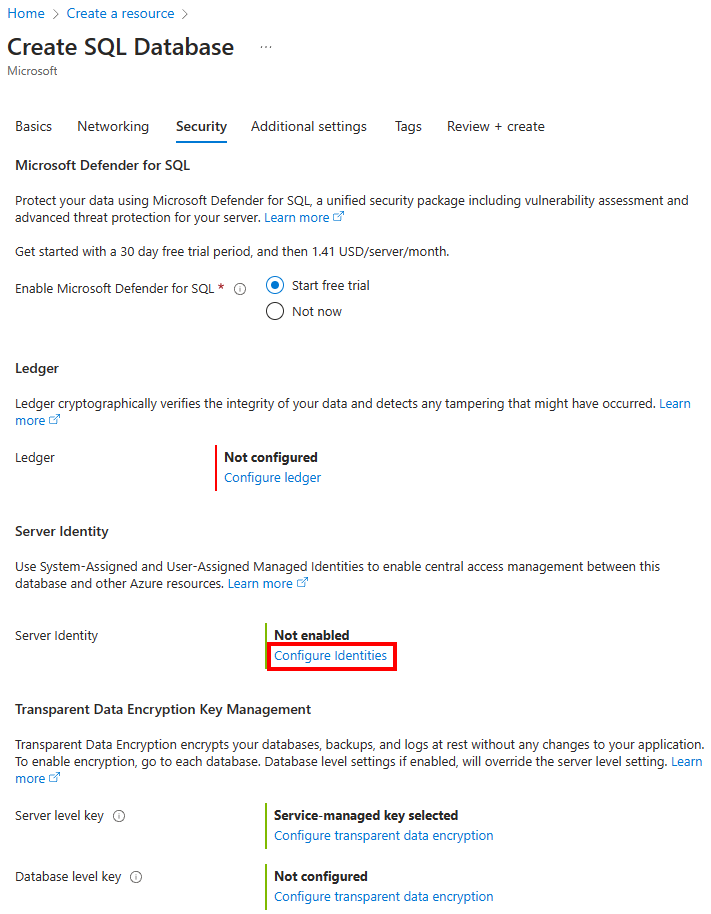

Nella scheda Sicurezza, in Identità server selezionare Configura identità.

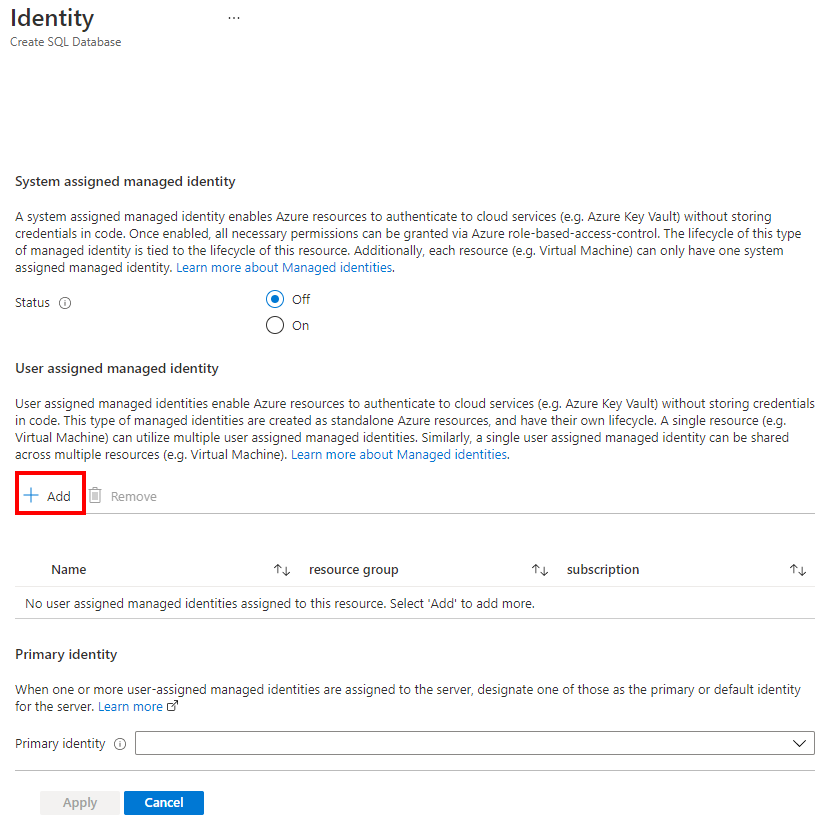

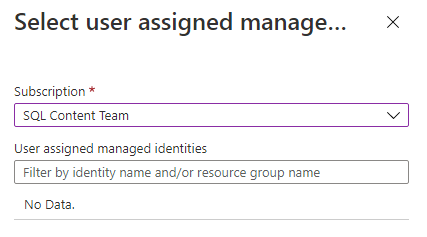

Nel riquadro Identità selezionare No per Identità gestita assegnata dal sistema e quindi selezionare Aggiungi in Identità gestita assegnata dall'utente. Selezionare la sottoscrizione desiderata e quindi in Identità gestite assegnate dall'utente selezionare l'identità gestita assegnata dall'utente desiderata dalla sottoscrizione selezionata. Selezionare quindi il pulsante Aggiungi.

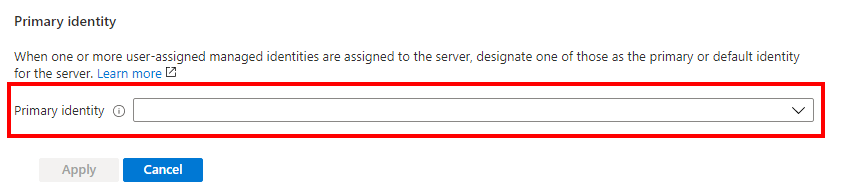

In Identità primaria, selezionare la stessa identità gestita assegnata dall'utente selezionata nel passaggio precedente.

Selezionare Applica.

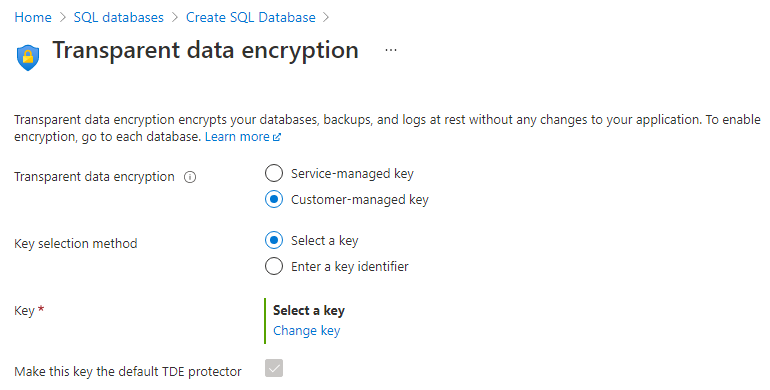

Nella scheda Sicurezza, in gestione chiave Transparent Data Encryption è possibile configurare Transparent Data Encryption per il server o il database.

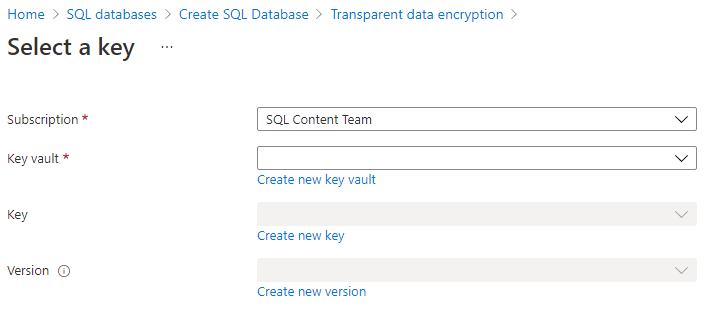

- Per Chiave a livello di server: selezionare Configura Transparent Data Encryption. Selezionare Chiave gestita dal cliente e verrà visualizzata un'opzione per selezionare Seleziona una chiave. Selezionare Cambia chiave. Selezionare la sottoscrizione desiderata, l'insieme di credenziali delle chiavi, la chiave e la versione per la chiave gestita dal cliente da usare per TDE. Fare clic sul pulsante Seleziona.

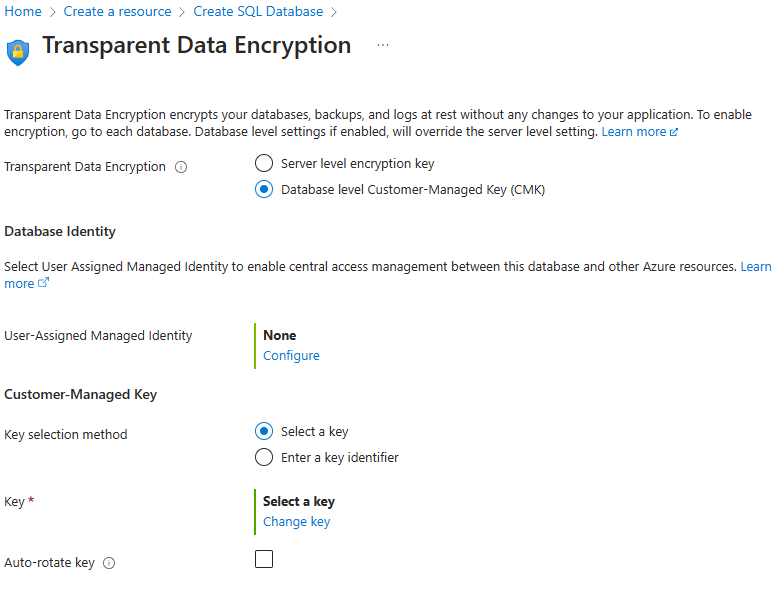

- Per Chiave a livello di database: selezionare Configura Transparent Data Encryption. Selezionare Chiave gestita dal cliente a livello di database e verrà visualizzata un'opzione per configurare l'identità del database e la chiave gestita dal cliente. Selezionare Configura per configurare un'identità gestita assegnata dall'utente per il database, simile al passaggio 13. Selezionare Cambia chiave per configurare una chiave gestita dal cliente. Selezionare la sottoscrizione desiderata, l'insieme di credenziali delle chiavi, la chiave e la versione per la chiave gestita dal cliente da usare per TDE. È anche possibile abilitare la rotazione automatica della chiave nel menu Transparent Data Encryption. Fare clic sul pulsante Seleziona.

Selezionare Applica.

Selezionare Rivedi e crea nella parte inferiore della pagina

Nella pagina Rivedi e crea, dopo aver rivisto le impostazioni, selezionare Crea.

Passaggi successivi

- Iniziare a usare l'integrazione di Azure Key Vault e il supporto Bring Your Own Key per TDE: Abilitare TDE utilizzando la propria chiave dall’insieme di credenziali delle chiavi.