Chiavi gestite dal cliente tra tenant con Transparent Data Encryption

Si applica a: database SQL di Azure

Azure Synapse Analytics (solo pool SQL dedicati)

Azure SQL offre ora il supporto per chiavi gestite dal cliente multi-tenant con Transparent Data Encryption (TDE). CMK tra tenant si espande nello scenario BYOK (Bring Your Own Key) per l'uso di TDE senza la necessità di disporre del server logico in Azure nello stesso tenant di Microsoft Entra dell'insieme di credenziali delle chiavi di Azure che archivia la chiave gestita dal cliente usata per proteggere il server.

È possibile configurare TDE con chiave gestita dal cliente per database SQL di Azure per le chiavi archiviate in insiemi di credenziali delle chiavi configurati in tenant Microsoft Entra diversi. Microsoft Entra ID (in precedenza Azure Active Directory) introduce una funzionalità denominata federazione delle identità del carico di lavoro e consente alle risorse di Azure da un tenant di Microsoft Entra di accedere alle risorse in un altro tenant di Microsoft Entra.

Per la documentazione su Transparent Data Encryption per pool SQL dedicati all'interno delle aree di lavoro di Synapse, vedere Crittografia di Azure Synapse Analytics.

Nota

Microsoft Entra ID era precedentemente conosciuto come Azure Active Directory (Azure AD).

Scenario di utilizzo comune

Le funzionalità della chiave gestita dal cliente tra tenant consentono ai provider di servizi o ai fornitori di software indipendenti (ISV) di creare servizi in Azure SQL per estendere il TDE di Azure SQL con le funzionalità della chiave gestita dal cliente ai rispettivi clienti. Con il supporto chiave gestita dal cliente multi-tenant abilitato, i clienti ISV possono possedere l'insieme di credenziali delle chiavi e le chiavi di crittografia nella propria sottoscrizione e nel tenant di Microsoft Entra. Il cliente ha il controllo completo sulle operazioni di gestione delle chiavi, durante l'accesso alle risorse SQL di Azure nel tenant ISV.

Interazioni tra tenant

L'interazione tra tenant tra Azure SQL e un insieme di credenziali delle chiavi in un altro tenant di Microsoft Entra è abilitata con la funzionalità Microsoft Entra, federazione dell'identità del carico di lavoro.

Gli ISV che distribuiscono i servizi di Azure SQL possono creare un'applicazione multi-tenant in Microsoft Entra ID e quindi configurare una credenziale di identità federata per questa applicazione usando un'identità gestita assegnata dall'utente. Con il nome dell'applicazione e l'ID applicazione appropriati, un cliente client o ISV può installare l'applicazione creata dall'ISV nel proprio tenant. Il cliente concede quindi l'entità servizio associata alle autorizzazioni dell'applicazione (necessarie per Azure SQL) all'insieme di credenziali delle chiavi nel tenant e condivide la posizione della chiave con l'ISV. Dopo che l'ISV assegna l'identità gestita e l'identità client federata alla risorsa di Azure SQL, la risorsa di Azure SQL nel tenant dell'ISV può accedere all'insieme di credenziali delle chiavi del cliente.

Per altre informazioni, vedi:

- Configurare chiavi gestite dal cliente tra tenant per un nuovo account di archiviazione

- Configurare chiavi gestite dal cliente tra tenant per un account di archiviazione esistente

Configurazione di chiave gestita dal cliente tra tenant

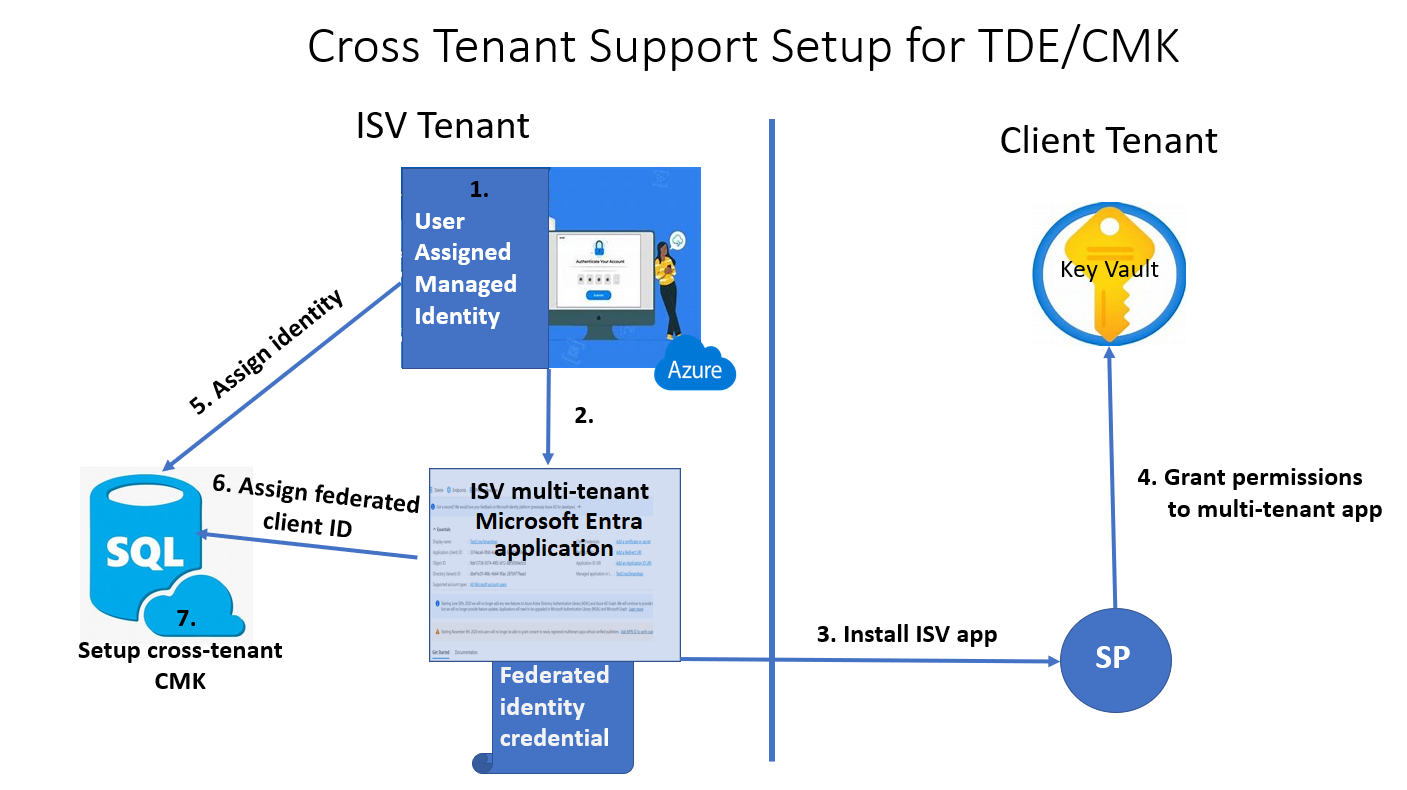

Il diagramma seguente rappresenta i passaggi per uno scenario con server logico di Azure SQL che utilizza TDE per crittografare i dati inattivi usando una chiave gestita tra tenant con un'identità gestita assegnata dall'utente.

Panoramica della configurazione

Nel tenant ISV

Creare un'identità gestita assegnata dall'utente

Creare un’applicazione multi-tenant

- Configurare l'identità gestita assegnata dall'utente come credenziale federata nell'applicazione

Nel tenant client

Creare o usare l'insieme di credenziali delle chiavi esistente e concedere le autorizzazioni della chiave all'applicazione multi-tenant

Creare una nuova chiave o usarne una esistente

Recuperare la chiave dall’insieme di credenziali delle chiavi e registrare l'identificatore chiave

Nel tenant ISV

Assegnare l'identità gestita assegnata dall'utente creata come identità primaria nel menu Identità risorsa di Azure SQL nel portale di Azure

Assegnare l'identità client federata nello stesso menu Identità e usare il nome dell'applicazione

Nel menu Transparent Data Encryption della risorsa di Azure SQL assegnare un identificatore chiave usando l'identificatore chiave del cliente ottenuto dal tenant client.

Osservazioni:

- La chiave gestita tra tenant con la funzionalità TDE è supportata solo per le identità gestite assegnate dall'utente. Non è possibile usare un'identità gestita assegnata dal sistema per la chiave gestita tra tenant con TDE.

- La configurazione di chiave gestita dal cliente tra tenant con TDE è supportata a livello di server e a livello di database per database SQL di Azure. Per altre informazioni, vedere Transparent Data Encryption (TDE) con chiavi gestite dal cliente a livello di database.

Passaggi successivi

Vedi anche

- Creare un database SQL di Azure configurato con identità gestita assegnata dall'utente e TDE gestito dal cliente

- Configurare chiavi gestite dal cliente tra tenant per un nuovo account di archiviazione

- Configurare chiavi gestite dal cliente tra tenant per un account di archiviazione esistente

- Transparent Data Encryption con chiave gestita dal cliente a livello di database

- Configurare la replica geografica e il ripristino del backup per Transparent Data Encryption con chiavi gestite dal cliente a livello di database

- Gestione delle identità e delle chiavi per TDE con chiavi gestite dal cliente a livello di database

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per