Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:Istanza gestita di SQL di Azure SQL

Gli endpoint pubblici per Istanza gestita di SQL di Azure consentono l'accesso ai dati all'istanza gestita di SQL dall'esterno della rete virtuale. È possibile accedere all'istanza gestita di SQL da servizi di Azure multi-tenant, ad esempio Power BI, Servizio app di Azure o una rete locale. Grazie all'utilizzo dell'endpoint pubblico su un'istanza gestita di SQL, non è necessario impiegare una VPN, permettendo così di evitare problemi di prestazioni VPN.

In questo articolo vengono illustrate le operazioni seguenti:

- Abilitare o disabilitare un endpoint pubblico per l'istanza gestita di SQL

- Configurare il gruppo di sicurezza di rete dell'istanza gestita di SQL per consentire il traffico verso l'endpoint pubblico dell'istanza gestita di SQL

- Ottenere la stringa di connessione dell'istanza SQL gestita dall'endpoint pubblico

Autorizzazioni

A causa della riservatezza dei dati in un'istanza gestita di SQL, la configurazione per abilitare l'endpoint pubblico dell'istanza gestita di SQL richiede un processo in due passaggi. Questa misura di sicurezza rispetta la separazione dei compiti (SoD):

- L'amministratore dell'istanza gestita di SQL deve abilitare l'endpoint pubblico nell'istanza gestita di SQL. L'amministratore dell'istanza gestita di SQL è disponibile nella pagina Panoramica per la risorsa dell'istanza gestita di SQL.

- Un amministratore di rete deve consentire il traffico verso l'istanza gestita di SQL usando un gruppo di sicurezza di rete. Per altre informazioni, vedere Autorizzazioni del gruppo di sicurezza di rete.

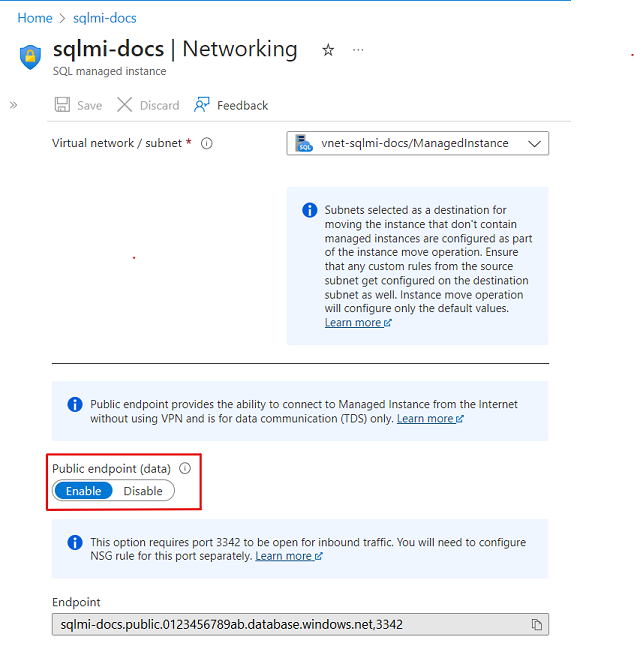

Abilita endpoint pubblico

È possibile abilitare l'endpoint pubblico per Istanza gestita di SQL con il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Per abilitare l'endpoint pubblico per Istanza gestita di SQL nel portale di Azure, seguire questa procedura:

- Vai al portale di Azure.

- Aprire il gruppo di risorse con l'istanza gestita di SQL e selezionare l'istanza gestita di SQL in cui si vuole configurare l'endpoint pubblico.

- Nelle impostazioni Sicurezza, selezionare la scheda Networking.

- Nella pagina Configurazione rete virtuale selezionare Abilita e quindi l'icona Salva per aggiornare la configurazione.

Disabilitare l'endpoint pubblico

È possibile disabilitare l'endpoint pubblico per Istanza gestita di SQL con il portale di Azure, Azure PowerShell e l'interfaccia della riga di comando di Azure.

Per disabilitare l'endpoint pubblico con il portale di Azure, seguire questa procedura:

- Vai al portale di Azure.

- Aprire il gruppo di risorse con l'istanza gestita di SQL e selezionare l'istanza gestita di SQL in cui si vuole configurare l'endpoint pubblico.

- Nelle impostazioni Sicurezza, selezionare la scheda Networking.

- Nella pagina Configurazione rete virtuale selezionare Disabilita e quindi l'icona Salva per aggiornare la configurazione.

Consentire il traffico dell'endpoint pubblico nel gruppo di sicurezza di rete

Usare il portale di Azure per consentire il traffico pubblico all'interno del gruppo di sicurezza di rete. Seguire questa procedura:

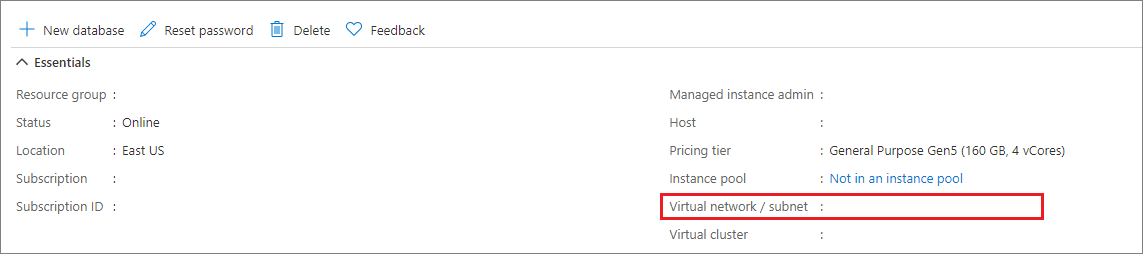

Passare alla pagina Panoramica di Istanza gestita di SQL nel portale di Azure.

Selezionare il collegamento Rete virtuale/subnet che consente di visualizzare la pagina Configurazione rete virtuale.

Selezionare la scheda Subnets nel riquadro di configurazione della rete virtuale e prendere nota del nome DEL GRUPPO DI SICUREZZA per l'istanza SQL gestita.

La schermata mostra la scheda Subnet, in cui è possibile visualizzare il GRUPPO DI SICUREZZA per l'istanza gestita di SQL.

Tornare al gruppo di risorse che contiene l'istanza gestita di SQL. Verrà visualizzato il nome Gruppo di sicurezza di rete annotato in precedenza. Selezionare il nome Gruppo di sicurezza di rete per aprire la pagina di configurazione del Gruppo di sicurezza di rete.

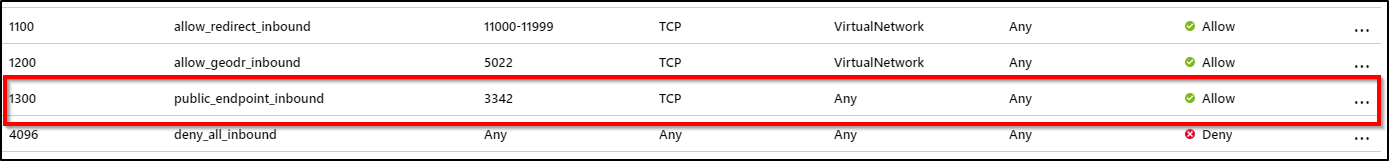

Selezionare la scheda Regole di sicurezza in ingresso e Aggiungere una regola con priorità più alta rispetto alla regola di deny_all_inbound con le impostazioni seguenti:

Impostazione Valore suggerito Descrizione Origine Qualsiasi indirizzo IP o tag del servizio - Per i servizi Azure come Power BI, selezionare il tag del servizio cloud di Azure

- Per il computer o la macchina virtuale Azure, usare l'indirizzo IP NAT

Intervalli porte di origine * Lasciare questa opzione su * (qualsiasi) perché le porte di origine vengono in genere allocate in modo dinamico e, di conseguenza, sono imprevedibili Destinazione Any Lasciare la destinazione impostata su Qualsiasi per consentire il traffico nella sottorete dell'istanza gestita di SQL Intervalli porte di destinazione 3342 Impostare la porta di destinazione a 3342, che è l'endpoint TDS pubblico di un'istanza SQL gestita. Protocollo TCP Istanza gestita di SQL usa il protocollo TCP per TDS Azione Consenti Consentire il traffico in ingresso all'istanza gestita di SQL tramite l'endpoint pubblico Priorità 1300 Assicurarsi che questa regola abbia priorità più alta rispetto alla regola deny_all_inbound

Nota

La porta 3342 viene usata per le connessioni endpoint pubbliche all'istanza gestita di SQL e non può essere modificata attualmente.

Confermare che il routing sia configurato correttamente

Una route con il prefisso di indirizzo 0.0.0.0/0 indica ad Azure come instradare il traffico destinato a un indirizzo IP che non si trova all'interno del prefisso dell'indirizzo di qualsiasi altra route nella tabella di route di una subnet. Quando si crea una subnet, Azure crea una route predefinita per il prefisso degli indirizzi 0.0.0.0/0, con tipo di hop successivo Internet.

L'override di questa route predefinita senza aggiungere le route necessarie per garantire che il traffico dell'endpoint pubblico venga instradato direttamente a Internet potrebbe causare problemi di routing asimmetrico perché il traffico in ingresso non passa attraverso il gateway di rete virtuale/appliance virtuale. Assicurarsi che tutto il traffico che raggiunge l'istanza gestita di SQL tramite Internet pubblico venga restituito anche tramite Internet pubblico, aggiungendo rotte specifiche per ogni origine o impostando la rotta predefinita sul prefisso di indirizzo 0.0.0.0/0 a Internet come tipo di hop successivo.

Per altre informazioni dettagliate sull'impatto delle modifiche su questa route predefinita, vedere prefisso degli indirizzi 0.0.0.0/0.

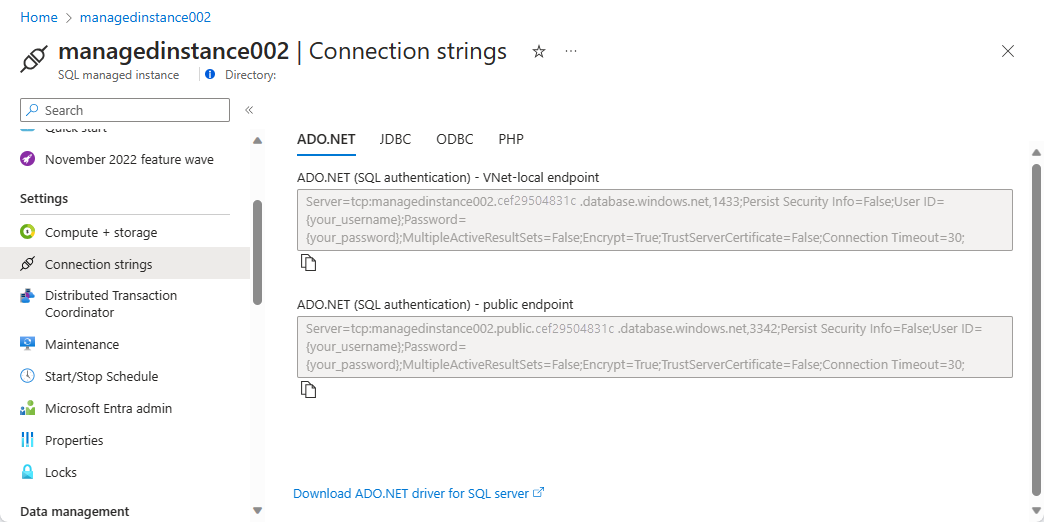

Ottenere la stringa di connessione dell'endpoint pubblico

Passare alla pagina di configurazione dell'istanza gestita di SQL che è stata abilitata per l'endpoint pubblico. Selezionare la scheda Stringhe di connessione nella configurazione Impostazioni.

Il nome host dell'endpoint pubblico è nel formato

<mi_name>.public.<dns_zone>.database.windows.nete la porta usata per la connessione è 3342. Di seguito è riportato un esempio di stringa di connessione che indica la porta dell'endpoint pubblico che può essere usata nelle connessioni di SQL Server Management Studio:<mi_name>.public.<dns_zone>.database.windows.net,3342