Usare PowerShell per creare un'istanza gestita

Si applica a: Istanza gestita di SQL di Azure SQL

Questo esempio di script di PowerShell crea un'istanza gestita in una subnet dedicata all'interno di una nuova rete virtuale. Configura anche una tabella di route e un gruppo di sicurezza di rete per la rete virtuale. Al termine dell'esecuzione dello script, l'istanza gestita è accessibile dalla rete virtuale o da un ambiente locale. Vedere Configurare una macchina virtuale di Azure per la connessione a un'istanza gestita di database SQL di Azure e Configurare una connessione da punto a sito a un'istanza gestita di SQL di Azure da un computer locale.

Importante

Per le limitazioni, vedere le aree supportate e i tipi di sottoscrizione supportati.

Usare Azure Cloud Shell

Azure Cloud Shell è un ambiente di shell interattivo ospitato in Azure e usato tramite il browser. È possibile usare Bash o PowerShell con Cloud Shell per usare i servizi di Azure. È possibile usare i comandi preinstallati di Cloud Shell per eseguire il codice contenuto in questo articolo senza dover installare strumenti nell'ambiente locale.

Per avviare Azure Cloud Shell:

| Opzione | Esempio/Collegamento |

|---|---|

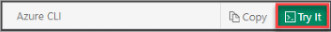

| Selezionare Prova nell'angolo superiore destro di un blocco di codice. La selezione di Prova non comporta la copia automatica del codice in Cloud Shell. |  |

| Passare a https://shell.azure.com o selezionare il pulsante Avvia Cloud Shell per aprire Cloud Shell nel browser. |  |

| Selezionare il pulsante Cloud Shell nella barra dei menu nell'angolo in alto a destra del portale di Azure. |  |

Per eseguire il codice di questo articolo in Azure Cloud Shell:

Avviare Cloud Shell.

Selezionare il pulsante Copia in un blocco di codice per copiare il codice.

Incollare il codice nella sessione di Cloud Shell premendo CTRL+MAIUSC+V in Windows e Linux o CMD+MAIUSC+V in macOS.

Premere INVIO per eseguire il codice.

Se si sceglie di installare e usare PowerShell in locale, per questa esercitazione è necessario Azure PowerShell 1.4.0 o versione successiva. Se è necessario eseguire l'aggiornamento, vedere Installare e configurare Azure PowerShell. Se si esegue PowerShell in locale, è anche necessario eseguire Connect-AzAccount per creare una connessione con Azure.

Script di esempio

# <SetVariables>

$NSnetworkModels = "Microsoft.Azure.Commands.Network.Models"

$NScollections = "System.Collections.Generic"

# The SubscriptionId in which to create these objects

$SubscriptionId = '<Enter subscription ID>'

# Set the resource group name and location for your managed instance

$resourceGroupName = "myResourceGroup-$(Get-Random)"

$location = "eastus2"

# Set the networking values for your managed instance

$vNetName = "myVnet-$(Get-Random)"

$vNetAddressPrefix = "10.0.0.0/16"

$defaultSubnetName = "myDefaultSubnet-$(Get-Random)"

$defaultSubnetAddressPrefix = "10.0.0.0/24"

$miSubnetName = "MISubnet-$(Get-Random)"

$miSubnetAddressPrefix = "10.0.0.0/24"

#Set the managed instance name for the new managed instance

$instanceName = "mi-name-$(Get-Random)"

# Set the admin login and password for your managed instance

$miAdminSqlLogin = "SqlAdmin"

$miAdminSqlPassword = "ChangeThisPassword!!"

# Set the managed instance service tier, compute level, and license mode

$edition = "General Purpose"

$vCores = 8

$maxStorage = 256

$computeGeneration = "Gen5"

$license = "LicenseIncluded" #"BasePrice" or LicenseIncluded if you have don't have SQL Server licence that can be used for AHB discount

$dbname = 'SampleDB'

# </SetVariables>

# <CreateResourceGroup>

# Set subscription context

Connect-AzAccount

$subscriptionContextParams = @{

SubscriptionId = $SubscriptionId

}

Set-AzContext @subscriptionContextParams

# Create a resource group

$resourceGroupParams = @{

Name = $resourceGroupName

Location = $location

Tag = @{Owner="SQLDB-Samples"}

}

$resourceGroup = New-AzResourceGroup @resourceGroupParams

# </CreateResourceGroup>

# <CreateVirtualNetwork>

# Configure virtual network, subnets, network security group, and routing table

$networkSecurityGroupParams = @{

Name = 'myNetworkSecurityGroupMiManagementService'

ResourceGroupName = $resourceGroupName

Location = $location

}

$networkSecurityGroupMiManagementService = New-AzNetworkSecurityGroup @networkSecurityGroupParams

$routeTableParams = @{

Name = 'myRouteTableMiManagementService'

ResourceGroupName = $resourceGroupName

Location = $location

}

$routeTableMiManagementService = New-AzRouteTable @routeTableParams

$virtualNetworkParams = @{

ResourceGroupName = $resourceGroupName

Location = $location

Name = $vNetName

AddressPrefix = $vNetAddressPrefix

}

$virtualNetwork = New-AzVirtualNetwork @virtualNetworkParams

$subnetConfigParams = @{

Name = $miSubnetName

VirtualNetwork = $virtualNetwork

AddressPrefix = $miSubnetAddressPrefix

NetworkSecurityGroup = $networkSecurityGroupMiManagementService

RouteTable = $routeTableMiManagementService

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetConfigParams | Set-AzVirtualNetwork

$virtualNetwork = Get-AzVirtualNetwork -Name $vNetName -ResourceGroupName $resourceGroupName

$subnet= $virtualNetwork.Subnets[0]

# Create a delegation

$subnet.Delegations = New-Object "$NScollections.List``1[$NSnetworkModels.PSDelegation]"

$delegationName = "dgManagedInstance" + (Get-Random -Maximum 1000)

$delegationParams = @{

Name = $delegationName

ServiceName = "Microsoft.Sql/managedInstances"

}

$delegation = New-AzDelegation @delegationParams

$subnet.Delegations.Add($delegation)

Set-AzVirtualNetwork -VirtualNetwork $virtualNetwork

$miSubnetConfigId = $subnet.Id

$allowParameters = @{

Access = 'Allow'

Protocol = 'Tcp'

Direction= 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = 'VirtualNetwork'

DestinationAddressPrefix = '*'

}

$denyInParameters = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$denyOutParameters = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Outbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$networkSecurityGroupParams = @{

ResourceGroupName = $resourceGroupName

Name = "myNetworkSecurityGroupMiManagementService"

}

$networkSecurityGroup = Get-AzNetworkSecurityGroup @networkSecurityGroupParams

$allowRuleParams = @{

Access = 'Allow'

Protocol = 'Tcp'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = 'VirtualNetwork'

DestinationAddressPrefix = '*'

}

$denyInRuleParams = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$denyOutRuleParams = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Outbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$networkSecurityGroup |

Add-AzNetworkSecurityRuleConfig @allowRuleParams -Priority 1000 -Name "allow_tds_inbound" -DestinationPortRange 1433 |

Add-AzNetworkSecurityRuleConfig @allowRuleParams -Priority 1100 -Name "allow_redirect_inbound" -DestinationPortRange 11000-11999 |

Add-AzNetworkSecurityRuleConfig @denyInRuleParams -Priority 4096 -Name "deny_all_inbound" |

Add-AzNetworkSecurityRuleConfig @denyOutRuleParams -Priority 4096 -Name "deny_all_outbound" |

Set-AzNetworkSecurityGroup

# </CreateVirtualNetwork>

# <CreateManagedInstance>

# Create credentials

$secpassword = ConvertTo-SecureString $miAdminSqlPassword -AsPlainText -Force

$credential = New-Object System.Management.Automation.PSCredential -ArgumentList @($miAdminSqlLogin, $secpassword)

$managedInstanceParams = @{

Name = $instanceName

ResourceGroupName = $resourceGroupName

Location = $location

SubnetId = $miSubnetConfigId

AdministratorCredential = $credential

StorageSizeInGB = $maxStorage

VCore = $vCores

Edition = $edition

ComputeGeneration = $computeGeneration

LicenseType = $license

}

New-AzSqlInstance @managedInstanceParams

# </CreateManagedInstance>

# <CreateDatabase>

$databaseParams = @{

ResourceGroupName = $resourceGroupName

InstanceName = $instanceName

Name = $dbname

Collation = 'Latin1_General_100_CS_AS_SC'

}

New-AzSqlInstanceDatabase @databaseParams

# </CreateDatabase>

# Clean up deployment

# Remove-AzResourceGroup -ResourceGroupName $resourceGroupName

Pulire la distribuzione

Usare il comando seguente per rimuovere il gruppo di risorse e tutte le risorse correlate.

Remove-AzResourceGroup -ResourceGroupName $resourcegroupname

Spiegazione dello script

Questo script usa alcuni dei comandi seguenti. Per altre informazioni sui comandi usati e sugli altri comandi inclusi nella tabella seguente, fare clic sui collegamenti alla documentazione specifica del comando.

| Comando | Note |

|---|---|

| New-AzResourceGroup | Consente di creare un gruppo di risorse in cui sono archiviate tutte le risorse. |

| New-AzVirtualNetwork | Crea una rete virtuale. |

| Add-AzVirtualNetworkSubnetConfig | Aggiunge una configurazione di subnet a una rete virtuale. |

| Get-AzVirtualNetwork | Ottiene una rete virtuale in un gruppo di risorse. |

| Set-AzVirtualNetwork | Imposta lo stato dell'obiettivo per una rete virtuale. |

| Get-AzVirtualNetworkSubnetConfig | Ottiene una subnet in una rete virtuale. |

| Set-AzVirtualNetworkSubnetConfig | Configura lo stato dell'obiettivo per una configurazione di subnet in una rete virtuale. |

| New-AzRouteTable | Crea una tabella di route. |

| Get-AzRouteTable | Ottiene le tabelle di route. |

| Set-AzRouteTable | Imposta lo stato dell'obiettivo per una tabella di route. |

| New-AzSqlInstance | Crea un'istanza gestita. |

| New-AzSqlInstanceDatabase | Crea un database dell'istanza gestita. |

| Remove-AzResourceGroup | Consente di eliminare un gruppo di risorse incluse tutte le risorse annidate. |

Passaggi successivi

Per altre informazioni su Azure PowerShell, vedere la documentazione di Azure PowerShell.

Esempi di script di PowerShell aggiuntivi per Istanza gestita di SQL di Azure sono disponibili in Script di PowerShell per Istanza gestita di SQL di Azure.