Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come implementare il flusso di autenticazione interattiva moderno per consentire ai client che eseguono Windows 10 20H1, Windows Server 2022 o una versione successiva di Windows di eseguire l'autenticazione a Istanza gestita di SQL di Azure tramite l'autenticazione di Windows. I client devono essere aggiunti a Microsoft Entra ID (in precedenza Azure Active Directory) o aggiunti a Microsoft Entra ibrido.

L'abilitazione del flusso di autenticazione interattiva moderna è un passaggio nella configurazione dell'autenticazione di Windows per Istanza gestita di SQL di Azure tramite Microsoft Entra ID e Kerberos. Il flusso basato su attendibilità in ingresso è disponibile per i client aggiunti ad AD che eseguono Windows 10/Windows Server 2012 e versioni successive.

Con questa funzionalità, Microsoft Entra ID è ora un'area di autenticazione Kerberos indipendente. I client Windows 10 21H1 sono già abilitati e reindirizzeranno i client per accedere a Microsoft Entra Kerberos per richiedere un ticket Kerberos Kerberos. La funzionalità per consentire ai client di accedere a Microsoft Entra Kerberos è disattivata per impostazione predefinita e può essere abilitata modificando i criteri di gruppo. I criteri di gruppo possono essere usati per distribuire questa funzionalità in modo risolto scegliendo client specifici su cui si vuole eseguire il progetto pilota e quindi espandendolo in tutti i client nell'ambiente.

Nota

Microsoft Entra ID era precedentemente noto come Azure Active Directory (Azure AD).

Prerequisiti

Non è necessario configurare Active Directory per Microsoft Entra ID per abilitare l'esecuzione di software in macchine virtuali aggiunte a Microsoft Entra per accedere alle Istanza gestita di SQL di Azure tramite l'autenticazione di Windows. Per implementare il flusso di autenticazione interattivo moderno sono necessari i prerequisiti seguenti:

| Prerequisito | Descrizione |

|---|---|

| I client devono eseguire Windows 10 20H1, Windows Server 2022 o una versione successiva di Windows. | |

| I client devono essere aggiunti a Microsoft Entra o aggiunti a Microsoft Entra ibrido. | È possibile determinare se questo prerequisito è soddisfatto eseguendo il comando dsregcmd: dsregcmd.exe /status |

| L'applicazione deve connettersi all'istanza gestita tramite una sessione interattiva. | Sono supportate applicazioni come SQL Server Management Studio (SSMS) e applicazioni Web, ma l'operazione avrà esito negativo per le applicazioni eseguite come servizio. |

| Tenant di Microsoft Entra. | |

| Sottoscrizione di Azure nello stesso tenant di Microsoft Entra che si prevede di usare per l'autenticazione. | |

| Microsoft Entra Connessione installato. | Ambienti ibridi in cui esistono identità sia in ID che in AD Microsoft Entra. |

Configurare Criteri di gruppo

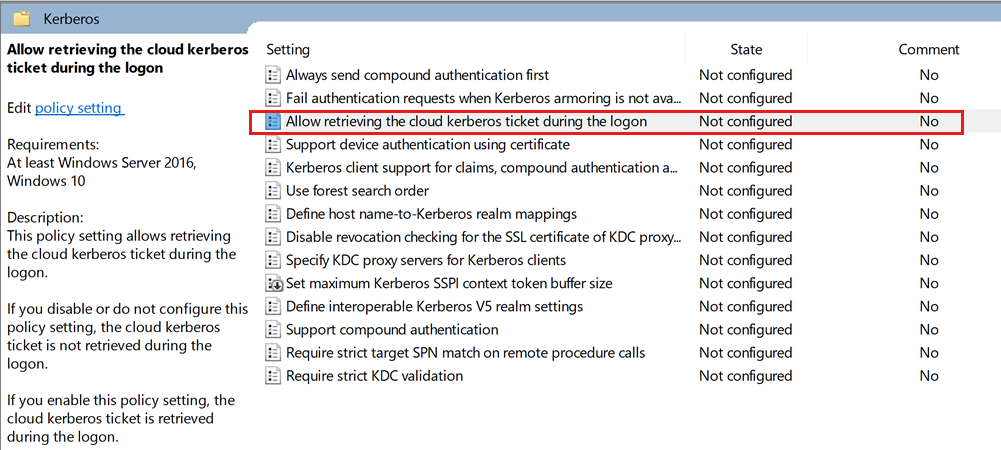

Abilitare l'impostazione di Criteri di Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logongruppo seguente:

Aprire l'editor criteri di gruppo.

Accedere a

Administrative Templates\System\Kerberos\.Selezionare l'opzione Consenti il recupero del ticket Kerberos cloud durante l'impostazione di accesso .

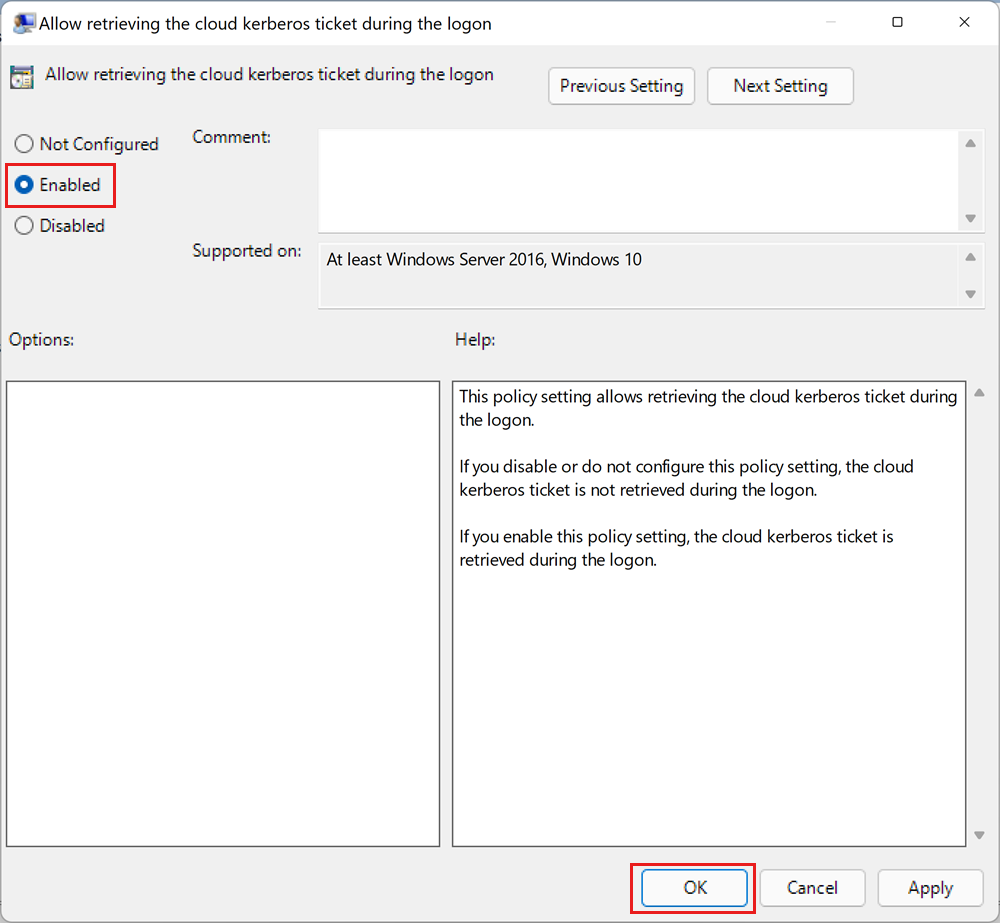

Nella finestra di dialogo delle impostazioni selezionare Abilitato.

Seleziona OK.

Aggiornare prt (facoltativo)

Gli utenti con sessioni di accesso esistenti potrebbero dover aggiornare il token di aggiornamento primario (PRT) di Microsoft Entra se tentano di usare questa funzionalità immediatamente dopo che è stata abilitata. L'aggiornamento del token di aggiornamento primario può richiedere fino a qualche ora.

Per aggiornare manualmente prt, eseguire questo comando da un prompt dei comandi:

dsregcmd.exe /RefreshPrt

Passaggi successivi

Altre informazioni sull'implementazione dell'autenticazione di Windows per le entità di accesso Microsoft in Istanza gestita di SQL di Azure:

- Che cos'è l'autenticazione Windows per le entità di Microsoft Entra in Istanza gestita di SQL di Azure?

- Com'è implementata l'autenticazione Windows per Istanza gestita di SQL di Azure con ID Microsoft Entra e Kerberos

- Come configurare l'autenticazione Windows per ID Microsoft Entra con il flusso basato sull'attendibilità in ingresso

- Configurazione di un'Istanza gestita di SQL di Azure per l'autenticazione Windows per ID Microsoft Entra

- Problemi di autenticazione Windows per le entità di Microsoft Entra in Istanza gestita di SQL di Azure?