Impostare un'origine di identità esterna per VMware NSX

Questo articolo illustra come configurare un'origine di identità esterna per VMware NSX in un'istanza di soluzione Azure VMware.

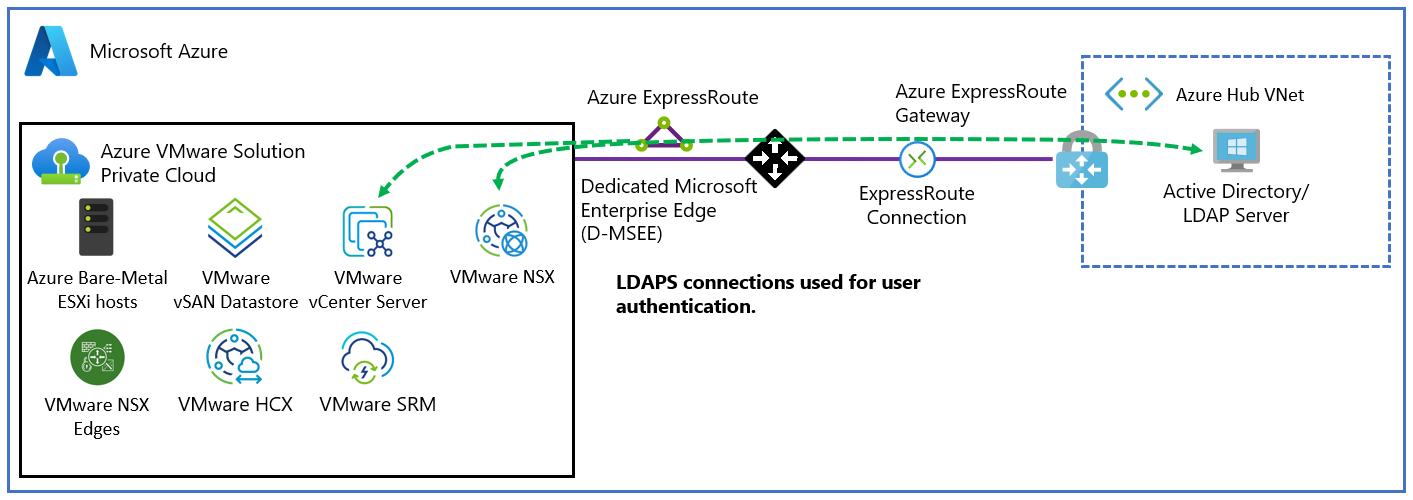

È possibile configurare NSX per usare un servizio directory LDAP (Lightweight Directory Access Protocol) esterno per autenticare gli utenti. Un utente può accedere usando le credenziali o le credenziali dell'account Active Directory di Windows Server da un server LDAP di terze parti. L'account può quindi essere assegnato a un ruolo NSX, ad esempio in un ambiente locale, per fornire l'accesso basato sui ruoli per gli utenti NSX.

Prerequisiti

Connessione funzionante dalla rete Di Windows Server Active Directory al cloud privato soluzione Azure VMware.

Percorso di rete dal server Active Directory di Windows Server alla rete di gestione dell'istanza di soluzione Azure VMware in cui viene distribuito NSX.

Controller di dominio Di Windows Server Active Directory con un certificato valido. Il certificato può essere rilasciato da un'autorità di certificazione (CA) di Servizi certificati Active Directory di Windows Server o da una CA di terze parti.

È consigliabile usare due controller di dominio che si trovano nella stessa area di Azure del data center software-defined soluzione Azure VMware.

Nota

I certificati autofirmati non sono consigliati per gli ambienti di produzione.

Un account con autorizzazioni di amministratore.

soluzione Azure VMware zone DNS e server DNS configurati correttamente. Per altre informazioni, vedere Configurare il DNS NSX per la risoluzione nel dominio di Active Directory di Windows Server e configurare il server d'inoltro DNS.

Nota

Per altre informazioni su LDAP sicuro (LDAPS) e sul rilascio di certificati, contattare il team di sicurezza o il team di gestione delle identità.

Usare Active Directory di Windows Server come origine dell'identità LDAPS

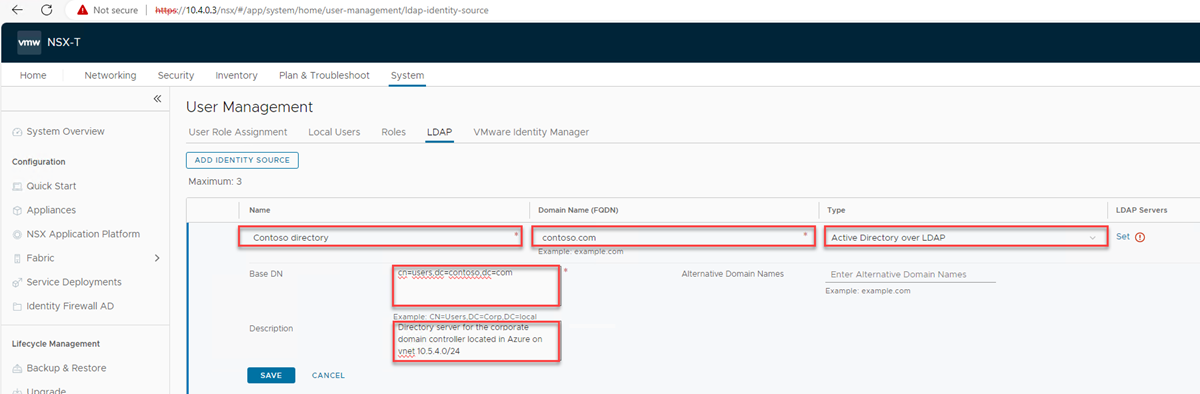

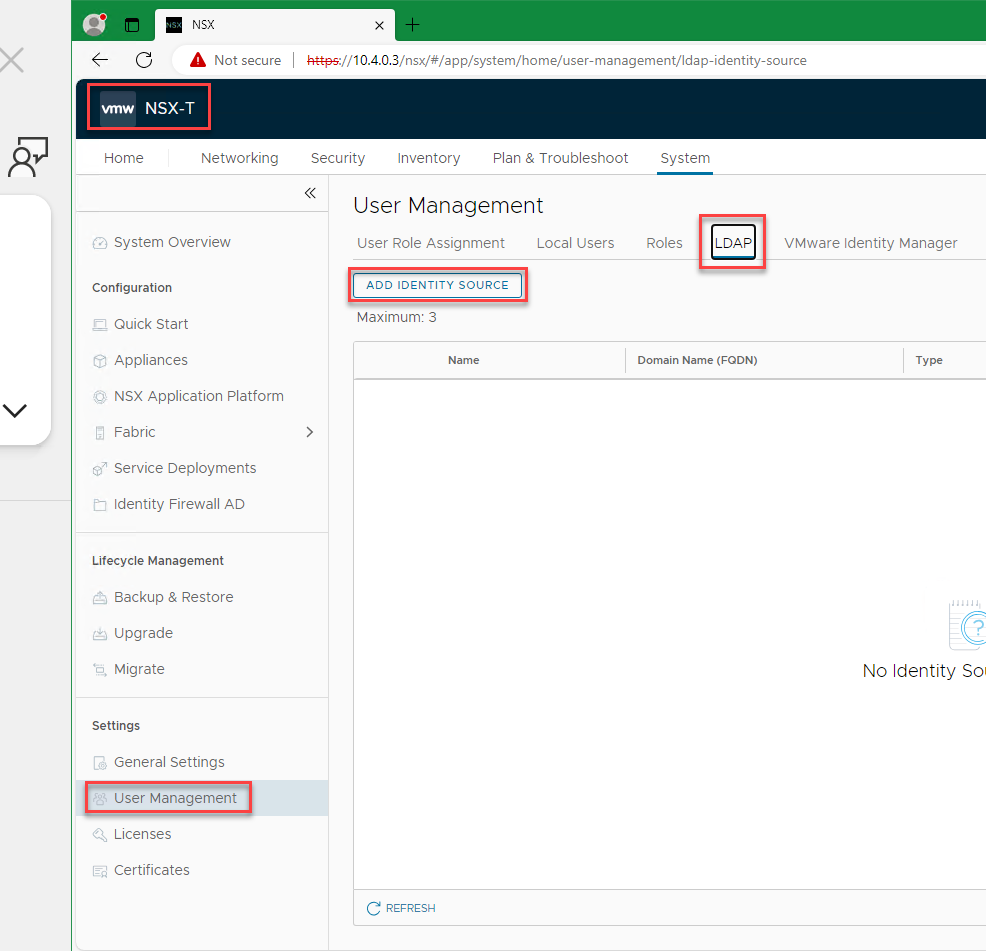

Accedere a NSX Manager e quindi passare a Gestione>utenti di sistema>LDAP>Aggiungi origine identità.

Immettere i valori per Nome, Nome di dominio (FQDN), Tipo e DN di base. È possibile aggiungere una descrizione (facoltativa).

Il DN di base è il contenitore in cui vengono conservati gli account utente. Il DN di base è il punto iniziale usato da un server LDAP quando cerca gli utenti in una richiesta di autenticazione. Ad esempio, CN=users,dc=azfta,dc=com.

Nota

È possibile usare più directory come provider LDAP. Un esempio è se si dispone di più domini di Directory di Azure di Windows Server e si usa soluzione Azure VMware come modo per consolidare i carichi di lavoro.

Quindi, in Server LDAP selezionare Imposta come illustrato nello screenshot precedente.

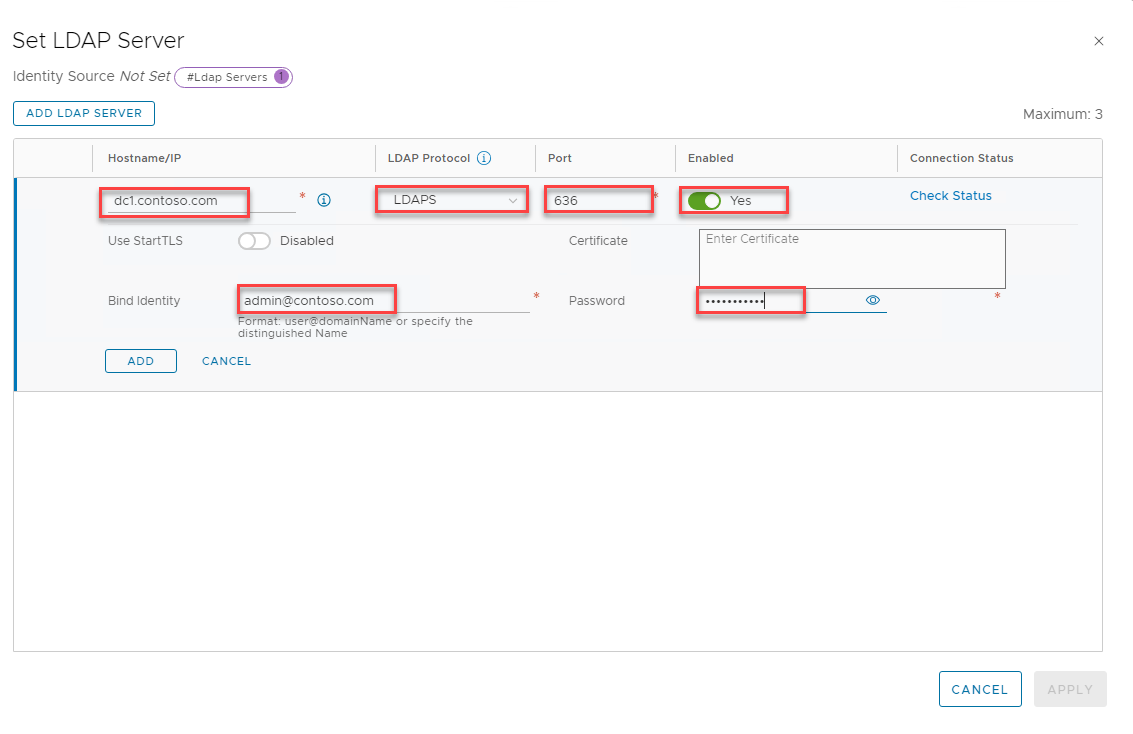

In Imposta server LDAP selezionare Aggiungi server LDAP e quindi immettere o selezionare i valori per gli elementi seguenti:

Nome Azione Nome host/IP Immettere l'FQDN o l'indirizzo IP del server LDAP. Ad esempio, azfta-dc01.azfta.com o 10.5.4.4. Protocollo LDAP Selezionare LDAPS. Porta Lasciare la porta LDAP sicura predefinita. Abilitato Lasciare Sì. Usare Start TLS Obbligatorio solo se si usa LDAP standard (non protetto). Associare l'identità Usare l'account con autorizzazioni di amministratore di dominio. Ad esempio: <admin@contoso.com>.Password Immettere la password per il server LDAP. Questa password è quella usata con l'account di esempio <admin@contoso.com>.Certificate Lasciare vuoto (vedere il passaggio 6).

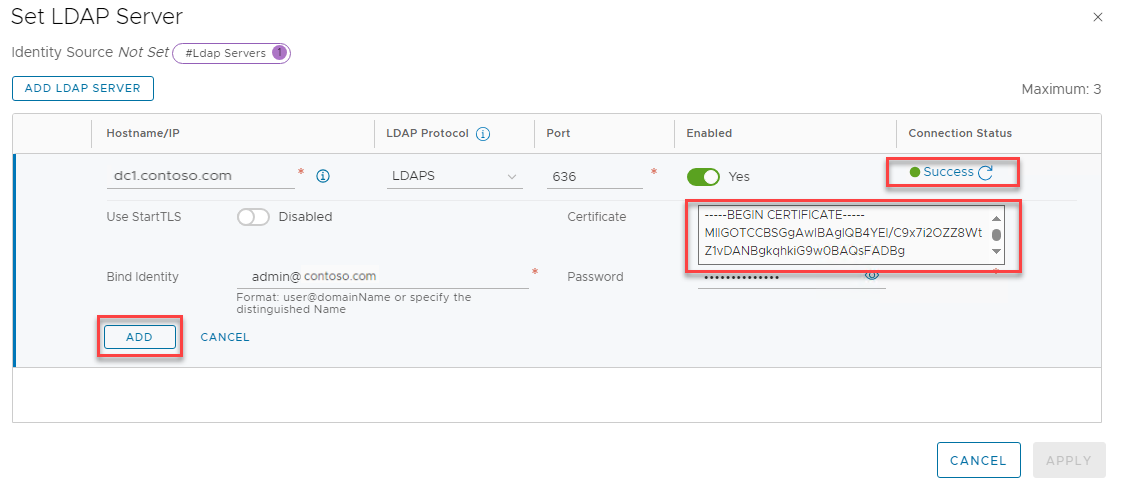

Dopo aver aggiornato la pagina e visualizzato uno stato di connessione, selezionare Aggiungi e quindi selezionare Applica.

In Gestione utenti selezionare Salva per completare le modifiche.

Per aggiungere un secondo controller di dominio o un altro provider di identità esterno, tornare al passaggio 1.

Nota

Una procedura consigliata consiste nell'avere due controller di dominio per fungere da server LDAP. È anche possibile inserire i server LDAP dietro un servizio di bilanciamento del carico.

Assegnare ruoli alle identità di Active Directory di Windows Server

Dopo aver aggiunto un'identità esterna, è possibile assegnare ruoli NSX ai gruppi di sicurezza di Active Directory di Windows Server in base ai controlli di sicurezza dell'organizzazione.

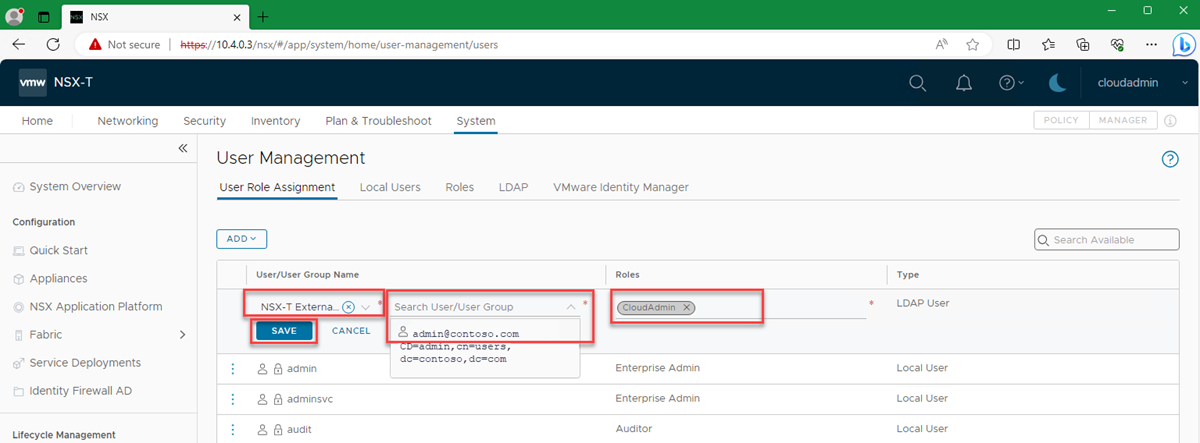

In NSX Manager passare a System>User Management>User Role Assignment>Aggiungi.

Selezionare Aggiungi>assegnazione di ruolo per LDAP.

Selezionare il provider di identità esterno selezionato nel passaggio 3 nella sezione precedente. Ad esempio, il provider di identità esterno NSX.

Immettere i primi caratteri del nome dell'utente, l'ID di accesso dell'utente o un nome di gruppo per eseguire la ricerca nella directory LDAP. Selezionare quindi un utente o un gruppo dall'elenco dei risultati.

Selezionare un ruolo. In questo esempio assegnare all'utente FTAdmin il ruolo CloudAdmin.

Seleziona Salva.

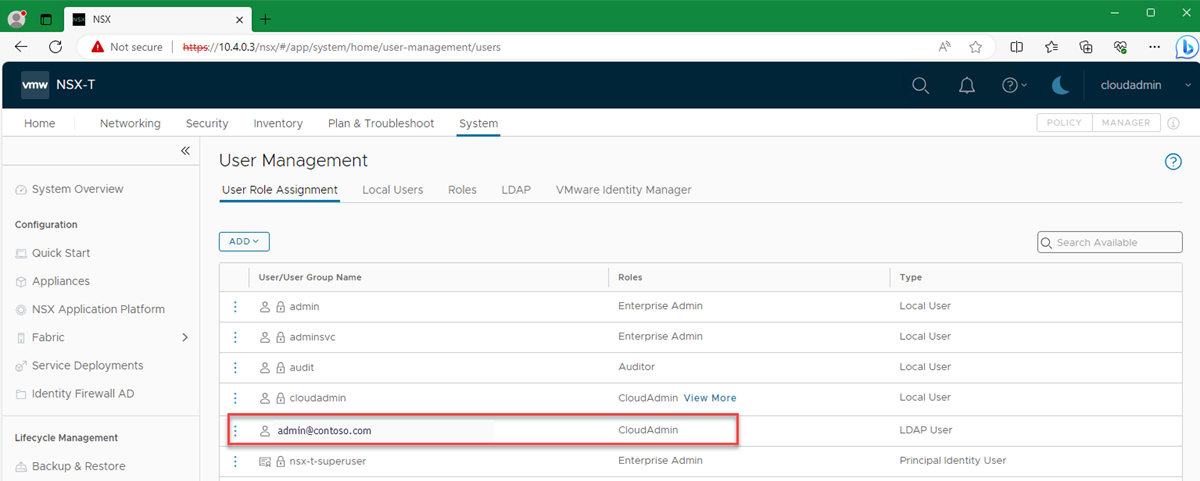

In Assegnazione ruolo utente verificare che venga visualizzata l'assegnazione delle autorizzazioni.

Gli utenti dovrebbero ora essere in grado di accedere a NSX Manager usando le credenziali di Windows Server Active Directory.

Contenuto correlato

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per