Crittografare i dati di backup usando chiavi gestite dal cliente

È possibile usare Backup di Azure per crittografare i dati di backup tramite chiavi gestite dal cliente (CMK) anziché chiavi gestite dalla piattaforma (PMK), che sono abilitate per impostazione predefinita. Le chiavi per crittografare i dati di backup devono essere archiviate in Azure Key Vault.

La chiave di crittografia usata per crittografare i backup potrebbe essere diversa da quella usata per l'origine. Una chiave DEK (Data Encryption Key) basata su AES 256 consente di proteggere i dati. Le chiavi di crittografia delle chiavi (KEK), a loro volta, consentono di proteggere la chiave DEK. Si ha il controllo completo sui dati e sulle chiavi.

Per consentire la crittografia, è necessario concedere all'insieme di credenziali di backup le autorizzazioni per accedere alla chiave di crittografia nell'insieme di credenziali delle chiavi. È possibile modificare la chiave quando necessario.

In questo articolo vengono illustrate le operazioni seguenti:

- Creare un insieme di credenziali di Servizi di ripristino.

- Configurare l'insieme di credenziali di Servizi di ripristino per crittografare i dati di backup usando i servizi di gestione cloud.

- Eseguire il backup dei dati in un insieme di credenziali crittografato tramite il servizio Di gestione cloud.

- Ripristinare i dati dai backup.

Considerazioni

È possibile usare questa funzionalità (usando Backup di Azure per crittografare i dati di backup tramite cmk) per crittografare solo i nuovi insiemi di credenziali di Servizi di ripristino. Tutti gli insiemi di credenziali che contengono gli elementi esistenti registrati o che hanno tentato di essere registrati non sono supportati.

Dopo aver abilitato la crittografia usando i cmk per un insieme di credenziali di Servizi di ripristino, non è possibile ripristinare l'uso di PMK (impostazione predefinita). È possibile modificare le chiavi di crittografia per soddisfare i requisiti.

Questa funzionalità attualmente non supporta il backup tramite l'agente di Servizi di ripristino di Microsoft Azure e potrebbe non essere possibile usare un insieme di credenziali crittografato cmk per il backup tramite l'agente MARS. L'agente MARS usa la crittografia basata su passphrase. Questa funzionalità non supporta anche il backup di macchine virtuali create nel modello di distribuzione classica.

Questa funzionalità non è correlata a Crittografia dischi di Azure, che usa la crittografia basata su guest del disco di una macchina virtuale usando BitLocker per Windows e DM-Crypt per Linux.

È possibile crittografare l'insieme di credenziali di Servizi di ripristino solo usando chiavi archiviate in Azure Key Vault e che si trovano nella stessa area. Inoltre, le chiavi devono essere supportate da chiavi RSA e devono trovarsi nello stato abilitato.

Lo spostamento di un insieme di credenziali di Servizi di ripristino crittografato con chiave gestita dal cliente tra gruppi di risorse e sottoscrizioni non è attualmente supportato.

Quando si sposta un insieme di credenziali di Servizi di ripristino già crittografato tramite cmk in un nuovo tenant, è necessario aggiornare l'insieme di credenziali di Servizi di ripristino per ricreare e riconfigurare l'identità gestita dell'insieme di credenziali e la chiave gestita del cliente (che deve trovarsi nel nuovo tenant). Se non si aggiorna l'insieme di credenziali, le operazioni di backup e ripristino avranno esito negativo. È anche necessario riconfigurare tutte le autorizzazioni di controllo degli accessi in base al ruolo di Azure configurate all'interno della sottoscrizione.

È possibile configurare questa funzionalità tramite portale di Azure e PowerShell. Usare il modulo Az 5.3.0 o versione successiva per usare i cmk per i backup nell'insieme di credenziali di Servizi di ripristino.

Avviso

Se si usa PowerShell per gestire le chiavi di crittografia per il backup, non è consigliabile aggiornare le chiavi dal portale. Se si aggiornano le chiavi dal portale, non è possibile usare PowerShell per aggiornare ulteriormente le chiavi fino a quando non è disponibile un aggiornamento di PowerShell per supportare il nuovo modello. Tuttavia, è possibile continuare ad aggiornare le chiavi dal portale di Azure.

Se non è stato creato e configurato l'insieme di credenziali di Servizi di ripristino, vedere questo articolo.

Configurare un insieme di credenziali per la crittografia usando chiavi gestite dal cliente

Per configurare un insieme di credenziali, eseguire le azioni seguenti in sequenza:

Abilitare un'identità gestita per l'insieme di credenziali di Servizi di ripristino.

Assegnare le autorizzazioni all'insieme di credenziali di Servizi di ripristino per accedere alla chiave di crittografia in Azure Key Vault.

Abilitare l'eliminazione temporanea e la protezione dall'eliminazione in Azure Key Vault.

Assegnare la chiave di crittografia all'insieme di credenziali di Servizi di ripristino.

Le sezioni seguenti illustrano in dettaglio ognuna di queste azioni.

Abilitare un'identità gestita per l'insieme di credenziali di Servizi di ripristino

Backup di Azure usa identità gestite assegnate dal sistema e identità gestite assegnate dall'utente per autenticare l'insieme di credenziali di Servizi di ripristino per accedere alle chiavi di crittografia archiviate in Azure Key Vault. È possibile scegliere l'identità gestita da usare.

Nota

Dopo aver abilitato un'identità gestita, non è necessario disabilitarla (anche temporaneamente). La disabilitazione dell'identità gestita potrebbe causare comportamenti incoerenti.

Abilitare un'identità gestita assegnata dal sistema per l'insieme di credenziali

Scegliere un client:

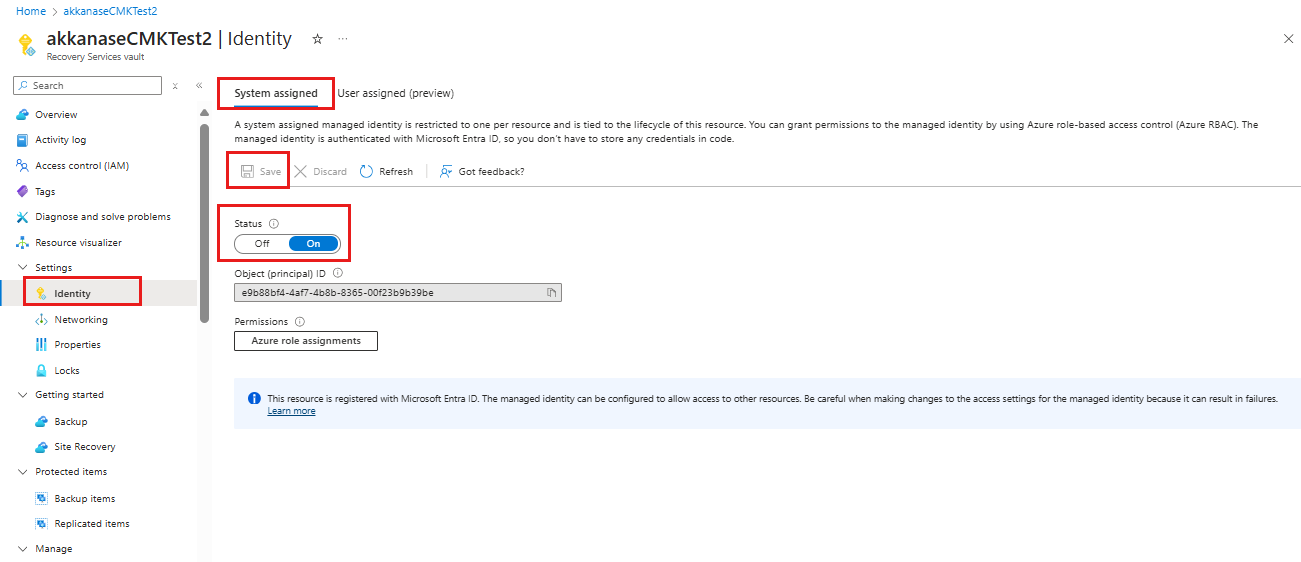

Passare all'identità dell'insieme di credenziali>di Servizi di ripristino.

Selezionare la scheda Assegnata dal sistema .

Impostare Stato su Sì.

Selezionare Salva per abilitare l'identità per l'insieme di credenziali.

I passaggi precedenti generano un ID oggetto, ovvero l'identità gestita assegnata dal sistema dell'insieme di credenziali.

Assegnare un'identità gestita assegnata dall'utente all'insieme di credenziali (in anteprima)

Nota

Gli insiemi di credenziali che usano identità gestite assegnate dall'utente per la crittografia cmk non supportano l'uso di endpoint privati per il backup.

Gli insiemi di credenziali delle chiavi che limitano l'accesso a reti specifiche non sono ancora supportati per l'uso con identità gestite assegnate dall'utente per la crittografia cmk.

Per assegnare l'identità gestita assegnata dall'utente per l'insieme di credenziali di Servizi di ripristino, scegliere un client:

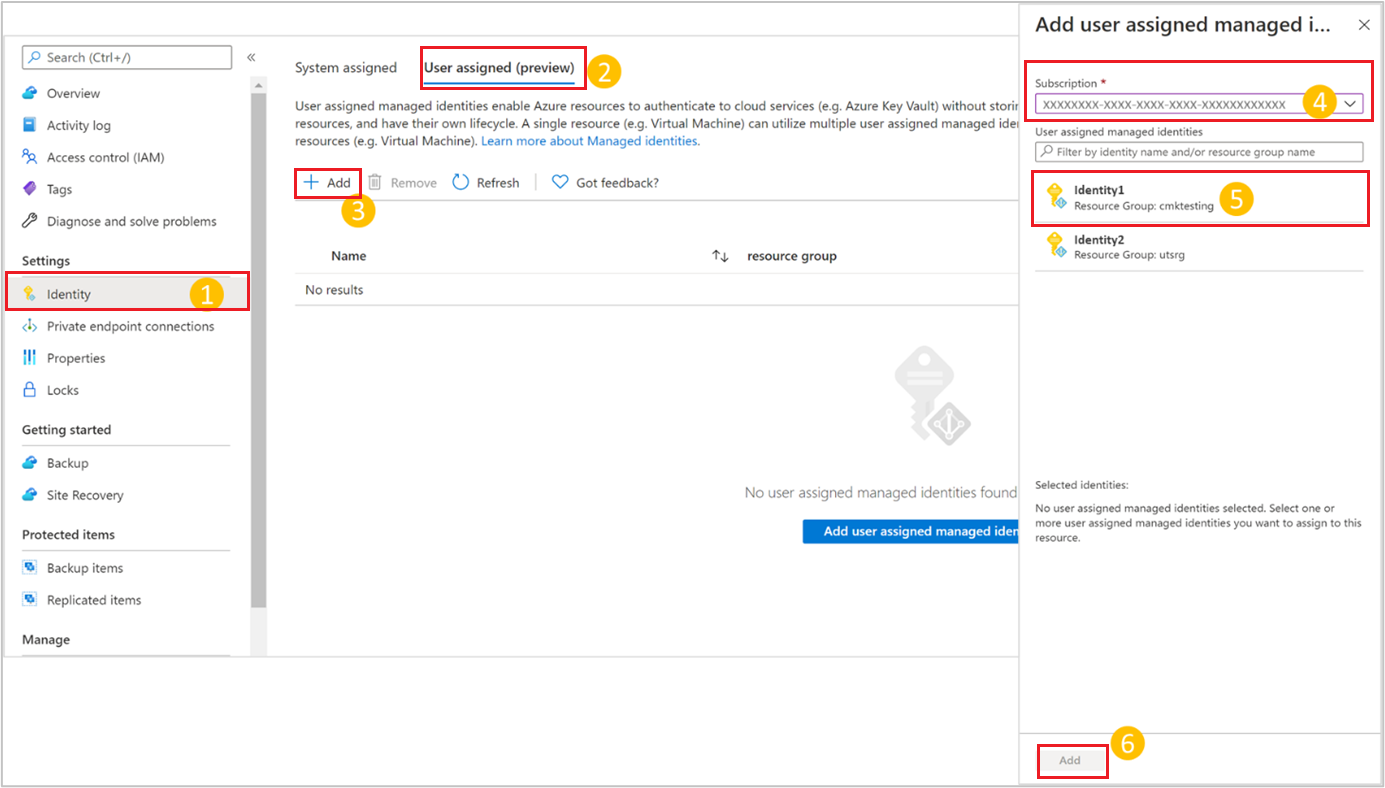

Passare all'identità dell'insieme di credenziali>di Servizi di ripristino.

Selezionare la scheda Assegnata dall'utente (anteprima).

Selezionare +Aggiungi per aggiungere un'identità gestita assegnata dall'utente.

Nel pannello Aggiungi identità gestita assegnata dall'utente selezionare la sottoscrizione per l'identità.

Selezionare l'identità dall'elenco. È anche possibile filtrare in base al nome dell'identità o del gruppo di risorse.

Selezionare Aggiungi per completare l'assegnazione dell'identità.

Assegnare le autorizzazioni all'insieme di credenziali di Servizi di ripristino per accedere alla chiave di crittografia in Azure Key Vault

È ora necessario consentire all'identità gestita dell'insieme di credenziali di Servizi di ripristino di accedere all'insieme di credenziali delle chiavi che contiene la chiave di crittografia.

Se si usa un'identità assegnata dall'utente, è necessario assegnare le stesse autorizzazioni.

Scegliere un client:

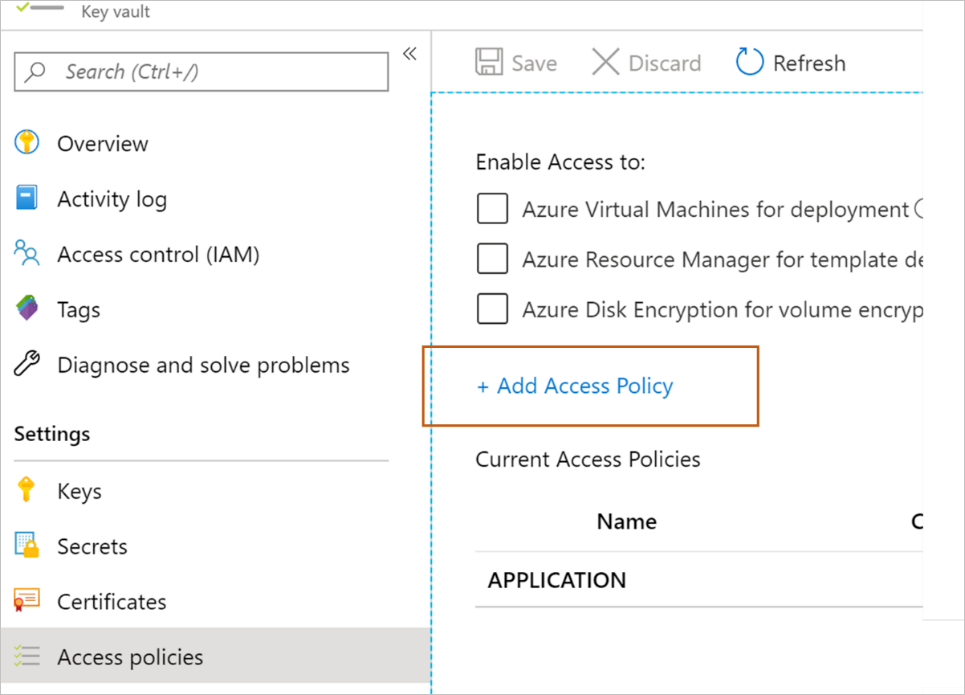

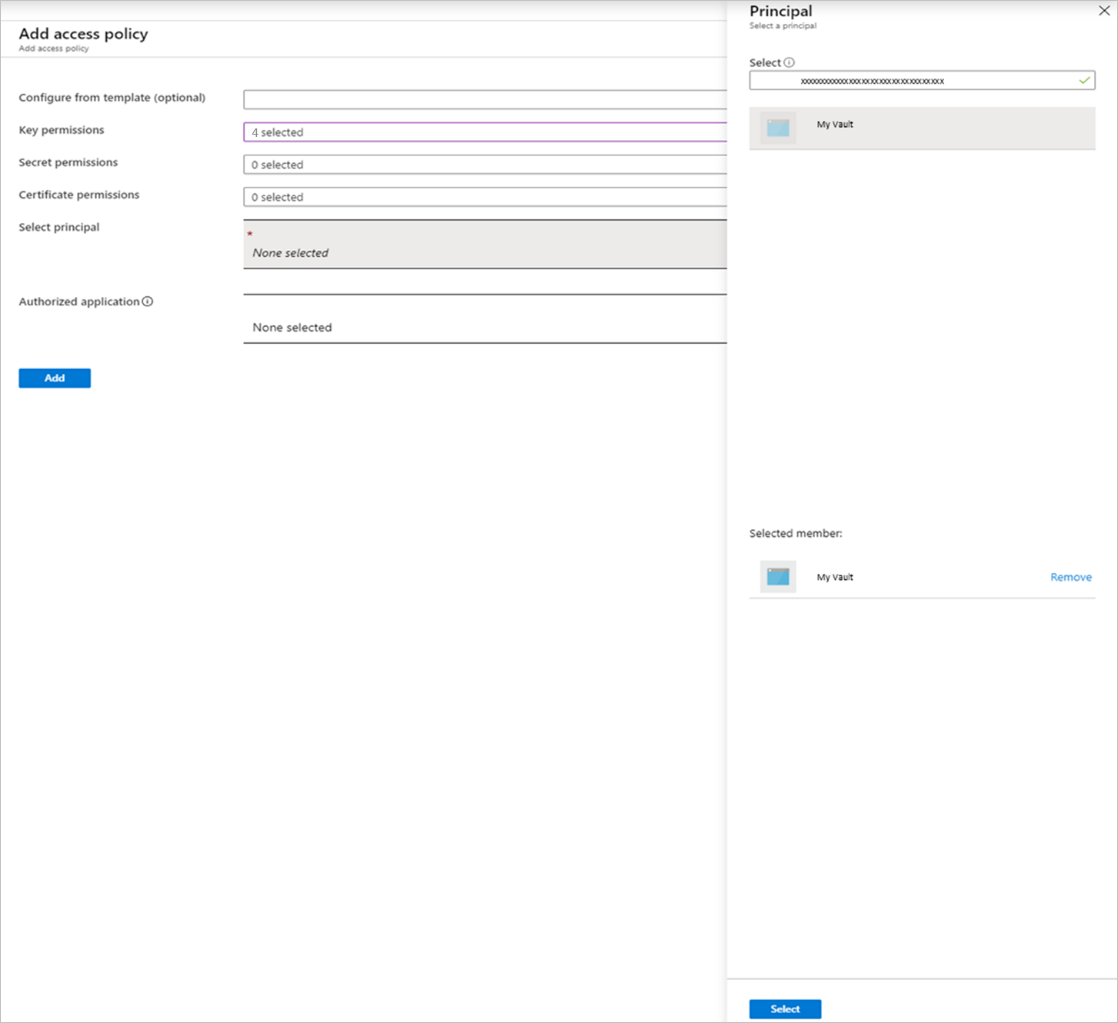

Passare ai criteri di accesso dell'insieme di credenziali>delle chiavi. Selezionare +Aggiungi criteri di accesso.

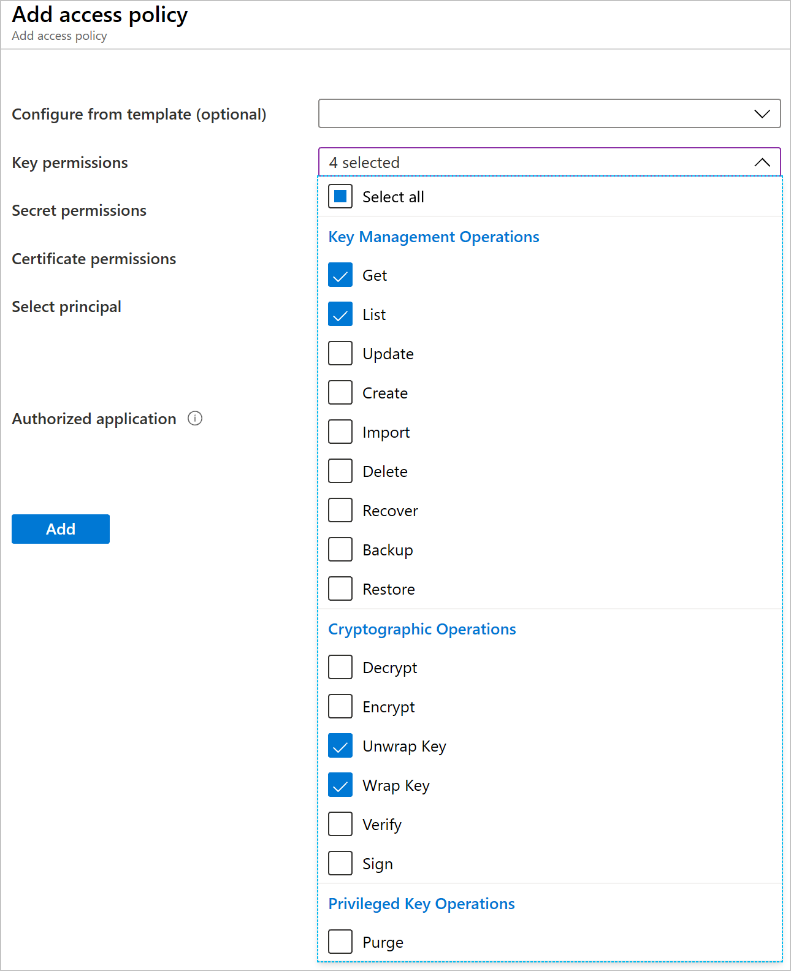

Specificare le azioni da consentire per la chiave. Per Autorizzazioni chiave selezionare le operazioni Get, List, Unwrap Key e Wrap Key .

Passare a Selezionare l'entità e cercare l'insieme di credenziali nella casella di ricerca usando il nome o l'identità gestita. Quando viene visualizzato l'insieme di credenziali, selezionarlo e quindi scegliere Seleziona nella parte inferiore del pannello.

Selezionare Aggiungi per aggiungere il nuovo criterio di accesso.

Selezionare Salva per salvare le modifiche apportate ai criteri di accesso dell'insieme di credenziali delle chiavi.

È anche possibile assegnare un ruolo controllo degli accessi in base al ruolo all'insieme di credenziali di Servizi di ripristino che contiene le autorizzazioni indicate in precedenza, ad esempio il ruolo Agente di crittografia dell'insieme di credenziali delle chiavi. Questo ruolo potrebbe contenere autorizzazioni aggiuntive.

Abilitare l'eliminazione temporanea e la protezione dall'eliminazione in Azure Key Vault

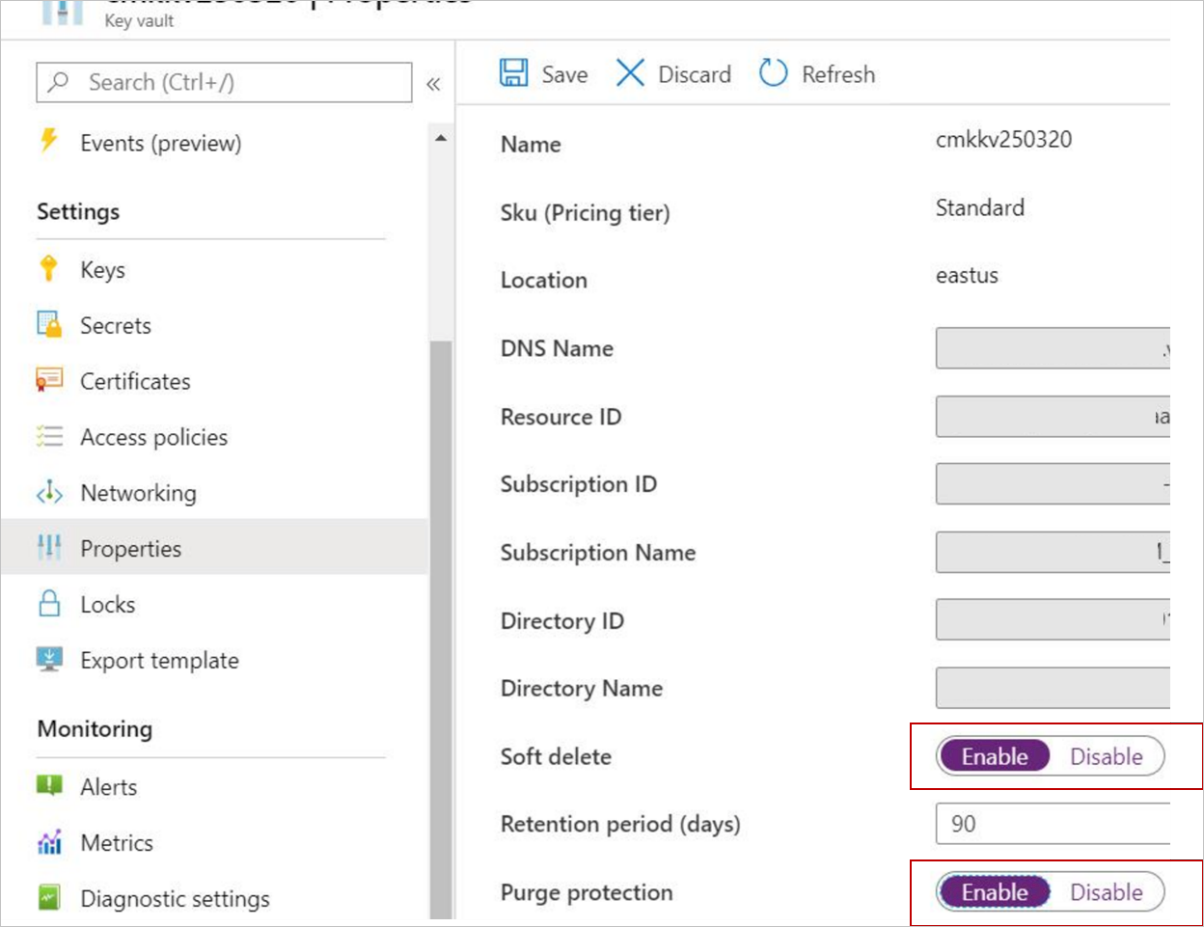

È necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione temporanea nell'insieme di credenziali delle chiavi in cui è archiviata la chiave di crittografia.

Scegliere un client:

È possibile abilitare l'eliminazione temporanea e la protezione dall'interfaccia di Azure Key Vault, come illustrato nello screenshot seguente. In alternativa, è possibile impostare queste proprietà durante la creazione dell'insieme di credenziali delle chiavi. Altre informazioni su queste proprietà di Key Vault.

Assegnare una chiave di crittografia all'insieme di credenziali di Servizi di ripristino

Prima di selezionare la chiave di crittografia per l'insieme di credenziali, assicurarsi di avere esito positivo:

- Abilitare l'identità gestita dell'insieme di credenziali di Servizi di ripristino e assegnarvi le autorizzazioni necessarie.

- Abilitazione dell'eliminazione temporanea e della protezione dall'eliminazione per l'insieme di credenziali delle chiavi.

- Non sono presenti elementi protetti o registrati nell'insieme di credenziali di Servizi di ripristino per cui si vuole abilitare la crittografia cmk.

Per assegnare la chiave e seguire la procedura, scegliere un client:

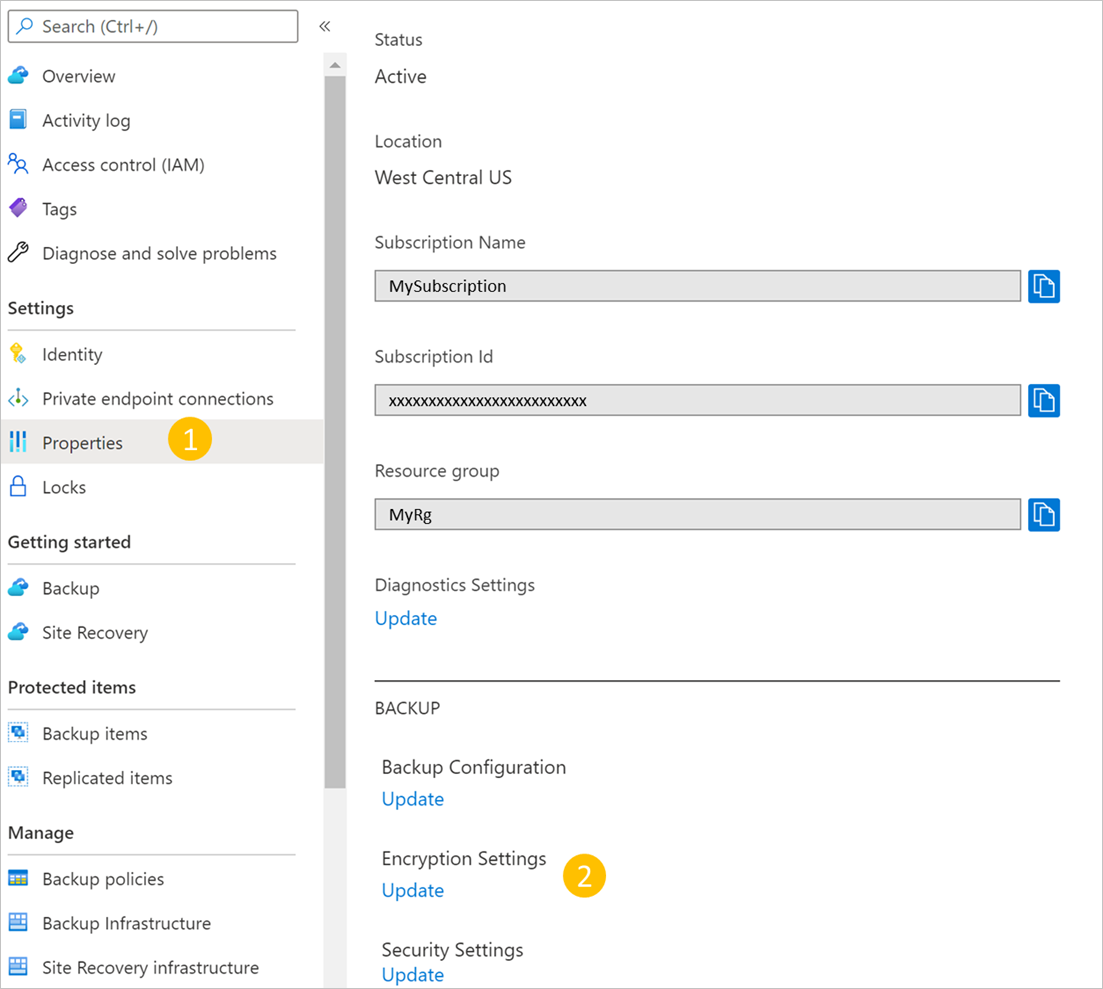

Passare alle proprietà dell'insieme di credenziali>di Servizi di ripristino.

In Crittografia Impostazioni selezionare Aggiorna.

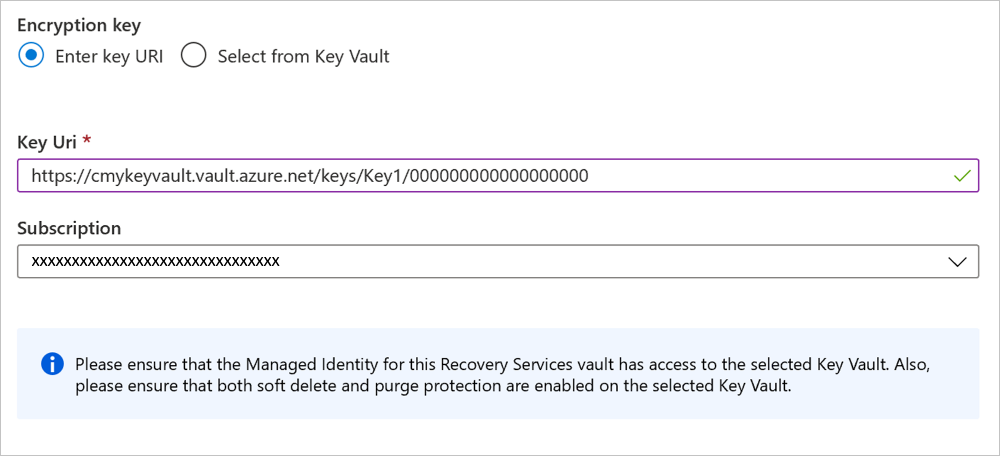

Nel riquadro Crittografia Impostazioni selezionare Usa la propria chiave e quindi specificare la chiave usando una delle opzioni seguenti. Assicurarsi di usare una chiave RSA in uno stato abilitato.

Selezionare Invio URI della chiave. Nella casella Uri chiave immettere l'URI per la chiave da usare per crittografare i dati in questo insieme di credenziali di Servizi di ripristino. È anche possibile ottenere questo URI di chiave dalla chiave corrispondente nell'insieme di credenziali delle chiavi. Nella casella Sottoscrizione specificare la sottoscrizione per l'insieme di credenziali delle chiavi che contiene questa chiave.

Assicurarsi di copiare correttamente l'URI della chiave. È consigliabile usare il pulsante Copia negli Appunti fornito con l'identificatore di chiave.

Quando si specifica la chiave di crittografia usando l'URI della chiave completa con il componente della versione, la chiave non verrà derotata automaticamente. È necessario aggiornare manualmente le chiavi specificando la nuova chiave o la nuova versione quando necessario. In alternativa, rimuovere il componente della versione dell'URI della chiave per ottenere la rotazione automatica.

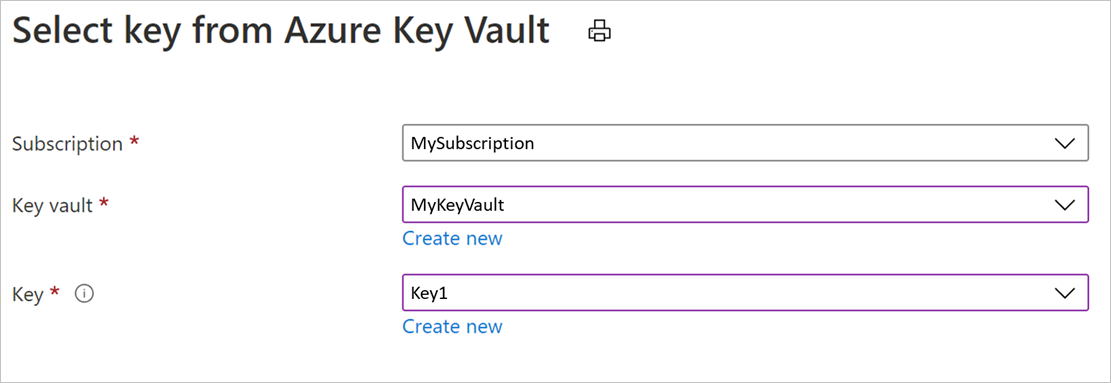

Scegliere Seleziona da Key Vault. Nel riquadro Selezione chiavi passare a e selezionare la chiave dall'insieme di credenziali delle chiavi.

Quando si specifica la chiave di crittografia usando il riquadro Selezione chiavi, la chiave verrà automaticamenterotata ogni volta che viene abilitata una nuova versione per la chiave. Altre informazioni sull'abilitazione dell'autorotazione delle chiavi di crittografia.

Seleziona Salva.

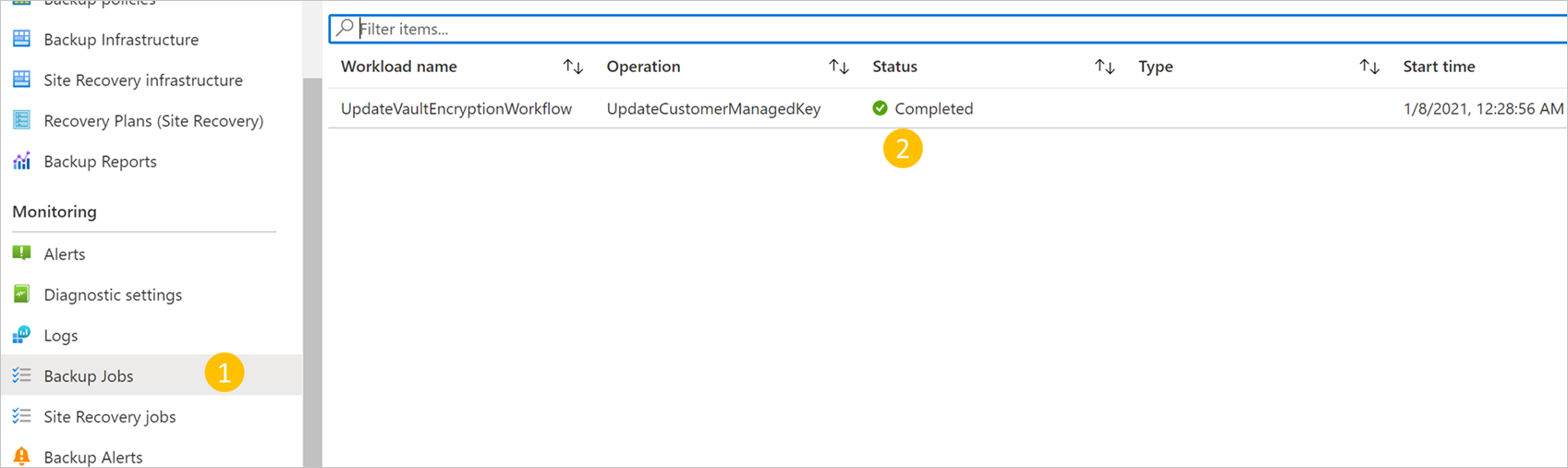

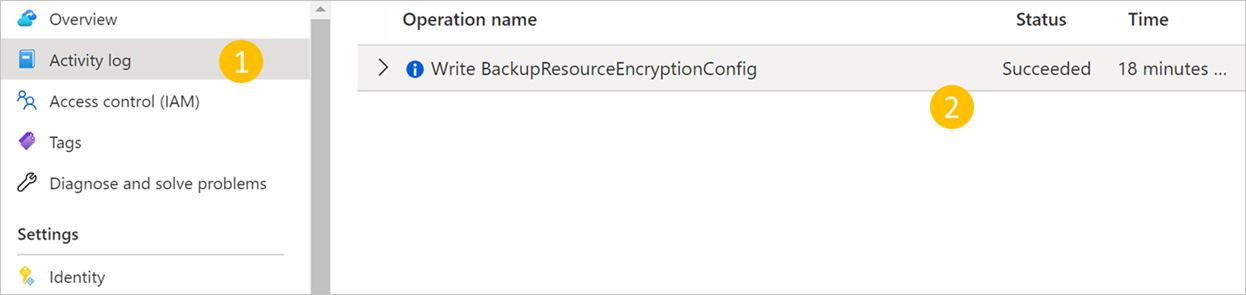

Tenere traccia dello stato e dello stato dell'assegnazione della chiave di crittografia usando la visualizzazione Processi di backup nel menu a sinistra. Lo stato dovrebbe essere presto impostato su Completato. L'insieme di credenziali crittograferà ora tutti i dati con la chiave specificata come chiave KEK.

Gli aggiornamenti delle chiavi di crittografia vengono registrati anche nel log attività dell'insieme di credenziali.

Eseguire il backup dei dati in un insieme di credenziali crittografato tramite chiavi gestite dal cliente

Prima di configurare la protezione del backup, verificare di aver completato le operazioni seguenti:

- Creazione dell'insieme di credenziali di Servizi di ripristino.

- È stata abilitata l'identità gestita assegnata dal sistema dell'insieme di credenziali di Servizi di ripristino o è stata assegnata un'identità gestita assegnata dall'utente all'insieme di credenziali.

- Autorizzazioni assegnate all'insieme di credenziali di Servizi di ripristino (o all'identità gestita assegnata dall'utente) per accedere alle chiavi di crittografia dall'insieme di credenziali delle chiavi.

- Abilitazione dell'eliminazione temporanea e della protezione dall'eliminazione per l'insieme di credenziali delle chiavi.

- È stata assegnata una chiave di crittografia valida per l'insieme di credenziali di Servizi di ripristino.

Questo elenco di controllo è importante perché dopo aver configurato (o provare a configurare) un elemento di cui eseguire il backup in un insieme di credenziali crittografato non cmk, non è possibile abilitare la crittografia della chiave gestita dal cliente. Continua a usare i pmK.

Il processo per configurare ed eseguire i backup in un insieme di credenziali di Servizi di ripristino crittografato tramite i servizi di gestione cloud è lo stesso del processo per configurare ed eseguire backup in un insieme di credenziali che usa le chiavi PMK. Non sono state apportate modifiche all'esperienza. Questa istruzione è vera per il backup delle macchine virtuali di Azure e il backup dei carichi di lavoro in esecuzione all'interno di una macchina virtuale( ad esempio, database SAP HANA o SQL Server ).

Ripristinare i dati da un backup

Ripristinare i dati da un backup di una macchina virtuale

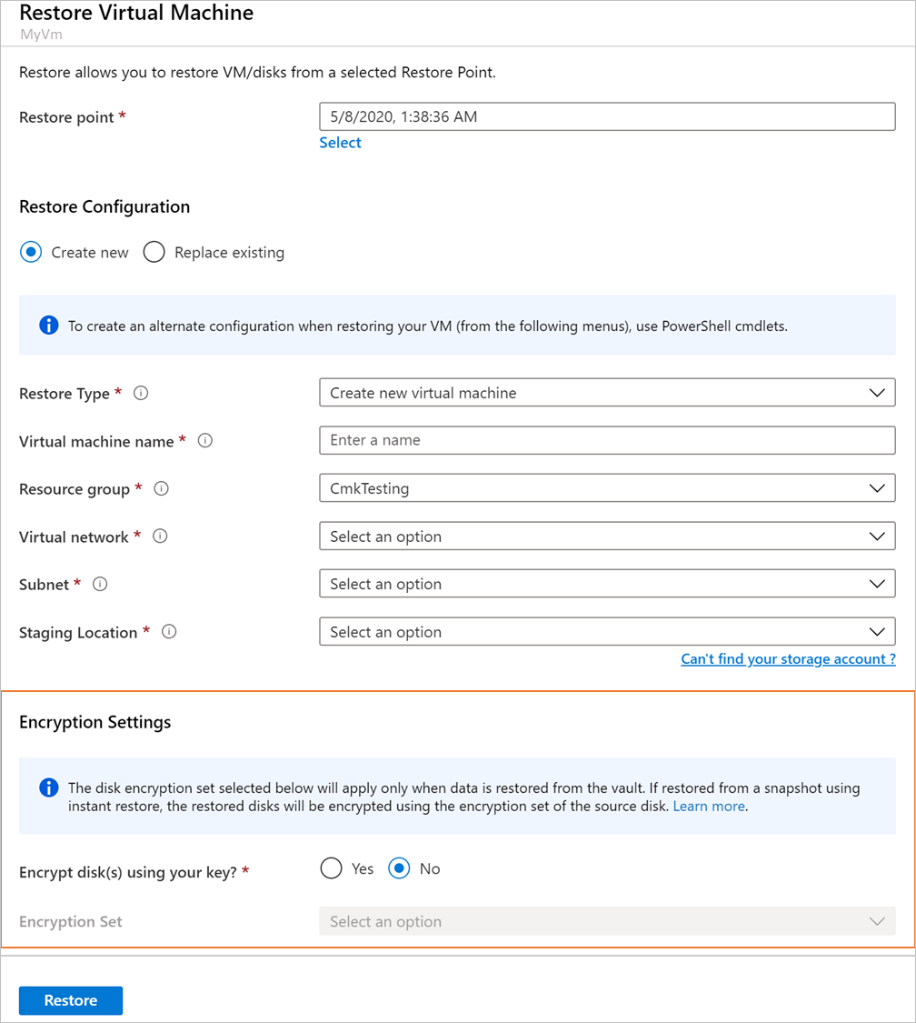

È possibile ripristinare i dati archiviati nell'insieme di credenziali di Servizi di ripristino in base ai passaggi descritti in questo articolo. Quando si esegue il ripristino da un insieme di credenziali di Servizi di ripristino crittografato tramite cmk, è possibile scegliere di crittografare i dati ripristinati usando un set di crittografia dischi (DES).

L'esperienza descritta in questa sezione si applica solo quando si ripristinano i dati da insiemi di credenziali crittografate da cmk. Quando si ripristinano dati da un insieme di credenziali che non usa la crittografia cmk, i dati ripristinati vengono crittografati tramite PMK. Se si esegue il ripristino da uno snapshot di ripristino istantaneo, i dati ripristinati vengono crittografati tramite il meccanismo usato per crittografare il disco di origine.

Ripristinare un disco o una macchina virtuale

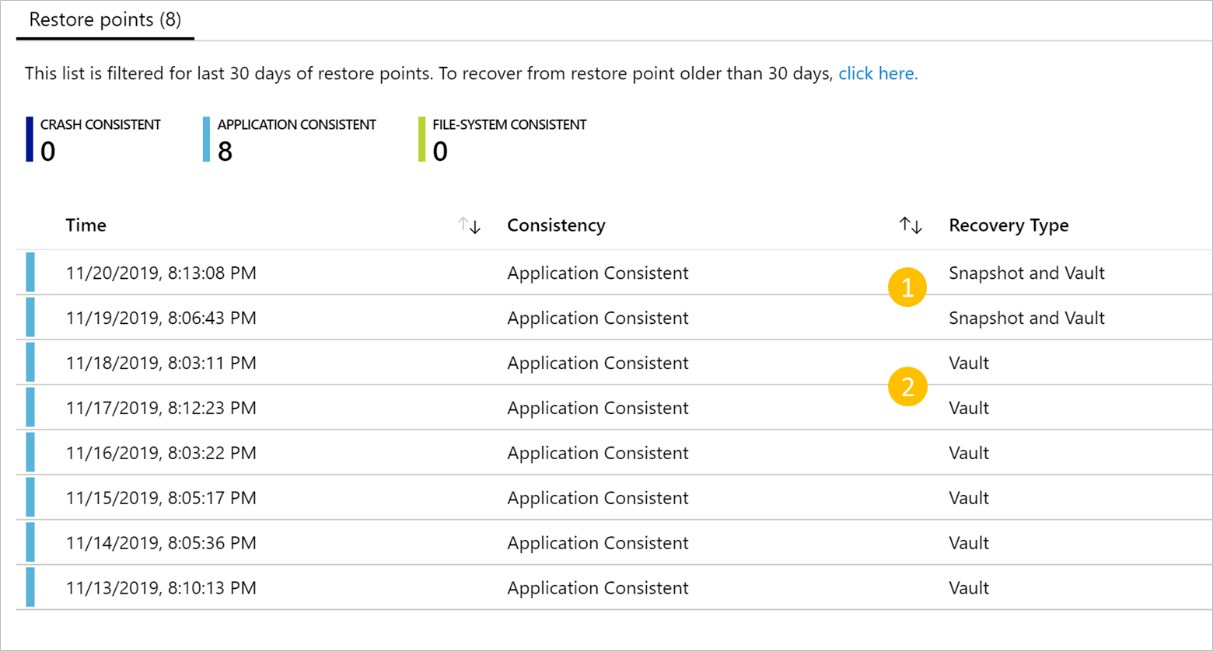

Quando si ripristina un disco o una macchina virtuale da un punto di ripristino snapshot , i dati ripristinati vengono crittografati con il des usato per crittografare i dischi della macchina virtuale di origine.

Quando si ripristina un disco o una macchina virtuale da un punto di ripristino con tipo di ripristino come insieme di credenziali, è possibile scegliere di crittografare i dati ripristinati usando un des specificato. In alternativa, è possibile continuare a ripristinare i dati senza specificare un des. In tal caso, viene applicata l'impostazione di crittografia nella macchina virtuale.

Durante il ripristino tra aree, le macchine virtuali di Azure abilitate per la chiave gestita dal cliente (che non vengono sottoposte a backup in un insieme di credenziali di Servizi di ripristino abilitate per cmk) vengono ripristinate come macchine virtuali non abilitate per CMK nell'area secondaria.

È possibile crittografare il disco o la macchina virtuale ripristinata al termine del ripristino, indipendentemente dalla selezione effettuata al momento dell'avvio del ripristino.

Selezionare un set di crittografia del disco durante il ripristino da un punto di ripristino dell'insieme di credenziali

Scegliere un client:

Per specificare un des in Crittografia Impostazioni nel riquadro di ripristino, seguire questa procedura:

Per Crittografa dischi usando la chiave? selezionare Sì.

Nell'elenco a discesa Set di crittografia selezionare la des che si vuole usare per i dischi ripristinati. Assicurarsi di avere accesso alla des.

Nota

La possibilità di scegliere un des durante il ripristino è supportata se si esegue un ripristino tra aree. Tuttavia, non è attualmente supportato se si ripristina una macchina virtuale che usa Crittografia dischi di Azure.

Ripristinare i file

Quando si esegue un ripristino di file, i dati ripristinati vengono crittografati con la chiave usata per crittografare il percorso di destinazione.

Ripristinare i database SAP HANA/SQL nelle macchine virtuali di Azure

Quando si esegue il ripristino da un database SAP HANA o SQL Server di cui è stato eseguito il backup in una macchina virtuale di Azure, i dati ripristinati vengono crittografati tramite la chiave di crittografia usata nel percorso di archiviazione di destinazione. Può essere una chiave gestita dal cliente o un pmK usato per crittografare i dischi della macchina virtuale.

Argomenti aggiuntivi

Abilitare la crittografia usando chiavi gestite dal cliente durante la creazione dell'insieme di credenziali (in anteprima)

L'abilitazione della crittografia al momento della creazione dell'insieme di credenziali tramite cmk è in anteprima pubblica limitata e richiede l'inserimento nell'elenco di sottoscrizioni consentite. Per iscriversi all'anteprima, compilare il modulo e scrivere all'indirizzo AskAzureBackupTeam@microsoft.com.

Quando la sottoscrizione è consentita, viene visualizzata la scheda Crittografia backup . Usare questa scheda per abilitare la crittografia nel backup usando i servizi di gestione cloud durante la creazione di un nuovo insieme di credenziali di Servizi di ripristino.

Per abilitare la crittografia, seguire questa procedura:

Nella scheda Crittografia backup specificare la chiave di crittografia e l'identità da usare per la crittografia. Le impostazioni si applicano solo a Backup e sono facoltative.

Per Tipo di crittografia selezionare Usa chiave gestita dal cliente.

Per specificare la chiave da usare per la crittografia, selezionare l'opzione appropriata per Chiave di crittografia. È possibile specificare l'URI per la chiave di crittografia oppure sfogliare e selezionare la chiave.

Se si specifica la chiave usando l'opzione Seleziona da Key Vault , l'autorotazione della chiave di crittografia viene abilitata automaticamente. Altre informazioni sull'autorotazione.

Per Identità specificare l'identità gestita assegnata dall'utente per gestire la crittografia tramite il servizio Di gestione cloud. Scegliere Seleziona per passare a e selezionare l'identità richiesta.

Aggiungere tag (facoltativi) e continuare a creare l'insieme di credenziali.

Abilitare l'autorotazione delle chiavi di crittografia

Per specificare la chiave gestita dal cliente per la crittografia dei backup, usare una delle opzioni seguenti:

- Immettere l'URI della chiave

- Selezionare un insieme di credenziali delle chiavi

L'uso dell'opzione Seleziona da Key Vault abilita l'autorotazione per la chiave selezionata. Questa opzione elimina lo sforzo manuale per eseguire l'aggiornamento alla versione successiva. Tuttavia, quando si usa questa opzione:

- L'aggiornamento alla versione della chiave può richiedere fino a un'ora per rendere effettivo l'aggiornamento.

- Dopo l'applicazione di un aggiornamento della chiave, la versione precedente deve anche essere disponibile (in uno stato abilitato) per almeno un processo di backup successivo.

Quando si specifica la chiave di crittografia usando l'URI della chiave completa, la chiave non verrà ruotata automaticamente. È necessario eseguire manualmente gli aggiornamenti delle chiavi specificando la nuova chiave quando necessario. Per abilitare la rotazione automatica, rimuovere il componente della versione dell'URI della chiave.

Usare Criteri di Azure per controllare e applicare la crittografia tramite chiavi gestite dal cliente (in anteprima)

Con Backup di Azure è possibile usare Criteri di Azure per controllare e applicare la crittografia dei dati nell'insieme di credenziali di Servizi di ripristino usando i servizi di gestione cloud. È possibile usare i criteri di controllo per il controllo degli insiemi di credenziali crittografati usando i cmk abilitati dopo il 1° aprile 2021.

Per gli insiemi di credenziali con crittografia cmk abilitata prima del 1° aprile 2021, i criteri potrebbero non essere applicati o potrebbero mostrare risultati falsi negativi. In altri termini, questi insiemi di credenziali potrebbero essere segnalati come non conformi nonostante la crittografia cmk sia abilitata.

Per usare i criteri di controllo per il controllo degli insiemi di credenziali con crittografia cmk abilitata prima del 1° aprile 2021, usare il portale di Azure per aggiornare una chiave di crittografia. Questo approccio consente di eseguire l'aggiornamento al nuovo modello. Se non si vuole modificare la chiave di crittografia, specificare di nuovo la stessa chiave tramite l'URI della chiave o l'opzione di selezione della chiave.

Avviso

Se si usa PowerShell per la gestione delle chiavi di crittografia per il backup, non è consigliabile aggiornare una chiave di crittografia dal portale. Se si aggiorna una chiave dal portale, non è possibile usare PowerShell per aggiornare la chiave di crittografia fino a quando non è disponibile un aggiornamento di PowerShell per supportare il nuovo modello. Tuttavia, è possibile continuare ad aggiornare la chiave dal portale.

Domande frequenti

È possibile crittografare un insieme di credenziali di backup esistente usando chiavi gestite dal cliente?

No. È possibile abilitare la crittografia cmk solo per i nuovi insiemi di credenziali. Un insieme di credenziali non deve mai avere elementi protetti. In effetti, non è necessario tentare di proteggere gli elementi nell'insieme di credenziali prima di abilitare la crittografia usando i certificati CMK.

Si è tentato di proteggere un elemento nell'insieme di credenziali, ma non è riuscito e l'insieme di credenziali non contiene ancora elementi protetti. È possibile abilitare la crittografia cmk per questo insieme di credenziali?

No. L'insieme di credenziali non deve aver tentato di proteggere gli elementi in passato.

Si dispone di un insieme di credenziali che usa la crittografia della chiave gestita dal cliente. È possibile ripristinare la crittografia PMK in un secondo momento anche se sono protetti gli elementi di backup nell'insieme di credenziali?

No. Dopo aver abilitato la crittografia cmk, non è possibile ripristinare l'uso di PMK. È possibile modificare le chiavi in base alle esigenze.

La crittografia della chiave gestita dal cliente per Backup di Azure si applica anche ad Azure Site Recovery?

No. Questo articolo illustra solo la crittografia dei dati di backup. Per Azure Site Recovery, è necessario impostare la proprietà separatamente come disponibile dal servizio.

Ho perso uno dei passaggi descritti in questo articolo e ho continuato a proteggere l'origine dati. È comunque possibile usare la crittografia cmk?

Se non si seguono i passaggi descritti nell'articolo e si procede alla protezione degli elementi, l'insieme di credenziali potrebbe non essere in grado di usare la crittografia cmk. È consigliabile usare questo elenco di controllo prima di proteggere gli elementi.

L'uso della crittografia della chiave gestita dal cliente comporta l'aggiunta al costo dei backup?

L'uso della crittografia della chiave gestita dal cliente per il backup non comporta costi aggiuntivi. Tuttavia, è possibile continuare a comportare costi per l'uso dell'insieme di credenziali delle chiavi in cui è archiviata la chiave.

Passaggi successivi

Panoramica delle funzionalità di sicurezza in Backup di Azure

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per