Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Con Azure Backup è possibile eseguire il backup e il ripristino dei dati dagli insiemi di credenziali per i Servizi di ripristino usando endpoint privati. Gli endpoint privati usano uno o più indirizzi IP privati dalla rete virtuale di Azure per inserire efficacemente il servizio nella rete virtuale.

Questo articolo illustra il funzionamento degli endpoint privati per Backup di Azure nell'esperienza di creazione di endpoint privati nella versione 1. Fornisce scenari in cui l'uso di endpoint privati consente di mantenere la sicurezza delle risorse.

Backup di Azure offre anche un'esperienza versione 2 per la creazione e l'uso di endpoint privati. Altre informazioni.

Considerazioni prima di iniziare

È possibile creare endpoint privati solo per i nuovi insiemi di credenziali per i Servizi di ripristino, a condizione che non siano registrati elementi nell'insieme di credenziali. È necessario creare endpoint privati prima di provare a proteggere qualsiasi elemento nel vault. Tuttavia, gli endpoint privati non sono attualmente supportati per gli archivi di backup.

Le chiavi gestite dal cliente (CMK) con un insieme di credenziali delle chiavi a restrizioni di rete non sono supportate con un insieme di credenziali abilitato per gli endpoint privati.

Una rete virtuale può contenere endpoint privati per più insiemi di credenziali di Servizi di ripristino. Inoltre, un insieme di credenziali per i Servizi di ripristino può avere endpoint privati in più reti virtuali. È possibile creare un massimo di 12 endpoint privati per una vault.

Se l'accesso alla rete pubblica per l'insieme di credenziali è impostato su Consenti da tutte le reti, l'insieme di credenziali consente backup e ripristini da qualsiasi computer registrato nell'insieme di credenziali. Se l'accesso alla rete pubblica per il caveau è impostato su Nega, il caveau consente backup e ripristini solo dai computer registrati nel caveau che eseguono backup/ripristini tramite indirizzi IP privati allocati per il caveau.

Una connessione endpoint privato per Backup di Azure usa un totale di 11 indirizzi IP privati nella subnet, inclusi gli indirizzi IP usati da Backup di Azure per l'archiviazione. Questo numero potrebbe essere superiore per determinate aree di Azure. È consigliabile disporre di sufficienti indirizzi IP privati (/25) quando si tenta di creare endpoint privati per Backup di Azure.

Sebbene sia Azure Backup che Azure Site Recovery utilizzino una cassetta dei servizi di ripristino, questo articolo parla solo dell'uso di endpoint privati per Azure Backup.

Gli endpoint privati per Backup di Azure non includono l'accesso a Microsoft Entra ID. È necessario fornire l'accesso all'ID Microsoft Entra separatamente.

I nomi di dominio completi (FQDN) e indirizzi IP necessari per il funzionamento di Microsoft Entra ID in una regione devono essere autorizzati all'accesso in uscita dalla rete protetta quando si esegue:

- Backup di database in macchine virtuali (VM) di Azure.

- Backup che usa l'Agente dei Servizi di Ripristino di Microsoft Azure.

È anche possibile usare tag del gruppo di sicurezza di rete (NSG) e tag di Firewall di Azure per consentire l'accesso a Microsoft Entra ID, se applicabile.

È necessario registrare nuovamente il provider di risorse di Servizi di ripristino per la sottoscrizione se lo avevi registrato prima del 1° maggio 2020. Per registrare nuovamente il provider, passare alla sottoscrizione nel portale di Azure, passare a Provider di risorse nel menu a sinistra e quindi selezionare Microsoft.RecoveryServices>Ripetere la registrazione.

ripristino tra aree per i backup di database SQL Server e SAP HANA non è supportato se l'insieme di credenziali abbia endpoint privati abilitati.

Quando si sposta un'insieme di credenziali per i Servizi di ripristino che utilizza già endpoint privati in un nuovo tenant, è necessario aggiornare l'insieme di credenziali per i Servizi di ripristino per ricreare e riconfigurare l'identità gestita di tale insieme di credenziali. Creare endpoint privati nel nuovo tenant in base alle esigenze. Se non si eseguono queste attività, le operazioni di backup e ripristino avranno esito negativo. Inoltre, tutte le autorizzazioni di controllo degli accessi in base al ruolo di Azure configurate all'interno della sottoscrizione devono essere riconfigurate.

Scenari consigliati e supportati

Mentre gli endpoint privati sono abilitati per l'insieme di credenziali, vengono utilizzati solo per il backup e il ripristino dei carichi di lavoro di SQL Server e SAP HANA in una macchina virtuale Azure, per il backup dell'agente MARS e per System Center Data Protection Manager (DPM). È anche possibile utilizzare il vault per il backup di altri carichi di lavoro, anche se non richiedono endpoint privati. Oltre ai backup di carichi di lavoro e backup di SQL Server e SAP HANA tramite l'agente MARS, gli endpoint privati vengono usati per eseguire il ripristino dei file per i backup delle macchine virtuali di Azure.

Per ulteriori informazioni, vedere la tabella seguente.

| Scenario | Consigli |

|---|---|

| Backup dei carichi di lavoro in una macchina virtuale di Azure (SQL Server, SAP HANA), backup tramite l'agente MARS, server DPM | È consigliabile usare gli endpoint privati per consentire il backup e il ripristino senza dover aggiungere a un elenco indirizzi IP o FQDN per Backup di Azure o Archiviazione di Azure dalle reti virtuali. In questo scenario, assicurarsi che le macchine virtuali che ospitano database SQL possano raggiungere indirizzi IP o FQDN di Microsoft Entra. |

| Backup di macchine virtuali di Azure | Un backup della macchina virtuale non richiede l'accesso ad indirizzi IP o FQDN. Pertanto, non richiede endpoint privati per il backup e il ripristino dei dischi. Tuttavia, il ripristino di file da un vault che contiene endpoint privati sarebbe limitato alle reti virtuali che contengono un endpoint privato per il vault. Quando si usano dischi non gestiti in un elenco di controllo di accesso (ACL), assicurarsi che l'account di archiviazione che contiene i dischi consenta l'accesso ai servizi Microsoft attendibili se si trova in un elenco di controllo di accesso. |

| Backup di File di Azure | Un backup di File di Azure viene archiviato nell'account di archiviazione locale. Pertanto, non richiede endpoint privati per il backup e il ripristino. |

| Rete virtuale modificata per un endpoint privato nell'archivio e macchina virtuale | Interrompere la protezione del backup e configurare la protezione del backup in un nuovo insieme di chiavi con endpoint privati abilitati. |

Nota

Gli endpoint privati sono supportati solo con DPM 2022, Server di Backup di Microsoft Azure (MABS) v4 e versioni successive.

Scenario non supportato

Per le operazioni di backup e ripristino, un insieme di credenziali per i Servizi di ripristino abilitato per l'endpoint privato non è compatibile con un insieme di credenziali delle chiavi di Azure abilitata per l'endpoint privato in modo da archiviare i CMK in un insieme di credenziali di Servizi di ripristino.

Differenza nelle connessioni di rete per gli endpoint privati

Come accennato in precedenza, gli endpoint privati sono particolarmente utili per i backup dei carichi di lavoro (SQL Server e SAP HANA) nelle macchine virtuali di Azure e nei backup degli agenti MARS.

In tutti gli scenari (con o senza endpoint privati), entrambe le estensioni del carico di lavoro (per il backup di istanze di SQL Server e SAP HANA in esecuzione all'interno di macchine virtuali di Azure) e l'agente MARS effettuano chiamate di connessione a Microsoft Entra ID. Effettuano le chiamate ai nomi di dominio completi menzionati nelle sezioni 56 e 59 in Microsoft 365 Common e Office Online.

Oltre a queste connettività, quando l'estensione del carico di lavoro o l'agente MARS è installato per un insieme di credenziali di Servizi di Recupero senza endpoint privati, è necessaria la connettività ai domini seguenti:

| Servizio | Nomi di dominio | Porto |

|---|---|---|

| Backup di Azure | *.backup.windowsazure.com |

443 |

| Archiviazione di Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Consentire l'accesso ai nomi di dominio completi nelle sezioni 56 e 59. |

443 Come applicabile |

Quando l'estensione del carico di lavoro o l'agente MARS è installato per un insieme di credenziali per i Servizi di ripristino con un endpoint privato, sono coinvolti i seguenti endpoint:

| Servizio | Nomi di dominio | Porto |

|---|---|---|

| Backup di Azure | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Archiviazione di Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Consentire l'accesso ai nomi di dominio completi nelle sezioni 56 e 59. |

443 Come applicabile |

Nota

Nel testo precedente si <geo> riferisce al codice dell'area (ad esempio, eus per Stati Uniti orientali e ne per Europa settentrionale). Per altre informazioni sui codici di area, vedere l'elenco seguente:

Per aggiornare automaticamente l'agente MARS, consentire l'accesso a download.microsoft.com/download/MARSagent/*.

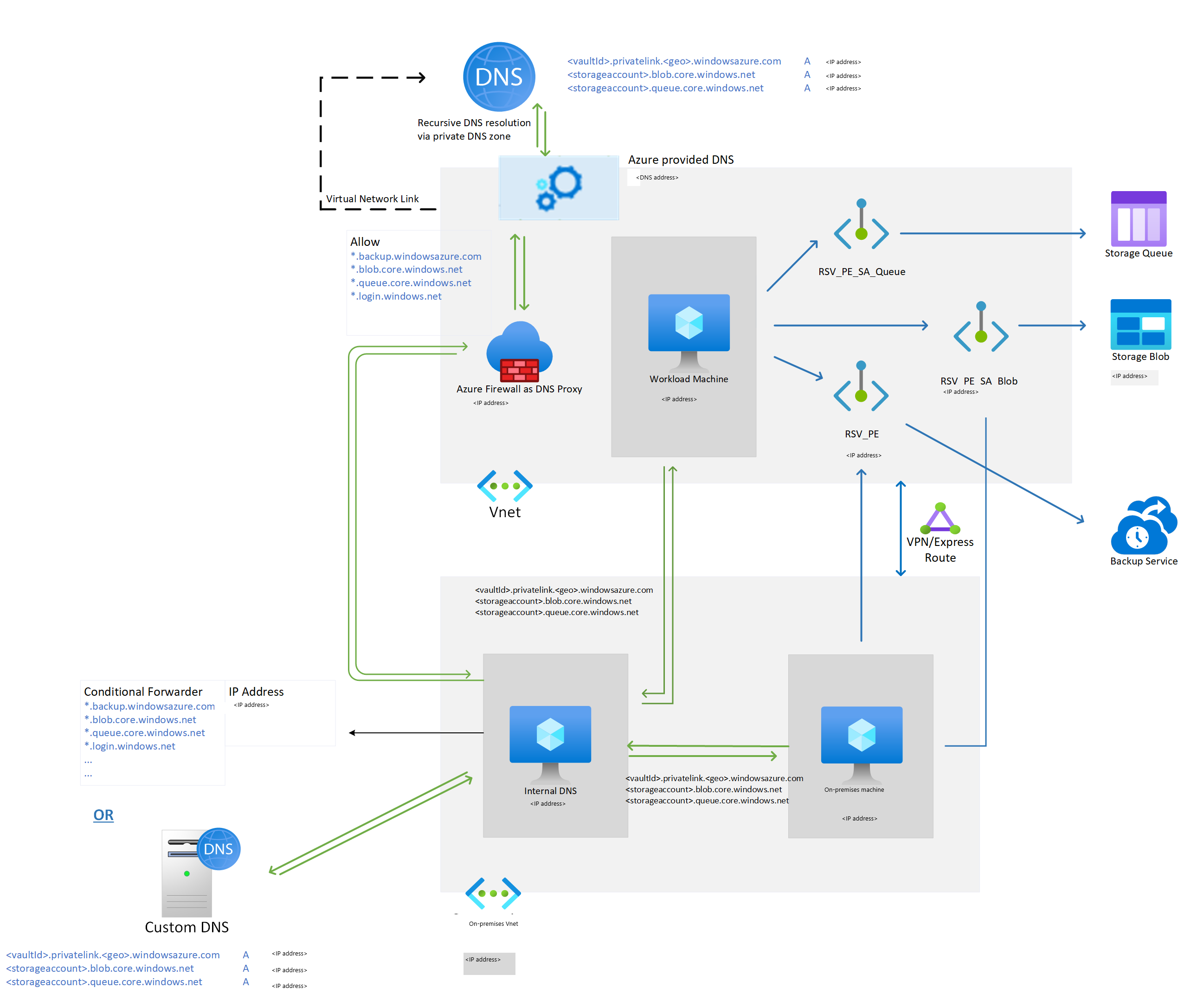

Per un insieme di credenziali di Servizi di ripristino con configurazione dell'endpoint privato, la risoluzione dei nomi per i nomi FQDN (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) deve restituire un indirizzo IP privato. A tale scopo, è possibile usare:

- Zone DNS private di Azure.

- DNS personalizzato.

- Voci DNS nei file host.

- Inoltratori condizionali verso zone DNS di Azure o zone DNS private di Azure.

Gli endpoint privati per BLOB e code seguono un modello di denominazione standard. Iniziano con <name of the private endpoint>_ecs o <name of the private endpoint>_prote sono suffisso con _blob e _queue (rispettivamente).

Nota

È consigliabile usare le zone DNS private di Azure. Consentono di gestire i record DNS per i BLOB e le code utilizzando il Backup di Azure. L'identità gestita assegnata alla cassaforte viene usata per automatizzare l'aggiunta di record DNS ogni volta che viene allocato un nuovo account di archiviazione per i dati di backup.

Se è stato configurato un server proxy DNS usando firewall o server proxy di terze parti, i nomi di dominio precedenti devono essere consentiti e reindirizzati a una di queste opzioni:

- DNS personalizzato con record DNS per i nomi di dominio completi precedenti

- 168.63.129.16 nella rete virtuale di Azure con zone DNS private collegate

L'esempio seguente mostra Firewall di Azure usato come proxy DNS per reindirizzare le query sui nomi di dominio per un insieme di credenziali di Servizi di ripristino, BLOB, code e ID di Microsoft Entra a 168.63.129.16.

Per ulteriori informazioni, consultare Creare e usare endpoint privati.

Configurazione della connettività di rete per un insieme di credenziali con endpoint privati

L'endpoint privato per Servizi di ripristino è associato a un'interfaccia di rete. Per il funzionamento delle connessioni all'endpoint privato, tutto il traffico per il servizio di Azure deve essere reindirizzato all'interfaccia di rete. È possibile ottenere questo reindirizzamento aggiungendo il mapping DNS per gli IP privati associati all'interfaccia di rete rispetto all'URL del servizio, del BLOB o della coda.

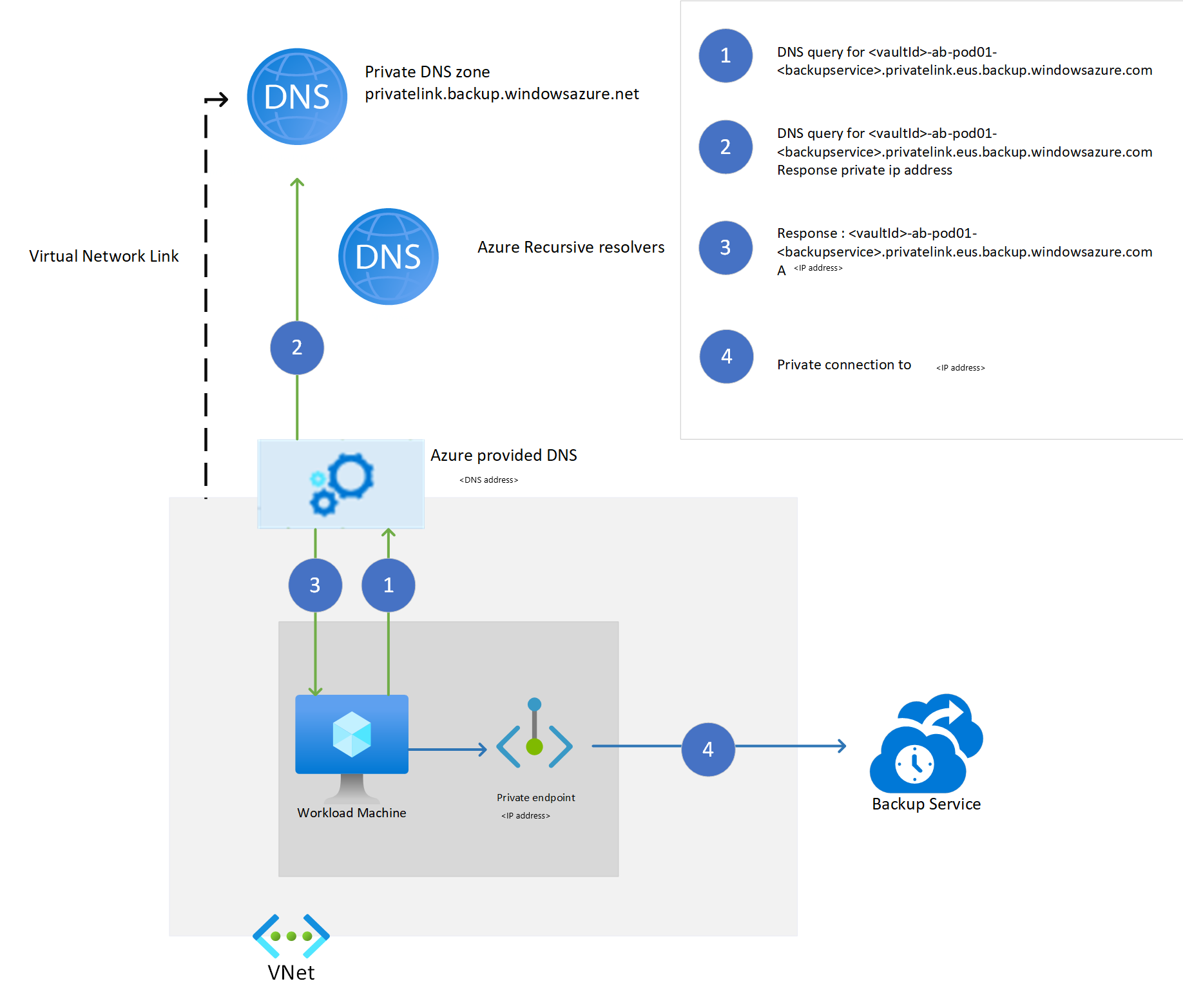

Quando le estensioni di backup del carico di lavoro vengono installate nella macchina virtuale registrata in un insieme di credenziali di Servizi di ripristino con un endpoint privato, l'estensione tenta una connessione all'URL privato dei Servizi di Backup di Azure: <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com. Se l'URL privato non funziona, l'estensione prova l'URL pubblico: <azure_backup_svc>.<geo>.backup.windowsazure.com.

Nota

Nel testo precedente si <geo> riferisce al codice dell'area (ad esempio, eus per Stati Uniti orientali e ne per Europa settentrionale). Per altre informazioni sui codici di area, vedere l'elenco seguente:

Questi URL privati sono specifici per l'insieme di credenziali. Solo le estensioni e gli agenti registrati nel vault possono comunicare con Backup di Azure tramite questi endpoint. Se l'accesso alla rete pubblica per l'insieme di credenziali di Servizi di ripristino è configurato come Nega, questa impostazione impedisce ai client che non sono in esecuzione nella rete virtuale di richiedere operazioni di backup e ripristino per l'insieme di credenziali.

È consigliabile impostare l'accesso alla rete pubblica su Nega, insieme alla configurazione dell'endpoint privato. Quando l'estensione e l'agente tentano di usare inizialmente l'URL privato, la *.privatelink.<geo>.backup.windowsazure.com risoluzione DNS dell'URL deve restituire l'INDIRIZZO IP privato corrispondente associato all'endpoint privato.

Le soluzioni per la risoluzione DNS sono:

- Zone di DNS privato di Azure

- DNS personalizzato

- Voci DNS nei file host

- Server d'inoltro condizionale alle zone DNS di Azure o DNS privato di Azure

Quando si crea l'endpoint privato per i servizi di ripristino tramite il portale di Azure con l'opzione Integrazione con zona DNS privata , le voci DNS necessarie per gli indirizzi IP privati per i servizi di Backup di Azure (*.privatelink.<geo>backup.windowsazure.com) vengono create automaticamente ogni volta che la risorsa viene allocata. In altre soluzioni è necessario creare manualmente le voci DNS per questi FQDN nel DNS personalizzato o nei file host.

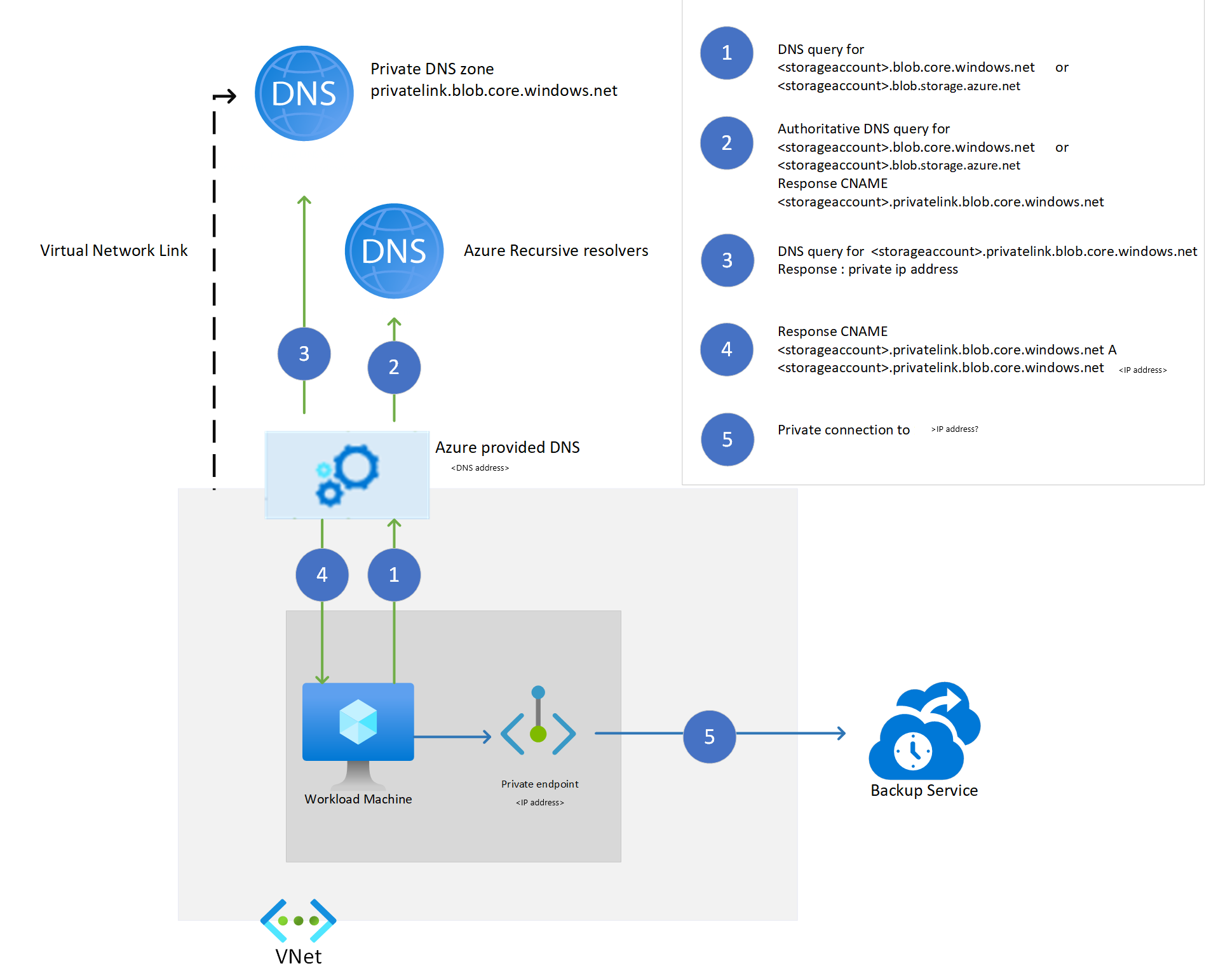

Per la gestione manuale dei record DNS per BLOB e code dopo l'individuazione della macchina virtuale per il canale di comunicazione, vedere Record DNS per BLOB e code (solo per server DNS personalizzati/file host) dopo la prima registrazione. Per la gestione manuale dei record DNS dopo il primo backup per i BLOB dell'account di archiviazione di backup, consultare Record DNS per i BLOB (solo per server DNS personalizzati/file host) dopo il primo backup.

È possibile trovare gli indirizzi IP privati per i nomi di dominio completamente qualificati nella scheda di configurazione DNS per l'endpoint privato creato per l'insieme di credenziali dei Servizi di ripristino.

Il diagramma seguente illustra come funziona la risoluzione quando si usa una zona DNS privata per risolvere questi FQDN del servizio privato.

L'estensione del carico di lavoro in esecuzione in una macchina virtuale di Azure richiede una connessione ad almeno due account di archiviazione. Il primo viene usato come canale di comunicazione, tramite messaggi di coda. Il secondo è per l'archiviazione dei dati di backup. L'agente MARS richiede l'accesso a un account di archiviazione usato per l'archiviazione dei dati di backup.

Per un insieme di credenziali abilitato per l'endpoint privato, il servizio Backup di Azure crea un endpoint privato per questi account di archiviazione. Questa azione impedisce al traffico relativo al backup di Microsoft Azure, sia il traffico del piano di controllo del servizio sia i dati di backup nel BLOB di archiviazione, di lasciare la rete virtuale. Oltre ai servizi cloud di Backup di Azure, l'estensione del carico di lavoro e l'agente richiedono la connettività agli account di archiviazione di Azure e Microsoft Entra ID.

Come prerequisito, l'insieme di credenziali dei Servizi di ripristino richiede autorizzazioni per creare endpoint privati aggiuntivi nello stesso gruppo di risorse. È anche consigliabile fornire all'insieme di credenziali dei Servizi di ripristino le autorizzazioni per creare voci DNS nelle zone DNS private (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). L'insieme di credenziali di Servizi di ripristino cerca le zone DNS private nei gruppi di risorse in cui vengono creati sia la rete virtuale sia l'endpoint privato. Se dispone delle autorizzazioni per aggiungere voci DNS in queste zone, crea queste voci. In caso contrario, è necessario crearli manualmente.

Nota

L'integrazione con zone DNS private in sottoscrizioni diverse non è supportata in questa esperienza.

Il diagramma seguente illustra il funzionamento della risoluzione dei nomi per gli account di archiviazione che usano una zona DNS privata.

Contenuti correlati

- Creare e usare endpoint privati