Architettura dell'infrastruttura BareMetal per Nutanix

In questo articolo vengono esaminate le opzioni di architettura per l'infrastruttura BareMetal per Nutanix e le funzionalità supportate da ogni opzione.

Esempio di distribuzione

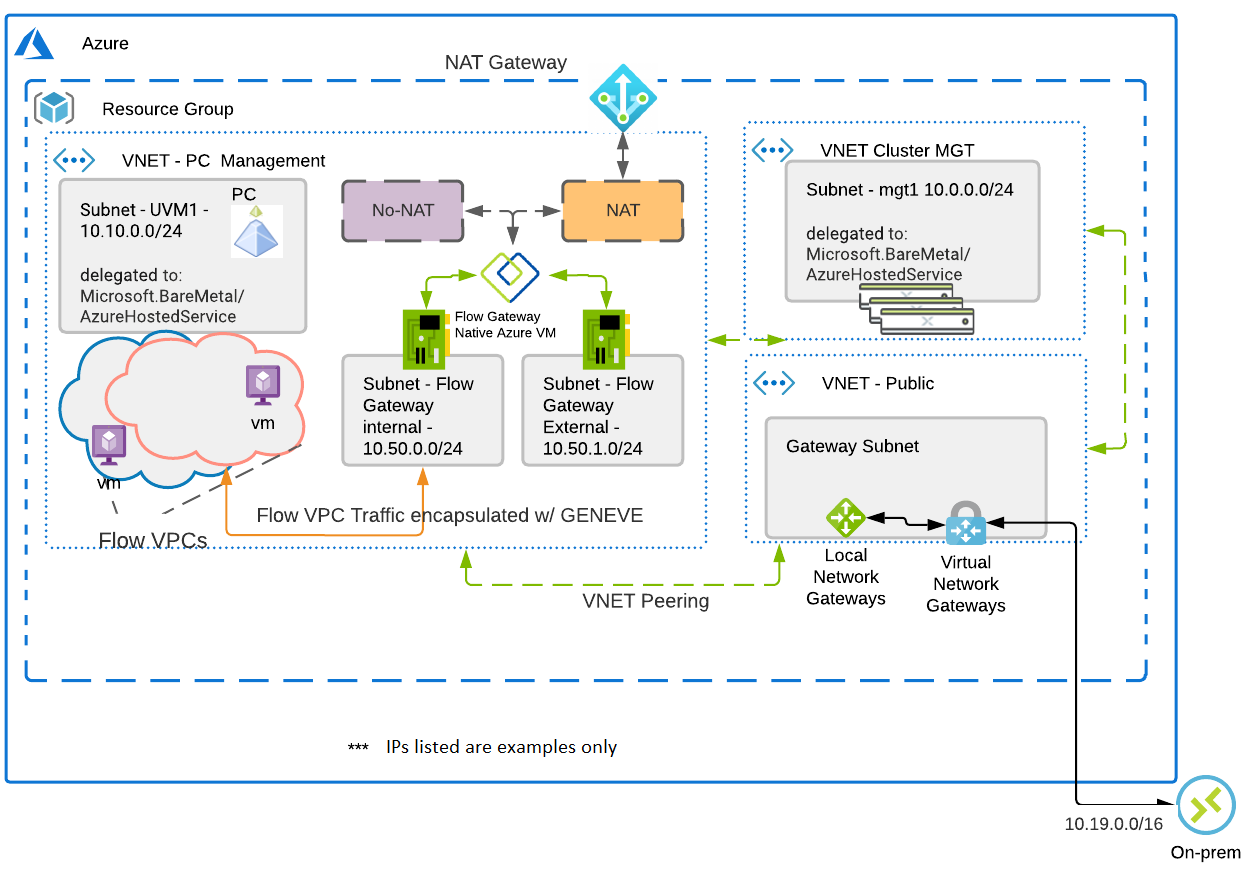

L'immagine in questa sezione mostra un esempio di distribuzione NC2 in Azure.

Rete virtuale di gestione cluster

- Contiene i nodi Pronti Per Nutanix

- I nodi si trovano in una subnet delegata (costrutto BareMetal speciale)

Rete virtuale hub

- Contiene una subnet del gateway e Gateway VPN

- Gateway VPN è il punto di ingresso dall'ambiente locale al cloud

Rete virtuale PC

- Contiene Prism Central : l'appliance software di Nutanix che consente funzionalità avanzate all'interno del portale prism.

Connessione dal cloud all'ambiente locale

La connessione dal cloud all'ambiente locale è supportata da due prodotti tradizionali, ovvero Express Route e Gateway VPN. Una distribuzione di esempio consiste nell'avere un gateway VPN nella rete virtuale hub. Questa rete virtuale è collegata in peering sia con la rete virtuale di PC che con la rete virtuale di gestione cluster, fornendo connettività attraverso la rete e al sito locale.

Passaggi successivi

Altre informazioni: