Uso di Azure rete per la distribuzione di contenuti con firma di accesso condiviso

Quando si configura un account di archiviazione per Azure rete per la distribuzione di contenuti da usare per memorizzare nella cache il contenuto, per impostazione predefinita chiunque conosca gli URL per i contenitori di archiviazione può accedere ai file caricati. Per proteggere i file nell'account di archiviazione, è possibile impostare l'accesso dei contenitori di archiviazione da pubblico a privato. Tuttavia, se lo fai, nessuno è in grado di accedere ai tuoi file.

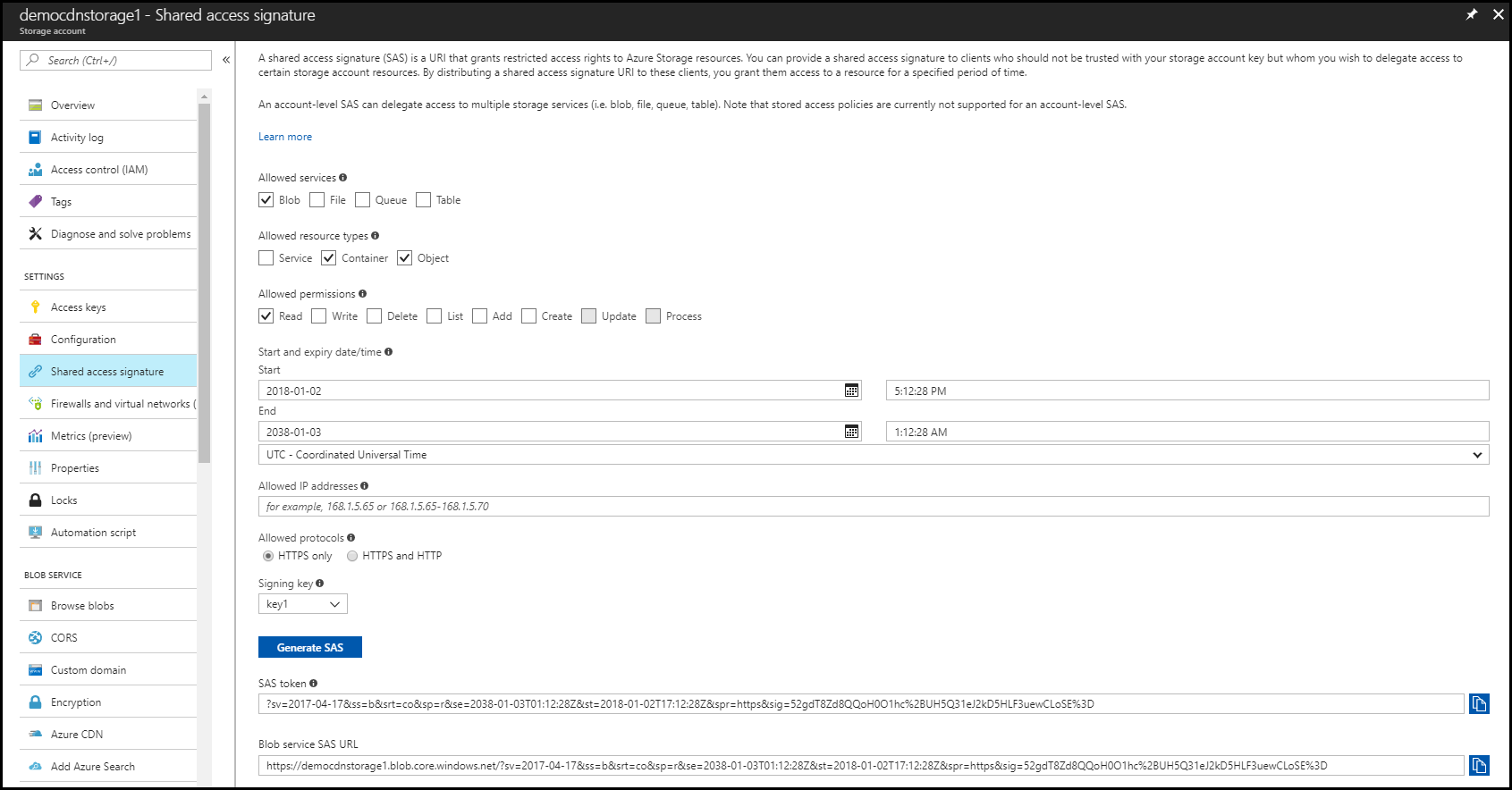

Se si vuole concedere l'accesso limitato ai contenitori di archiviazione privati, è possibile usare la funzionalità di firma di accesso condiviso dell'account di archiviazione di Azure. Una firma di accesso condiviso è un URI che concede diritti di accesso limitati alle risorse di Archiviazione di Azure senza esporre la chiave dell'account. È possibile fornire una firma di accesso condiviso ai client che non si considerano attendibili con la chiave dell'account di archiviazione, ma a cui si vuole delegare l'accesso a determinate risorse dell'account di archiviazione. Distribuendo un URI di firma di accesso condiviso a questi client, si concede loro l'accesso a una risorsa per un periodo di tempo specificato.

La firma di accesso condiviso consente di definire vari parametri di accesso a un BLOB, ad esempio l'ora di inizio e di scadenza, le autorizzazioni (di lettura/scrittura) e gli intervalli IP. Questo articolo descrive come usare la firma di accesso condiviso con Azure rete per la distribuzione di contenuti. Per altre informazioni sulla firma di accesso condiviso, incluse le procedure per crearla e le opzioni dei parametri, vedere Uso delle firme di accesso condiviso.

Configurazione di Azure rete per la distribuzione di contenuti per l'uso con la firma di accesso condiviso di archiviazione

Le due opzioni seguenti sono consigliate per l'uso della firma di accesso condiviso con Azure rete per la distribuzione di contenuti. Tutte le opzioni presuppongono che sia già stata creata una firma di accesso condiviso funzionante (vedere i prerequisiti).

Prerequisiti

Per iniziare, creare un account di archiviazione e quindi generare una firma di accesso condiviso per l'asset. È possibile generare due tipi di firme di accesso condiviso: una firma di accesso condiviso del servizio o una firma di accesso condiviso dell'account. Per altre informazioni, vedere Tipi di firme di accesso condiviso.

Dopo aver generato un token di firma di accesso condiviso, è possibile accedere al file di archiviazione BLOB aggiungendo ?sv=<SAS token> all'URL. Questo URL ha il formato seguente:

https://<account name>.blob.core.windows.net/<container>/<file>?sv=<SAS token>

Ad esempio:

https://democdnstorage1.blob.core.windows.net/container1/demo.jpg?sv=2017-07-29&ss=b&srt=co&sp=r&se=2038-01-02T21:30:49Z&st=2018-01-02T13:30:49Z&spr=https&sig=QehoetQFWUEd1lhU5iOMGrHBmE727xYAbKJl5ohSiWI%3D

Per altre informazioni sull'impostazione dei parametri, vedere Considerazioni sui parametri di firma di accesso condiviso e parametri di firma di accesso condiviso.

Opzione 1: Uso della firma di accesso condiviso con pass-through all'archiviazione BLOB da Azure rete per la distribuzione di contenuti

Questa opzione è la più semplice e usa un singolo token di firma di accesso condiviso, che viene passato da Azure rete per la distribuzione di contenuti al server di origine.

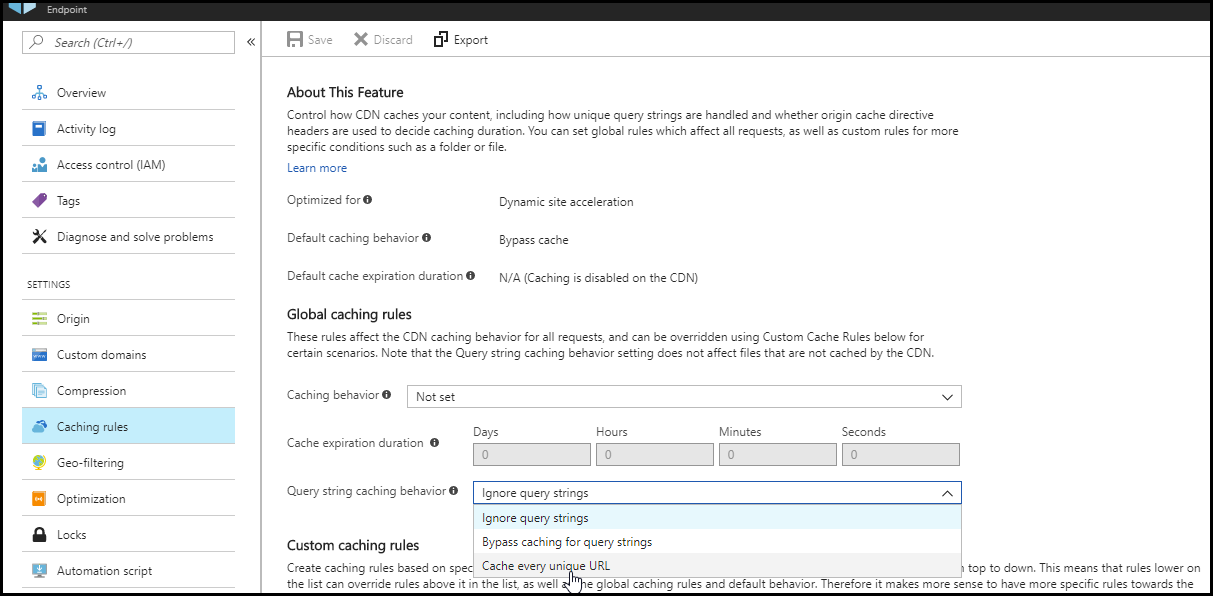

Selezionare un endpoint, fare clic su Regole di memorizzazione nella cache, quindi selezionare Memorizza nella cache tutti gli URL univoci dall'elenco Query string caching (Memorizzazione nella cache della stringa di query).

Dopo aver configurato la firma di accesso condiviso nell'account di archiviazione, è necessario usare il token di firma di accesso condiviso con gli URL dell'endpoint di rete per la distribuzione del contenuto e gli URL del server di origine per accedere al file.

L'URL dell'endpoint di rete per la distribuzione di contenuti risultante ha il formato seguente:

https://<endpoint hostname>.azureedge.net/<container>/<file>?sv=<SAS token>Ad esempio:

https://demoendpoint.azureedge.net/container1/demo.jpg?sv=2017-07-29&ss=b&srt=c&sp=r&se=2027-12-19T17:35:58Z&st=2017-12-19T09:35:58Z&spr=https&sig=kquaXsAuCLXomN7R00b8CYM13UpDbAHcsRfGOW3Du1M%3DSpecificare la durata della cache tramite le regole di memorizzazione nella cache o aggiungendo intestazioni

Cache-Controlal server di origine. Poiché Azure rete per la distribuzione di contenuti considera il token di firma di accesso condiviso come una stringa di query normale, è consigliabile configurare una durata di memorizzazione nella cache scaduta o prima della scadenza della firma di accesso condiviso. In caso contrario, se un file viene memorizzato nella cache per una durata superiore a quella attiva, il file potrebbe essere accessibile dal server di origine di Azure rete per la distribuzione di contenuti dopo la scadenza della firma di accesso condiviso. In questo caso, se si desidera rendere inaccessibile il file memorizzato nella cache, è necessario eseguire un'operazione di ripulitura sul file per cancellarlo dalla cache. Per informazioni sull'impostazione della durata della cache in Azure rete per la distribuzione di contenuti, vedere Controllare il comportamento di memorizzazione nella cache di Azure rete per la distribuzione di contenuti con le regole di memorizzazione nella cache.

Opzione 2: Uso dell'autenticazione del token di sicurezza della rete per la distribuzione di contenuti con una regola di riscrittura

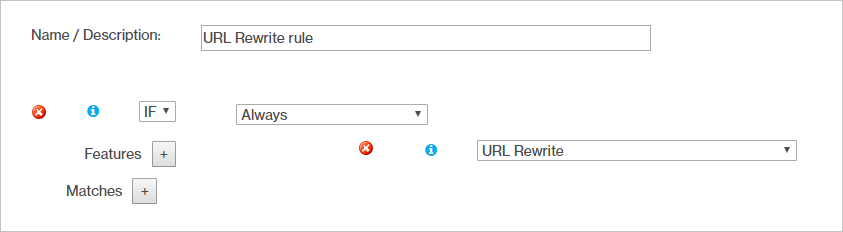

Per usare l'autenticazione del token di sicurezza di Azure rete per la distribuzione di contenuti, è necessario disporre di un profilo Rete CDN di Azure Premium da Edgio. Questa opzione è la più sicura e personalizzabile. L'accesso del client si basa sui parametri di sicurezza impostati nel token di sicurezza. Dopo aver creato e configurato il token di sicurezza, è necessario in tutti gli URL degli endpoint di rete per la distribuzione di contenuti. Tuttavia, a causa della regola di riscrittura URL, il token di firma di accesso condiviso non è necessario nell'endpoint di rete per la distribuzione di contenuti. Se il token di firma di accesso condiviso in un secondo momento diventa non valido, Azure rete per la distribuzione di contenuti non può riconvalidare il contenuto dal server di origine.

Creare un token di sicurezza di Azure rete per la distribuzione di contenuti e attivarlo usando il motore regole per l'endpoint di rete per la distribuzione di contenuti e il percorso in cui gli utenti possono accedere al file.

Un URL di endpoint con token di sicurezza ha il formato seguente:

https://<endpoint hostname>.azureedge.net/<container>/<file>?<security_token>Ad esempio:

https://sasstoragedemo.azureedge.net/container1/demo.jpg?a4fbc3710fd3449a7c99986bkquaXsAuCLXomN7R00b8CYM13UpDbAHcsRfGOW3Du1M%3DLe opzioni dei parametri per l'autenticazione tramite token di sicurezza sono diverse rispetto a quelle per un token di firma di accesso condiviso. Se si sceglie di usare una scadenza quando si crea un token di sicurezza, è consigliabile impostarla sullo stesso valore di scadenza del token di firma di accesso condiviso, in modo da garantire che sia stimabile.

Usare il motore regole per creare una regola di riscrittura dell'URL per abilitare l'accesso tramite token di firma di accesso condiviso a tutti i BLOB presenti nel contenitore. Potrebbero essere necessarie fino a 4 ore per la propagazione delle nuove regole.

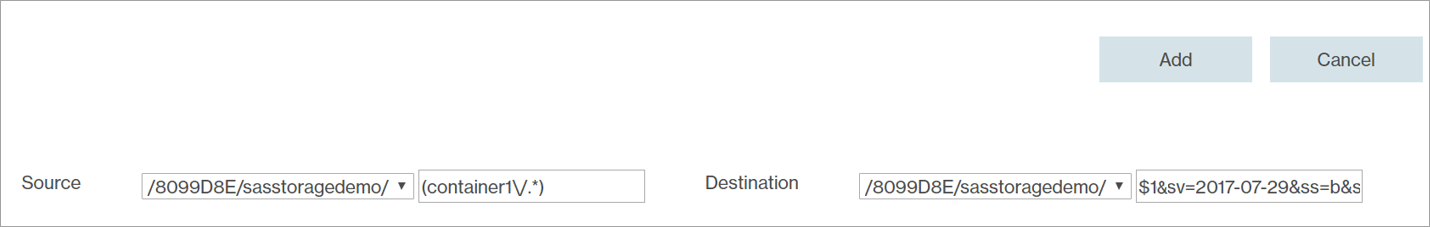

La regola di riscrittura dell'URL di esempio seguente usa un modello di espressione regolare con un gruppo di acquisizione e un endpoint denominato sasstoragedemo:

Origine:

(container1/.*)Destinazione:

$1&sv=2017-07-29&ss=b&srt=c&sp=r&se=2027-12-19T17:35:58Z&st=2017-12-19T09:35:58Z&spr=https&sig=kquaXsAuCLXomN7R00b8CYM13UpDbAHcsRfGOW3Du1M%3D

Se si rinnova la firma di accesso condiviso, assicurarsi di aggiornare la regola di riscrittura URL con il nuovo token di firma di accesso condiviso.

Considerazioni sui parametri della firma di accesso condiviso

Poiché i parametri di firma di accesso condiviso non sono visibili ad Azure rete per la distribuzione di contenuti, Azure rete per la distribuzione di contenuti non può modificarne il comportamento di recapito in base a essi. Le restrizioni dei parametri definite si applicano solo alle richieste inviate da Azure rete per la distribuzione di contenuti al server di origine, non per le richieste dal client ad Azure rete per la distribuzione di contenuti. È importante tenere presente questa distinzione quando si impostano i parametri della firma di accesso condiviso. Se queste funzionalità avanzate sono necessarie e si usa l'opzione 2, impostare le restrizioni appropriate per il token di sicurezza di Azure rete per la distribuzione di contenuti.

| Nome del parametro della firma di accesso condiviso | Descrizione |

|---|---|

| Inizio | Ora in cui Azure rete per la distribuzione di contenuti può iniziare ad accedere al file BLOB. A causa dello sfasamento del clock (quando un segnale di clock perviene in momenti diversi per i diversi componenti), scegliere un'ora con 15 minuti di anticipo se si vuole che l'asset sia immediatamente disponibile. |

| Fine | Tempo dopo il quale Azure rete per la distribuzione di contenuti non può più accedere al file BLOB. I file memorizzati nella cache in precedenza in Azure rete per la distribuzione di contenuti sono ancora accessibili. Per controllare l'ora di scadenza del file, impostare l'ora di scadenza appropriata nel token di sicurezza di Azure rete per la distribuzione di contenuti o eliminare l'asset. |

| Indirizzi IP consentiti | Facoltativo. Se si usa Rete CDN di Azure da Edgio, è possibile impostare questo parametro su intervalli definiti in Azure rete per la distribuzione di contenuti da intervalli IP del server perimetrale Edgio. |

| Protocolli consentiti | Protocolli consentiti per una richiesta effettuata con la firma di accesso condiviso dell'account. È consigliabile usare l'impostazione HTTPS. |

Passaggi successivi

Per altre informazioni sulla firma di accesso condiviso, vedere gli articoli seguenti:

- Uso delle firme di accesso condiviso

- Firme di accesso condiviso, parte 2: creare e usare una firma di accesso condiviso con l'archiviazione BLOB

Per altre informazioni sulla configurazione dell'autenticazione basata su token, vedere Protezione di asset della rete per la distribuzione di contenuti (CDN) di Azure con l'autenticazione basata su token.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per