Architetture di esempio per soluzione Azure VMware

Per stabilire una zona di destinazione soluzione Azure VMware, è necessario progettare e implementare le funzionalità di rete. I prodotti e i servizi di rete di Azure supportano un'ampia gamma di scenari di rete. Scegliere un'architettura e un piano appropriati per strutturare i servizi in base alle esigenze valutando i carichi di lavoro, la governance e i requisiti dell'organizzazione.

Esaminare le considerazioni e i requisiti chiave seguenti prima di prendere la decisione di soluzione Azure VMware distribuzione.

- Requisiti di ingresso a Internet tramite HTTP/S o non HTTP/S nelle applicazioni della soluzione Azure VMware

- Considerazioni sul percorso in uscita da Internet

- Estensione di livello 2 per le migrazioni

- Uso di appliance virtuali di rete nell'architettura corrente

- soluzione Azure VMware connettività a una rete virtuale hub standard o a un hub rete WAN virtuale

- Connettività ExpressRoute privata da data center locali a soluzione Azure VMware (e se è necessario abilitare o meno copertura globale di ExpressRoute)

- Requisiti di ispezione del traffico per:

- Ingresso Internet nelle applicazioni della soluzione Azure VMware

- Accesso a Internet in uscita della soluzione Azure VMware

- Accesso ai data center locali della soluzione Azure VMware

- Accesso a Rete virtuale di Azure della soluzione Azure VMware

- Traffico all'interno del cloud privato della soluzione Azure VMware

La tabella seguente usa i requisiti di ispezione del traffico della soluzione VMware per fornire raccomandazioni e considerazioni per gli scenari di rete più comuni.

| Scenario | Requisiti di ispezione del traffico | Progettazione della soluzione consigliata | Considerazioni |

|---|---|---|---|

| 1 | - Ingresso Internet - Uscita Internet |

Usare un hub protetto rete WAN virtuale con propagazione del gateway predefinita. Per il traffico HTTP/S, usare app Azure lication Gateway. Per il traffico non HTTP/S, usare Firewall di Azure. Distribuire un hub rete WAN virtuale protetto e abilitare l'indirizzo IP pubblico in soluzione Azure VMware. |

Questa soluzione non funziona per i filtri locali. Copertura globale ignora gli hub rete WAN virtuale. |

| 2 | - Ingresso Internet - Uscita Internet - Al data center locale - In Azure Rete virtuale |

Usare soluzioni di appliance virtuale di rete firewall di terze parti nella rete virtuale hub con il server di route di Azure. Disabilitare Copertura globale. Per il traffico HTTP/S, usare app Azure lication Gateway. Per il traffico non HTTP/S, usare un'appliance virtuale di rete del firewall di terze parti in Azure. |

Scegliere questa opzione se si vuole usare l'appliance virtuale di rete esistente e centralizzare l'ispezione del traffico nella rete virtuale hub. |

| 3 | - Ingresso Internet - Uscita Internet - Al data center locale - In Azure Rete virtuale All'interno di soluzione Azure VMware |

Usare il data center NSX-T o un firewall dell'appliance virtuale di rete di terze parti in soluzione Azure VMware. Usare gateway applicazione per indirizzi HTTP o Firewall di Azure per il traffico non HTTPs. Distribuire l'hub rete WAN virtuale protetto e abilitare l'indirizzo IP pubblico in soluzione Azure VMware. |

Scegliere questa opzione se è necessario esaminare il traffico da due o più cloud privati soluzione Azure VMware. Questa opzione consente di usare le funzionalità native NSX-T. È anche possibile combinare questa opzione con le appliance virtuali di rete in esecuzione in soluzione Azure VMware tra L1 e L0. |

| 4 | - Ingresso Internet - Uscita Internet - Al data center locale - Ad Azure Rete virtuale |

Usare soluzioni firewall di terze parti in una rete virtuale hub con il server di route di Azure. Per il traffico HTTP e HTTPS, usare app Azure lication Gateway. Per il traffico non HTTP/HTTPS, usare un'appliance virtuale di rete del firewall di terze parti in Azure. Usare un'appliance virtuale di rete del firewall di terze parti locale. Distribuire soluzioni firewall di terze parti in una rete virtuale hub con il server di route di Azure. |

Scegliere questa opzione per annunciare la 0.0.0.0/0 route da un'appliance virtuale di rete nella rete virtuale dell'hub di Azure a un soluzione Azure VMware. |

Punti chiave sugli scenari di rete:

- Tutti gli scenari hanno modelli di ingresso simili tramite gateway applicazione e Firewall di Azure.

- Nella soluzione Azure VMware è possibile usare appliance virtuali di rete di bilanciamento del carico dei livelli da 4 a 7.

- È possibile usare NSX-T Data Center Firewall per uno di questi scenari.

Le sezioni seguenti illustrano i modelli architetturali per soluzione Azure VMware cloud privati. Questo elenco non è completo. Per altre informazioni, vedere soluzione Azure VMware concetti di rete e interconnettività.

Hub rete WAN virtuale protetto con propagazione della route predefinita

Questo scenario include il profilo cliente, i componenti architetturali e le considerazioni seguenti.

Profilo cliente

Questo scenario è ideale nei casi seguenti:

- Non è necessaria l'ispezione del traffico tra la soluzione Azure VMware e Rete virtuale di Azure.

- Non è necessaria l'ispezione del traffico tra la soluzione Azure VMware e i data center locali.

- È necessaria un'ispezione del traffico tra carichi di lavoro soluzione Azure VMware e Internet.

Per questo scenario, usare soluzione Azure VMware come un'offerta PaaS (Platform as a Service). In questo scenario non si è proprietari degli indirizzi IP pubblici. Se necessario, aggiungere servizi in ingresso L4 e L7 pubblici. La connettività ExpressRoute potrebbe o meno essere già disponibile tra i data center locali e Azure.

Panoramica generale

Il diagramma seguente offre una panoramica generale dello scenario.

Componenti dell'architettura

Implementare questo scenario con:

- Firewall di Azure in un hub rete WAN virtuale protetto per i firewall

- Gateway applicazione per il bilanciamento del carico del livello 7

- DNAT (Destination Address Translation) di destinazione L4 con Firewall di Azure per convertire e filtrare il traffico in ingresso di rete

- Internet in uscita tramite Firewall di Azure nell'hub rete WAN virtuale

- EXR, VPN o SD-WAN per la connettività tra data center locali e soluzione Azure VMware

Considerazioni

Se non si vuole ricevere l'annuncio di route 0.0.0.0/0 predefinito da soluzione Azure VMware perché è in conflitto con l'ambiente esistente, è necessario eseguire alcune operazioni aggiuntive.

Firewall di Azure in un hub rete WAN virtuale protetto annuncia la 0.0.0.0/0 route a soluzione Azure VMware. Questa route viene anche pubblicizzata in locale tramite Copertura globale. Implementare un filtro di route locale per impedire l'apprendimento della route 0.0.0.0/0. Evitare questo problema usando SD-WAN o VPN.

Se attualmente ci si connette a una topologia hub-spoke basata su rete virtuale tramite un gateway ExpressRoute anziché connettersi direttamente, la route predefinita 0.0.0.0/0 dall'hub rete WAN virtuale si propaga a tale gateway e ha la precedenza sulla route del sistema Internet incorporata nella rete virtuale. Evitare questo problema implementando una 0.0.0.0/0 route definita dall'utente nella rete virtuale per eseguire l'override della route predefinita appresa.

Stabilire connessioni VPN, ExpressRoute o di rete virtuale a un hub di rete WAN virtuale sicuro che non richiede 0.0.0.0/0 l'annuncio pubblicitario riceverà comunque l'annuncio. Per evitare questo problema, è possibile:

- Escludere la route

0.0.0.0/0con un dispositivo perimetrale locale. - Disabilitare la propagazione

0.0.0.0/0in connessioni specifiche.- Disconnettere ExpressRoute, la rete privata virtuale o la rete virtuale.

- Abilitare la propagazione di

0.0.0.0/0. - Disabilitare la propagazione di

0.0.0.0/0per tali connessioni specifiche. - Riconnettere tali connessioni.

È possibile ospitare gateway applicazione in una rete virtuale spoke connessa all'hub o alla rete virtuale hub.

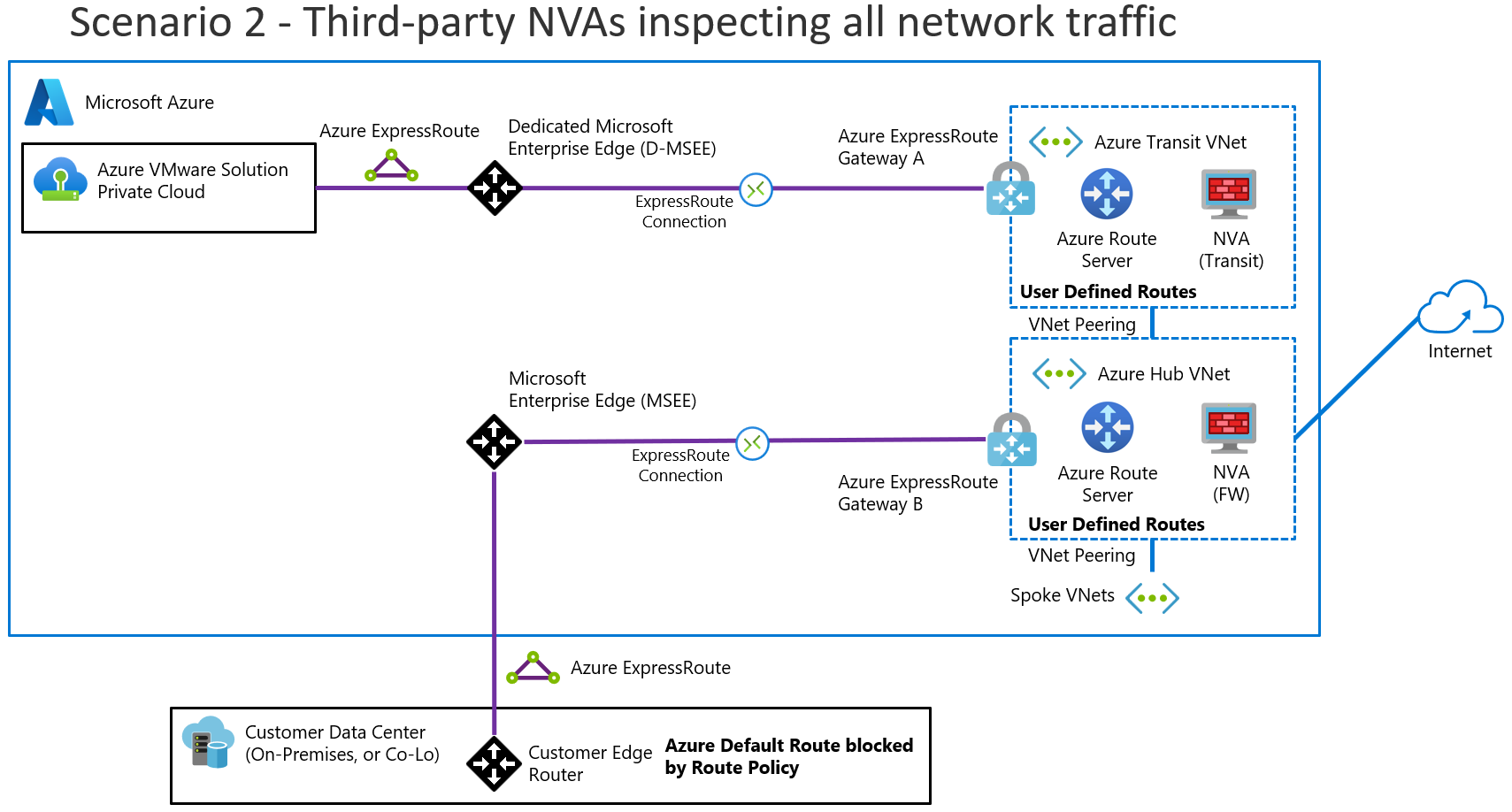

Appliance virtuale di rete in Azure Rete virtuale per controllare tutto il traffico di rete

Questo scenario include il profilo cliente, i componenti architetturali e le considerazioni seguenti.

Profilo cliente

Questo scenario è ideale nei casi seguenti:

- È necessario usare le appliance virtuali di rete del firewall di terze parti in una rete virtuale hub per controllare tutto il traffico e non è possibile usare Copertura globale per motivi geopolitici o altri motivi.

- Ci si trova tra data center locali e soluzione Azure VMware.

- Si è tra azure Rete virtuale e soluzione Azure VMware.

- È necessario un ingresso Internet da soluzione Azure VMware.

- È necessario internet in uscita per soluzione Azure VMware.

- È necessario un controllo granulare sui firewall all'esterno del cloud privato soluzione Azure VMware.

- Sono necessari più indirizzi IP pubblici per i servizi in ingresso e sono necessari un blocco di indirizzi IP predefiniti in Azure. In questo scenario non si è proprietari degli indirizzi IP pubblici.

Questo scenario presuppone che si disponga della connettività ExpressRoute tra i data center locali e Azure.

Panoramica generale

Il diagramma seguente offre una panoramica generale dello scenario.

Componenti dell'architettura

Implementare questo scenario con:

- Appliance virtuali di rete del firewall di terze parti ospitate in una rete virtuale per l'ispezione del traffico e altre funzioni di rete.

- Server di route di Azure, per instradare il traffico tra soluzione Azure VMware, data center locali e reti virtuali.

- gateway applicazione per fornire il bilanciamento del carico HTTP/S L7.

In questo scenario è necessario disabilitare Copertura globale di ExpressRoute. Le appliance virtuali di rete di terze parti sono responsabili della fornitura di internet in uscita a soluzione Azure VMware.

Considerazioni

- Non configurare mai Copertura globale di ExpressRoute per questo scenario, perché consente di soluzione Azure VMware il flusso del traffico direttamente tra i router ExpressRoute di Microsoft Enterprise Edge (MSEE), ignorando la rete virtuale hub.

- Il server di route di Azure deve essere distribuito nella rete virtuale dell'hub e con peering BGP con le appliance virtuali di rete nella rete virtuale di transito. Configurare il server di route di Azure per consentire la connettività da ramo a ramo .

- Le tabelle di route personalizzate e le route definite dall'utente vengono usate per instradare il traffico da e verso soluzione Azure VMware al servizio di bilanciamento del carico delle appliance virtuali di rete del firewall di terze parti. Tutte le modalità a disponibilità elevata (attivo/attivo e attivo/standby) sono supportate, con simmetria di routing garantita.

- Se è necessaria la disponibilità elevata per le appliance virtuali di rete, consultare la documentazione del fornitore dell'appliance virtuale di rete e distribuire appliance virtuali di rete a disponibilità elevata.

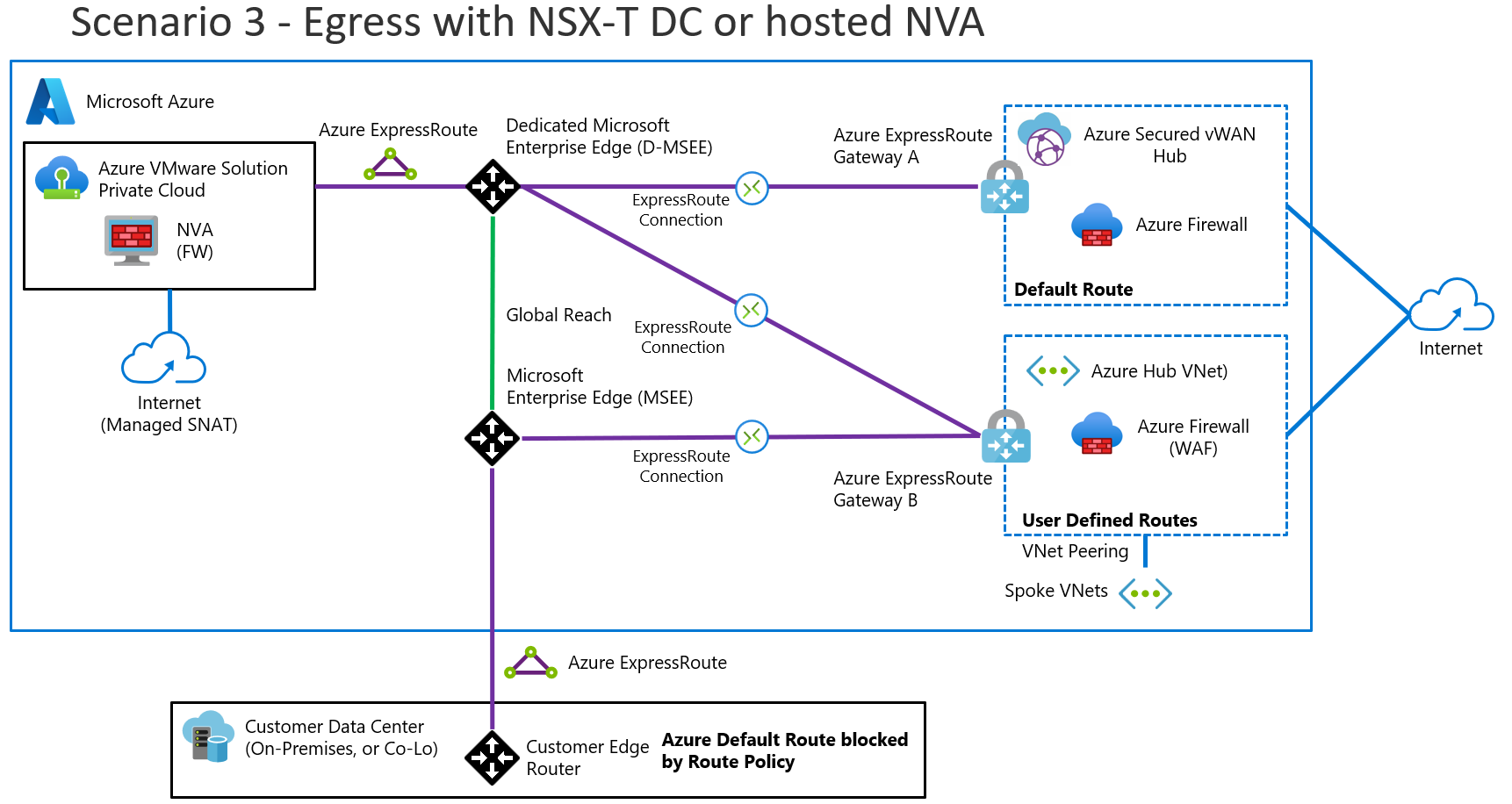

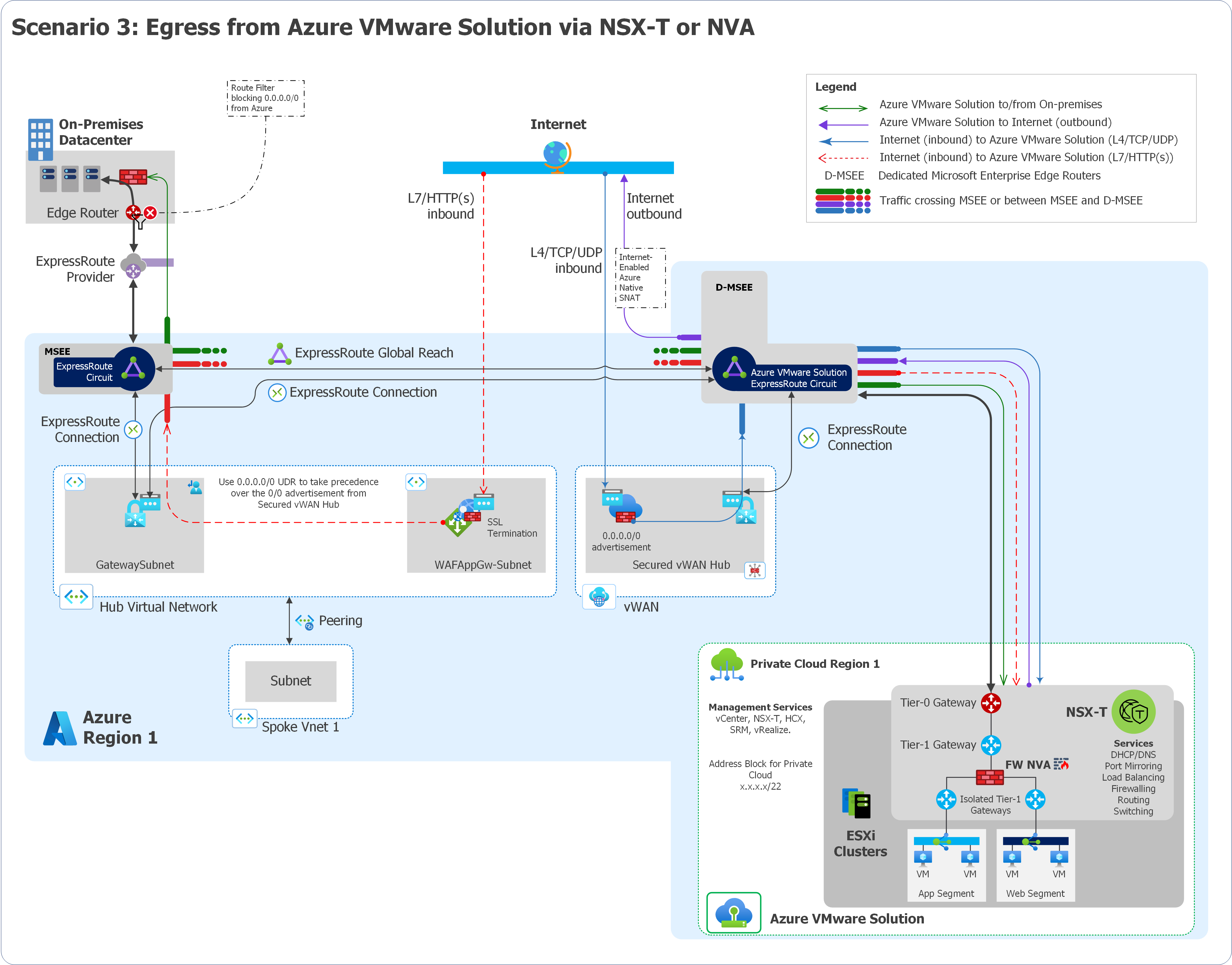

Uscita da soluzione Azure VMware con o senza NSX-T o NVA

Questo scenario include il profilo cliente, i componenti architetturali e le considerazioni seguenti.

Profilo cliente

Questo scenario è ideale nei casi seguenti:

- È necessario usare la piattaforma NSX-T Data Center nativa, quindi è necessaria una distribuzione PaaS per soluzione Azure VMware.

- È necessaria un'appliance virtuale di rete BYOL (Bring Your Own License) all'interno di soluzione Azure VMware per l'ispezione del traffico.

- La connettività ExpressRoute potrebbe o meno essere già disponibile tra i data center locali e Azure.

- Sono necessari servizi HTTP/S o di livello 4 in ingresso.

Tutto il traffico da soluzione Azure VMware ad Azure Rete virtuale, da soluzione Azure VMware a Internet e da soluzione Azure VMware a data center locali viene instradato attraverso i gateway di livello 0/livello 1 del data center NSX-T o le appliance virtuali di rete.

Panoramica generale

Il diagramma seguente offre una panoramica generale dello scenario.

Componenti dell'architettura

Implementare questo scenario con:

- Un firewall distribuito NSX (DFW) o un'appliance virtuale di rete dietro il livello 1 in soluzione Azure VMware.

- gateway applicazione per fornire il bilanciamento del carico L7.

- DNAT L4 con Firewall di Azure.

- Interruzione Internet da soluzione Azure VMware.

Considerazioni

Abilitare l'accesso a Internet nel portale di Azure. In questa progettazione, un indirizzo IP in uscita può cambiare e non è deterministico. Gli IP pubblici si trovano all'esterno dell'appliance virtuale di rete. L'appliance virtuale di rete in soluzione Azure VMware ha ancora indirizzi IP privati e non determina l'indirizzo IP pubblico in uscita.

L'appliance virtuale di rete è BYOL. È responsabilità dell'utente portare una licenza e implementare la disponibilità elevata per l'appliance virtuale di rete.

Vedere la documentazione di VMware per le opzioni di posizionamento dell'appliance virtuale di rete e per informazioni sulla limitazione VMware di un massimo di otto schede di interfaccia di rete virtuale in una macchina virtuale. Per altre informazioni, vedere l'articolo sull'integrazione del firewall nella soluzione Azure VMware.

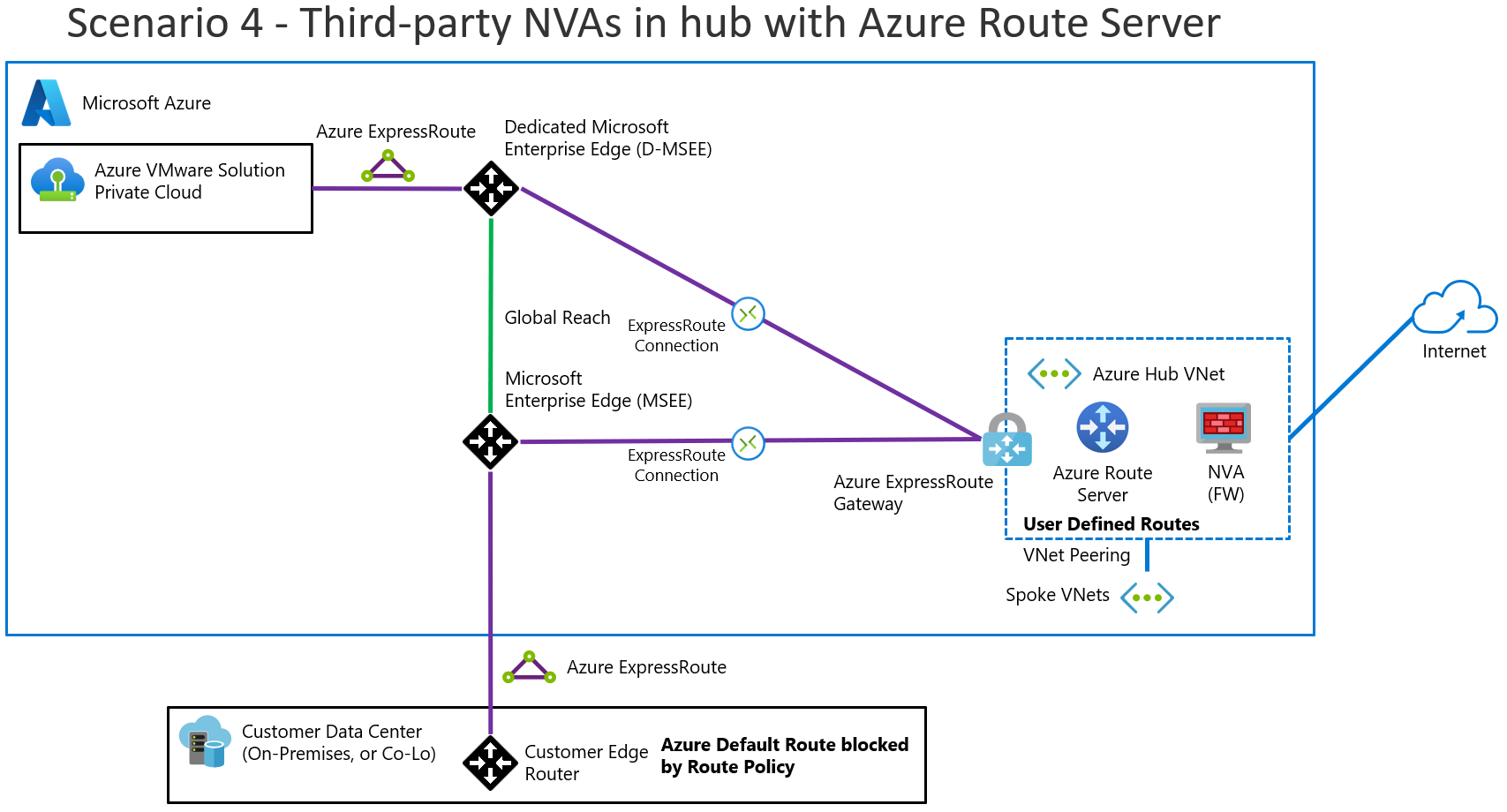

Soluzioni firewall di terze parti in una rete virtuale hub con il server di route di Azure

Questo scenario include il profilo del cliente, i componenti dell'architettura e le considerazioni seguenti:

Profilo cliente

Questo scenario è ideale nei casi seguenti:

- Si vuole soluzione Azure VMware internet in uscita usando l'appliance virtuale di rete di terze parti nell'hub di rete virtuale di Azure e si vuole controllare il traffico tra soluzione Azure VMware e Azure Rete virtuale.

- Si vuole esaminare il traffico tra data center locali e Azure usando l'appliance virtuale di rete di terze parti locale.

- Sono necessari più indirizzi IP pubblici per i servizi in ingresso e sono necessari un blocco di indirizzi IP predefiniti in Azure. In questo scenario non si è proprietari degli IP pubblici.

- È necessario un controllo granulare sui firewall all'esterno del cloud privato soluzione Azure VMware.

Panoramica generale

Il diagramma seguente offre una panoramica generale dello scenario.

Componenti dell'architettura

Implementare questo scenario con:

- Appliance virtuali di rete di terze parti active-active-active o active-standby ospitate in una rete virtuale per firewall e altre funzioni di rete.

- Server di route di Azure per scambiare route tra soluzione Azure VMware, data center locali e reti virtuali.

- Le appliance virtuali di rete di terze parti nell'hub di Rete virtuale di Azure per fornire internet in uscita alle soluzione Azure VMware.

- ExpressRoute per la connettività tra data center locali e soluzione Azure VMware.

Considerazioni

- In questa progettazione gli indirizzi IP pubblici in uscita risiedono con appliance virtuali di rete nella rete virtuale di Azure.

- Le appliance virtuali di rete di terze parti nell'hub di rete virtuale BGP sono sottoposte a peering con il server di route di Azure (ECMP) e annunciano la route predefinita per

0.0.0.0/0soluzione Azure VMware. - La route

0.0.0.0/0predefinita viene pubblicizzata anche in locale tramite Copertura globale. Implementare un filtro di route in locale per impedire l'apprendimento predefinito delle route0.0.0.0/0. - Il traffico tra soluzione Azure VMware e la rete locale passa attraverso la copertura globale di ExpressRoute, come descritto in Peer on-premises environments to soluzione Azure VMware. L'ispezione del traffico tra l'appliance virtuale di rete locale e soluzione Azure VMware viene eseguita dall'appliance virtuale di rete di terze parti locale, non dalle appliance virtuali di rete di terze parti nell'hub di Azure Rete virtuale.

- È possibile ospitare gateway applicazione in una rete virtuale spoke connessa a un hub o alla rete virtuale hub.

Passaggi successivi

Per altre informazioni sulla soluzione Azure VMware in reti hub-spoke, vedere Integrare la soluzione Azure VMware in un'architettura hub-spoke.

Per altre informazioni sui segmenti di rete di VMware NSX-T Data Center, vedere Configurare i componenti di rete NSX-T Data Center usando soluzione Azure VMware.

Per informazioni sui principi architetturali della zona di destinazione su scala aziendale di Cloud Adoption Framework, sulle varie considerazioni di progettazione e sulle procedure consigliate per soluzione Azure VMware, vedere l'articolo successivo in questa serie:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per