Resilienza aziendale

Un'organizzazione non può mai contare su una sicurezza perfetta, ma può diventare resiliente agli attacchi alla sicurezza. Così come non siamo mai perfettamente immuni a tutti i rischi per la salute e la sicurezza nel mondo fisico, anche i dati e i sistemi informatici che usiamo non sono mai protetti al 100% da tutti gli attacchi in qualsiasi momento.

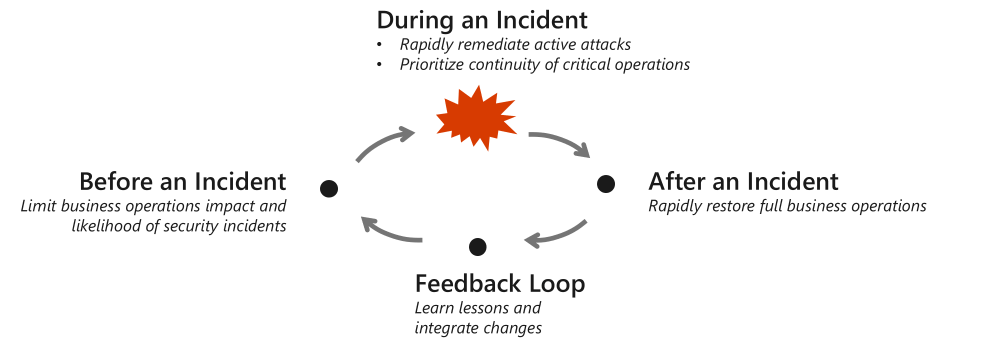

Concentrare le attività di sicurezza sull'aumento della resilienza delle operazioni aziendali alla luce degli eventi imprevisti relativi alla sicurezza. Questi sforzi possono ridurre i rischi e consentire di apportare continui miglioramenti alla postura di sicurezza e alla possibilità di rispondere agli eventi imprevisti.

La resilienza richiede una visione pragmatica che presupponga una violazione. Richiede investimenti continui durante l'intero ciclo di vita dei rischi per la sicurezza.

Prima di un evento imprevisto: migliorare costantemente la postura di sicurezza e la capacità dell'organizzazione di rispondere a un evento imprevisto. Il miglioramento continuo della postura di sicurezza consente di limitare la probabilità e il potenziale impatto di un evento imprevisto relativo alla sicurezza per operazioni e asset aziendali. Sono molte le tecniche usate nelle varie discipline di sicurezza e tutte sono progettate in modo da aumentare il costo degli attacchi. Gli utenti malintenzionati sono obbligati a sviluppare e provare nuove tecniche perché quelle precedenti non funzionano più. Queste tecniche comportano un aumento dei costi e delle difficoltà, rallentando e limitando la riuscita degli attacchi.

Durante un evento imprevisto: le operazioni aziendali devono continuare durante un evento imprevisto, anche se sono degradate, rallentate o limitate solo ai sistemi critici. Durante un attacco, un ospedale non può smettere di prestare assistenza ai pazienti, le navi devono trasportare il carico e gli aerei devono continuare a volare in sicurezza. Le due priorità principali durante un evento imprevisto sono:

- Proteggere le operazioni critiche: in caso di minaccia, tutte le attività devono concentrarsi sulla protezione e il supporto per le operazioni aziendali a scapito di tutte le altre funzioni.

- Evitare altri danni: la priorità predefinita per le operazioni di sicurezza è individuare la portata dell'accesso degli utenti malintenzionati e quindi rimuoverli rapidamente dall'ambiente. In questo modo si evitano ulteriori danni da parte degli utenti malintenzionati, inclusa la ritorsione.

Dopo un evento imprevisto: se le operazioni aziendali vengono danneggiate durante un attacco, le riparazioni devono iniziare immediatamente per ripristinare completamente le operazioni. Le riparazioni si applicano anche se ciò significa ripristinare le operazioni i cui dati si sono persi in un attacco, ad esempio un ransomware o un attacco distruttivo come NotPetya.

Ciclo di feedback: gli utenti malintenzionati si ripetono o ripetono ciò che ha funzionato per altri utenti malintenzionati. Gli utenti malintenzionati imparano attaccando l'organizzazione, quindi è necessario imparare continuamente dai loro attacchi. Concentrarsi sull'adozione di tecniche comprovate e disponibili che sono state tentate in precedenza. Assicurarsi quindi di poter bloccare, rilevare, rispondere rapidamente ed eseguire il recupero. Le attività aumentano il costo degli attacchi all'organizzazione e scoraggiano o rallentano gli attacchi futuri.

Guardare il video seguente per informazioni su come creare e mantenere la resilienza dell'azienda agli attacchi alla sicurezza.

Obiettivi di resilienza

La resilienza della sicurezza è incentrata sul supporto della resilienza dell'azienda.

- Consentire all'azienda di innovare rapidamente e adattarsi all'ambiente aziendale in continua evoluzione. La sicurezza deve sempre cercare modi sicuri per dire sì all'innovazione aziendale e all'adozione della tecnologia. L'organizzazione può quindi adattarsi a modifiche impreviste nell'ambiente aziendale, ad esempio il passaggio improvviso al lavoro da casa durante la pandemia di COVID-19.

- Limitare l'impatto e la probabilità di interruzioni prima, durante e dopo gli attacchi attivi alle operazioni aziendali.

Resilienza della sicurezza e presupporre una violazione

Una buona protezione inizia con il presupposto che esista una violazione o una compromissione. È necessario capire che i sistemi IT operano sulla rete Internet aperta in cui i criminali attaccano e compromettono costantemente le organizzazioni. Questo presupposto è un principio chiave di Zero Trust, che determina comportamenti appropriati e pragmatici in termini di sicurezza. Zero Trust prepara l'organizzazione a prevenire gli attacchi, limitare i danni e recuperare rapidamente.

Nota

Il principio del presupposto della violazione non prevede che ogni compromissione sia un evento segnalabile alle autorità di regolamentazione. Il principio prevede che le difese di sicurezza siano state in qualche modo violate o compromesse. Indica quindi che è necessario rendere l'organizzazione resiliente grazie a miglioramenti della postura di sicurezza e dei processi di risposta.

Si suppone che la compromissione debba incoraggiare un cambiamento nell'organizzazione a livello di persone, processi e tecnologia. Formazione, esercizi e altre attività di preparazione agli eventi imprevisti sono buoni esempi. Per altre informazioni, vedere Preparazione agli eventi imprevisti.

Si suppone che la compromissione sia un cambiamento significativo rispetto alla mentalità classica in termini di sicurezza. Tale mentalità presupponeva che le organizzazioni potessero creare una rete perfettamente sicura, protetta da un perimetro di sicurezza, limitando lo svolgimento delle attività aziendali più importanti su quella rete. Gli elementi di questa strategia offrono valore in un'azienda resiliente. Ma il presupposto di una rete perfettamente sicura non faceva altrettanto nel mondo del lavoro mobile e dei modelli aziendali, delle piattaforme tecnologiche e delle minacce alla sicurezza in evoluzione.

La resilienza richiede una stretta collaborazione tra stakeholder aziendali, professionisti e responsabili IT e professionisti della sicurezza.

Passaggi successivi

Le discipline di sicurezza nella metodologia Secure sono allineate all'obiettivo di aumentare la resilienza agli eventi imprevisti relativi alla sicurezza. Per altre informazioni, vedere:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per