Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

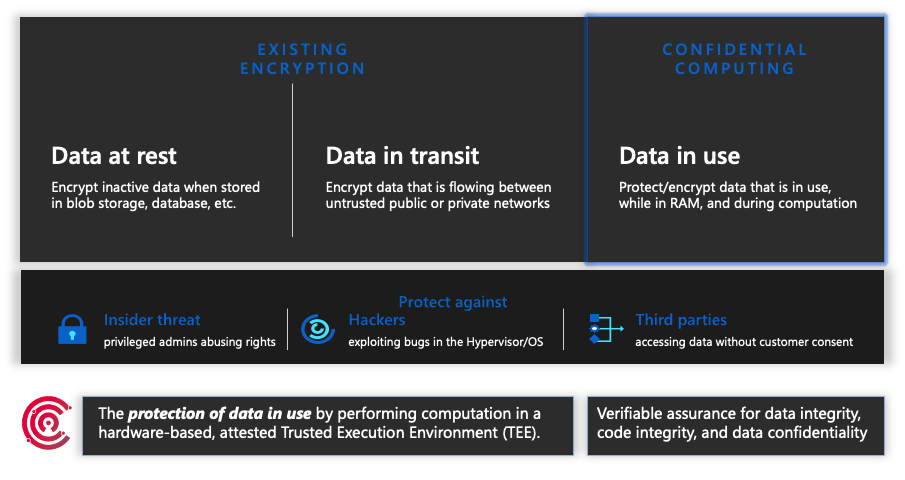

Confidential computing è un termine di settore stabilito dal Confidential Computing Consortium (CCC), che fa parte della Linux Foundation. Il CCC definisce il confidential computing in questo modo:

"Confidential Computing protegge i dati in uso eseguendo il calcolo in un ambiente di esecuzione attendibile basato su hardware.

"Questi ambienti protetti e isolati impediscono l'accesso non autorizzato o la modifica di applicazioni e dati mentre sono in uso, aumentando così il livello di sicurezza delle organizzazioni che gestiscono dati sensibili e regolamentati".

Microsoft è uno dei membri fondatori di CCC e fornisce ambienti di esecuzione attendibili (TEE) in Azure in base a questa definizione CCC.

Riduzione della superficie di attacco

Azure crittografa già i dati inattivi e in transito. Il confidential computing consente di proteggere i dati in uso, inclusa la protezione per le chiavi crittografiche. Il confidential computing di Azure consente ai clienti di impedire l'accesso non autorizzato ai dati in uso, incluso l'operatore cloud, elaborando i dati in un ambiente tee basato su hardware e attestato. Quando il confidential computing di Azure è abilitato e configurato correttamente, Microsoft non può accedere ai dati dei clienti non crittografati.

Il modello di minaccia mira a ridurre l'attendibilità o rimuovere la possibilità per un operatore di provider di servizi cloud o altri attori nel dominio del tenant di accedere al codice e ai dati durante l'esecuzione. Azure usa una radice di attendibilità hardware non controllata dal provider di servizi cloud, progettata per impedire l'accesso non autorizzato o la modifica dell'ambiente.

Quando il confidential computing viene usato con la crittografia dei dati inattivi e in transito, estende ulteriormente le protezioni dei dati per proteggere i dati mentre è in uso il confidential computing. Questa funzionalità è utile per le organizzazioni che cercano una maggiore protezione per i dati sensibili e le applicazioni ospitate in ambienti cloud.

Partnership nel settore

Il CCC riunisce fornitori di hardware, provider di servizi cloud e sviluppatori di software per accelerare l'adozione di tecnologie e standard TEE. Microsoft ha contribuito a cofondare il CCC nel 2019 e ha presieduto sia l'organo direttivo che il Consiglio consultivo tecnico.

Contenuti correlati

Per supportare il percorso verso la riservatezza, esplorare le offerte che si estendono su un'infrastruttura distribuita come servizio (IaaS), piattaforma distribuita come servizio (PaaS) e strumenti di sviluppo.

Per altre informazioni sul confidential computing, vedere Panoramica del confidential computing di Azure.