Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

SI APPLICA A: NoSQL

MongoDB

Cassandra

Gremlin

Tabella

La crittografia dei dati inattivi è una frase che in genere fa riferimento alla crittografia dei dati su dispositivi di archiviazione non volatile, ad esempio unità SSD (Solid State Drive) e unità disco rigido (HDD). Azure Cosmos DB archivia i database primari su unità SSD. Gli allegati multimediali e i backup vengono archiviati in Archiviazione BLOB di Azure, di cui in genere si esegue il backup su unità disco rigido (HDD). Con il rilascio della crittografia dei dati inattivi per Azure Cosmos DB, tutti i database, gli allegati multimediali e i backup sono crittografati. Vengono crittografati sia i dati in transito (attraverso la rete), sia quelli inattivi (memoria non volatile), fornendo una crittografia end-to-end.

In qualità di piattaforma distribuita come servizio (PaaS), Azure Cosmos DB è facile da usare. Poiché tutti i dati utente archiviati in Azure Cosmos DB sono crittografati sia quando sono inattivi che in transito, non è necessario intraprendere alcuna azione. In altre parole, la crittografia dei dati inattivi è "attiva" per impostazione predefinita. Non è possibile attivarla o disattivarla. Azure Cosmos DB usa la crittografia AES-256 in tutte le aree in cui è in esecuzione l'account.

Questa funzionalità è disponibile come parte del nostro impegno volto a soddisfare i contratti di servizio per disponibilità e prestazioni. I dati archiviati nell'account Azure Cosmos DB vengono crittografati automaticamente e facilmente con le chiavi gestite da Microsoft (chiavi gestite dal servizio). Facoltativamente, è possibile scegliere di aggiungere un secondo livello di crittografia con chiavi personalizzate, come descritto nell'articolo relativo alle chiavi gestite dal cliente.

Implementazione della crittografia dei dati a riposo

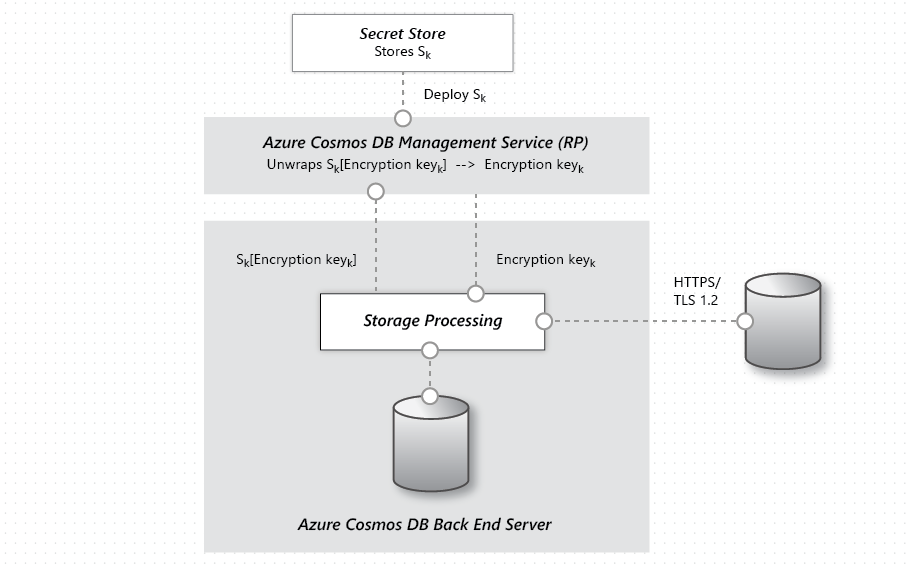

In Azure Cosmos DB la crittografia dei dati inattivi viene implementata usando diverse tecnologie di sicurezza, tra cui sistemi di archiviazione delle chiavi sicure, reti crittografate e API di crittografia. I sistemi che decrittografano ed elaborano i dati devono comunicare con i sistemi di gestione delle chiavi. Il diagramma mostra come viene separata l'archiviazione dei dati crittografati e la gestione delle chiavi.

Il flusso di base di una richiesta dell'utente è il seguente:

- L'account del database utente viene preparato e le chiavi di archiviazione vengono recuperate tramite una richiesta al provider di risorse del servizio di gestione.

- L'utente crea una connessione ad Azure Cosmos DB tramite HTTPS/trasporto sicuro. Gli SDK astraggono i dettagli.

- L'utente invia un documento JSON da archiviare tramite la connessione protetta creata in precedenza.

- Il documento JSON viene indicizzato a meno che l'utente non spegni l'indicizzazione.

- Sia il documento JSON sia i dati dell'indice vengono scritti in un archivio protetto.

- Periodicamente i dati vengono letti dalla risorsa di archiviazione protetta e viene eseguito il backup nell'archivio BLOB crittografato di Azure.

Domande frequenti

Trovare le risposte alle domande frequenti sulla crittografia.

qual è il costo aggiuntivo di Archiviazione di Azure se la crittografia del servizio di archiviazione è abilitata?

Non sono previsti costi aggiuntivi.

chi gestisce le chiavi di crittografia?

I dati archiviati nell'account Azure Cosmos DB vengono crittografati automaticamente e facilmente con le chiavi gestite da Microsoft, ovvero chiavi gestite dal servizio. Facoltativamente, è possibile scegliere di aggiungere un secondo livello di crittografia con chiavi gestite dal cliente.

con quale frequenza vengono ruotate le chiavi di crittografia?

Microsoft ha un set di linee guida interne per la rotazione della chiave di crittografia, seguite da Azure Cosmos DB. Le linee guida specifiche non sono pubblicate. Microsoft pubblica il Security Development Lifecycle (SDL), che viene considerato come un subset di linee guida interne e che include procedure consigliate utili per gli sviluppatori.

è possibile usare le proprie chiavi di crittografia?

Sì, questa funzionalità è disponibile per i nuovi account Azure Cosmos DB. Deve essere distribuita al momento della creazione dell'account. Per altre informazioni, vedere Configurare chiavi gestite dal cliente per l'account Azure Cosmos DB con Azure Key Vault.

Avviso

Nelle tabelle dell'API Cassandra i nomi dei campi seguenti sono riservati usando chiavi gestite dal cliente negli account:

idttl_ts_etag_rid_self_attachments_epk

Quando le chiavi gestite dal cliente non sono abilitate, vengono riservati solo i nomi dei campi che iniziano con __sys_.

in quali aree è attiva la crittografia?

la crittografia è attiva in tutte le aree di Azure Cosmos DB per tutti i dati utente.

la crittografia influisce sui contratti di servizio per latenza delle prestazioni e velocità effettiva?

Non si registrano effetti o modifiche in relazione ai contratti di servizio per le prestazioni ora che la crittografia dei dati inattivi è abilitata per tutti gli account nuovi ed esistenti. Per visualizzare le garanzie più recenti, vedere Contratto di servizio per Azure Cosmos DB.

l'emulatore locale supporta la crittografia dei dati inattivi?

L'emulatore è uno strumento di sviluppo/test autonomo e non usa i servizi di gestione delle chiavi usati dal servizio gestito Azure Cosmos DB gestito. È consigliabile abilitare BitLocker nelle unità in cui vengono archiviati i dati di test dell'emulatore sensibili. L'emulatore supporta la modifica della directory dei dati predefinita e l'utilizzo di un percorso noto.