Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

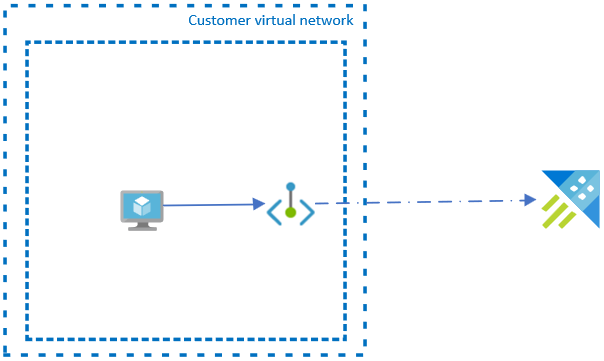

I cluster Esplora dati di Azure sono progettati per essere accessibili tramite URL pubblici. Chiunque abbia un'identità valida in un cluster può accedervi da qualsiasi posizione. In qualità di organizzazione, la protezione dei dati può essere una delle attività con priorità più alta. Di conseguenza, è possibile limitare e proteggere l'accesso al cluster o anche consentire l'accesso al cluster solo tramite la rete virtuale privata. Per raggiungere questo obiettivo, usare:

La sezione seguente illustra come proteggere il cluster usando endpoint privati.

Endpoint privato

Un endpoint privato è un'interfaccia di rete che usa indirizzi IP privati dalla rete virtuale. Questa interfaccia di rete consente di connettersi privatamente e in modo sicuro al cluster basato su collegamento privato di Azure. Abilitando un endpoint privato, si porta il servizio nella rete virtuale.

Per distribuire correttamente il cluster in un endpoint privato, è necessario solo un set di indirizzi IP privati.

Funzionalità di sicurezza di rete con endpoint privati

La tabella seguente illustra come implementare le funzionalità correlate alla sicurezza di rete usando un endpoint privato:

| Funzionalità | Endpoint privato |

|---|---|

| Filtro degli indirizzi IP in ingresso | Gestire l'accesso pubblico |

| Accesso transitivo ad altri servizi (archiviazione, hub eventi e così via) | Creare un endpoint privato gestito |

| Limitazione dell'accesso in uscita | Usare i criteri callout o AllowedFQDNList |