Abilitare le chiavi gestite dal cliente del modulo di protezione hardware per i servizi gestiti

Nota

Questa funzionalità richiede il piano Premium.

Questo articolo descrive come configurare la propria chiave dal modulo di protezione hardware gestito di Azure Key Vault. Per istruzioni sull'uso di una chiave dagli insiemi di credenziali di Azure Key Vault, vedere Abilitare le chiavi gestite dal cliente per i servizi gestiti.

Requisiti

Per usare l'interfaccia della riga di comando di Azure per queste attività, installare lo strumento dell'interfaccia della riga di comando di Azure e installare l'estensione Databricks:

az extension add --name databricksPer usare PowerShell per queste attività, installare Azure PowerShell e installare il modulo Databricks PowerShell. È anche necessario eseguire l'accesso:

Connect-AzAccountPer accedere all'account Azure come utente, vedere Accesso di PowerShell con un account utente di Azure Databricks. Per accedere all'account Azure come entità servizio, vedere Accesso di PowerShell con un'entità servizio Microsoft Entra ID.

Passaggio 1: Creare un modulo di protezione hardware gestito di Azure Key Vault e una chiave del modulo di protezione hardware

È possibile usare un modulo di protezione hardware gestito di Azure Key Vault esistente oppure crearne uno nuovo seguendo le guide introduttive nella documentazione di HSM gestito. Vedere Avvio rapido: Effettuare il provisioning e attivare un modulo di protezione hardware gestito tramite l'interfaccia della riga di comando di Azure. Il modulo di protezione hardware gestito di Azure Key Vault deve avere la protezione ripulitura abilitata.

Importante

L'insieme di credenziali delle chiavi deve trovarsi nello stesso tenant di Azure dell'area di lavoro di Azure Databricks.

Per creare una chiave HSM, seguire Creare una chiave HSM.

Passaggio 2: Configurare l'assegnazione di ruolo del modulo di protezione hardware gestito

Configurare un'assegnazione di ruolo per il modulo di protezione hardware gestito di Key Vault in modo che l'area di lavoro di Azure Databricks disponga dell'autorizzazione per accedervi. È possibile configurare un'assegnazione di ruolo usando il portale di Azure, l'interfaccia della riga di comando di Azure o Azure PowerShell.

Usare il portale di Azure

- Passare alla risorsa del modulo di protezione hardware gestito nella portale di Azure.

- Nel menu a sinistra, in Impostazioni, selezionare Controllo degli accessi in base al ruolo locale.

- Fare clic su Aggiungi.

- Nel campo Ruolo selezionare Managed HSM Crypto Service Encryption User (Utente crittografia del servizio di protezione hardware gestito).

- Nel campo Ambito selezionare

All keys (/). - Nel campo Entità di sicurezza digitare

AzureDatabrickse scorrere fino al risultato dell'applicazione aziendale con UN ID applicazione e2ff814a6-3304-4ab8-85cb-cd0e6f879c1dselezionarlo. - Fai clic su Crea.

- Nel menu a sinistra, in Impostazioni, selezionare Chiavi e selezionare la chiave.

- Nel campo Identificatore chiave copiare il testo.

Utilizzare l'interfaccia della riga di comando di Azure

Ottenere l'ID oggetto dell'applicazione AzureDatabricks con l'interfaccia della riga di comando di Azure.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvConfigurare l'assegnazione di ruolo modulo di protezione hardware gestito. Sostituire

<hsm-name>con il nome del modulo di protezione hardware gestito e sostituire<object-id>con l'ID oggetto dell'applicazioneAzureDatabricksdel passaggio precedente.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Usare Azure PowerShell

Sostituire <hsm-name> con il nome del modulo di protezione hardware gestito.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Passaggio 3: Aggiungere una chiave a un'area di lavoro

È possibile creare o aggiornare un'area di lavoro con una chiave gestita dal cliente per i servizi gestiti usando il portale di Azure, l'interfaccia della riga di comando di Azure o Azure PowerShell.

Usare il portale di Azure

Passare alla home page del portale di Azure.

Fare clic su Crea una risorsa nell'angolo superiore sinistro della pagina.

Nella barra di ricerca digitare

Azure Databrickse fare clic sull'opzione Azure Databricks .Fare clic su Crea nel widget Azure Databricks.

Immettere i valori per i campi di input nelle schede Informazioni di base e Rete .

Dopo aver raggiunto la scheda Crittografia :

- Per creare un'area di lavoro, abilitare Usare la propria chiave nella sezione Servizi gestiti.

- Per aggiornare un'area di lavoro, abilitare Servizi gestiti.

Impostare i campi di crittografia.

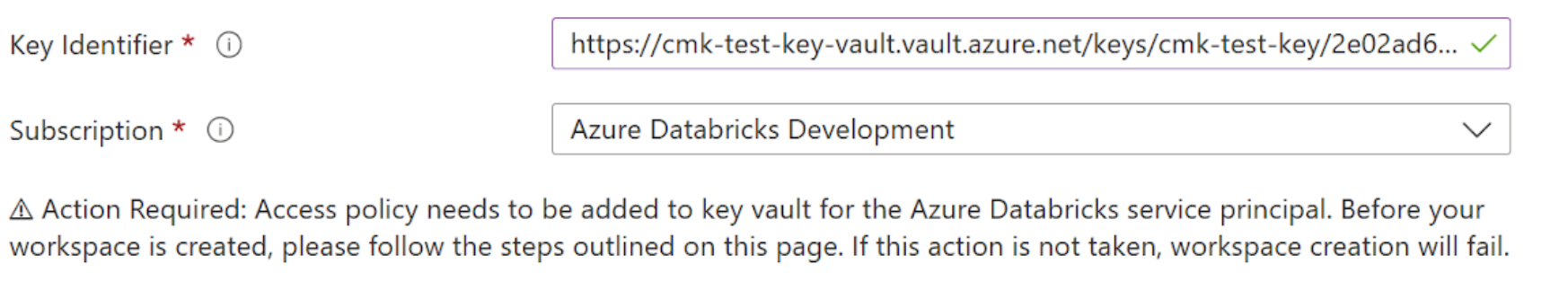

- Nel campo Identificatore chiave incollare l'identificatore della chiave del modulo di protezione hardware gestito.

- Nell'elenco a discesa Sottoscrizione immettere il nome della sottoscrizione della chiave di Azure Key Vault.

Completare le schede rimanenti e fare clic su Rivedi e crea (per una nuova area di lavoro) o su Salva (per aggiornare un'area di lavoro).

Usare l'interfaccia della riga di comando di Azure

Creare o aggiornare un'area di lavoro:

Per la creazione e l'aggiornamento, aggiungere questi campi al comando :

managed-services-key-name: nome del modulo di protezione hardware gestitomanaged-services-key-vault: URI del modulo di protezione hardware gestitomanaged-services-key-version: versione del modulo di protezione hardware gestito

Esempio di creazione di un'area di lavoro usando questi campi:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Esempio di aggiornamento di un'area di lavoro usando questi campi:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Importante

Se si ruota la chiave, è necessario mantenere disponibile la chiave precedente per 24 ore.

Usare PowerShell

Per creare o aggiornare un'area di lavoro, aggiungere i parametri seguenti al comando per la nuova chiave:

ManagedServicesKeyVaultPropertiesKeyName: nome del modulo di protezione hardware gestitoManagedServicesKeyVaultPropertiesKeyVaultUri: URI del modulo di protezione hardware gestitoManagedServicesKeyVaultPropertiesKeyVersion: versione del modulo di protezione hardware gestito

Esempio di creazione dell'area di lavoro con questi campi:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Esempio di aggiornamento dell'area di lavoro con questi campi:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Importante

Se si ruota la chiave, è necessario mantenere disponibile la chiave precedente per 24 ore.

Passaggio 4 (facoltativo): Reimportare i notebook

Dopo aver aggiunto inizialmente una chiave per i servizi gestiti per un'area di lavoro esistente, solo le operazioni di scrittura future usano la chiave. I dati esistenti non vengono crittografati nuovamente.

È possibile esportare tutti i notebook e quindi riimportarli in modo che la chiave che crittografa i dati sia protetta e controllata dalla chiave. È possibile usare le API di esportazione e importazione dell'area di lavoro.

Ruotare la chiave in un secondo momento

Se si usa già una chiave gestita dal cliente per i servizi gestiti, è possibile aggiornare l'area di lavoro con una nuova versione chiave o una chiave completamente nuova. Questa operazione è denominata rotazione delle chiavi.

Creare una nuova chiave o ruotare la chiave esistente nell'insieme di credenziali del modulo di protezione hardware gestito.

Verificare che la nuova chiave disponga delle autorizzazioni appropriate.

Aggiornare l'area di lavoro con la nuova chiave usando il portale, l'interfaccia della riga di comando o PowerShell. Vedere Passaggio 3: Aggiungere una chiave a un'area di lavoro e seguire le istruzioni per l'aggiornamento dell'area di lavoro. Assicurarsi di usare gli stessi valori per il nome del gruppo di risorse e il nome dell'area di lavoro in modo che aggiorni l'area di lavoro esistente anziché creare una nuova area di lavoro. Oltre alle modifiche apportate ai parametri correlati alla chiave, usare gli stessi parametri usati per la creazione dell'area di lavoro.

Importante

Se si ruota la chiave, è necessario mantenere disponibile la chiave precedente per 24 ore.

Facoltativamente , esportare e reimportare i notebook esistenti per assicurarsi che tutti i notebook esistenti usino la nuova chiave.