Configurare le chiavi gestite dal cliente per il file system di Databricks con il portale di Azure

Nota

Questa funzionalità è disponibile solo nel piano Premium.

È possibile usare il portale di Azure per configurare la propria chiave di crittografia per crittografare l'account di archiviazione dell'area di lavoro. Questo articolo descrive come configurare la propria chiave dagli insiemi di credenziali di Azure Key Vault. Per istruzioni sull'uso di una chiave dal modulo di protezione hardware gestito di Azure Key Vault, vedere Configurare chiavi gestite dal cliente HSM per DBFS usando il portale di Azure.

Per altre informazioni sulle chiavi gestite dal cliente per DBFS, vedere Chiavi gestite dal cliente per la radice DBFS.

Creare una chiave in Azure Key Vault

Questa sezione descrive come creare una chiave nell'insieme di credenziali delle chiavi di Azure. È necessario usare un insieme di credenziali delle chiavi che si trova nello stesso tenant di Microsoft Entra ID (in precedenza Azure Active Directory) dell'area di lavoro.

Se si dispone già di un insieme di credenziali delle chiavi esistente nella stessa area, è possibile ignorare il primo passaggio di questa procedura. Tenere tuttavia presente che quando si usa il portale di Azure per assegnare una chiave gestita dal cliente per la crittografia radice DBFS, il sistema abilita le proprietà Eliminazione temporanea e Non ripulire per impostazione predefinita per Key Vault. Per altre informazioni su queste proprietà, vedere Panoramica dell'eliminazione temporanea di Azure Key Vault.

Creare un insieme di credenziali delle chiavi seguendo le istruzioni riportate in Avvio rapido: Impostare e recuperare una chiave da Azure Key Vault usando il portale di Azure.

L'area di lavoro di Azure Databricks e l'insieme di credenziali delle chiavi devono trovarsi nella stessa area e nello stesso tenant di Microsoft Entra ID, ma possono trovarsi in sottoscrizioni diverse.

Creare una chiave nell'insieme di credenziali delle chiavi, continuando a seguire le istruzioni nella guida introduttiva.

L'archiviazione radice DBFS supporta chiavi RSA e RSA-HSM di dimensioni 2048, 3072 e 4096. Per altre informazioni sulle chiavi, vedere Informazioni sulle chiavi di Key Vault.

Dopo aver creato la chiave, copiare e incollare l'identificatore di chiave in un editor di testo. Sarà necessario quando si configura la chiave per Azure Databricks.

Crittografare l'account di archiviazione dell'area di lavoro usando la chiave

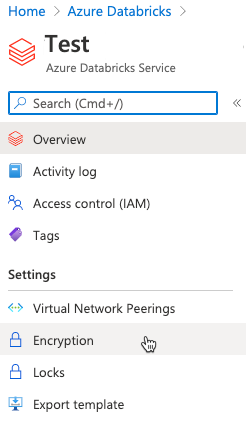

Passare alla risorsa del servizio Azure Databricks nella portale di Azure.

Nel menu a sinistra, in Impostazioni, selezionare Crittografia.

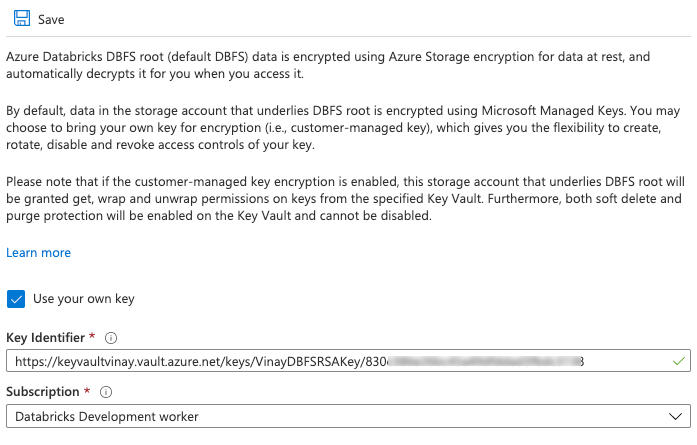

Selezionare Usa la propria chiave, immettere l'identificatore di chiave della chiave e selezionare la sottoscrizione che contiene la chiave. Se non viene specificata alcuna versione della chiave, viene usata la versione più recente della chiave. Per informazioni correlate, vedere l'articolo della documentazione di Azure sulle versioni principali.

Fare clic su Salva per salvare la configurazione della chiave.

Nota

Solo gli utenti con il ruolo Collaboratore Key Vault o versione successiva per Key Vault possono salvare.

Quando la crittografia è abilitata, il sistema abilita la protezione eliminazione temporanea e eliminazione nell'insieme di credenziali delle chiavi, crea un'identità gestita nella radice DBFS e aggiunge un criterio di accesso per questa identità nell'insieme di credenziali delle chiavi.

Rigenerare (ruotare) le chiavi

Quando si rigenera una chiave, è necessario tornare alla pagina Crittografia nella risorsa del servizio Azure Databricks, aggiornare il campo Identificatore chiave con il nuovo identificatore di chiave e fare clic su Salva. Questo vale per le nuove versioni della stessa chiave e per le nuove chiavi.

Importante

Se si elimina la chiave usata per la crittografia, non è possibile accedere ai dati nella radice DBFS. È possibile usare le API di Azure Key Vault per ripristinare le chiavi eliminate.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per