Rilevamento della deriva binaria (anteprima)

Una deriva binaria si verifica quando un contenitore esegue un eseguibile che non proviene dall'immagine originale. Ciò può essere intenzionale e legittimo oppure indicare un attacco. Poiché le immagini del contenitore devono essere non modificabili, tutti i processi avviati da file binari non inclusi nell'immagine originale devono essere considerati come attività sospette.

La funzionalità di rilevamento della deriva binaria avvisa quando esiste una differenza tra il carico di lavoro proveniente dall'immagine e il carico di lavoro in esecuzione nel contenitore. Segnala potenziali minacce alla sicurezza rilevando processi esterni non autorizzati all'interno dei contenitori. È possibile definire criteri di deriva per specificare le condizioni in cui devono essere generati gli avvisi, consentendo di distinguere tra le attività legittime e le potenziali minacce.

Il rilevamento della deriva binaria è integrato nel piano Defender per contenitori ed è disponibile in anteprima pubblica. È disponibile per i cloud Azure (AKS), Amazon (EKS) e Google (GKE).

Prerequisiti

- Per usare il rilevamento della deriva binaria, è necessario eseguire il sensore Defender per contenitori, disponibile in AWS, GCP e AKS nelle versioni 1.29 o successive.

- Il sensore Defender per contenitori deve essere abilitato nelle sottoscrizioni e nei connettori.

- Per creare e modificare i criteri di deriva, è necessario disporre delle autorizzazioni di amministratore globale nel tenant.

Componenti

I componenti seguenti fanno parte del rilevamento della deriva binaria:

- un sensore avanzato in grado di rilevare la deriva binaria

- opzioni di configurazione dei criteri

- un nuovo avviso di deriva binaria

Configurare i criteri di deriva

Creare criteri di deriva per definire quando devono essere generati gli avvisi. Ogni criterio è costituito da regole che definiscono le condizioni in cui devono essere generati gli avvisi. In questo modo è possibile personalizzare la funzionalità in base alle esigenze specifiche, riducendo i falsi positivi. È possibile creare esclusioni impostando regole con priorità più alta per ambiti o cluster, immagini, pod, etichette Kubernetes o spazi dei nomi specifici.

Per creare e configurare i criteri, seguire questa procedura:

In Microsoft Defender per il cloud, passare a Impostazioni dell'ambiente. Selezionare Criteri di deriva dei contenitori.

Sono disponibili due regole predefinite: la regola Avviso su spazio dei nomi Kube-System e la regola Deriva binaria predefinita. La regola predefinita è una regola speciale che si applica a tutti gli elementi se non vengono trovate altra regole prima che venga individuata una corrispondenza. È possibile modificarne l'azione solo in Avviso di rilevamento deriva o ripristinarne l'impostazione predefinita Ignora rilevamento deriva. La regola Avviso su spazio dei nomi Kube-System è un suggerimento predefinito e può essere modificata come qualsiasi altra regola.

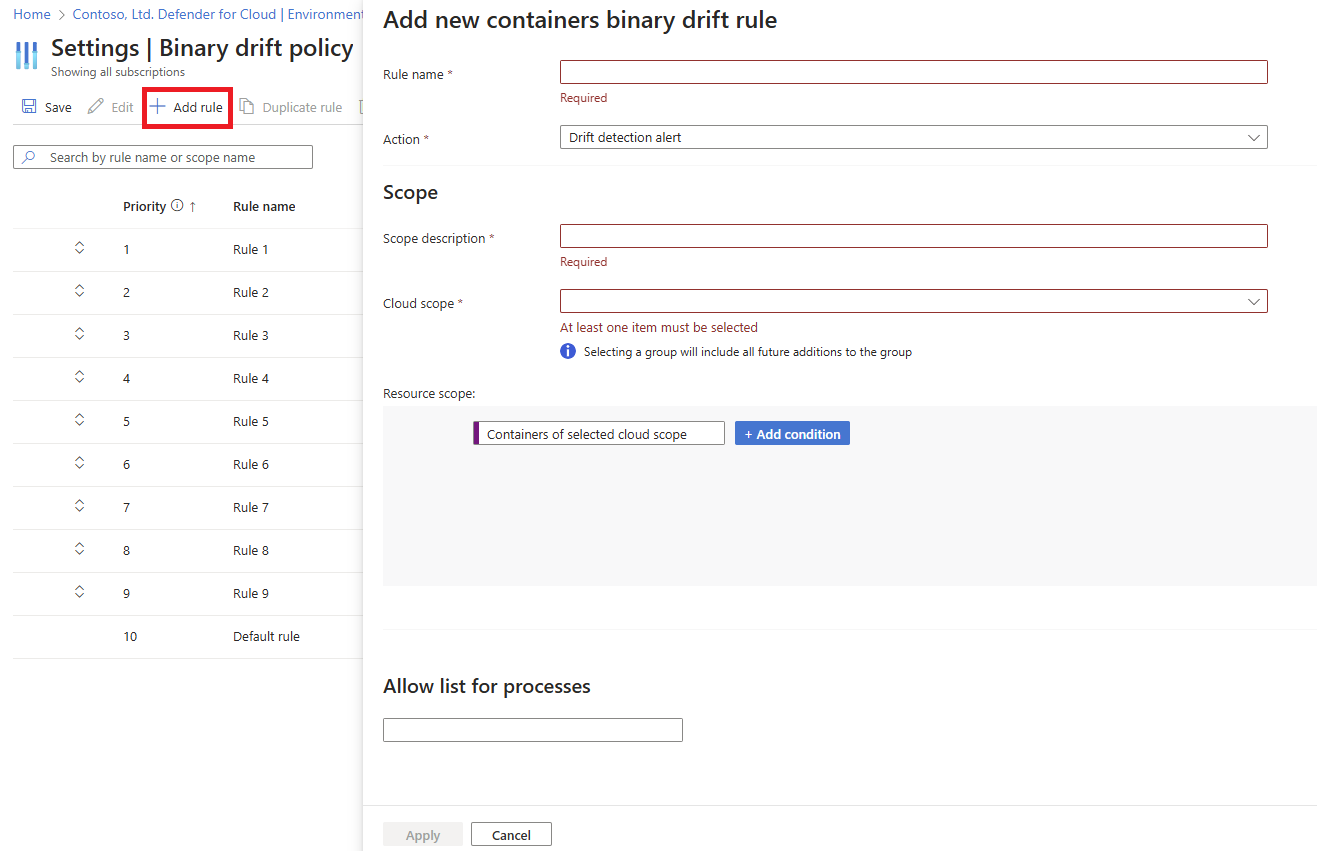

Per aggiungere una nuova regola, selezionare Aggiungi regola. Viene visualizzato un pannello laterale in cui è possibile configurare la regola.

Per configurare la regola, definire i campi seguenti:

- Nome regola: nome descrittivo della regola.

- Azione: selezionare Avviso di rilevamento deriva se la regola deve generare un avviso o Ignora rilevamento deriva per escluderla dalla generazione di avvisi.

- Descrizione ambito: descrizione dell'ambito a cui si applica la regola.

- Ambito cloud: provider di servizi cloud a cui si applica la regola. È possibile scegliere qualsiasi combinazione di Azure, AWS o GCP. Se si espande un provider di servizi cloud, è possibile selezionare una sottoscrizione specifica. Se non si seleziona l'intero provider di servizi cloud, le nuove sottoscrizioni aggiunte al provider non verranno incluse nella regola.

- Ambito risorsa: qui è possibile aggiungere condizioni in base alle categorie seguenti: Nome contenitore, Nome immagine, Spazio dei nomi, Etichette pod, Nome pod o Nome cluster. Scegliere quindi un operatore: Inizia con, Termina con, Uguale o Contiene. Immettere infine il valore di cui trovare la corrispondenza. È possibile aggiungere tutte le condizioni necessarie selezionando +Aggiungi condizione.

- Elenco di elementi consentiti per i processi: elenco di processi che possono essere eseguiti nel contenitore. Se viene rilevato un processo non incluso in questo elenco, viene generato un avviso.

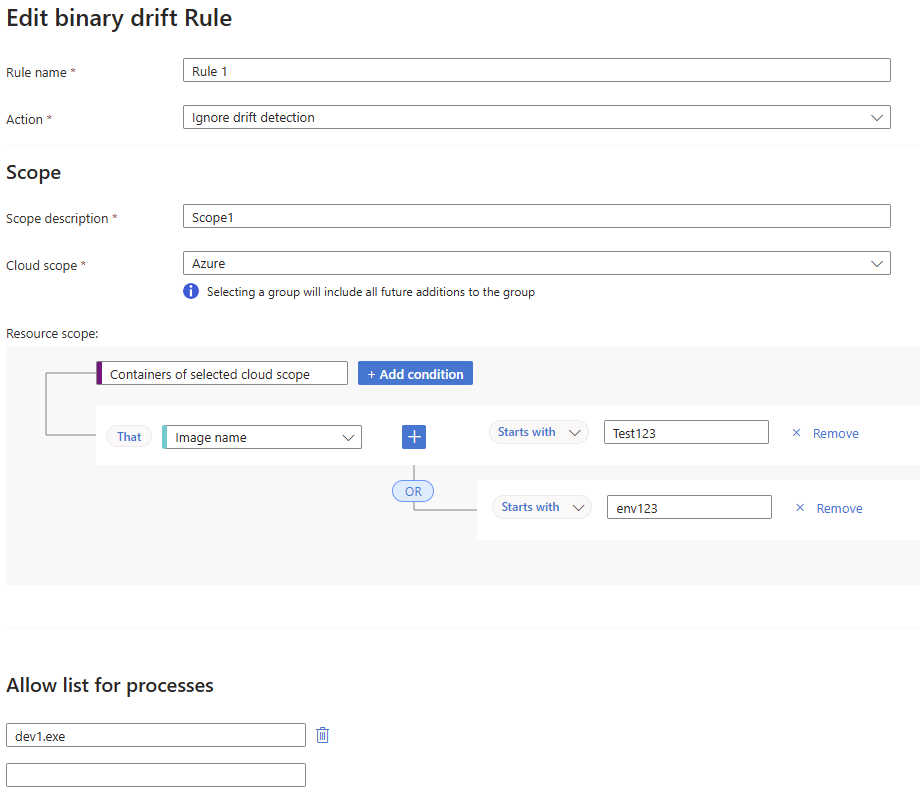

Di seguito è riportato un esempio di regola che consente l'esecuzione del processo

dev1.exenei contenitori nell'ambito del cloud di Azure, i cui nomi di immagine iniziano con Test123 o env123:Selezionare Applica per salvare la regola.

Dopo aver configurato la regola, selezionare e trascinare la regola verso l'alto o verso il basso nell'elenco per modificarne la priorità. La regola con la priorità più alta viene valutata per prima. Se viene rilevata una corrispondenza, genera un avviso o lo ignora (in base all'impostazione scelta per tale regola) e la valutazione si arresta. Se non viene trovata alcuna corrispondenza, viene valutata la regola successiva. Se non esiste alcuna corrispondenza per nessuna regola, viene applicata la regola predefinita.

Per modificare una regola esistente, scegliere la regola e selezionare Modifica. Verrà aperto il pannello laterale in cui è possibile modificare la regola.

È possibile selezionare Duplica regola per creare una copia di una regola. Ciò può essere utile se si vuole creare una regola simile apportandovi solo modifiche minime.

Per eliminare una regola, selezionare Elimina regola.

Dopo aver configurato le regole, selezionare Salva per applicare le modifiche e creare il criterio.

Entro 30 minuti, i sensori nei cluster protetti vengono aggiornati in base ai nuovi criteri.

Monitorare e gestire gli avvisi

Il sistema di avvisi è progettato per notificare eventuali deviazioni binarie, consentendo di mantenere l'integrità delle immagini del contenitore. Se viene rilevato un processo esterno non autorizzato corrispondente alle condizioni definite per i criteri, viene generato un avviso con gravità elevata da esaminare.

Modificare i criteri in base alle esigenze

In base agli avvisi ricevuti e alla loro analisi, potrebbe essere necessario modificare le regole nei criteri di deriva binaria. Ciò potrebbe comportare la ridefinizione delle condizioni, l'aggiunta di nuove regole o la rimozione di quelle che generano un numero eccessivo di falsi positivi. L'obiettivo è garantire che i criteri di deriva binaria definiti con le relative regole siano caratterizzati da un equilibrio efficace tra requisiti di sicurezza ed efficienza operativa.

L'efficacia del rilevamento della deriva binaria si basa sull'impegno attivo a livello di configurazione, monitoraggio e modifica dei criteri in base ai requisiti univoci dell'ambiente.

Contenuto correlato

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per