Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Prerequisiti

Defender for Cloud è integrato in modo nativo con il servizio app, eliminando la necessità di eseguire la distribuzione e l'onboarding; l'integrazione è trasparente.

Per proteggere il piano di servizio app Azure con Microsoft Defender per servizio app, è necessario:

Piano di Servizio app supportato associato ai computer dedicati.

Le protezioni avanzate di Defender per il cloud abilitate nella sottoscrizione, come descritto in Abilitare le funzionalità di sicurezza avanzate.

Suggerimento

Facoltativamente, è possibile abilitare singoli piani di Microsoft Defender, ad esempio Microsoft Defender per il Servizio app.

Microsoft Defender per il Servizio app è soggetto alle tariffe visualizzate nella pagina dei prezzi. È anche possibile stimare i costi con il calcolatore dei costi di Defender for Cloud. La fatturazione viene calcolata in base alle istanze di calcolo totali in ogni piano.

I piani di Servizio app supportati sono:

- Piano di servizio Standard

- Piano di servizio Premium v2

- Piano di servizio Premium v3

- Ambiente di Servizio App v1

- Ambiente del servizio app v2

- Ambiente del servizio app, versione 3

Controllare la disponibilità cloud di Defender per il servizio app.

Quali sono i vantaggi di Microsoft Defender per il Servizio app?

Servizio app di Azure è una piattaforma completamente gestita per la creazione e l'hosting di app Web e API. Poiché la piattaforma è completamente gestita, non è necessario preoccuparsi dell'infrastruttura. Fornisce funzionalità di gestione e monitoraggio e informazioni operative dettagliate per soddisfare i requisiti di prestazioni, sicurezza e conformità di livello aziendale. Per altre informazioni, vedere Servizio app di Azure.

Microsoft Defender per il servizio app sfrutta la scalabilità del cloud per identificare gli attacchi alle applicazioni in esecuzione sul servizio app. Gli utenti malintenzionati mettono alla prova le applicazioni Web per individuare e sfruttare i punti deboli. Prima di essere instradate verso ambienti specifici, le richieste alle applicazioni in esecuzione in Azure passano attraverso diversi gateway, in cui vengono ispezionate e registrate. Questi dati vengono poi usati per identificare exploit e utenti malintenzionati, oltre che per apprendere nuovi criteri che è possibile usare successivamente.

Quando si abilita Microsoft Defender per il servizio app, si ottengono immediatamente i vantaggi dei servizi seguenti offerti da questo piano di Defender:

Sicurezza: Defender per App Service valuta le risorse coperte dal piano App Service e genera raccomandazioni sulla sicurezza in base ai suoi risultati. Per proteggere le risorse del servizio app, utilizzare le istruzioni dettagliate fornite in queste raccomandazioni.

Rilevare: Defender per il servizio app rileva una moltitudine di minacce alle risorse del servizio app monitorando:

- l'istanza della macchina virtuale (VM) in cui è in esecuzione il servizio app e la relativa interfaccia di gestione

- le richieste e le risposte inviate a e da le tue app del servizio App Service

- sandbox e macchine virtuali sottostanti

- i log interni del servizio app, disponibili grazie alla visibilità di cui Azure dispone come provider di servizi cloud

In quanto soluzione nativa del cloud, Defender per il servizio app è in grado di identificare le metodologie di attacco che si applicano a più destinazioni. Ad esempio, da un singolo host sarebbe difficile identificare un attacco distribuito partendo da un piccolo subset di indirizzi IP, che scannerizza endpoint simili su host multipli.

I dati di log e l'infrastruttura, insieme, possono fornire indicazioni su ciò che accade, da un nuovo attacco in circolazione alle compromissioni nei computer dei clienti. Pertanto, anche se Microsoft Defender per il servizio app viene distribuito dopo che le vulnerabilità di un'app Web sono già state sfruttate, potrebbe essere in grado di rilevare gli attacchi in atto.

Quali minacce possono essere rilevate da Defender per servizio app?

Minacce da tattiche MITRE ATT&CK

Defender for Cloud monitora molte minacce alle risorse di App Service. Gli avvisi coprono quasi l'elenco completo delle tattiche MITRE ATT&CK dal preattack al comando e al controllo.

Minacce preventive: Defender per il cloud può rilevare l'esecuzione di più tipi di scanner di vulnerabilità che gli utenti malintenzionati usano di frequente per verificare le vulnerabilità delle applicazioni.

Minacce - Microsoft Defender Threat Intelligence supporta questi avvisi che includono l'attivazione di un avviso quando un indirizzo IP dannoso noto si connette all'interfaccia FTP del servizio app di Azure.

Minacce per l'esecuzione: Defender per il cloud può rilevare i tentativi di eseguire comandi con privilegi elevati, comandi Linux in un servizio app di Windows, comportament di attacco senza file, strumenti di data mining di valuta digitale e molte altre attività di esecuzione di codice sospette e dannose.

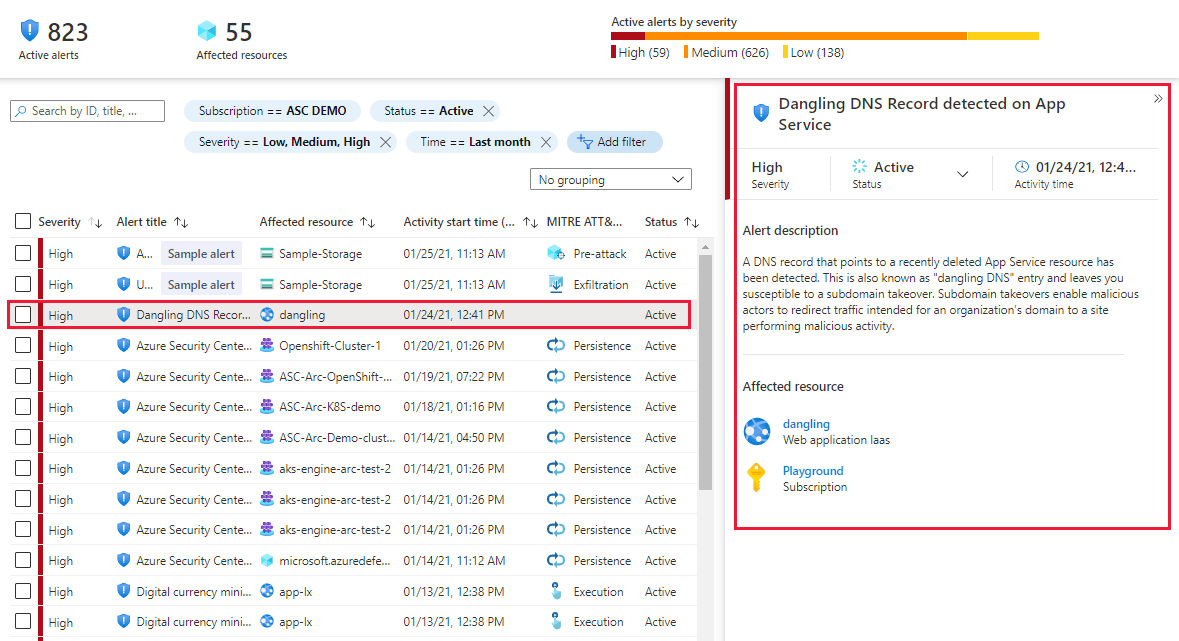

Rilevamento DNS inesatto

Defender per il Servizio app identifica anche le voci DNS rimanenti nel registrar DNS quando un sito Web del Servizio app viene rimosso. Queste voci sono note come voci DNS inesatte. Quando si rimuove un sito Web e non si rimuove il dominio personalizzato dal registrar DNS, la voce DNS punta a una risorsa inesistente e il sottodominio è vulnerabile a un'acquisizione. Defender per il cloud non scansiona il registrar DNS per individuare voci DNS sospese esistenti; avvisa quando un sito web di App Service viene rimosso e il relativo dominio personalizzato (voce DNS) non viene eliminato.

Le acquisizioni di sottodominio sono una minaccia comune e con gravità elevata per le organizzazioni. Quando un attore di minaccia rileva una voce DNS inesatta, crea il proprio sito nell'indirizzo di destinazione. Il traffico destinato al dominio dell'organizzazione viene indirizzato al sito dell'attore di minaccia e può usare tale traffico per un'ampia gamma di attività dannose.

La protezione DNS inesatta è disponibile se i domini vengono gestiti con DNS di Azure o con un registrar di dominio esterno e si applicano al Servizio app sia in Windows che in Linux.

Per altre informazioni sul DNS incerto e la minaccia di acquisizione del sottodominio vedere Impedire voci DNS inesatte ed evitare l'acquisizione del sottodominio.

Per un elenco completo degli avvisi del Servizio app, vedere la tabella di riferimento degli avvisi.

Nota

Defender per il Cloud potrebbe non attivare avvisi DNS pendenti se il tuo dominio personalizzato non punta direttamente a una risorsa del Servizio App, o se Defender per il Cloud non ha monitorato il traffico verso il tuo sito web da quando la protezione DNS pendente è stata abilitata (perché non ci saranno log per aiutare a identificare il dominio personalizzato).

Passaggi successivi

In questo articolo hai appreso informazioni su Microsoft Defender per App Service.

Per i materiali correlati, vedere gli articoli seguenti:

- Per esportare gli avvisi in Microsoft Sentinel, qualsiasi siem partner o qualsiasi altro strumento esterno, seguire le istruzioni riportate in Avvisi di Stream per monitorare le soluzioni.

- Per un elenco degli avvisi di Microsoft Defender per il Servizio app, vedere la tabella di riferimento degli avvisi.

- Per altre informazioni sui piani di servizio app, vedere Piani del servizio app.