Configurare componenti di Microsoft Defender per contenitori

Microsoft Defender per contenitori è la soluzione nativa del cloud per la protezione dei contenitori. Consente di proteggere i cluster se sono in esecuzione:

servizio Azure Kubernetes (servizio Azure Kubernetes): servizio gestito di Microsoft per lo sviluppo, la distribuzione e la gestione di applicazioni in contenitori.

Amazon Elastic Kubernetes Service (EKS) in un account Amazon Web Services (AWS) connesso: il servizio gestito di Amazon per l'esecuzione di Kubernetes in AWS senza dover installare, gestire e gestire un piano di controllo o nodi Kubernetes personalizzati.

Google Kubernetes Engine (GKE) in un progetto GCP (Google Cloud Platform) connesso: ambiente gestito di Google per la distribuzione, la gestione e il ridimensionamento delle applicazioni tramite l'infrastruttura GCP.

Altre distribuzioni Kubernetes (con Kubernetes con abilitazione di Azure Arc): cluster Kubernetes certificati CLOUD Native Computing Foundation (KUBernetes) ospitati in locale o in infrastruttura distribuita come servizio (IaaS). Per altre informazioni, vedere Matrice di supporto dei contenitori in Defender per il cloud.

Per prima cosa, è possibile imparare a connettersi e proteggere i contenitori in questi articoli:

- Proteggere i contenitori Azure con Defender per contenitori

- Proteggere i cluster Kubernetes locali con Defender per contenitori

- Proteggere i contenitori di Amazon Web Services (AWS) con Defender per contenitori

- Proteggere i contenitori di Google Cloud Platform (GCP) con Defender per contenitori

Per altre informazioni, guardare questi video dalla Defender per il cloud nella serie di video sul campo:

- Microsoft Defender per contenitori in un ambiente multi-cloud

- Protezione dei contenitori in GCP con Defender per contenitori

Nota

Il supporto di Defender per contenitori per i cluster Kubernetes abilitati per Azure Arc è una funzionalità di anteprima. La funzionalità di anteprima è disponibile in modalità self-service e con consenso esplicito.

Le anteprime vengono fornite così come sono e come disponibili. Sono esclusi dai contratti di servizio e dalla garanzia limitata.

Per altre informazioni sui sistemi operativi supportati, sulla disponibilità delle funzionalità, sul proxy in uscita e altro ancora, vedere Matrice di supporto dei contenitori in Defender per il cloud.

Requisiti di rete

Verificare che gli endpoint seguenti siano configurati per l'accesso in uscita in modo che il sensore di Defender possa connettersi a Microsoft Defender per il cloud per inviare dati ed eventi di sicurezza.

Il sensore Defender deve connettersi all'area di lavoro Log Analytics di Monitoraggio di Azure configurata. Per impostazione predefinita, i cluster del servizio Azure Kubernetes hanno accesso a Internet in uscita senza restrizioni. Se l'uscita degli eventi dal cluster richiede l'uso di un ambito di Monitoraggio di Azure collegamento privato (AMPLS), è necessario:

- Definire il cluster con Informazioni dettagliate sui contenitori e un'area di lavoro Log Analytics.

- Configurare AMPLS con la modalità di accesso alle query e la modalità di accesso all'inserimento impostata su Apri.

- Definire l'area di lavoro Log Analytics del cluster come risorsa in AMPLS.

- Creare in AMPLS un endpoint privato della rete virtuale tra la rete virtuale del cluster e la risorsa di Log Analytics. L'endpoint privato di rete virtuale si integra con una zona DNS privata.

Per istruzioni, vedere Creare un collegamento privato ambito di Monitoraggio di Azure.

Requisiti di rete

Verificare che gli endpoint seguenti per le distribuzioni di cloud pubblico siano configurati per l'accesso in uscita. La configurazione per l'accesso in uscita garantisce che il sensore defender possa connettersi a Microsoft Defender per il cloud per inviare dati ed eventi di sicurezza.

| Dominio di Azure | dominio Azure per enti pubblici | Azure gestito da 21Vianet domain | Porta |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

È anche necessario convalidare i requisiti di rete Kubernetes abilitati per Azure Arc.

Abilitare il piano

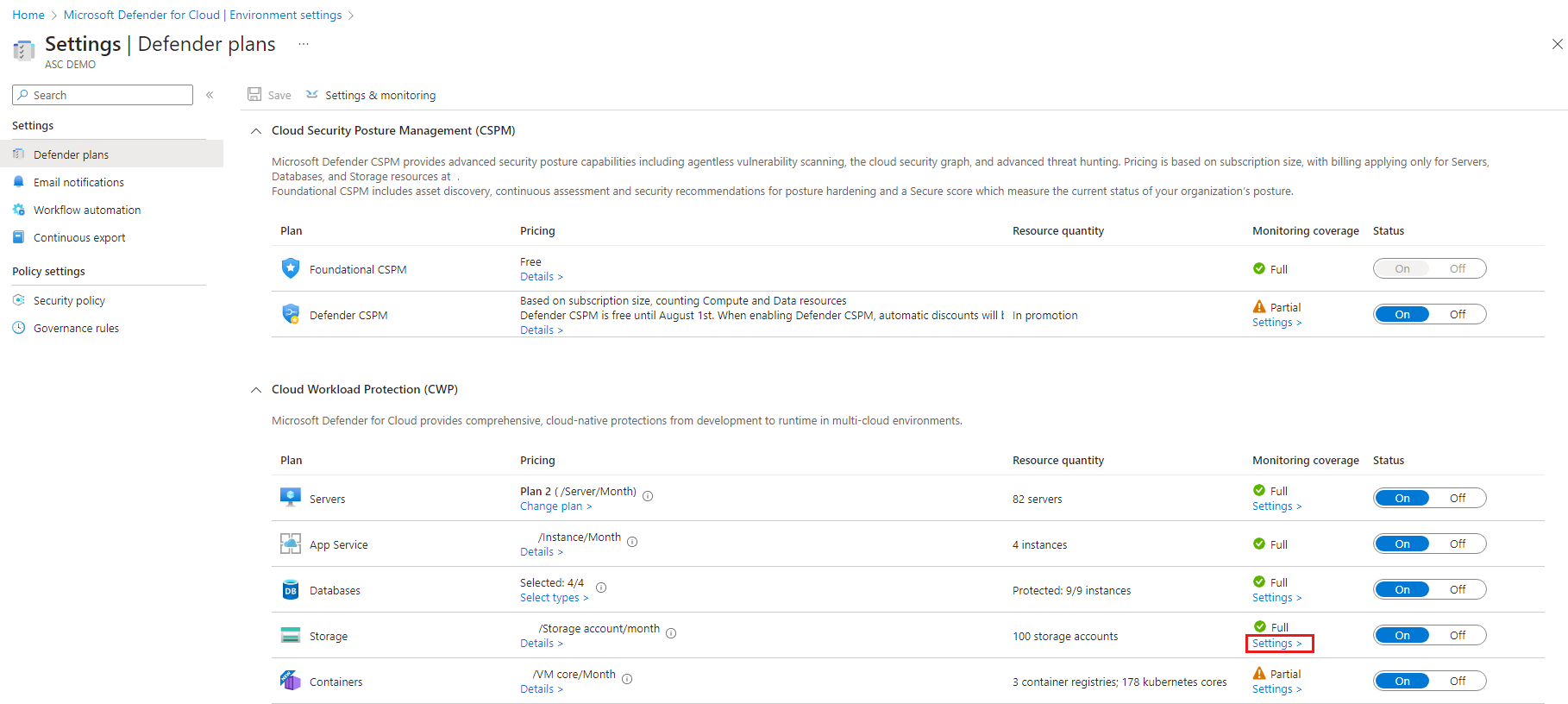

In Defender per il cloud selezionare Impostazioni e quindi selezionare la sottoscrizione pertinente.

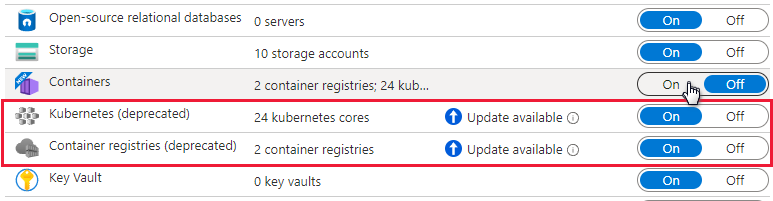

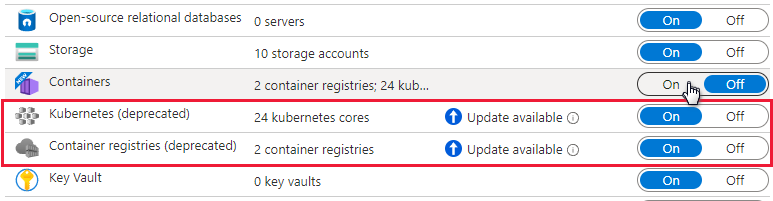

Nella pagina Piani di Defender selezionare Impostazioni contenitori>.

Suggerimento

Se la sottoscrizione include già Defender per Kubernetes o Defender per registri contenitori abilitati, viene visualizzato un avviso di aggiornamento. In caso contrario, l'unica opzione è Contenitori.

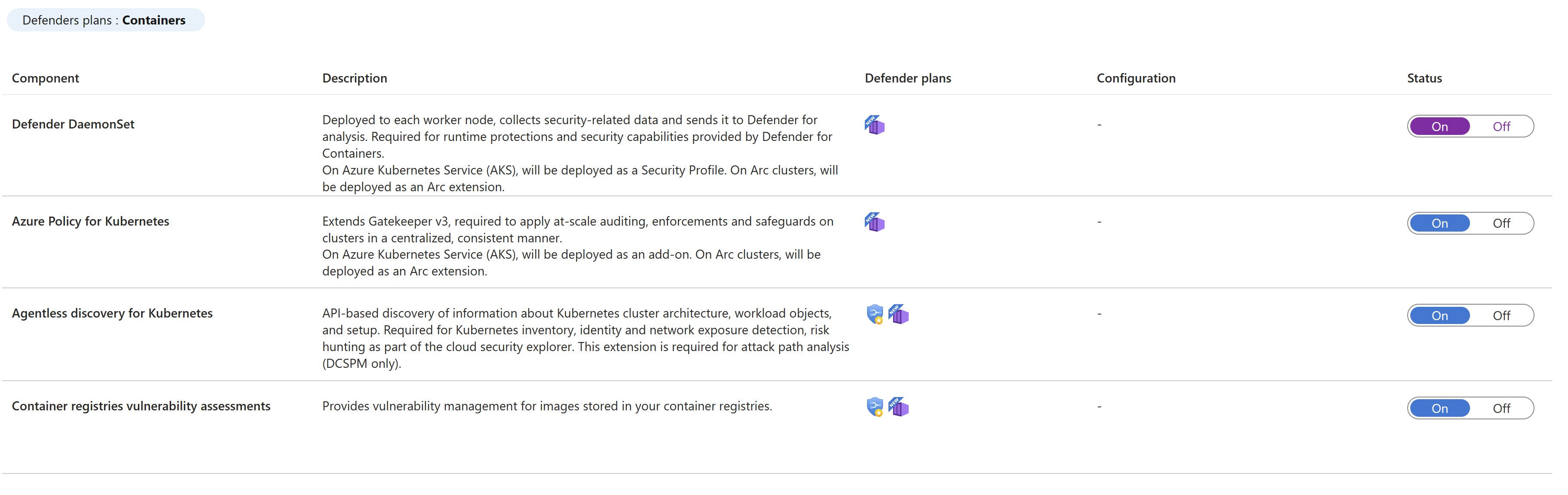

Attivare il componente pertinente.

Nota

- I clienti di Defender per contenitori aggiunti prima di agosto 2023 e non hanno l'individuazione senza agente per Kubernetes attivata come parte della gestione del comportamento di sicurezza cloud di Defender (CSPM) quando hanno abilitato il piano devono abilitare manualmente l'estensione Individuazione senza agente per Kubernetes all'interno del piano Defender per contenitori.

- Quando si disattiva Defender per contenitori, i componenti vengono impostati su Disattivato. Non vengono distribuiti in altri contenitori, ma non vengono rimossi dai contenitori in cui sono già installati.

Metodo di abilitazione per funzionalità

Per impostazione predefinita, quando si abilita il piano tramite il portale di Azure, Microsoft Defender per contenitori è configurato per abilitare automaticamente tutte le funzionalità e installare tutti i componenti necessari per fornire le protezioni offerte dal piano. Questa configurazione include l'assegnazione di un'area di lavoro predefinita.

Se non si desidera abilitare tutte le funzionalità dei piani, è possibile selezionare manualmente le funzionalità specifiche da abilitare selezionando Modifica configurazione per il piano Contenitori. Nella pagina Impostazioni e monitoraggio selezionare quindi le funzionalità che si desidera abilitare. È anche possibile modificare questa configurazione dalla pagina Piani di Defender dopo la configurazione iniziale del piano.

Per informazioni dettagliate sul metodo di abilitazione per ogni funzionalità, vedere la matrice di supporto.

Ruoli e autorizzazioni

Altre informazioni sui ruoli per il provisioning delle estensioni defender per contenitori.

Assegnare un'area di lavoro personalizzata per il sensore defender

È possibile assegnare un'area di lavoro personalizzata tramite Criteri di Azure.

Distribuzione manuale del sensore Defender o dell'agente di criteri di Azure senza provisioning automatico usando le raccomandazioni

Le funzionalità che richiedono l'installazione del sensore possono essere distribuite anche in uno o più cluster Kubernetes. Usare la raccomandazione appropriata:

| Sensore | Elemento consigliato |

|---|---|

| Sensore defender per Kubernetes | I cluster del servizio Azure Kubernetes devono avere il profilo Defender abilitato |

| Sensore defender per Kubernetes abilitato per Azure Arc | L'estensione di Defender deve essere installata nei cluster Kubernetes con abilitazione per Azure Arc |

| agente Criteri di Azure per Kubernetes | Il componente aggiuntivo Criteri di Azure per Kubernetes deve essere installato nei cluster del servizio Azure Kubernetes |

| agente Criteri di Azure per Kubernetes abilitato per Azure Arc | L'estensione Criteri di Azure deve essere installata nei cluster Kubernetes con abilitazione per Azure Arc |

Per distribuire il sensore Defender in cluster specifici:

Nella pagina Raccomandazioni Microsoft Defender per il cloud aprire abilita il controllo di sicurezza avanzato o cercare una delle raccomandazioni precedenti. È anche possibile usare i collegamenti precedenti per aprire direttamente la raccomandazione.

Visualizzare tutti i cluster senza un sensore aprendo la scheda Non integro .

Selezionare i cluster in cui si vuole distribuire il sensore e quindi selezionare Correggi.

Selezionare Correggi risorse X.

Distribuire il sensore defender: tutte le opzioni

È possibile abilitare il piano Defender per contenitori e distribuire tutti i componenti pertinenti usando il portale di Azure, l'API REST o un modello di Azure Resource Manager. Per i passaggi dettagliati, selezionare la scheda pertinente.

Dopo la distribuzione del sensore Defender, viene assegnata automaticamente un'area di lavoro predefinita. È possibile assegnare un'area di lavoro personalizzata anziché l'area di lavoro predefinita tramite Criteri di Azure.

Nota

Il sensore Defender viene distribuito in ogni nodo per fornire le protezioni di runtime e raccogliere segnali da tali nodi usando la tecnologia eBPF.

Usare il pulsante Correggi nella raccomandazione Defender per il cloud

È possibile usare portale di Azure pagine per abilitare il piano di Defender per il cloud e configurare il provisioning automatico di tutti i componenti necessari per difendere i cluster Kubernetes su larga scala. Il processo è semplificato.

Una raccomandazione dedicata Defender per il cloud fornisce:

- Visibilità su quale dei cluster è distribuito il sensore defender.

- Pulsante Correzione per distribuire il sensore in cluster che non lo hanno.

Per distribuire il sensore:

Nella pagina Raccomandazioni Microsoft Defender per il cloud aprire abilita il controllo di sicurezza avanzato.

Usare il filtro per trovare la raccomandazione denominata servizio Azure Kubernetes cluster in cui deve essere abilitato il profilo Defender.

Suggerimento

Si noti l'icona Correzione nella colonna Azioni .

Selezionare i cluster per visualizzare i dettagli delle risorse integre e non integre (cluster con e senza sensore).

Nell'elenco delle risorse non integre selezionare un cluster. Selezionare quindi Correggi per aprire il riquadro con la conferma della correzione.

Selezionare Correggi risorse X.

Abilitare il piano

In Defender per il cloud selezionare Impostazioni e quindi selezionare la sottoscrizione pertinente.

Nella pagina Piani di Defender selezionare Impostazioni contenitori>.

Suggerimento

Se la sottoscrizione include già Defender per Kubernetes o Defender per registri contenitori abilitati, viene visualizzato un avviso di aggiornamento. In caso contrario, l'unica opzione è Contenitori.

Attivare il componente pertinente.

Nota

Quando si disattiva Defender per contenitori, i componenti vengono impostati su Disattivato. Non vengono distribuiti in altri contenitori, ma non vengono rimossi dai contenitori in cui sono già installati.

Per impostazione predefinita, quando si abilita il piano tramite il portale di Azure, Microsoft Defender per contenitori è configurato per installare automaticamente i componenti necessari per fornire le protezioni offerte dal piano. Questa configurazione include l'assegnazione di un'area di lavoro predefinita.

Se si desidera disabilitare l'installazione automatica dei componenti durante il processo di onboarding, selezionare Modifica configurazione per il piano Contenitori. Vengono visualizzate le opzioni avanzate ed è possibile disabilitare l'installazione automatica per ogni componente.

È anche possibile modificare questa configurazione dalla pagina Piani di Defender.

Nota

Se si sceglie di disabilitare il piano in qualsiasi momento dopo averlo abilitato tramite il portale, sarà necessario rimuovere manualmente i componenti di Defender per contenitori distribuiti nei cluster.

È possibile assegnare un'area di lavoro personalizzata tramite Criteri di Azure.

Se si disabilita l'installazione automatica di qualsiasi componente, è possibile distribuire facilmente il componente in uno o più cluster usando la raccomandazione appropriata:

- Criteri di Azure componente aggiuntivo per Kubernetes: nei cluster servizio Azure Kubernetes deve essere installato il componente aggiuntivo Criteri di Azure per Kubernetes

- profilo servizio Azure Kubernetes: i cluster di servizio Azure Kubernetes devono avere il profilo defender abilitato

- Estensione Defender per Kubernetes con abilitazione di Azure Arc: nei cluster Kubernetes abilitati per Azure Arc deve essere installata l'estensione Defender

- estensione Criteri di Azure per Kubernetes con abilitazione di Azure Arc: Nei cluster Kubernetes abilitati per Azure Arc deve essere installata l'estensione Criteri di Azure

Altre informazioni sui ruoli per il provisioning delle estensioni defender per contenitori.

Prerequisiti

Prima di distribuire il sensore, assicurarsi di:

- Connettere il cluster Kubernetes ad Azure Arc.

- Completare i prerequisiti elencati nella documentazione per le estensioni cluster generiche.

Distribuire il sensore Defender

È possibile distribuire il sensore defender usando una serie di metodi. Per i passaggi dettagliati, selezionare la scheda pertinente.

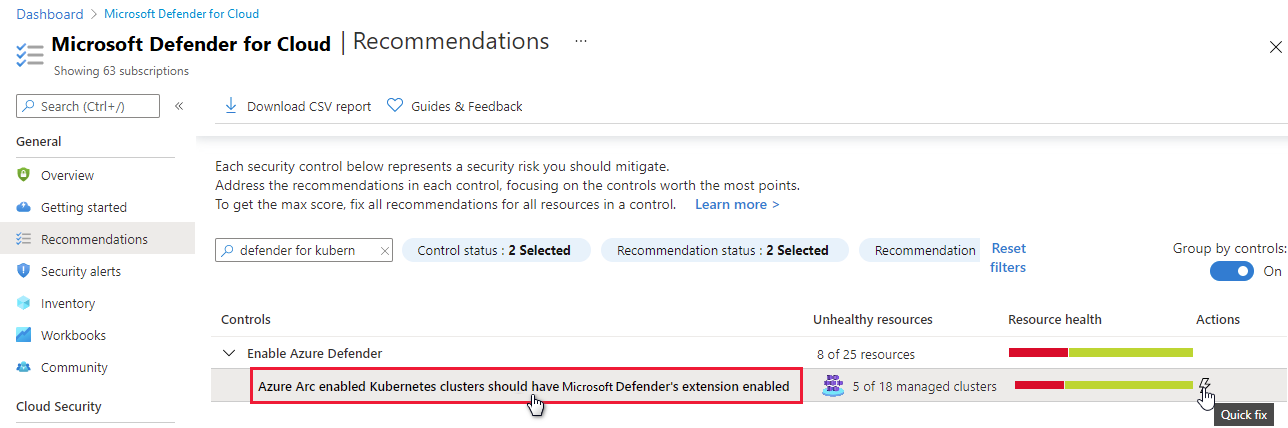

Usare il pulsante Correggi nella raccomandazione Defender per il cloud

Una raccomandazione dedicata Defender per il cloud fornisce:

- Visibilità su quale dei cluster è distribuito il sensore defender.

- Pulsante Correzione per distribuire il sensore in cluster che non lo hanno.

Per distribuire il sensore:

Nella pagina Raccomandazioni Microsoft Defender per il cloud aprire abilita il controllo di sicurezza avanzato.

Usare il filtro per trovare la raccomandazione denominata Cluster Kubernetes abilitati per Azure Arc deve avere l'estensione di Microsoft Defender abilitata.

Suggerimento

Si noti l'icona Correzione nella colonna Azioni .

Selezionare il sensore per visualizzare i dettagli delle risorse integre e non integre (cluster con e senza sensore).

Nell'elenco delle risorse non integre selezionare un cluster. Selezionare quindi Correggi per aprire il riquadro con le opzioni di correzione.

Selezionare l'area di lavoro Log Analytics pertinente e quindi selezionare Correggi x risorsa.

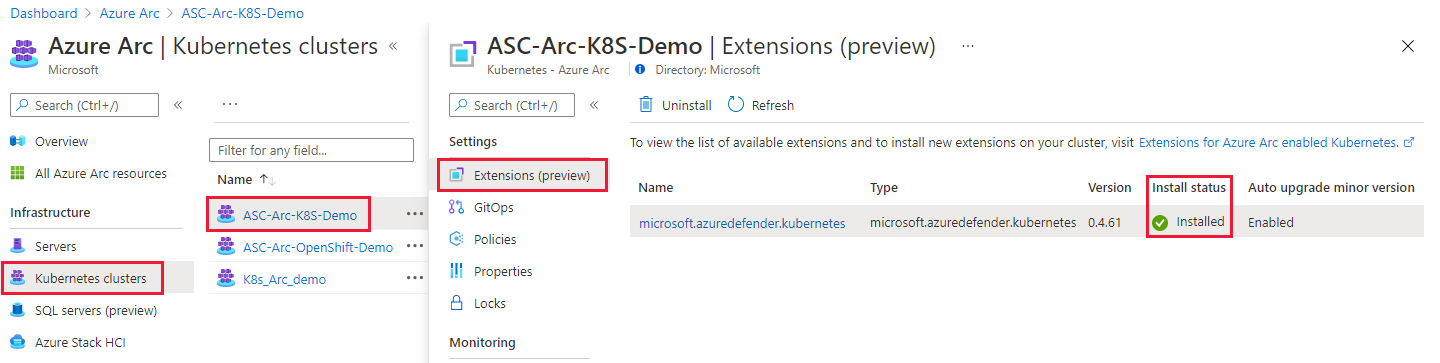

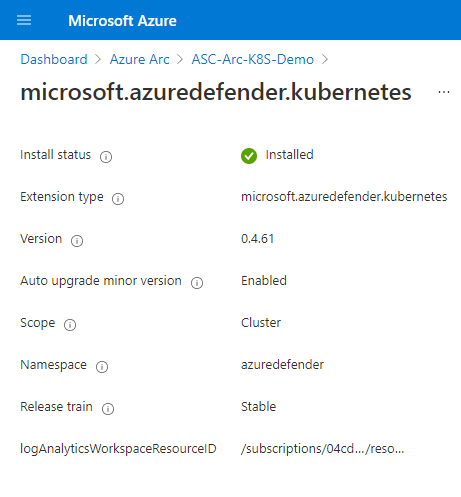

Verificare la distribuzione

Per verificare che nel cluster sia installato il sensore Defender, seguire la procedura descritta in una delle schede seguenti.

- Portale di Azure - Defender per il cloud

- Portale di Azure - Azure Arc

- Interfaccia della riga di comando di Azure

- REST API

Usare Defender per il cloud raccomandazioni per verificare lo stato del sensore

Nella pagina Raccomandazioni Microsoft Defender per il cloud aprire abilita Microsoft Defender per il cloud controllo di sicurezza.

Selezionare la raccomandazione denominata Cluster Kubernetes abilitati per Azure Arc in cui l'estensione di Microsoft Defender deve essere abilitata.

Assicurarsi che il cluster in cui è stato distribuito il sensore sia elencato come Integro.

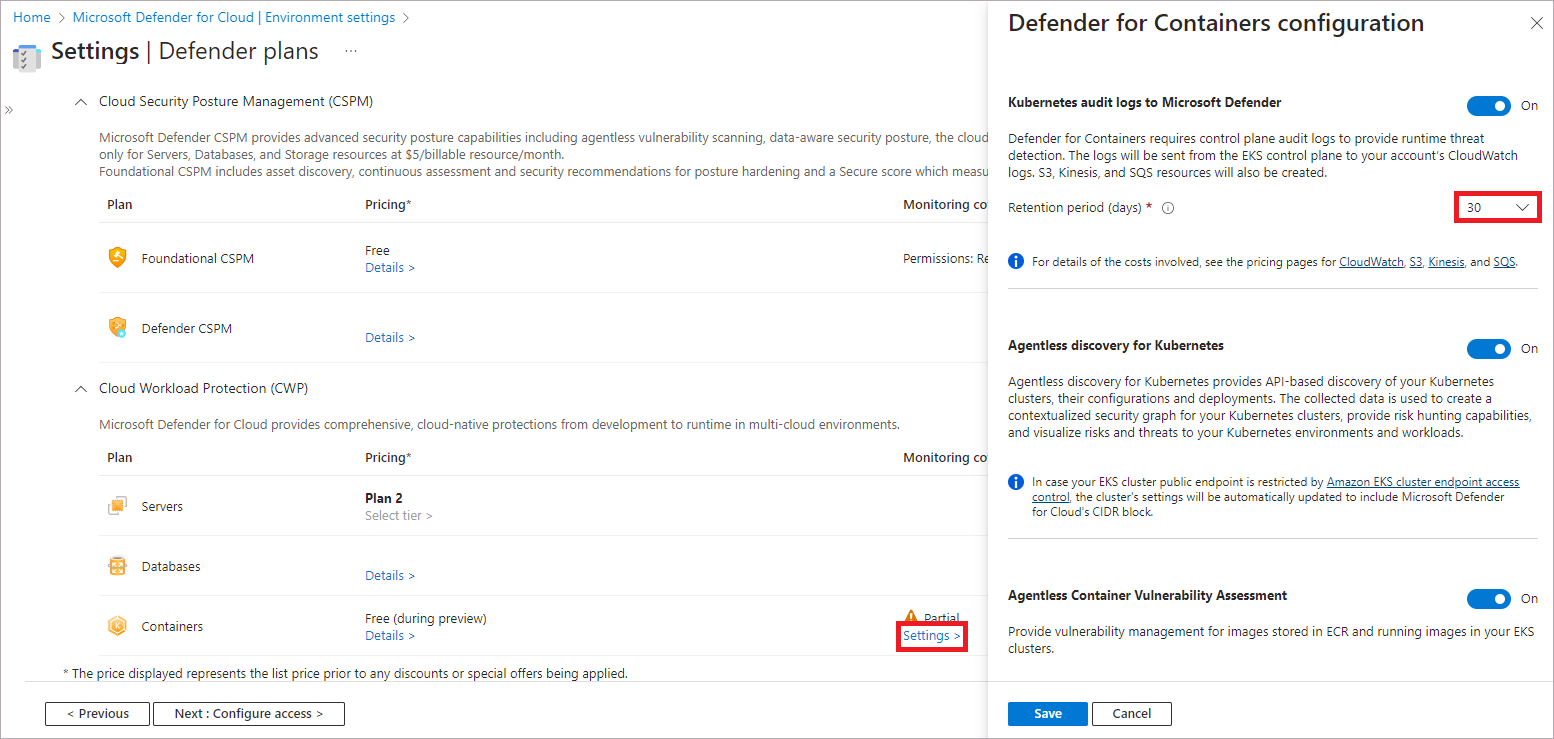

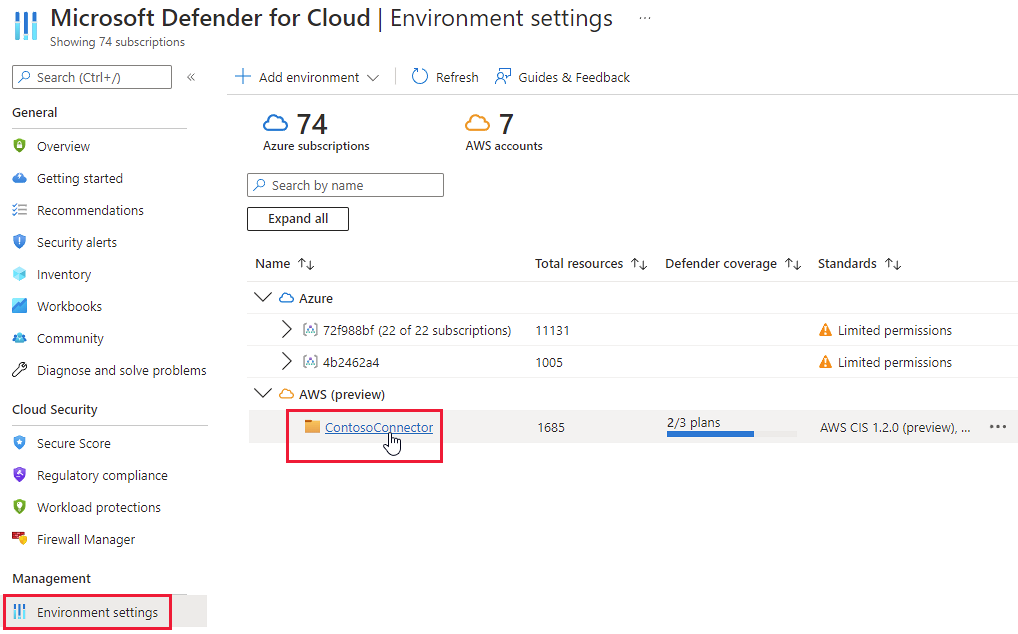

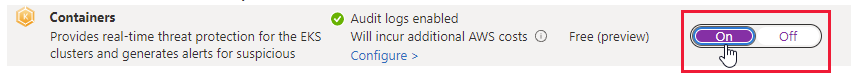

Abilitare il piano

Importante

- Se non è stato connesso un account AWS, connettere l'account AWS a Microsoft Defender per il cloud prima di iniziare la procedura seguente.

- Se il piano è già stato abilitato nel connettore e si vogliono modificare le configurazioni facoltative o abilitare nuove funzionalità, passare direttamente al passaggio 4.

Per proteggere i cluster del servizio Azure Kubernetes, abilitare il piano Defender per contenitori nel connettore account pertinente:

In Defender per il cloud aprire Impostazioni ambiente.

Selezionare il connettore AWS.

Assicurarsi che l'interruttore per il piano Contenitori sia impostato su On.

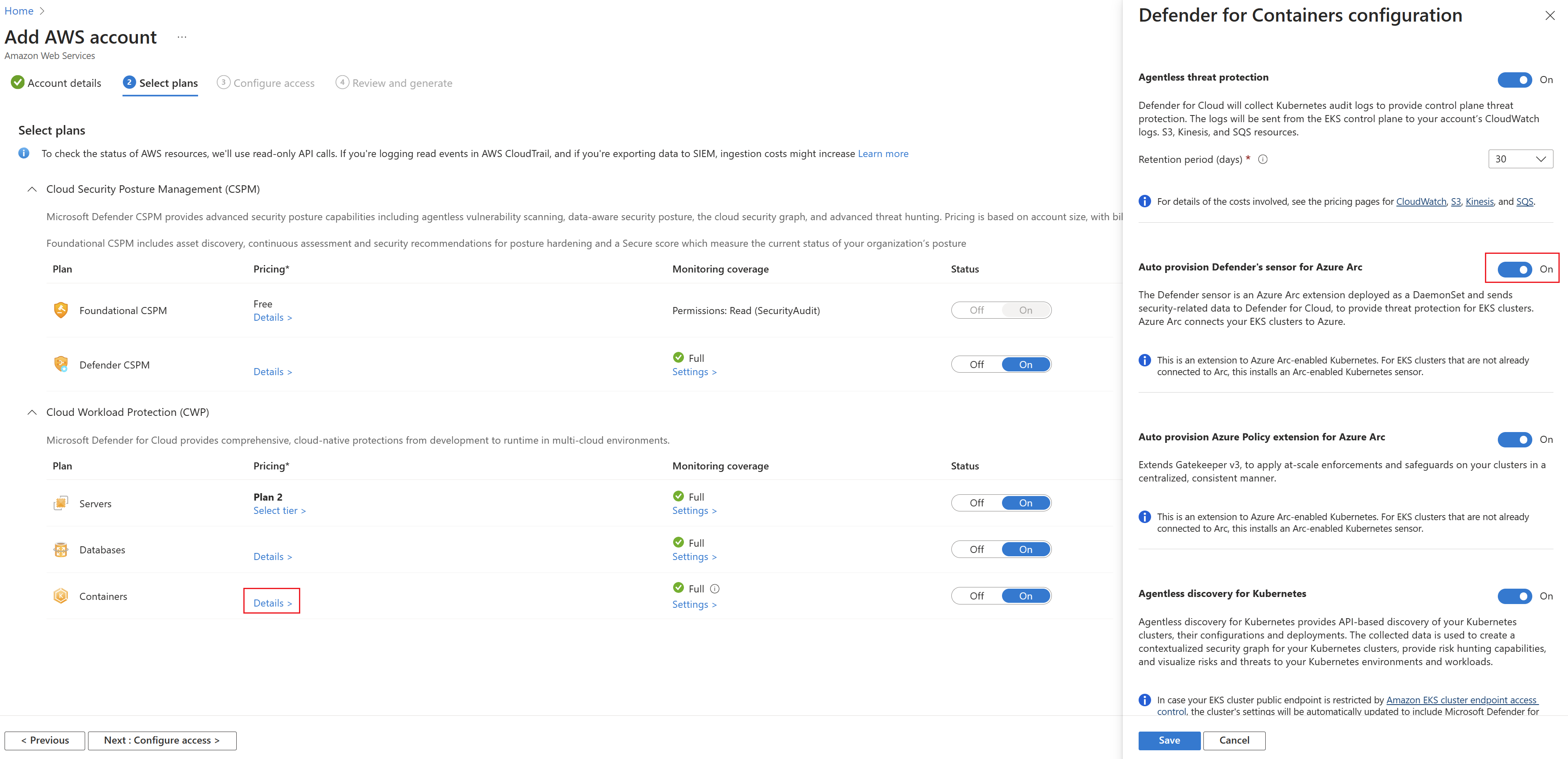

Per modificare le configurazioni facoltative per il piano, selezionare Impostazioni.

Defender per contenitori richiede log di controllo del piano di controllo per fornire protezione dalle minacce del runtime. Per inviare i log di controllo di Kubernetes a Microsoft Defender, impostare l'interruttore per tale funzionalità su Sì. Per modificare il periodo di conservazione per i log di controllo, immettere l'intervallo di tempo necessario.

Nota

Se si disabilita questa configurazione, viene disabilitata anche la funzionalità Rilevamento minacce (piano di controllo). Altre informazioni sulla disponibilità delle funzionalità.

La funzionalità di individuazione senza agente per Kubernetes fornisce l'individuazione basata su API dei cluster Kubernetes. Per abilitare la funzionalità, impostarne l'interruttore su Sì.

La funzionalità Valutazione della vulnerabilità del contenitore senza agente fornisce gestione delle vulnerabilità per le immagini archiviate in ECR e per l'esecuzione di immagini nei cluster del servizio Azure Kubernetes. Per abilitare la funzionalità, impostarne l'interruttore su Sì.

Continuare con le pagine rimanenti della procedura guidata del connettore.

Se si abilita la funzionalità Individuazione senza agente per Kubernetes, è necessario concedere le autorizzazioni del piano di controllo nel cluster. È possibile concedere le autorizzazioni in uno dei modi seguenti:

Eseguire questo script Python. Lo script aggiunge il ruolo

MDCContainersAgentlessDiscoveryK8sRoleDefender per il cloud aaws-auth ConfigMapper i cluster del servizio Azure Kubernetes di cui si vuole eseguire l'onboarding.Concedere a ogni cluster Amazon EKS il

MDCContainersAgentlessDiscoveryK8sRoleruolo con la possibilità di interagire con il cluster. Accedere a tutti i cluster esistenti e appena creati usando eksctl ed eseguire lo script seguente:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsPer altre informazioni, vedere Concedere agli utenti IAM l'accesso a Kubernetes con le voci di accesso al servizio Azure Kubernetes nella Guida per l'utente di Amazon EKS.

Kubernetes con abilitazione per Azure Arc, il sensore Defender e Criteri di Azure per Kubernetes devono essere installati ed eseguiti nei cluster EKS. È disponibile un Defender per il cloud dedicato per installare queste estensioni (e Azure Arc, se necessario): i cluster del servizio Azure Kubernetes devono avere l'estensione di Microsoft Defender per Azure Arc installata.

Seguire i passaggi di correzione forniti dalla raccomandazione:

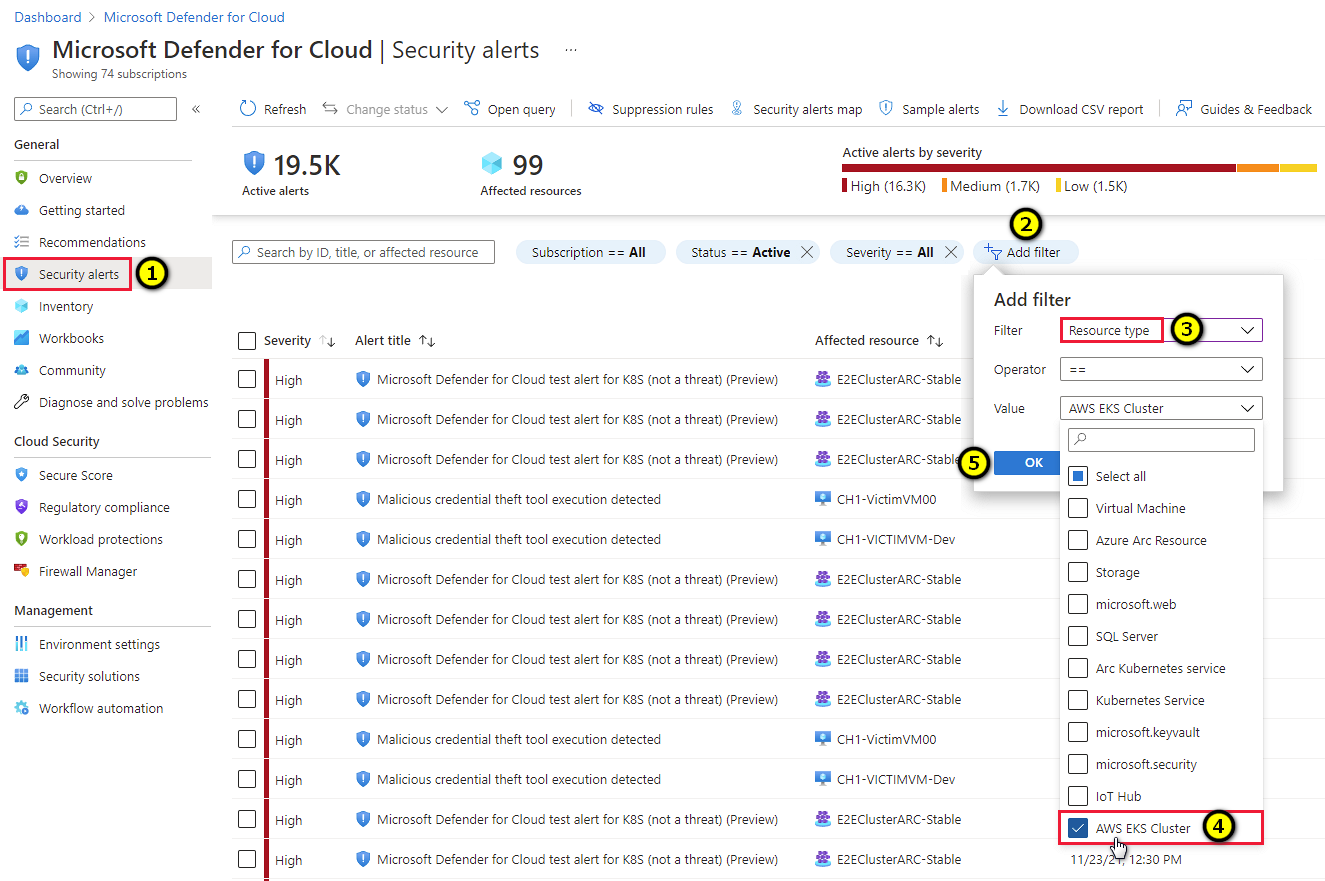

Visualizzare consigli e avvisi per i cluster EKS

Suggerimento

È possibile simulare gli avvisi relativi ai contenitori seguendo le istruzioni riportate in questo post di blog.

Per visualizzare gli avvisi e le raccomandazioni per i cluster del servizio Azure Kubernetes, usare i filtri nelle pagine di avvisi, raccomandazioni e inventario per filtrare in base al tipo di risorsa cluster AWS EKS.

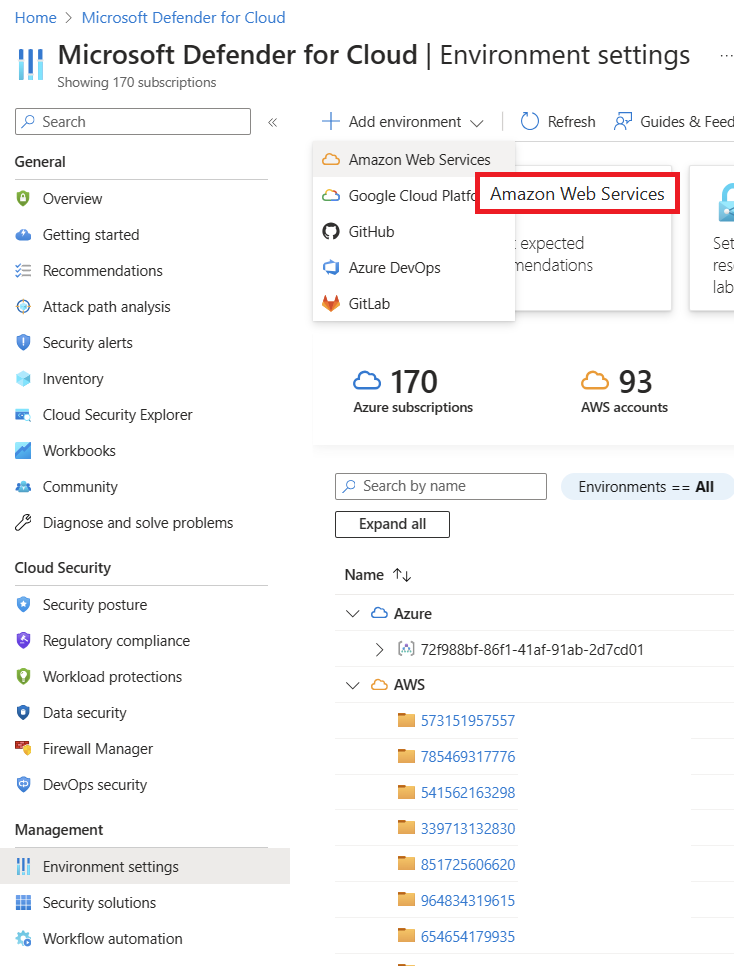

Distribuire il sensore Defender

Per distribuire il sensore Defender nei cluster AWS:

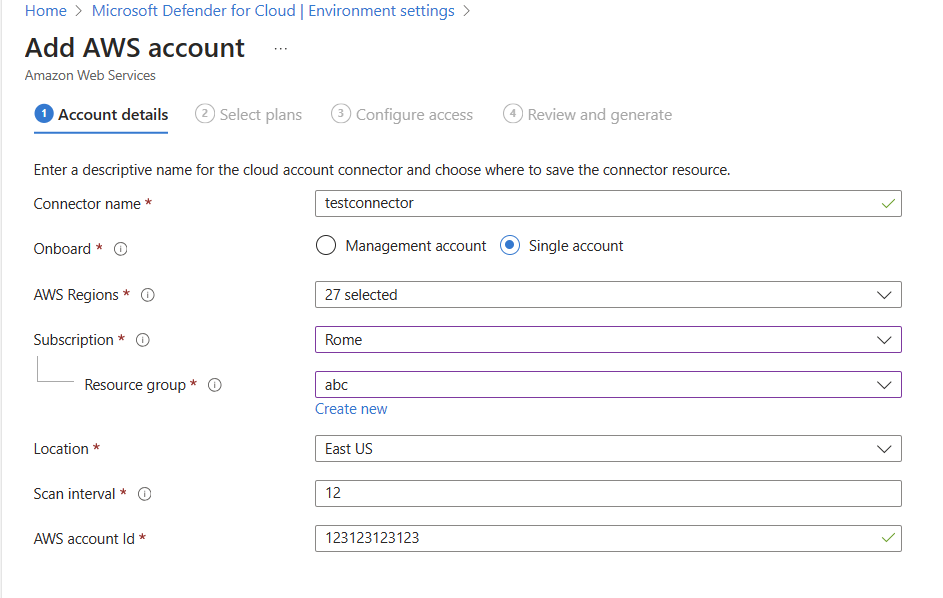

Passare a Microsoft Defender per il cloud> Invironment impostazioni>Aggiungi ambiente>Amazon Web Services.

Immettere i dettagli dell'account.

Passare a Seleziona piani, aprire il piano Contenitori e assicurarsi che il sensore di Defender di provisioning automatico per Azure Arc sia impostato su Sì.

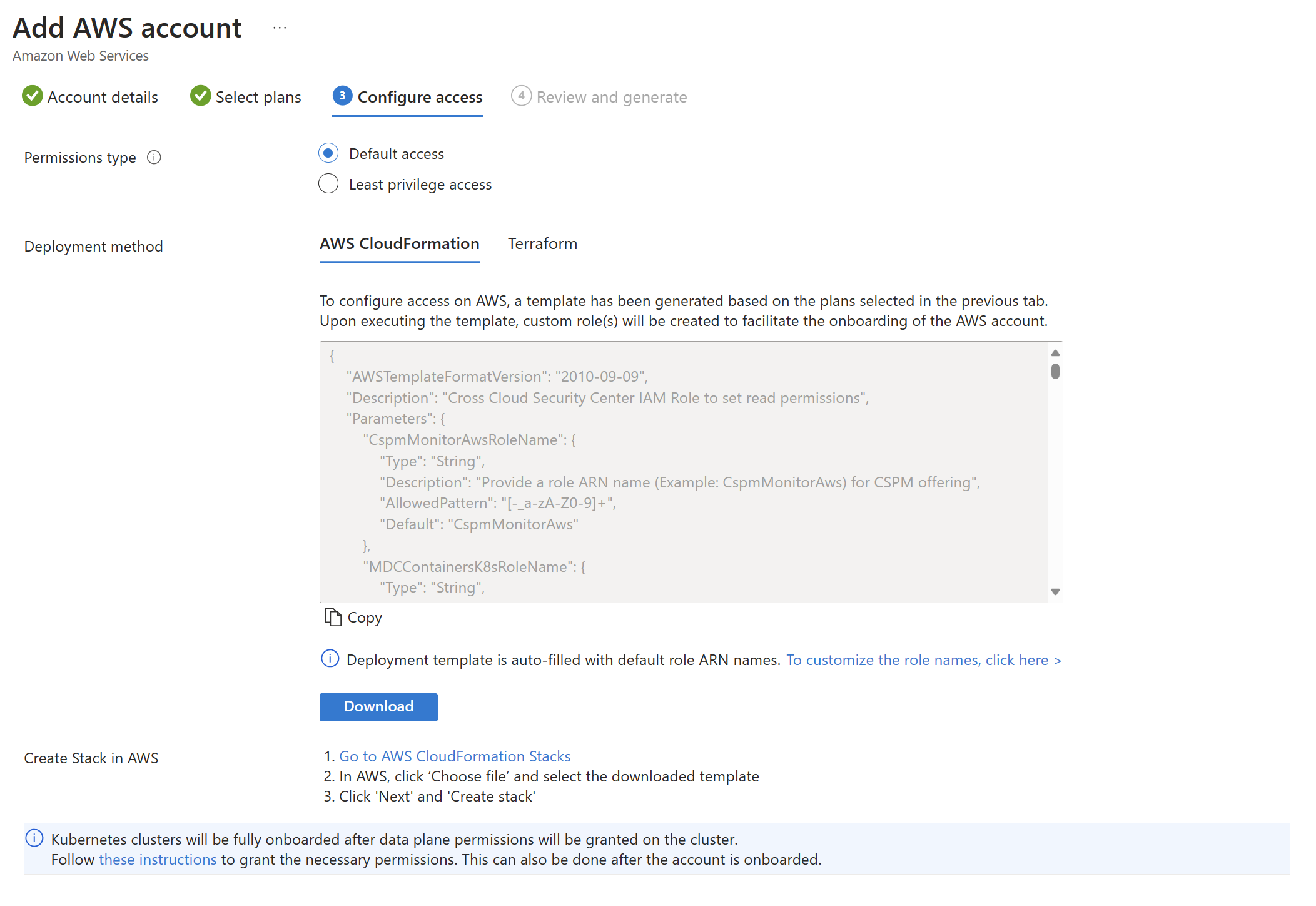

Passare a Configura accesso e seguire questi passaggi.

Dopo aver distribuito correttamente il modello Formazione cloud , selezionare Crea.

Nota

È possibile escludere un cluster AWS specifico dal provisioning automatico. Per la distribuzione del sensore, applicare il tag ms_defender_container_exclude_agents alla risorsa con il valore true. Per la distribuzione senza agente, applicare il tag ms_defender_container_exclude_agentless alla risorsa con il valore true.

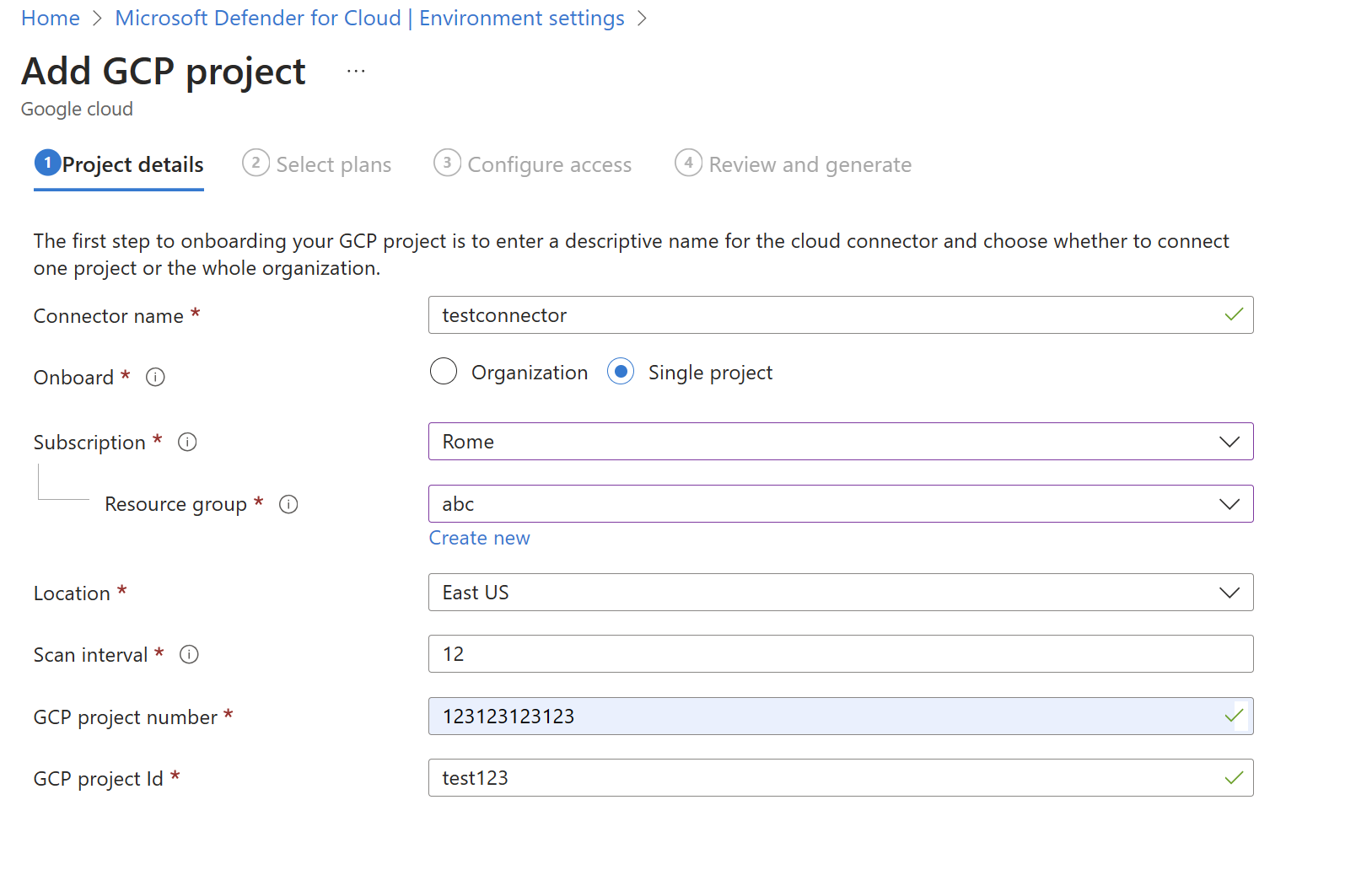

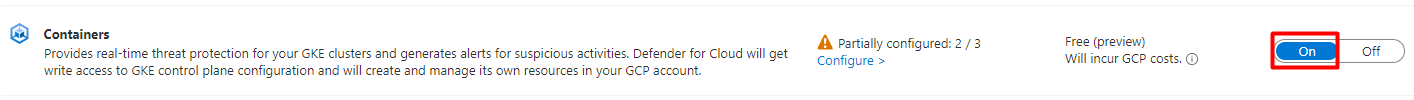

Abilitare il piano

Importante

Se non è stato connesso un progetto GCP, connettere il progetto GCP a Microsoft Defender per il cloud.

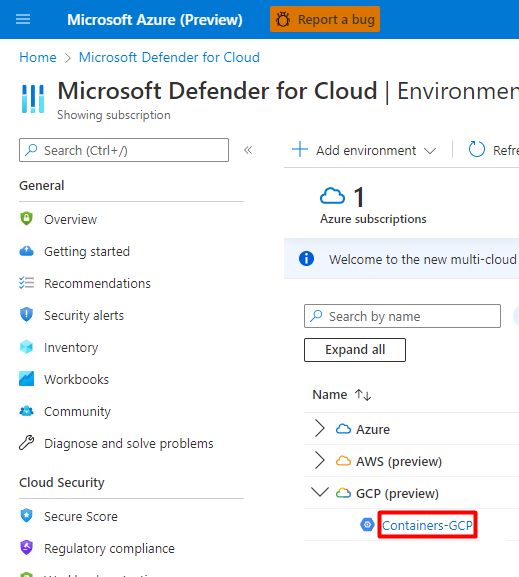

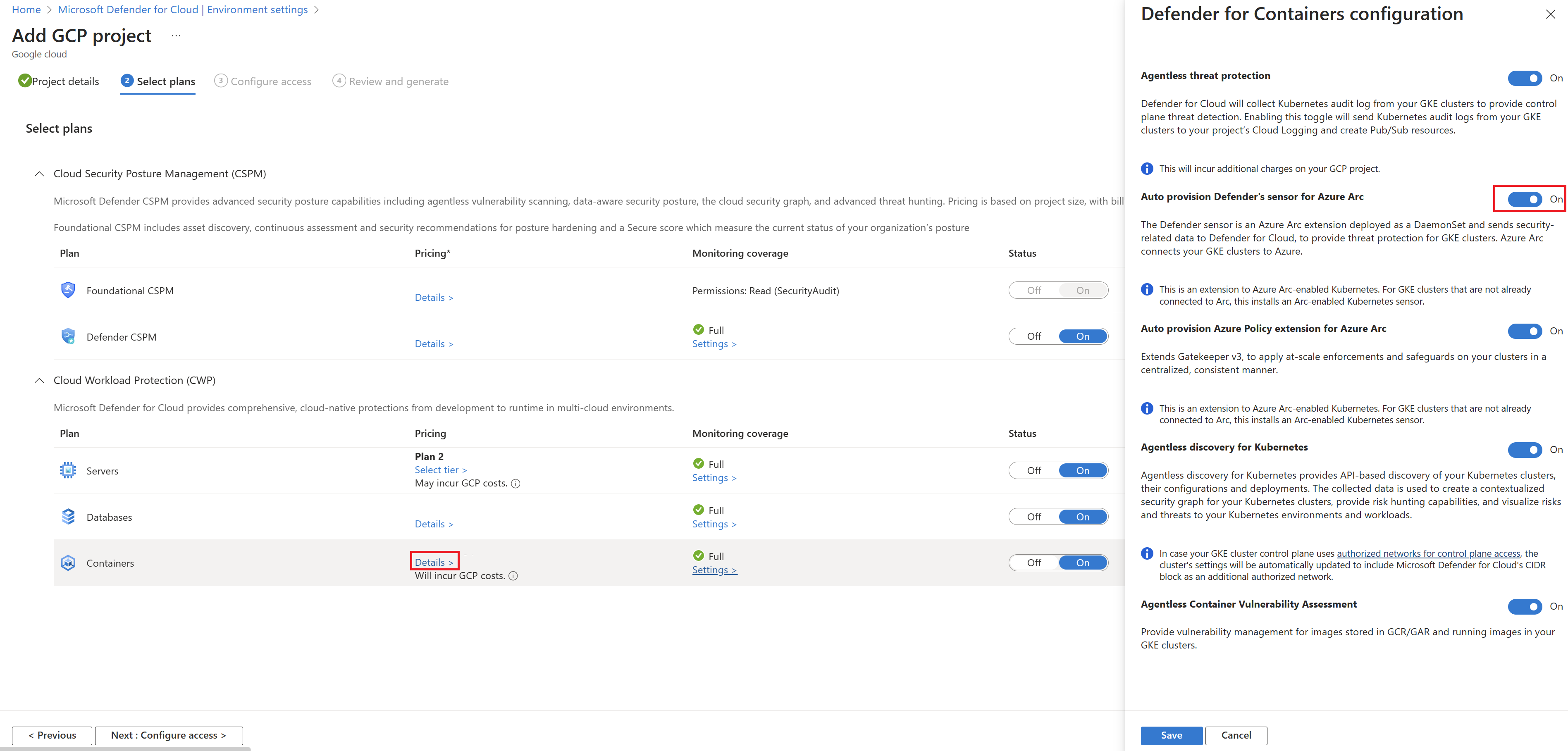

Per proteggere i cluster GKE, seguire questa procedura per abilitare il piano Defender per contenitori nel progetto GCP pertinente.

Nota

Verificare che non siano presenti criteri di Azure che impediscono l'installazione di Azure Arc.

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud>Impostazioni ambiente.

Selezionare il connettore GCP pertinente.

Selezionare il pulsante Avanti: Selezionare i piani>.

Assicurarsi che l'interruttore per il piano Contenitori sia Attivato.

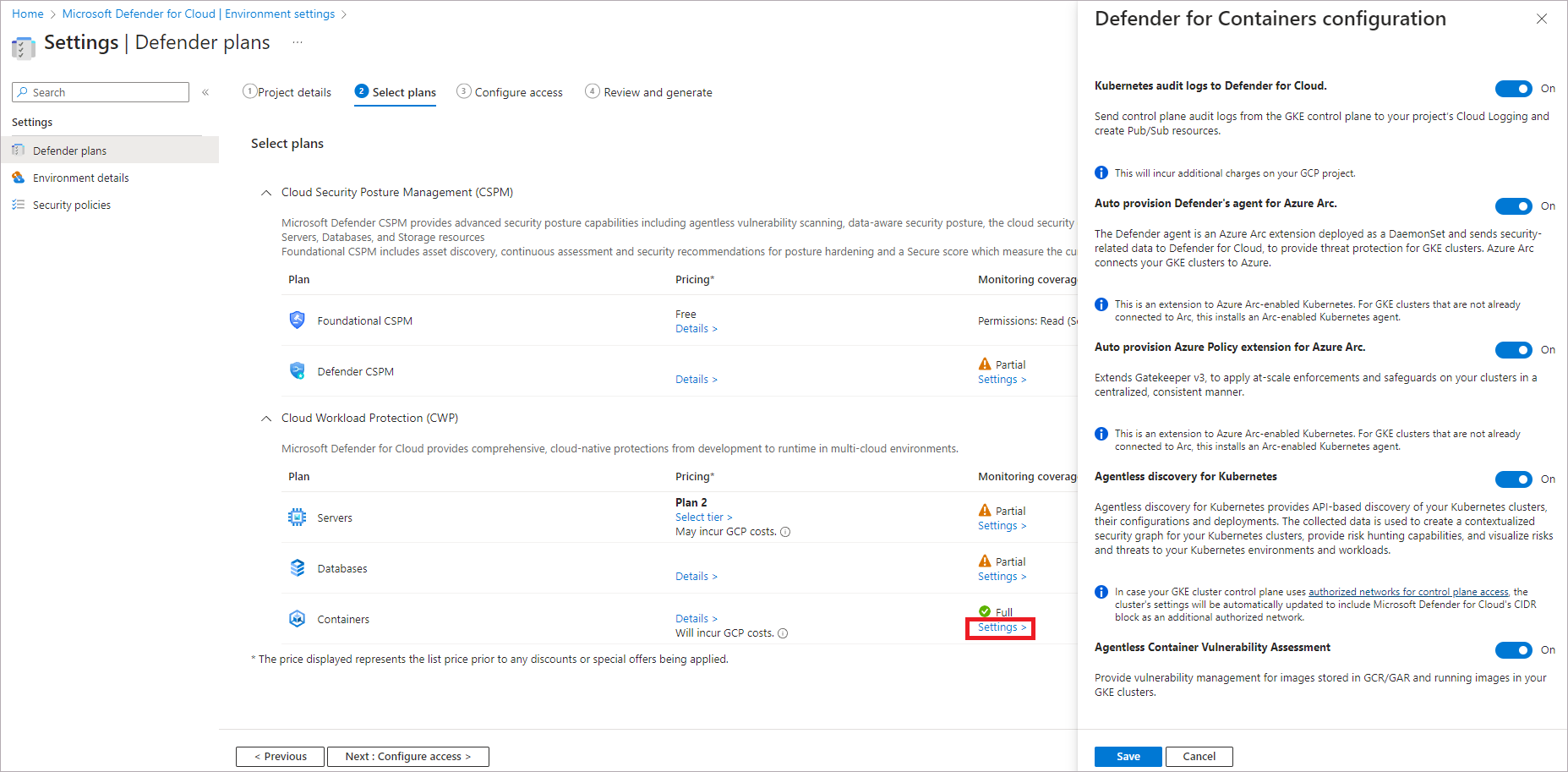

Per modificare le configurazioni facoltative per il piano, selezionare Impostazioni.

Log di controllo di Kubernetes per Defender per il cloud: opzione abilitata per impostazione predefinita. Questa configurazione è disponibile solo a livello di progetto GCP. Fornisce una raccolta senza agente dei dati dei log di controllo tramite Registrazione cloud GCP al back-end di Microsoft Defender per il cloud per un'ulteriore analisi. Defender per contenitori richiede log di controllo del piano di controllo per fornire protezione dalle minacce del runtime. Per inviare i log di controllo di Kubernetes a Microsoft Defender, impostare l'interruttore su Sì.

Nota

Se si disabilita questa configurazione, viene disabilitata anche la funzionalità Rilevamento minacce (piano di controllo). Altre informazioni sulla disponibilità delle funzionalità.

Provisioning automatico del sensore Defender per Azure Arc e Provisioning automatico dell'estensione Criteri di Azure per Azure Arc: opzioni abilitate per impostazione predefinita. È possibile installare Kubernetes con abilitazione per Azure Arc e le relative estensioni nei cluster GKE in tre modi:

- Abilitare il provisioning automatico di Defender per contenitori a livello di progetto, come illustrato nelle istruzioni riportate in questa sezione. È consigliabile adottare questa soluzione.

- Usare i consigli di Defender per il cloud per l'installazione per cluster. Vengono visualizzati nella pagina Raccomandazioni Microsoft Defender per il cloud. Informazioni su come distribuire la soluzione in cluster specifici.

- Installare manualmente Le estensioni e Kubernetes abilitate per Azure Arc.

La funzionalità di individuazione senza agente per Kubernetes fornisce l'individuazione basata su API dei cluster Kubernetes. Per abilitare la funzionalità, impostarne l'interruttore su Sì.

La funzionalità Valutazione della vulnerabilità dei contenitori senza agente fornisce gestione delle vulnerabilità per le immagini archiviate nei registri Google (Registro artefatti Google e Registro Contenitori Google) e l'esecuzione di immagini nei cluster GKE. Per abilitare la funzionalità, impostarne l'interruttore su Sì.

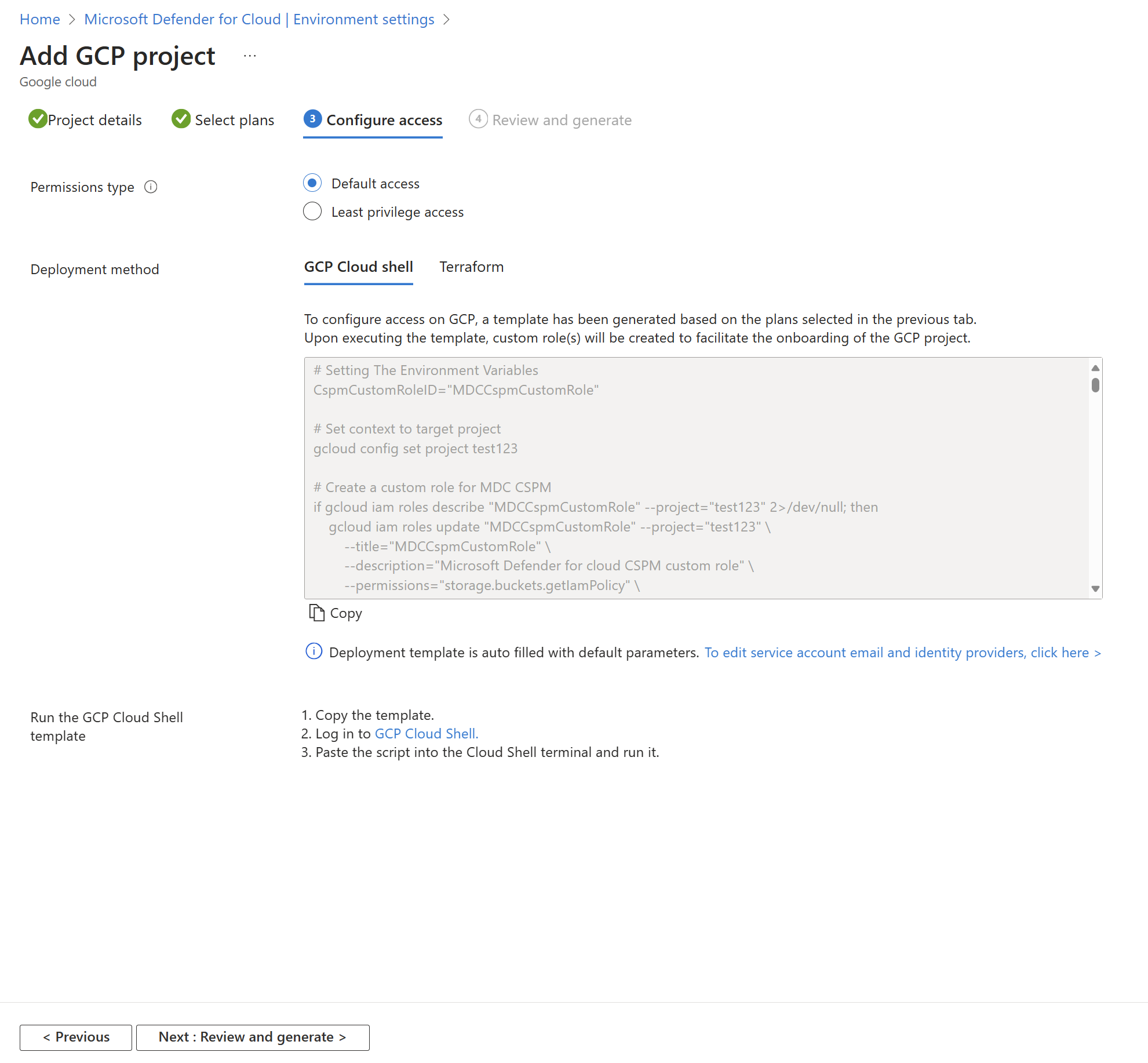

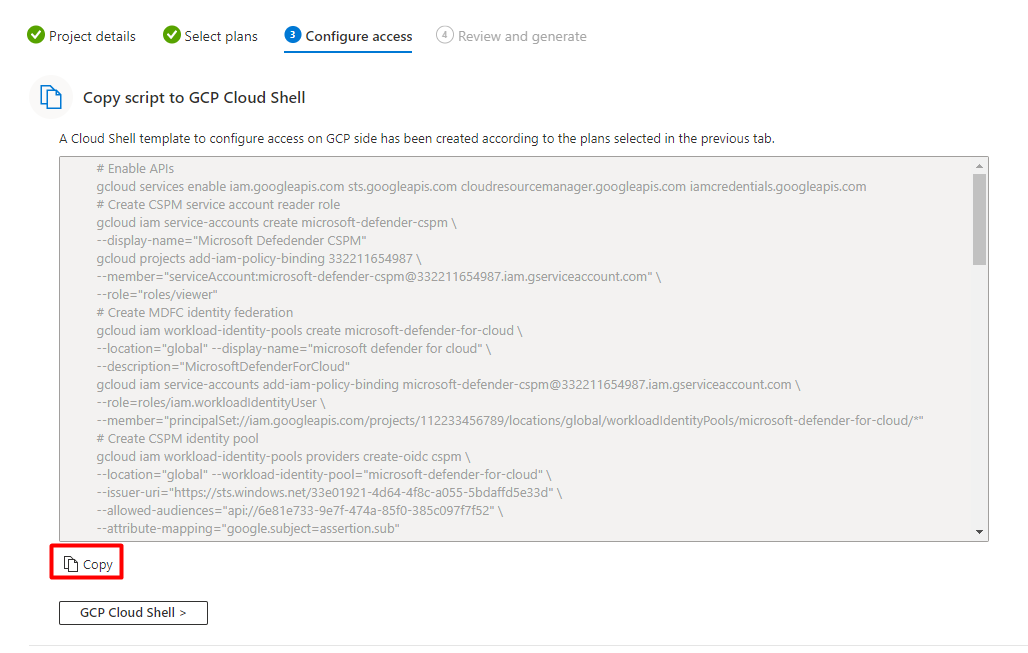

Selezionare il pulsante Copia.

Selezionare il pulsante GCP Cloud Shell>.

Incollare lo script nel terminale di Cloud Shell ed eseguirlo.

Il connettore viene aggiornato dopo l'esecuzione dello script. Il completamento di questo processo può richiedere fino a 8 ore.

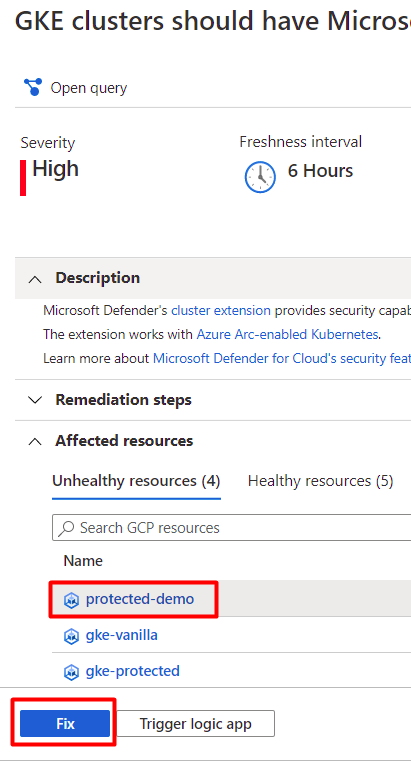

Distribuire la soluzione in cluster specifici

Se si imposta una delle configurazioni di provisioning automatico predefinite su Disattivato durante il processo di onboarding del connettore GCP o versioni successive, è necessario installare manualmente Kubernetes abilitato per Azure Arc, il sensore Defender e Criteri di Azure per Kubernetes in ognuno dei cluster GKE. L'installazione consente di ottenere il valore di sicurezza completo da Defender per contenitori.

È possibile usare due raccomandazioni dedicate Defender per il cloud per installare le estensioni (e Azure Arc, se necessario):

- È consigliabile installare l'estensione di Microsoft Defender per Azure Arc nei cluster GKE

- Nei cluster GKE deve essere installata l'estensione Criteri di Azure

Nota

Quando si installano le estensioni Arc, è necessario verificare che il progetto GCP fornito sia identico a quello nel connettore pertinente.

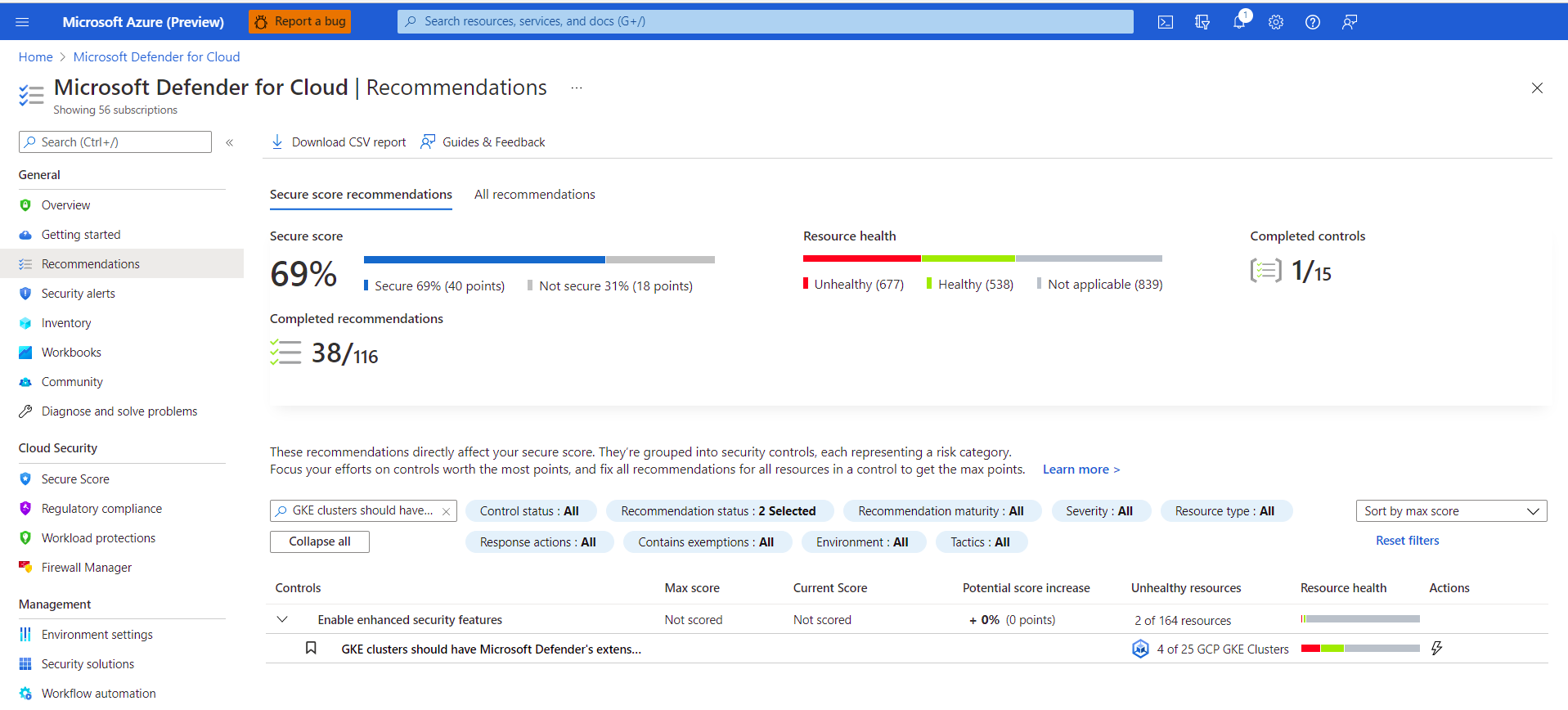

Per distribuire la soluzione in cluster specifici:

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud> Recommendations.

Nella pagina Raccomandazioni Defender per il cloud cercare una delle raccomandazioni in base al nome.

Selezionare un cluster GKE non integro.

Importante

È necessario selezionare i cluster uno alla volta.

Non selezionare i cluster in base ai nomi con collegamenti ipertestuali. Selezionare un'altra posizione nella riga pertinente.

Selezionare il nome della risorsa non integra.

Selezionare Correggi.

Defender per il cloud genera uno script nel linguaggio preferito:

- Per Linux, selezionare Bash.

- Per Windows, selezionare PowerShell.

Selezionare Scarica logica di rimedio.

Eseguire lo script generato nel cluster.

Ripetere i passaggi da 3 a 8 per l'altra raccomandazione.

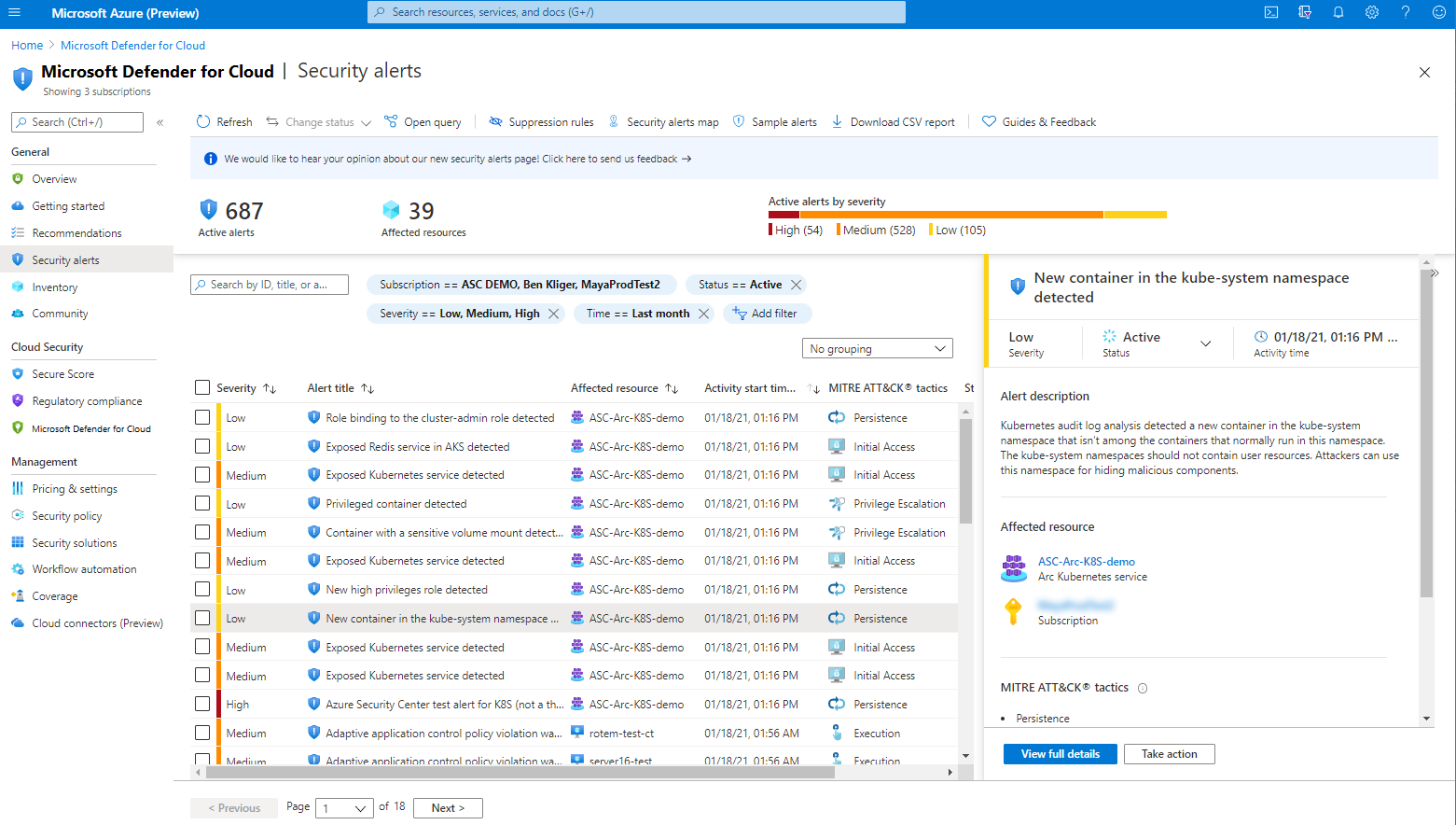

Visualizzare gli avvisi del cluster GKE

Accedere al portale di Azure.

Passare a Microsoft Defender per il cloud> Avvisi di sicurezza.

Seleziona il pulsante

.

.Nel menu a discesa Filtro selezionare Tipo di risorsa.

Nel menu a discesa Valore selezionare GCP GKE Cluster (Cluster GKE GCP).

Selezionare OK.

Distribuire il sensore Defender

Per distribuire il sensore Defender nei cluster GCP:

Passare a Microsoft Defender per il cloud> Invironment impostazioni>Aggiungi ambiente>Google Cloud Platform.

Immettere i dettagli dell'account.

Passare a Seleziona piani, aprire il piano Contenitori e assicurarsi che il sensore di Defender di provisioning automatico per Azure Arc sia impostato su Sì.

Passare a Configura accesso e seguire questi passaggi.

Al termine dell'esecuzione dello

gcloudscript, selezionare Crea.

Nota

È possibile escludere un cluster GCP specifico dal provisioning automatico. Per la distribuzione del sensore, applicare l'etichetta ms_defender_container_exclude_agents alla risorsa con il valore true. Per la distribuzione senza agente, applicare l'etichetta ms_defender_container_exclude_agentless alla risorsa con il valore true.

Simulare gli avvisi di sicurezza da Microsoft Defender per contenitori

Un elenco completo degli avvisi supportati è disponibile nella tabella di riferimento di tutti gli avvisi di sicurezza di Defender per il cloud.

Per simulare un avviso di sicurezza:

Eseguire il comando seguente dal cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nLa risposta prevista è

No resource found.Entro 30 minuti, Defender per il cloud rileva questa attività e attiva un avviso di sicurezza.

Nota

Azure Arc non è un prerequisito per simulare avvisi senza agente per Defender per contenitori.

Nella portale di Azure passare a Microsoft Defender per il cloud Avvati> di sicurezza e cercare l'avviso sulla risorsa pertinente.

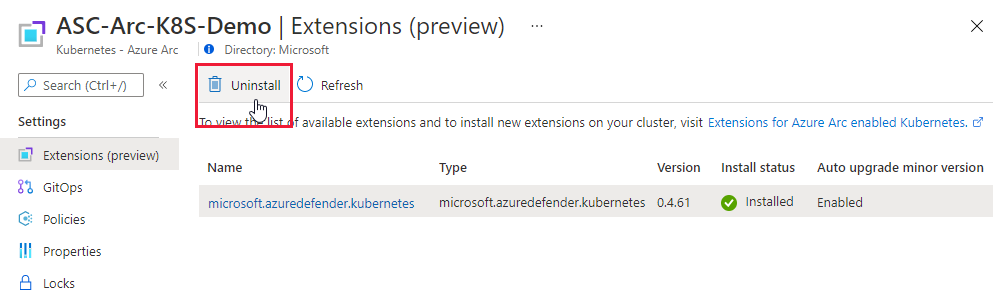

Rimuovere il sensore di Defender

Per rimuovere questa estensione (o qualsiasi) Defender per il cloud, non è sufficiente disattivare il provisioning automatico:

- L'abilitazione del provisioning automatico può influire potenzialmente sui computer esistenti e futuri .

- La disabilitazione del provisioning automatico per un'estensione influisce solo sui computer futuri . Non viene disinstallato nulla quando si disabilita il provisioning automatico.

Nota

Per disabilitare completamente il piano Defender per contenitori, passare a Impostazioni ambiente e disattivare Microsoft Defender per contenitori.

Tuttavia, per assicurarsi che il provisioning dei componenti di Defender per contenitori non venga eseguito automaticamente alle risorse da ora in poi, disabilitare il provisioning automatico delle estensioni.

È possibile rimuovere l'estensione dai computer attualmente in esecuzione usando il portale di Azure, l'interfaccia della riga di comando di Azure o l'API REST, come illustrato nelle schede seguenti.

Usare il portale di Azure per rimuovere l'estensione

Impostare un'area di lavoro Log Analytics predefinita per il servizio Azure Kubernetes

Il sensore Defender usa l'area di lavoro Log Analytics come pipeline di dati per inviare dati dal cluster a Defender per il cloud. L'area di lavoro non conserva alcun dato. Di conseguenza, gli utenti non vengono fatturati in questo caso d'uso.

Il sensore Defender usa un'area di lavoro Log Analytics predefinita. Se non si dispone di un'area di lavoro Log Analytics predefinita, Defender per il cloud crea un nuovo gruppo di risorse e un'area di lavoro predefinita quando si installa il sensore Defender. L'area di lavoro predefinita si basa sull'area geografica.

La convenzione di denominazione per l'area di lavoro Log Analytics predefinita e il gruppo di risorse è:

- Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

- Gruppo di risorse: DefaultResourceGroup-[geo]

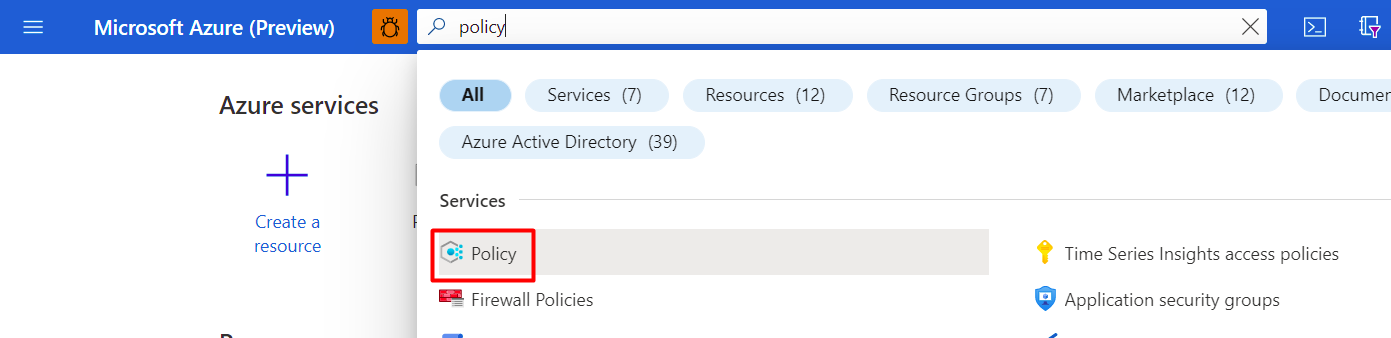

Assegnare un'area di lavoro personalizzata

Quando si abilita il provisioning automatico, viene assegnata automaticamente un'area di lavoro predefinita. È possibile assegnare un’area di lavoro personalizzato tramite Criteri di Azure.

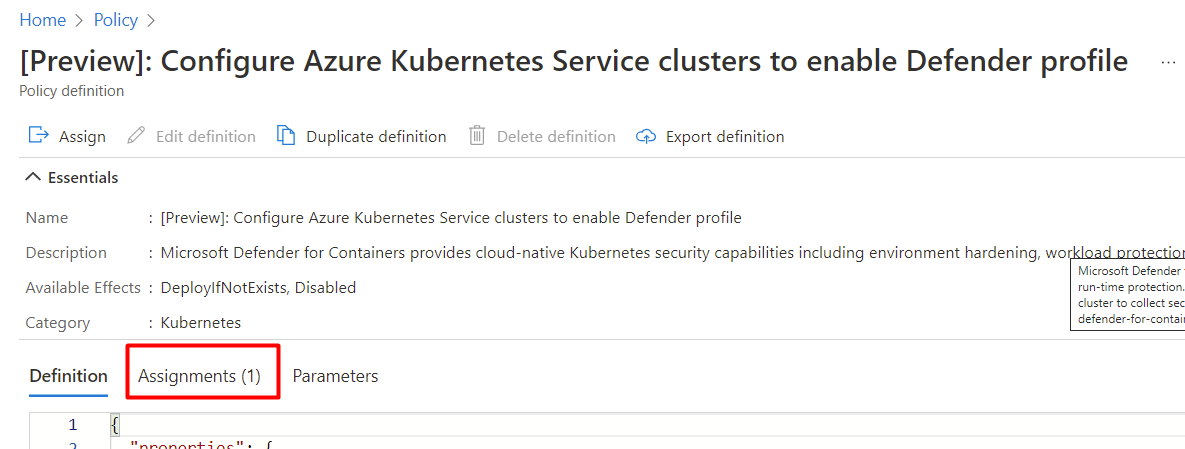

Per verificare se è stata assegnata un'area di lavoro:

Accedere al portale di Azure.

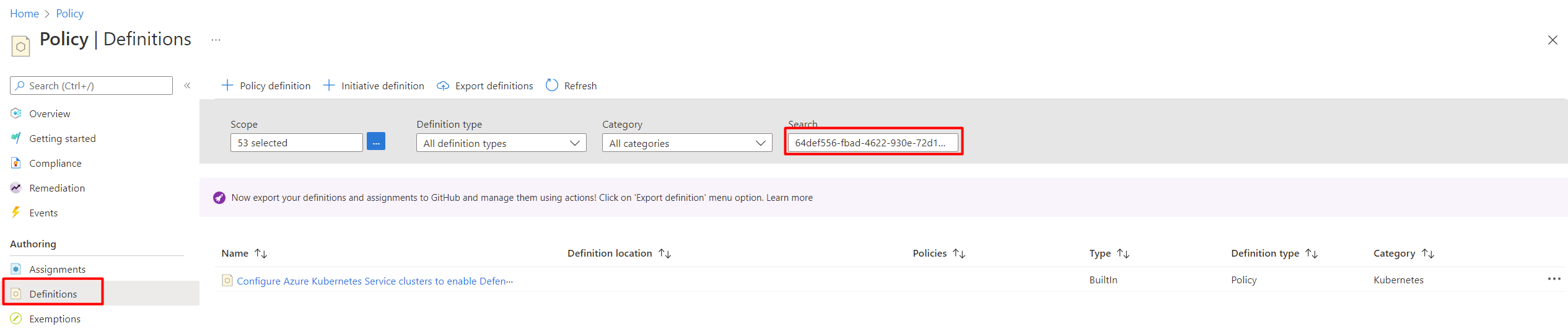

Cercare e selezionare Criteri.

Selezionare Definizioni.

Cercare l'ID del criterio

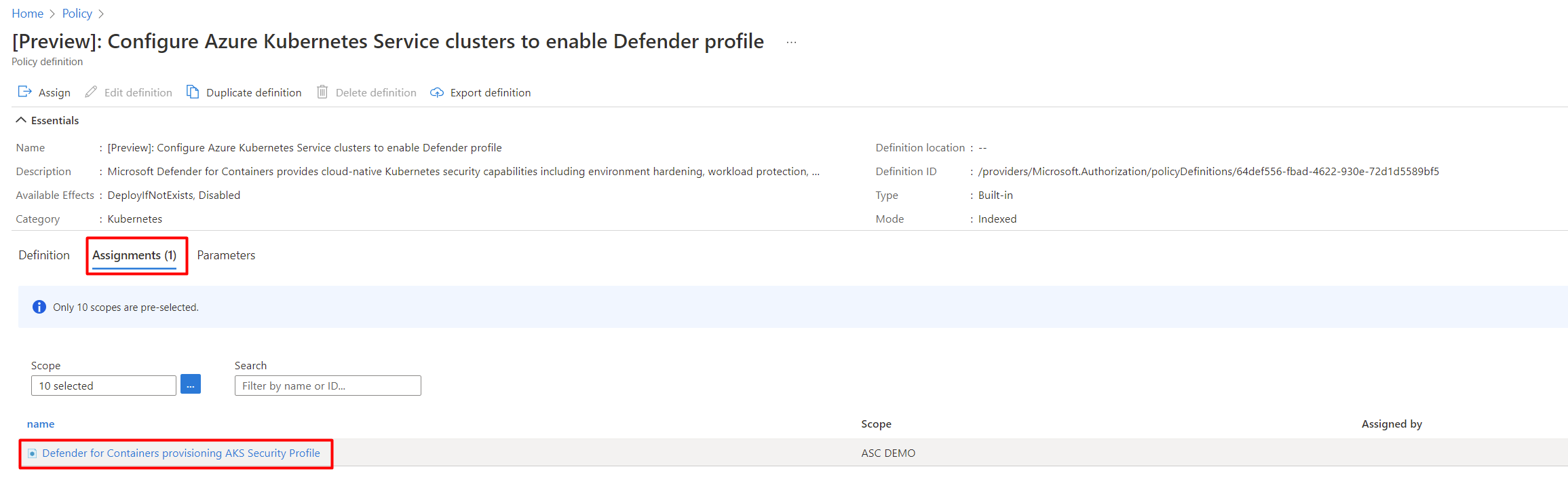

64def556-fbad-4622-930e-72d1d5589bf5.Selezionare Configurare i cluster del servizio Azure Kubernetes per abilitare il profilo Defender.

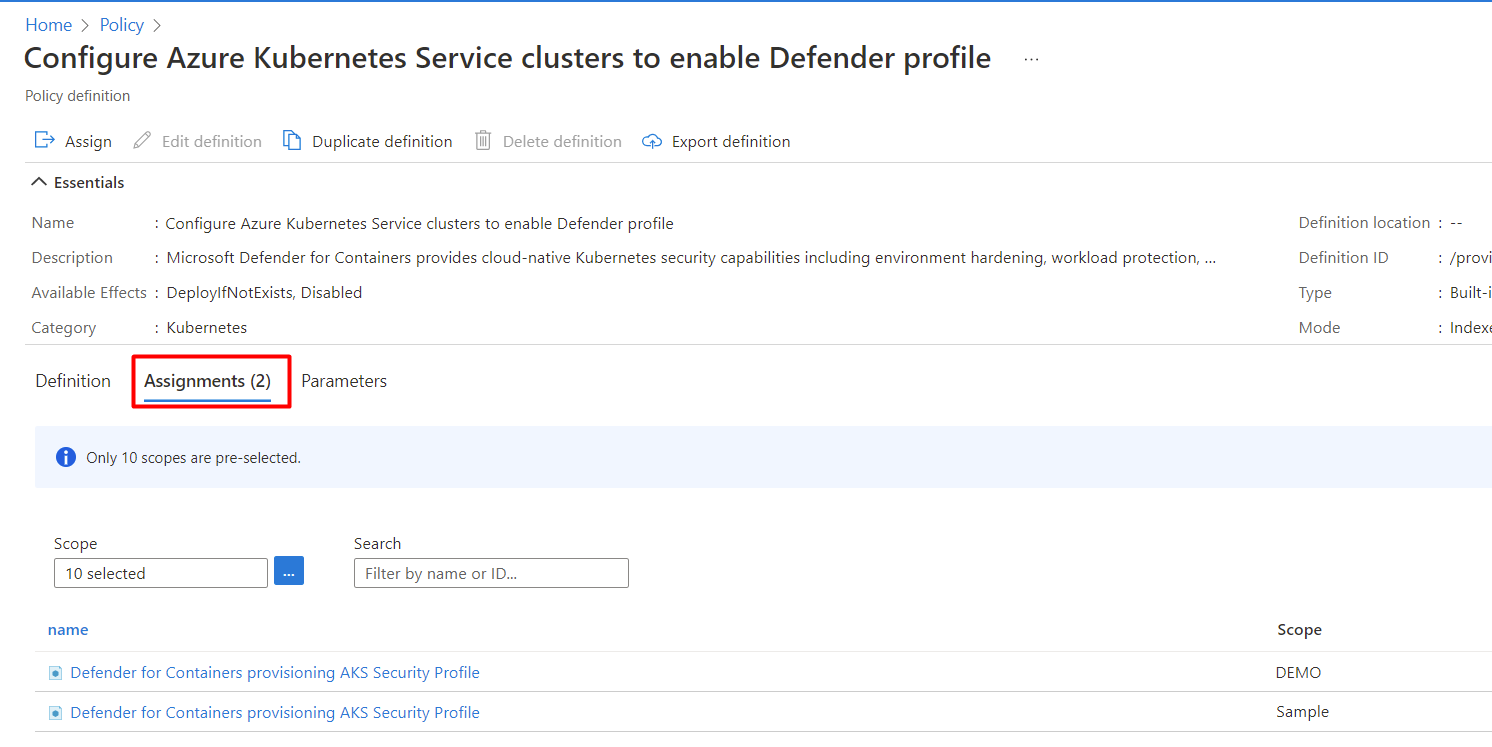

Selezionare Assegnazioni.

Usare una delle sezioni successive di questo articolo come indicato di seguito:

- Se il criterio non è ancora assegnato all'ambito pertinente, seguire la procedura Creare una nuova assegnazione con un'area di lavoro personalizzata.

- Se il criterio è già assegnato e si vuole modificarlo per usare un'area di lavoro personalizzata, seguire la procedura Aggiornare un'assegnazione con un'area di lavoro personalizzata.

Creare una nuova assegnazione con un'area di lavoro personalizzata

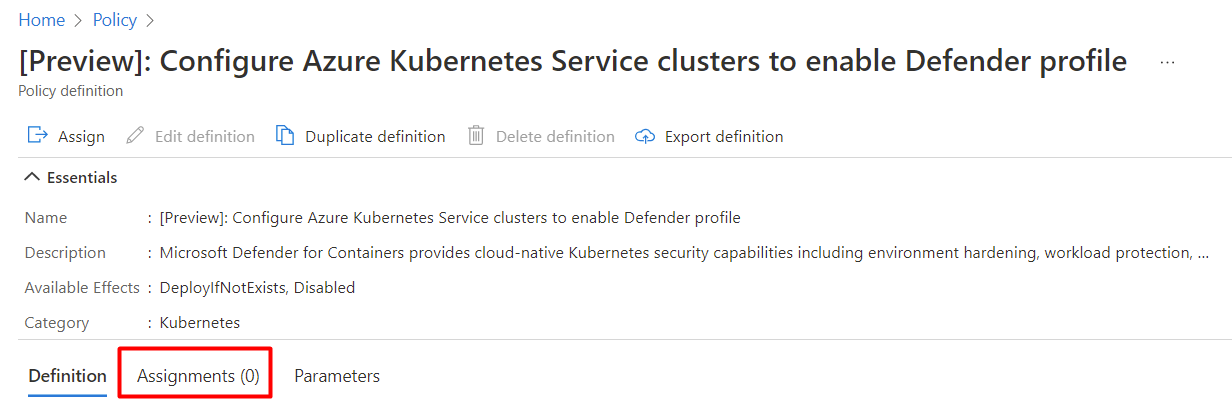

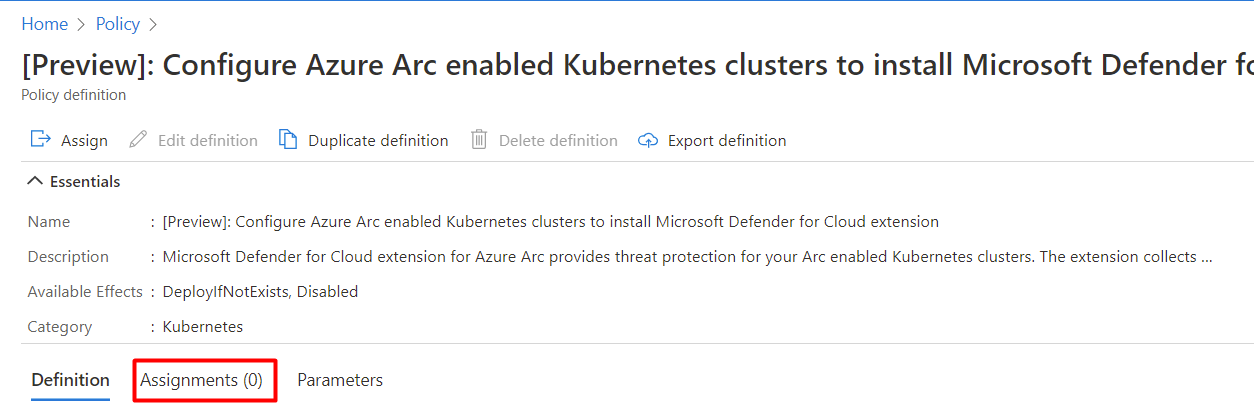

Se il criterio non è ancora assegnato, nella scheda Assegnazioni viene visualizzato il numero 0.

Per assegnare un'area di lavoro personalizzata:

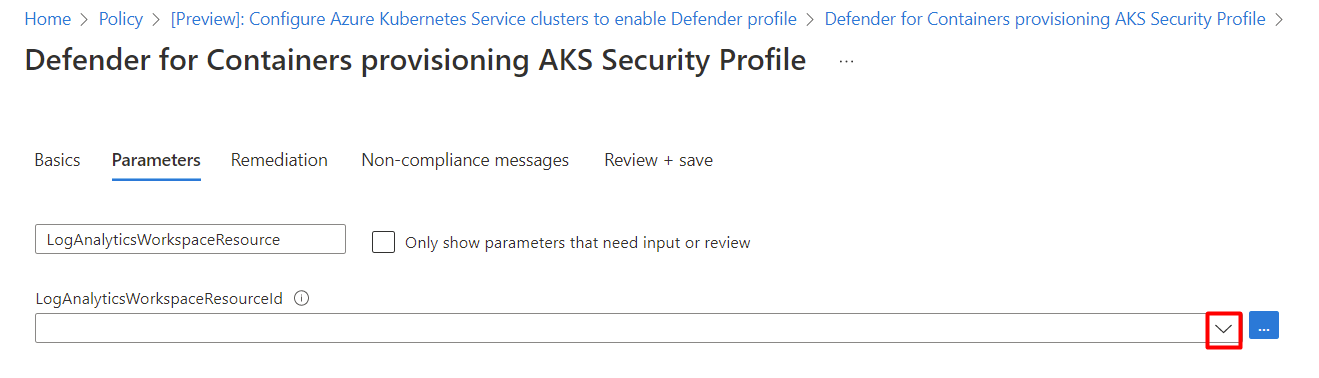

Selezionare Assegna.

Nella scheda Parametri deselezionare l'opzione Mostra solo i parametri che richiedono input o revisione.

Selezionare un valore LogAnalyticsWorkspaceResourceId dal menu a discesa.

Selezionare Rivedi e crea.

Selezionare Crea.

Aggiornare un'assegnazione con un'area di lavoro personalizzata

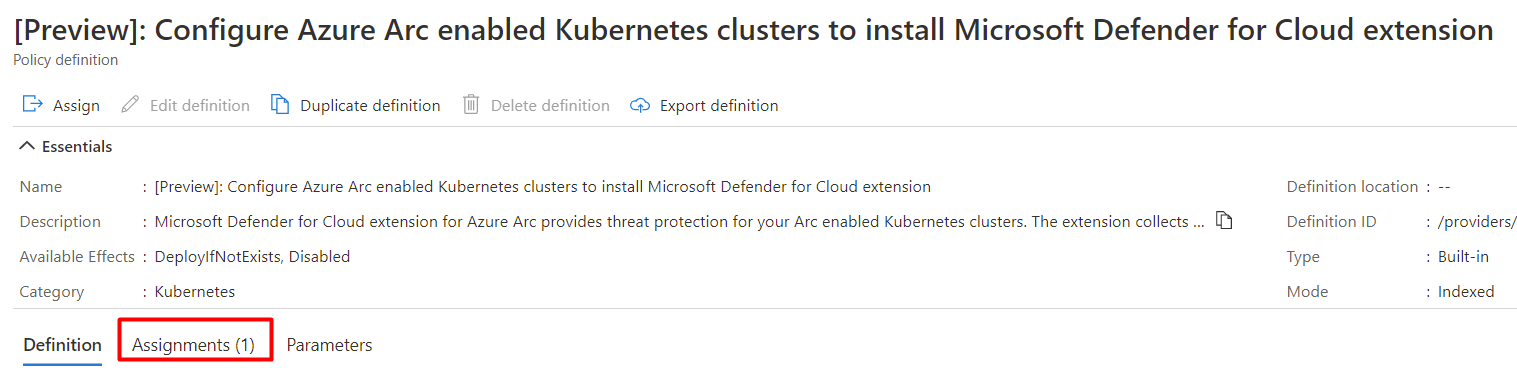

Se i criteri vengono assegnati a un'area di lavoro, nella scheda Assegnazioni viene visualizzato il numero 1.

Nota

Se si dispone di più sottoscrizioni, il numero potrebbe essere superiore.

Per assegnare un'area di lavoro personalizzata:

Area di lavoro Log Analytics predefinita per Azure Arc

Il sensore Defender usa l'area di lavoro Log Analytics come pipeline di dati per inviare dati dal cluster a Defender per il cloud. L'area di lavoro non conserva alcun dato. Di conseguenza, gli utenti non vengono fatturati in questo caso d'uso.

Il sensore Defender usa un'area di lavoro Log Analytics predefinita. Se non si dispone di un'area di lavoro Log Analytics predefinita, Defender per il cloud crea un nuovo gruppo di risorse e un'area di lavoro predefinita quando si installa il sensore Defender. L'area di lavoro predefinita si basa sull'area geografica.

La convenzione di denominazione per l'area di lavoro Log Analytics predefinita e il gruppo di risorse è:

- Area di lavoro: DefaultWorkspace-[subscription-ID]-[geo]

- Gruppo di risorse: DefaultResourceGroup-[geo]

Assegnare un'area di lavoro personalizzata

Quando si abilita il provisioning automatico, viene assegnata automaticamente un'area di lavoro predefinita. È possibile assegnare un’area di lavoro personalizzato tramite Criteri di Azure.

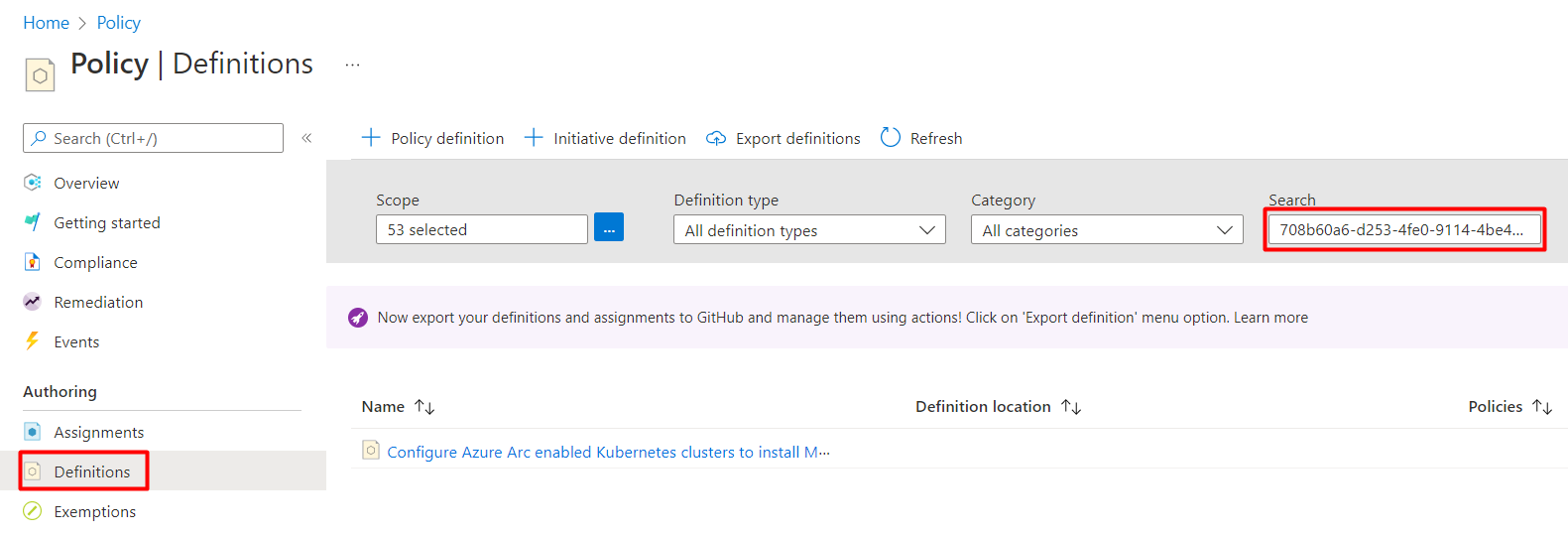

Per verificare se è stata assegnata un'area di lavoro:

Accedere al portale di Azure.

Cercare e selezionare Criteri.

Selezionare Definizioni.

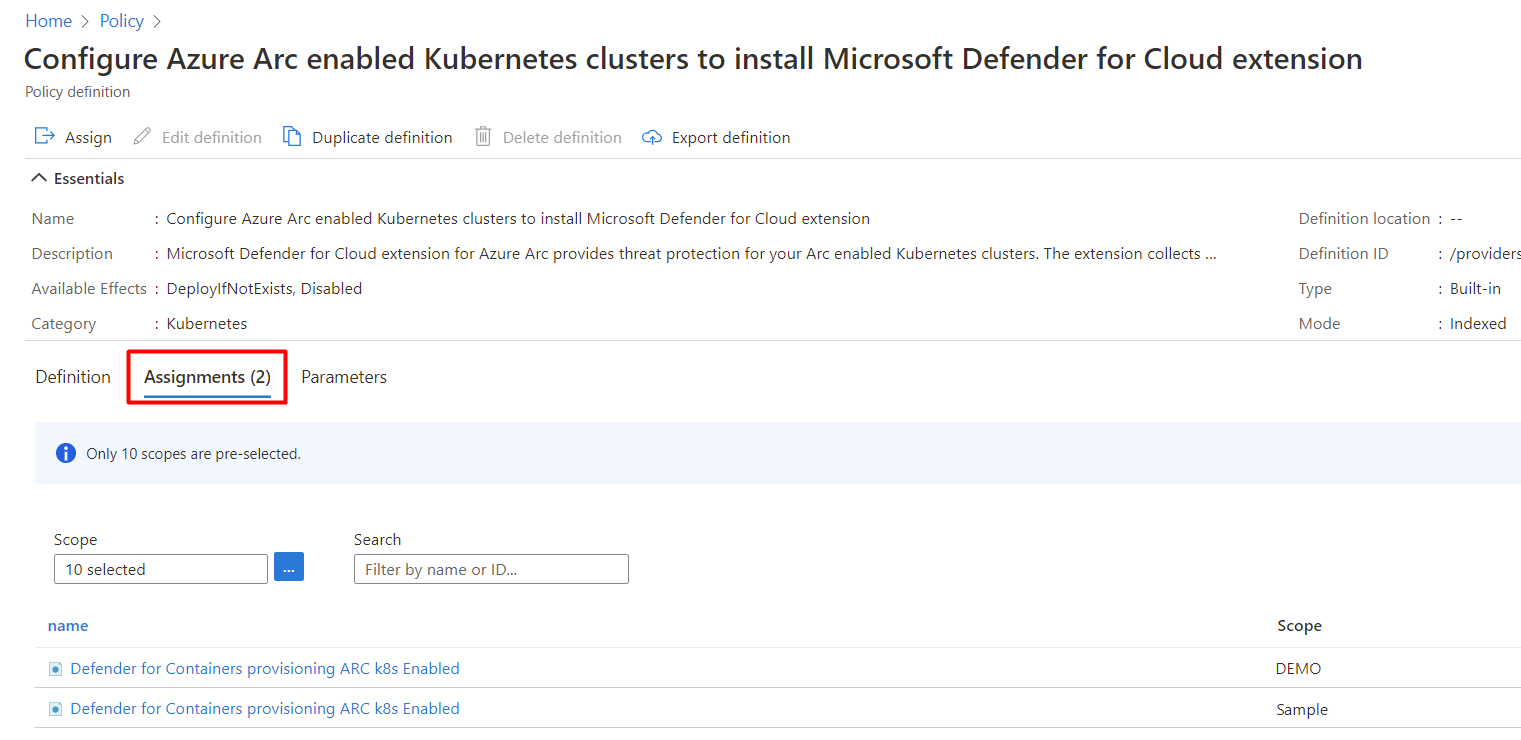

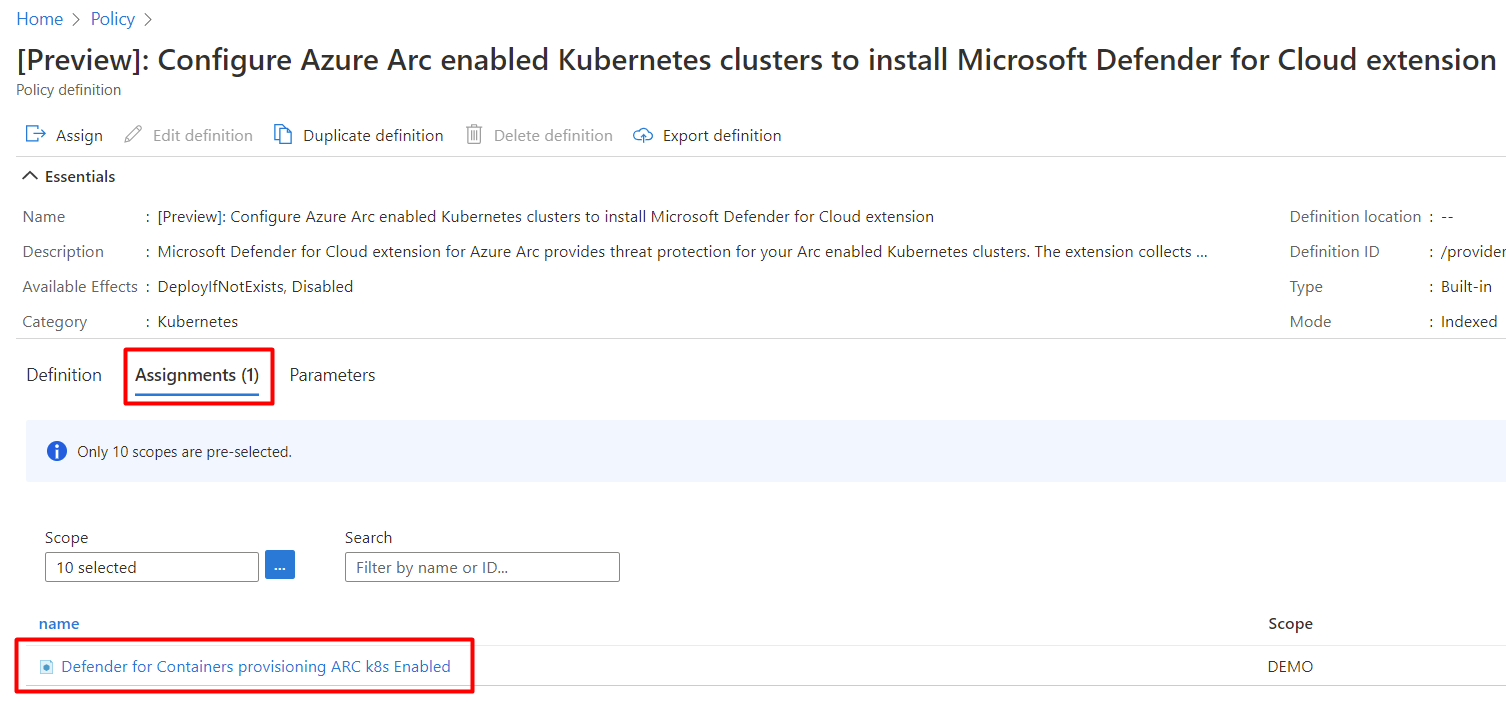

Cercare l'ID del criterio

708b60a6-d253-4fe0-9114-4be4c00f012c.Selezionare Configura cluster Kubernetes con abilitazione di Azure Arc per installare Microsoft Defender per il cloud estensione.

Selezionare Assegnazioni.

Usare una delle sezioni successive di questo articolo come indicato di seguito:

- Se il criterio non è ancora assegnato all'ambito pertinente, seguire la procedura Creare una nuova assegnazione con un'area di lavoro personalizzata.

- Se il criterio è già assegnato e si vuole modificarlo per usare un'area di lavoro personalizzata, seguire la procedura Aggiornare un'assegnazione con un'area di lavoro personalizzata.

Creare una nuova assegnazione con un'area di lavoro personalizzata

Se il criterio non è ancora assegnato, nella scheda Assegnazioni viene visualizzato il numero 0.

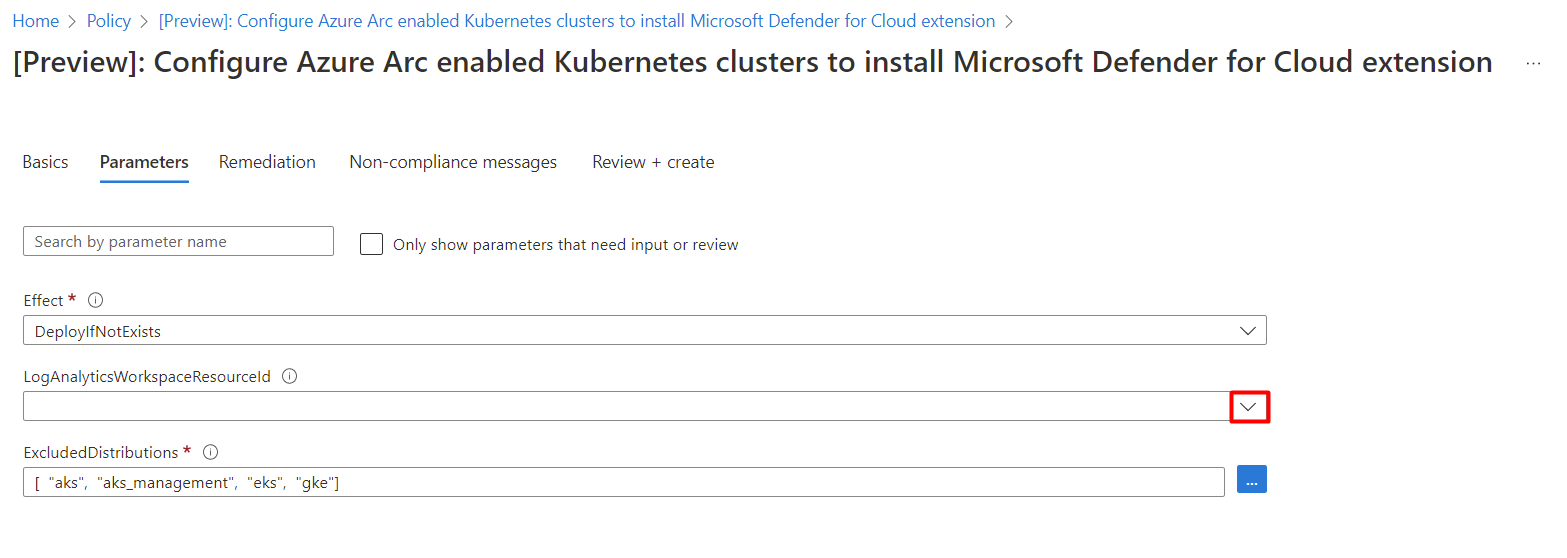

Per assegnare un'area di lavoro personalizzata:

Selezionare Assegna.

Nella scheda Parametri deselezionare l'opzione Mostra solo i parametri che richiedono input o revisione.

Selezionare un valore LogAnalyticsWorkspaceResourceId dal menu a discesa.

Selezionare Rivedi e crea.

Selezionare Crea.

Aggiornare un'assegnazione con un'area di lavoro personalizzata

Se i criteri vengono assegnati a un'area di lavoro, nella scheda Assegnazioni viene visualizzato il numero 1.

Nota

Se si dispone di più sottoscrizioni, il numero potrebbe essere superiore. Se si ha un numero 1 o superiore, ma l'assegnazione non è nell'ambito pertinente, seguire la procedura Creare una nuova assegnazione con un'area di lavoro personalizzata.

Per assegnare un'area di lavoro personalizzata:

Rimuovere il sensore di Defender

Per rimuovere questa estensione (o qualsiasi) Defender per il cloud, non è sufficiente disattivare il provisioning automatico:

- L'abilitazione del provisioning automatico può influire potenzialmente sui computer esistenti e futuri .

- La disabilitazione del provisioning automatico per un'estensione influisce solo sui computer futuri . Non viene disinstallato nulla quando si disabilita il provisioning automatico.

Nota

Per disabilitare completamente il piano Defender per contenitori, passare a Impostazioni ambiente e disattivare Microsoft Defender per contenitori.

Tuttavia, per assicurarsi che il provisioning dei componenti di Defender per contenitori non venga eseguito automaticamente alle risorse da ora in poi, disabilitare il provisioning automatico delle estensioni.

È possibile rimuovere l'estensione dai computer attualmente in esecuzione usando l'API REST, l'interfaccia della riga di comando di Azure o un modello di Resource Manager, come illustrato nelle schede seguenti.

Usare l'API REST per rimuovere il sensore defender dal servizio Azure Kubernetes

Per rimuovere l'estensione usando l'API REST, eseguire il comando seguente PUT :

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

Il comando include questi parametri:

| Nome | Descrizione | Obbligatorio |

|---|---|---|

SubscriptionId |

ID sottoscrizione del cluster | Sì |

ResourceGroup |

Gruppo di risorse del cluster | Sì |

ClusterName |

Nome del cluster | Sì |

ApiVersion |

Versione API; deve essere 2022-06-01 o versione successiva | Sì |

Questo è il corpo della richiesta:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Il corpo della richiesta ha questi parametri:

| Nome | Descrizione | Obbligatorio |

|---|---|---|

location |

Posizione del cluster | Sì |

properties.securityProfile.defender.securityMonitoring.enabled |

Determina se abilitare o disabilitare Microsoft Defender per contenitori nel cluster | Sì |

Contenuto correlato

Dopo aver abilitato Defender per contenitori, è possibile:

- Analizzare le immagini Registro Azure Container per individuare le vulnerabilità

- Analizzare le immagini AWS per individuare vulnerabilità con Gestione delle vulnerabilità di Microsoft Defender

- Analizzare le immagini GCP per individuare le vulnerabilità con Gestione delle vulnerabilità di Microsoft Defender

- Vedere domande comuni su Defender per contenitori.

Per altre informazioni su Defender per il cloud e Defender per contenitori, vedere i blog seguenti: