Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Azure Key Vault è un servizio cloud che protegge le chiavi di crittografia e i segreti, ad esempio certificati, stringhe di connessione e password.

Abilitare Microsoft Defender per Key Vault per implementare la protezione avanzata dalle minacce nativa di Azure per Azure Key Vault, offrendo un altro livello di intelligence sulla sicurezza.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato di rilascio: | Disponibilità generale (GA) |

| Prezzi: | Microsoft Defender per Key Vault viene fatturato come illustrato nella pagina dei prezzi. È anche possibile stimare i costi con il calcolatore dei costi di Defender for Cloud. |

| Nuvole: |

|

Quali sono i vantaggi offerti da Microsoft Defender per Key Vault?

Microsoft Defender per Key Vault rileva tentativi insoliti e potenzialmente dannosi di accesso o exploit degli account di Key Vault. Questo livello di protezione contribuisce ad affrontare le minacce anche se non si è esperti di sicurezza e senza bisogno di gestire sistemi di monitoraggio della sicurezza di terze parti.

In caso di attività anomale, Defender per Key Vault mostra avvisi e, facoltativamente, li invia tramite posta elettronica ai membri pertinenti dell'organizzazione. Questi avvisi includono i dettagli delle attività sospette e raccomandazioni su come analizzare e risolvere le minacce.

Avvisi di Microsoft Defender per Key Vault

Quando si riceve un avviso da Microsoft Defender per Key Vault, è consigliabile esaminarlo e rispondere come descritto in Rispondere agli avvisi di Microsoft Defender per Key Vault. Microsoft Defender per Key Vault protegge le applicazioni e le credenziali, pertanto, anche se si conosce l'applicazione o l'utente che ha attivato l'avviso, è importante verificare la situazione circostante a ogni avviso.

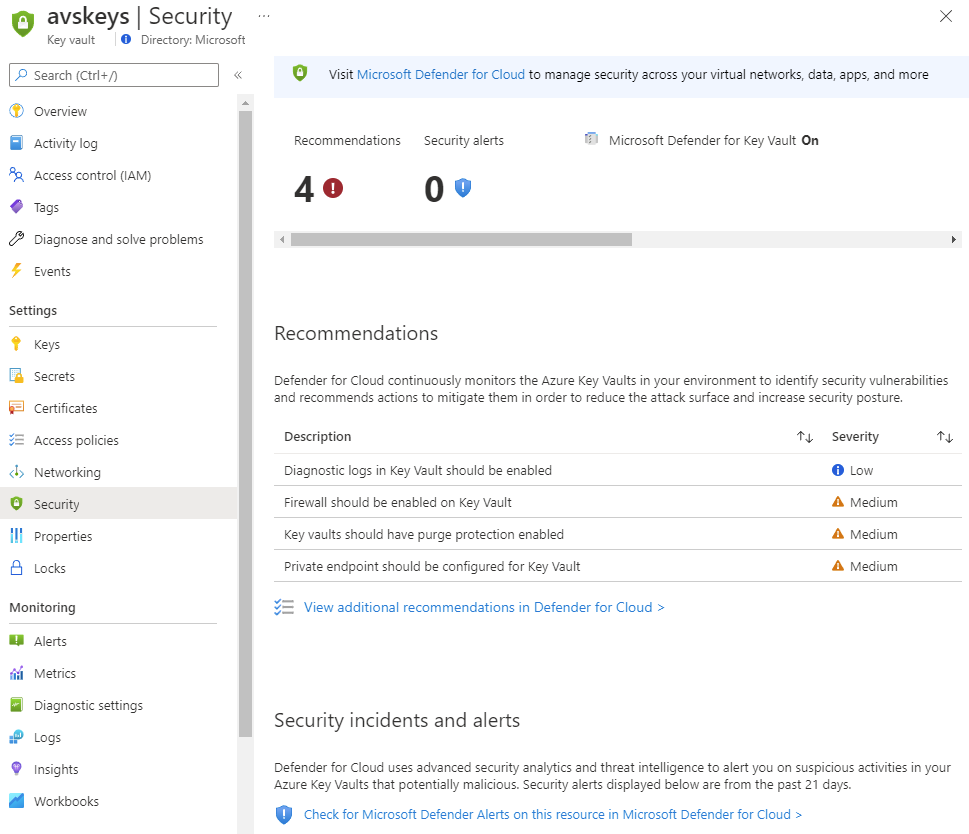

Gli avvisi vengono visualizzati nella pagina Sicurezza di Key Vault, nelle protezioni del carico di lavoro e nella pagina degli avvisi di sicurezza di Defender per il cloud.

Suggerimento

È possibile simulare gli avvisi di Microsoft Defender per Key Vault seguendo le istruzioni riportate nel post di blog sulla convalida del rilevamento minacce di Azure Key Vault in Microsoft Defender per il cloud.

Rispondere agli avvisi di Microsoft Defender per Key Vault

Quando si riceve un avviso da Microsoft Defender per Key Vault, è consigliabile analizzare e rispondere all'avviso come descritto di seguito. Microsoft Defender per Key Vault protegge le applicazioni e le credenziali, quindi anche se si conosce l'applicazione o l'utente che ha attivato l'avviso, è importante verificare la situazione di ogni avviso.

Gli avvisi di Microsoft Defender per Key Vault includono questi elementi:

- ID dell'oggetto.

- Nome dell'entità utente o indirizzo IP della risorsa sospetta

A seconda del tipo di accesso eseguito, è possibile che alcuni campi non siano disponibili. Ad esempio, se l'accesso a Key Vault è stato eseguito mediante un'applicazione, non verrà visualizzato il nome dell'entità utente associato. Se il traffico proviene dall'esterno di Azure, non viene visualizzato l'ID oggetto.

Suggerimento

Alle macchine virtuali di Azure vengono assegnati indirizzi IP Microsoft. Ciò significa che un avviso potrebbe contenere un IP Microsoft anche se si riferisce ad attività svolte all'esterno di Microsoft. Pertanto, anche se un avviso ha un indirizzo IP Microsoft, è comunque consigliabile esaminare come descritto in questa pagina.

Passaggio 1: identificare l'origine

- Verificare se il traffico è stato originato dal tenant di Azure. Se il firewall di Key Vault è abilitato, è probabile che sia stato concesso l'accesso all'utente o all'applicazione che ha attivato l'avviso.

- Se non è possibile verificare l'origine del traffico, continuare con il passaggio 2. Rispondere di conseguenza.

- Se è possibile identificare l'origine del traffico nel tenant, contattare l'utente o il proprietario dell'applicazione.

Attenzione

Microsoft Defender per Key Vault è progettato per identificare le attività sospette causate da credenziali rubate. Non ignorare l'avviso semplicemente perché si riconosce l'utente o l'applicazione. Contattare il proprietario dell'applicazione o dell'utente e verificare che l'attività sia stata legittima. È possibile creare una regola di disattivazione per eliminare il rumore, se necessario. Per altre informazioni, vedere Disabilitare gli avvisi di sicurezza.

Passaggio 2: Rispondere di conseguenza

Se non si riconosce l'utente o l'applicazione o se si ritiene che l'accesso non avrebbe dovuto essere autorizzato:

Se il traffico proviene da un indirizzo IP non riconosciuto:

- Abilitare il firewall di Azure Key Vault come descritto in Configurare firewall e reti virtuali di Azure Key Vault.

- Configurare il firewall con risorse attendibili e reti virtuali.

Se l'origine dell'avviso è un'applicazione non autorizzata o un utente sospetto:

- Aprire le impostazioni dei criteri di accesso dell'insieme di credenziali delle chiavi.

- Rimuovere l'entità di sicurezza corrispondente o limitare le operazioni che questa può eseguire.

Se l'origine dell'avviso ha un ruolo Microsoft Entra nel tenant:

- Contattare l'amministratore.

- Stabilire se è necessario ridurre o revocare le autorizzazioni di Microsoft Entra.

Passaggio 3: Misurare l'impatto

Quando l'evento è stato mitigato, esaminare i segreti nell'insieme di credenziali delle chiavi interessati:

- Aprire la pagina Sicurezza nell'insieme di credenziali delle chiavi di Azure e visualizzare l'avviso attivato.

- Selezionare l'avviso specifico attivato ed esaminare l'elenco dei segreti a cui è stato eseguito l'accesso e il timestamp.

- Facoltativamente, se i log di diagnostica dell'insieme di credenziali delle chiavi sono abilitati, esaminare le operazioni precedenti per l'IP chiamante, l'entità utente o l'ID oggetto corrispondente.

Passaggio 4: Eseguire un'azione

Dopo aver compilato l'elenco dei segreti, delle chiavi e dei certificati a cui si accede dall'utente o dall'applicazione sospetta, è necessario ruotare immediatamente tali oggetti.

- I segreti interessati devono essere disabilitati o eliminati dall'insieme di credenziali delle chiavi.

- Se le credenziali sono state usate per un'applicazione specifica:

- Contattare l'amministratore dell'applicazione e chiedere di controllare l'ambiente per identificare qualsiasi uso delle credenziali compromesse successivamente alla violazione.

- Se le credenziali compromesse sono state usate, il proprietario dell'applicazione deve identificare le informazioni a cui è stato eseguito l'accesso e mitigare l'impatto.

Passaggi successivi

In questo articolo sono state fornite informazioni su Microsoft Defender per Key Vault.

Per i materiali correlati, vedere gli articoli seguenti:

- Avvisi di sicurezza di Key Vault: sezione relativa a Key Vault della tabella di riferimento per tutti gli avvisi del Microsoft Defender per il cloud

- Esportazione continua dei dati di Defender per il cloud

- Disabilitare gli avvisi di sicurezza