Rispondere agli avvisi di Microsoft Defender per Resource Manager

Quando si riceve un avviso da Microsoft Defender per Resource Manager, è consigliabile analizzare e rispondere all'avviso come descritto di seguito. Defender per Resource Manager protegge tutte le risorse connesse, quindi anche se si conosce l'applicazione o l'utente che ha attivato l'avviso, è importante verificare il contesto di ogni avviso.

Contatto

- Contattare il proprietario della risorsa per determinare se il comportamento è previsto o intenzionale.

- Se l'attività è prevista, ignorare l'avviso.

- Se l'attività non è prevista, trattare le sottoscrizioni, le macchine virtuali e gli account utente correlati come compromessi e provvedere alla mitigazione come descritto nel passaggio seguente.

Analizzare gli avvisi da Microsoft Defender per Resource Manager

Gli avvisi di sicurezza di Defender per Resource Manager si basano sulle minacce rilevate tramite il monitoraggio delle operazioni di Azure Resource Manager. Defender per il cloud usa origini di log interne di Azure Resource Manager e log attività di Azure, un log della piattaforma in Azure che fornisce informazioni dettagliate sugli eventi a livello di sottoscrizione.

Defender per Resource Manager offre visibilità sulle attività provenienti da provider di servizi di terze parti con accesso delegato come parte degli avvisi di Resource Manager. Ad esempio: Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access si riferisce all'accesso con Azure Lighthouse o con privilegi di amministrazione delegata.

Gli avvisi visualizzati Delegated access includono anche una descrizione personalizzata e i passaggi di correzione.

Altre informazioni sul log attività di Azure.

Per esaminare gli avvisi di sicurezza di Defender per Resource Manager:

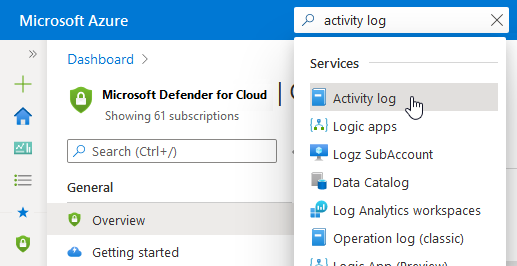

Aprire il log attività di Azure.

Filtrare gli eventi in base a:

- La sottoscrizione indicata nell'avviso

- L'intervallo di tempo dell'attività rilevata

- L'account utente correlato (se pertinente)

Cercare attività sospette.

Suggerimento

Per un'esperienza di indagine più avanzata, trasmettere i log attività di Azure a Microsoft Sentinel come descritto in Connessione dati dal log attività di Azure.

Attenuare immediatamente

Correggere gli account utente compromessi:

- Se non hanno familiarità, eliminarli come potrebbero essere stati creati da un attore di minacce

- Se si conoscono gli account, modificare le relative credenziali di autenticazione

- Usare i log attività di Azure per esaminare tutte le attività eseguite dall'utente e identificare eventuali attività sospette

Correggere le sottoscrizioni compromesse:

- Rimuovere qualsiasi runbook non noto dall'account di automazione compromesso

- Esaminare le autorizzazioni IAM per la sottoscrizione e rimuovere le autorizzazioni per qualsiasi account utente non noto

- Esaminare tutte le risorse di Azure nella sottoscrizione ed eliminare quelle non note

- Esaminare e analizzare eventuali avvisi di sicurezza per la sottoscrizione in Microsoft Defender per il cloud

- Usare i log attività di Azure per esaminare tutte le attività eseguite nella sottoscrizione e identificare eventuali attività sospette

Correggere le macchine virtuali compromesse

- Modificare le password per tutti gli utenti

- Eseguire un'analisi antimalware completa nel computer

- Ricreare l'immagine dei computer da un'origine priva di malware

Passaggi successivi

Questa pagina ha illustrato il processo di risposta a un avviso da Defender per Resource Manager. Per informazioni correlate, vedere le pagine seguenti:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per