Panoramica di Microsoft Defender per Archiviazione

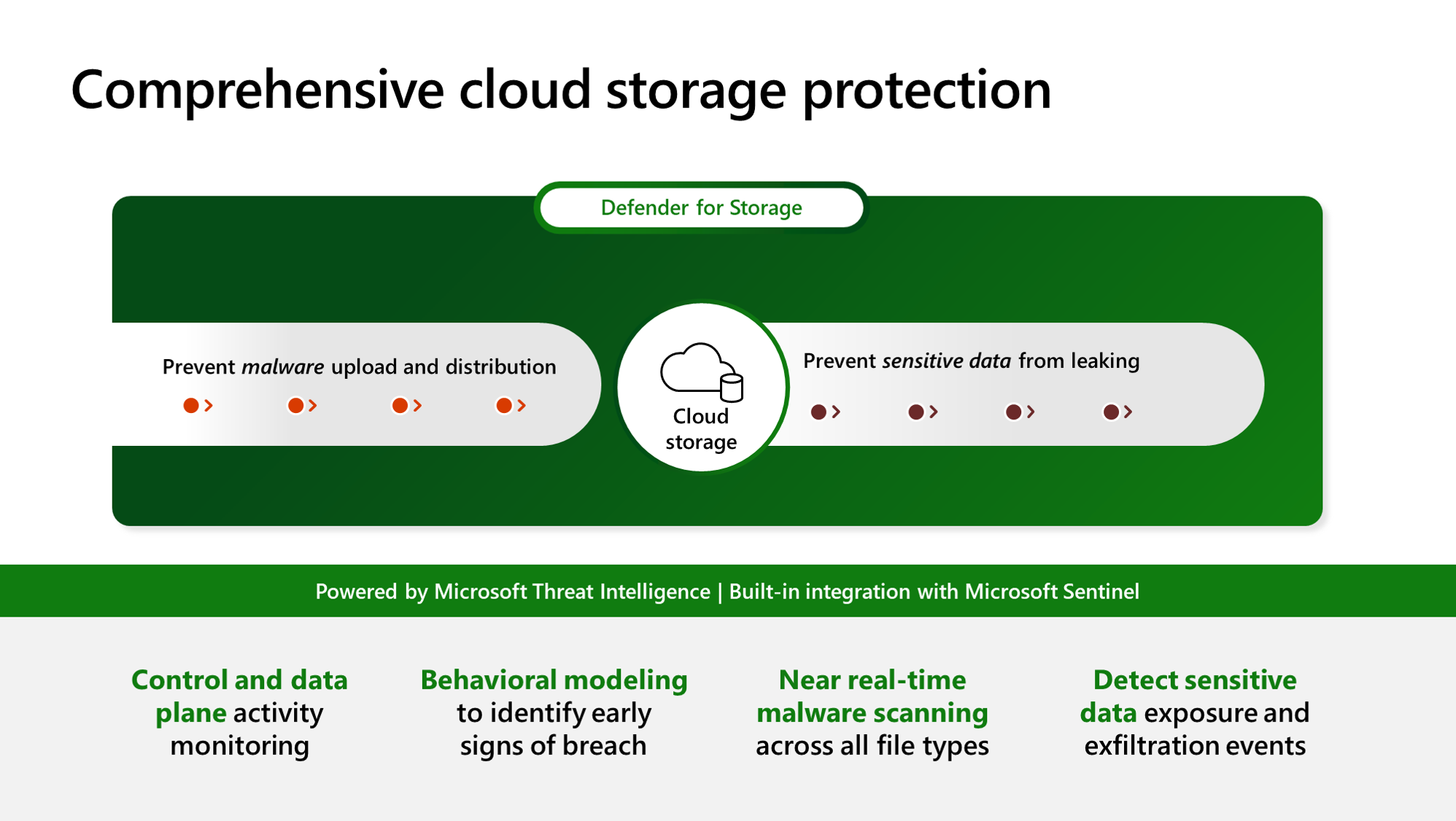

Microsoft Defender per Archiviazione è un livello nativo di Intelligence per la sicurezza di Azure che rileva potenziali minacce agli account di archiviazione.

Consente di evitare i tre principali impatti sui dati e sul carico di lavoro: caricamenti di file dannosi, esfiltrazione di dati sensibili e danneggiamento dei dati.

Nota

Questo articolo riguarda il nuovo piano defender per Archiviazione lanciato il 28 marzo 2023. Include nuove funzionalità come l'analisi malware e il rilevamento delle minacce per i dati sensibili. Questo piano offre anche una struttura dei prezzi più prevedibile per un migliore controllo sulla copertura e sui costi. Inoltre, tutte le nuove funzionalità di Defender verranno aggiunte solo al nuovo piano. La migrazione al nuovo piano è un processo semplice, vedere qui come eseguire la migrazione dal piano classico.

Microsoft Defender per Archiviazione offre sicurezza completa analizzando i dati di telemetria del piano dati e del piano di controllo generati da Archiviazione BLOB di Azure, File di Azure e i servizi di Archiviazione di Azure Data Lake. Usa funzionalità avanzate di rilevamento delle minacce basate su Microsoft Threat Intelligence, Antivirus Microsoft Defender e individuazione dei dati sensibili per individuare e mitigare potenziali minacce.

Defender per Archiviazione include:

- Monitoraggio attività

- Rilevamento delle minacce ai dati sensibili (funzionalità di anteprima, solo nuovo piano)

- Analisi malware (solo nuovo piano)

Introduzione

Con una semplice configurazione senza agente su larga scala, è possibile abilitare Defender per Archiviazione a livello di sottoscrizione o risorsa tramite il portale o a livello di codice. Se abilitata a livello di sottoscrizione, tutti gli account di archiviazione esistenti e appena creati in tale sottoscrizione verranno protetti automaticamente. È anche possibile escludere account di archiviazione specifici da sottoscrizioni protette.

Nota

Se Defender per Archiviazione (versione classica) è già abilitato e si vuole accedere alle nuove funzionalità e prezzi di sicurezza, è necessario eseguire la migrazione al nuovo piano tariffario.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale (GA) |

| Disponibilità delle funzionalità: | - Monitoraggio delle attività (avvisi di sicurezza) - Disponibilità generale (GA) - Analisi malware - Disponibilità generale (GA) - Rilevamento delle minacce ai dati sensibili (individuazione dati sensibili) - Anteprima |

| Prezzi: | I prezzi di Microsoft Defender per Archiviazione si applicano ai cloud commerciali. Altre informazioni sui prezzi e sulla disponibilità per area. |

Tipi di archivio supportati: |

Archiviazione BLOB (Standard/Archiviazione Premium V2, incluso Data Lake Gen2): monitoraggio delle attività, analisi malware, individuazione dei dati sensibili File di Azure (su API REST e SMB): monitoraggio delle attività |

| Autorizzazioni e ruoli obbligatori: | Per l'analisi malware e il rilevamento delle minacce ai dati sensibili a livello di sottoscrizione e account di archiviazione, sono necessari ruoli di proprietario (proprietario della sottoscrizione/proprietario dell'account di archiviazione) o ruoli specifici con azioni di dati corrispondenti. Per abilitare il monitoraggio delle attività, sono necessarie le autorizzazioni "Security Amministrazione". Altre informazioni sulle autorizzazioni necessarie. |

| Cloud: |

* Zona DNS di Azure non è supportata per l'analisi malware e il rilevamento delle minacce ai dati sensibili.

Quali sono i vantaggi offerti da Microsoft Defender per Archiviazione?

Defender per Archiviazione fornisce quanto segue:

Migliore protezione contro il malware: l'analisi malware analizza e rileva quasi in tempo reale tutti i tipi di file, inclusi gli archivi di ogni BLOB caricato, e fornisce risultati veloci e affidabili, consentendo di impedire agli account di archiviazione di fungere da punto di ingresso e distribuzione per le minacce. Altre informazioni sull'analisi malware.

Miglioramento del rilevamento delle minacce e della protezione dei dati sensibili: la funzionalità di rilevamento delle minacce ai dati sensibili consente ai professionisti della sicurezza di classificare in ordine di priorità ed esaminare in modo efficiente gli avvisi di sicurezza considerando la riservatezza dei dati che potrebbero essere a rischio, con conseguente migliore rilevamento e protezione da potenziali minacce. Identificando e risolvendo rapidamente i rischi più significativi, questa funzionalità riduce la probabilità di violazioni dei dati e migliora la protezione dei dati sensibili rilevando eventi di esposizione e attività sospette sulle risorse contenenti dati sensibili. Altre informazioni sul rilevamento delle minacce ai dati sensibili.

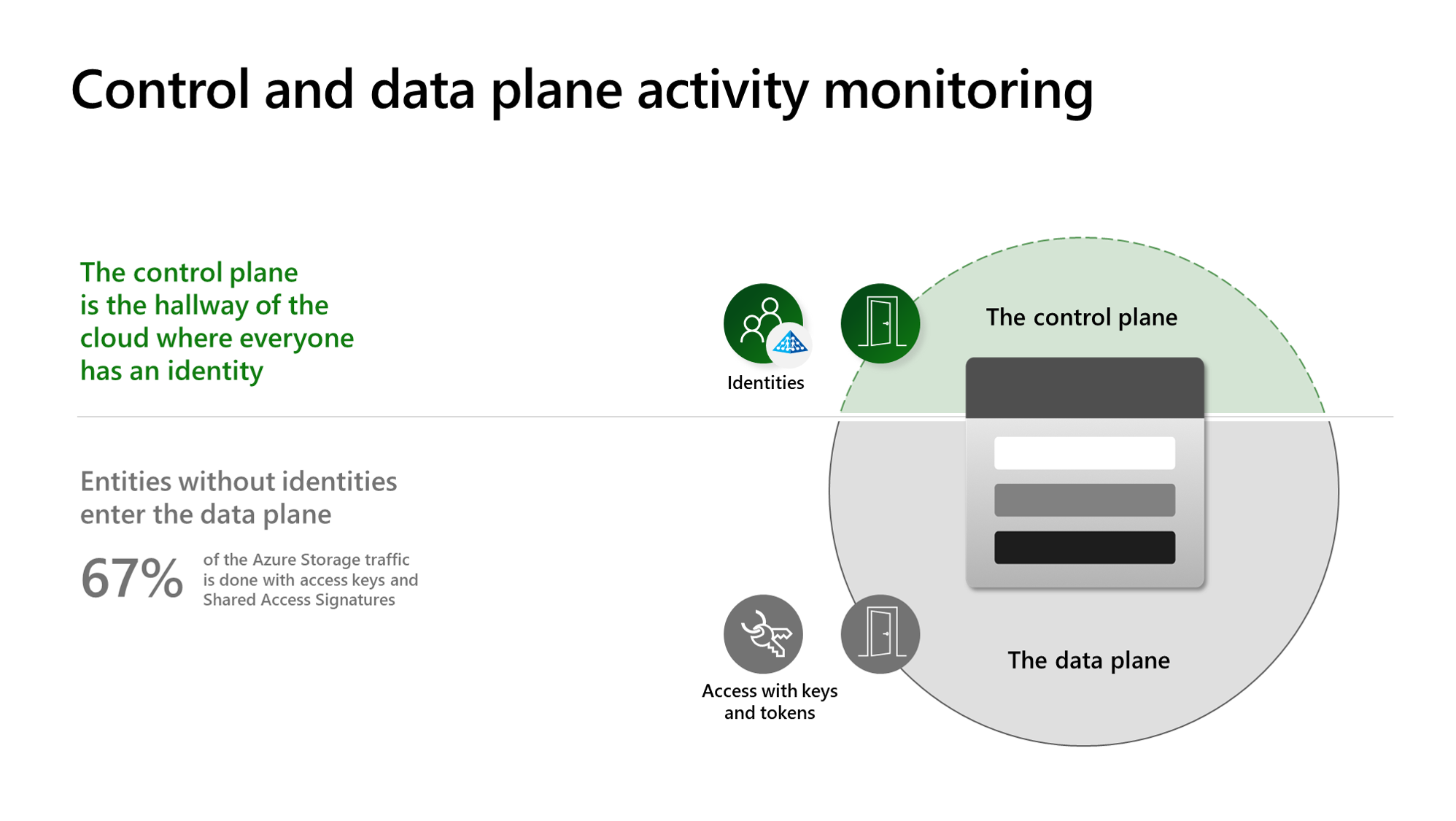

Rilevamento di entità senza identità: Defender per Archiviazione rileva le attività sospette generate da entità senza identità che accedono ai dati usando firme di accesso condiviso non configurate correttamente e eccessivamente permissive che potrebbero essere perse o compromesse in modo da migliorare l'igiene della sicurezza e ridurre il rischio di accesso non autorizzato. Questa funzionalità è un'espansione della suite di avvisi di sicurezza monitoraggio attività.

Copertura delle principali minacce per l'archiviazione cloud: basate su Microsoft Threat Intelligence, modelli comportamentali e modelli di Machine Learning per rilevare attività insolite e sospette. Gli avvisi di sicurezza di Defender per Archiviazione riguardano le principali minacce per l'archiviazione cloud, ad esempio l'esfiltrazione dei dati sensibili, il danneggiamento dei dati e i caricamenti di file dannosi.

Sicurezza completa senza abilitare i log: quando Microsoft Defender per Archiviazione è abilitato, analizza continuamente sia il flusso di telemetria del piano dati che il flusso di telemetria del piano di controllo generato da Archiviazione BLOB di Azure, File di Azure e Azure Data Lake Archiviazione servizi senza il requisito di abilitare i log di diagnostica.

Abilitazione senza attriti su larga scala: Microsoft Defender per Archiviazione è una soluzione senza agente, facile da distribuire e consente la protezione della sicurezza su larga scala usando una soluzione nativa di Azure.

Come funziona il servizio?

Monitoraggio attività

Defender per Archiviazione analizza continuamente i log dei dati e del piano di controllo dagli account di archiviazione protetti quando è abilitato. Non è necessario attivare i log delle risorse per i vantaggi della sicurezza. Usare Microsoft Threat Intelligence per identificare firme sospette, ad esempio indirizzi IP dannosi, nodi di uscita da Tor e app potenzialmente pericolose. Compila anche modelli di dati e usa metodi statistici e di Machine Learning per individuare le anomalie delle attività di base, che potrebbero indicare comportamenti dannosi. Si ricevono avvisi di sicurezza per attività sospette, ma Defender per Archiviazione garantisce che non vengano visualizzati troppi avvisi simili. Il monitoraggio delle attività non influisce sulle prestazioni, sulla capacità di inserimento o sull'accesso ai dati.

Analisi malware (con tecnologia Antivirus Microsoft Defender)

Nota

La fatturazione per l'analisi malware inizia il 3 settembre 2023. Per limitare le spese, usare la Monthly capping funzionalità per impostare un limite per la quantità di GB analizzati al mese, per ogni account di archiviazione per controllare i costi.

L'analisi malware in Defender per Archiviazione consente di proteggere gli account di archiviazione da contenuti dannosi eseguendo un'analisi completa del malware sui contenuti caricati quasi in tempo reale, applicando Antivirus Microsoft Defender funzionalità. È progettato per soddisfare i requisiti di sicurezza e conformità per gestire il contenuto non attendibile. Ogni tipo di file viene analizzato e vengono restituiti i risultati dell'analisi per ogni file. La funzionalità di analisi malware è una soluzione SaaS senza agente che consente una configurazione semplice su larga scala, senza manutenzione e supporta l'automazione della risposta su larga scala. Si tratta di una funzionalità configurabile nel nuovo piano defender per Archiviazione a cui viene eseguita l'analisi per GB. Altre informazioni sull'analisi malware.

Rilevamento delle minacce ai dati sensibili (basato sull'individuazione dei dati sensibili)

La funzionalità "rilevamento delle minacce ai dati sensibili" consente ai team di sicurezza di assegnare priorità ed esaminare in modo efficiente gli avvisi di sicurezza considerando la riservatezza dei dati che potrebbero essere a rischio, causando un migliore rilevamento e prevenzione delle violazioni dei dati. "Rilevamento delle minacce ai dati sensibili" è basato sul motore "Individuazione dati sensibili", un motore senza agente che usa un metodo di campionamento intelligente per trovare risorse con dati sensibili. Il servizio è integrato con i tipi di informazioni sensibili (SIT) di Microsoft Purview e le etichette di classificazione, consentendo un'ereditarietà trasparente delle impostazioni di riservatezza dell'organizzazione.

Si tratta di una funzionalità configurabile nel nuovo piano defender per Archiviazione. È possibile scegliere di abilitarlo o disabilitarlo senza altri costi. Per altri dettagli, vedere Rilevamento delle minacce ai dati sensibili.

Prezzi e controlli dei costi

Prezzi per account di archiviazione

Il nuovo piano di Microsoft Defender per Archiviazione prevede prezzi prevedibili in base al numero di account di archiviazione protetti. Con l'opzione per abilitare a livello di sottoscrizione o risorsa ed escludere account di archiviazione specifici dalle sottoscrizioni protette, è stata aumentata la flessibilità necessaria per gestire la copertura della sicurezza. Il piano tariffario semplifica il processo di calcolo dei costi, consentendo di ridimensionare facilmente in base alle esigenze. Altri addebiti possono essere applicati agli account di archiviazione con transazioni con volumi elevati.

Analisi malware - Fatturazione per GB, limite mensile e configurazione

L'analisi malware viene addebitata per gigabyte per i dati analizzati. Per garantire la prevedibilità dei costi, è possibile stabilire un limite mensile per il volume di dati analizzato di ogni account di archiviazione, in base al mese. Questo limite può essere impostato a livello di sottoscrizione, che influisce su tutti gli account di archiviazione all'interno della sottoscrizione o applicato a singoli account di archiviazione. Nelle sottoscrizioni protette è possibile configurare account di archiviazione specifici con limiti diversi.

Per impostazione predefinita, il limite è impostato su 5.000 GB al mese per ogni account di archiviazione. Una volta superata questa soglia, l'analisi smetterà di cercare i BLOB rimanenti, con un intervallo di confidenza di 20 GB. Per informazioni dettagliate sulla configurazione, vedere Configurare Defender per Archiviazione.

Importante

L'analisi malware in Defender per Archiviazione non è inclusa gratuitamente nella prima versione di valutazione di 30 giorni e verrà addebitata dal primo giorno in base allo schema tariffario disponibile nella pagina dei prezzi Defender per il cloud. L'analisi malware comporta anche addebiti aggiuntivi per altri servizi di Azure: Archiviazione di Azure operazioni di lettura, indicizzazione blob Archiviazione di Azure e notifiche di Griglia di eventi di Azure.

Abilitazione su larga scala con controlli granulari

Microsoft Defender per Archiviazione consente di proteggere i dati su larga scala con controlli granulari. È possibile applicare criteri di sicurezza coerenti in tutti gli account di archiviazione all'interno di una sottoscrizione o personalizzarli per account specifici in base alle esigenze aziendali. È anche possibile controllare i costi scegliendo il livello di protezione necessario per ogni risorsa. Per iniziare, vedere abilitare Defender per Archiviazione.

Monitoraggio del limite di analisi malware

Per garantire una protezione ininterrotta durante la gestione efficace dei costi, esistono due avvisi di sicurezza informativi correlati all'utilizzo del limite di analisi malware. Il primo avviso, Malware Scanning will stop soon: 75% of monthly gigabytes scan cap reached (Preview), viene attivato quando l'utilizzo si avvicina al 75% del limite mensile impostato, offrendo un test-up per regolare il limite, se necessario. Il secondo avviso, Malware Scanning stopped: monthly gigabytes scan cap reached (Preview), invia una notifica quando è stato raggiunto il limite e l'analisi viene sospesa per il mese, lasciando potenzialmente nuovi caricamenti non a cui viene eseguita l'analisi. Entrambi gli avvisi sono dotati di dettagli sugli account di archiviazione interessati per facilitare l'azione di richiesta e informato, assicurandosi di mantenere il livello di sicurezza desiderato senza spese impreviste.

Informazioni sulle differenze tra analisi malware e analisi della reputazione hash

Defender per Archiviazione offre due funzionalità per rilevare contenuti dannosi caricati negli account di archiviazione: Analisi malware (funzionalità del componente aggiuntivo a pagamento disponibile solo nel nuovo piano) e analisi della reputazione hash (disponibile in tutti i piani).

Analisi malware (funzionalità del componente aggiuntivo a pagamento disponibile solo nel nuovo piano)

L'analisi malware usa Antivirus Microsoft Defender (MDAV) per analizzare i BLOB caricati nell'archivio BLOB, fornendo un'analisi completa che include analisi approfondite dei file e analisi della reputazione hash. Questa funzionalità offre un livello avanzato di rilevamento contro potenziali minacce.

Analisi della reputazione hash (disponibile in tutti i piani)

L'analisi della reputazione hash rileva potenziali malware nell'archiviazione BLOB e File di Azure confrontando i valori hash dei BLOB/file appena caricati rispetto a quelli di malware noto di Microsoft Threat Intelligence. Non tutti i protocolli di file e i tipi di operazione sono supportati con questa funzionalità, con conseguente mancato monitoraggio di alcune operazioni per potenziali caricamenti di malware. I casi d'uso non supportati includono condivisioni file SMB e quando viene creato un BLOB usando Put Block e Put blocklist.

In sintesi, l'analisi malware, disponibile solo nel nuovo piano per l'archiviazione BLOB, offre un approccio più completo al rilevamento di malware analizzando il contenuto completo dei file e incorporando l'analisi della reputazione hash nella metodologia di analisi.

Passaggi successivi

In questo articolo sono state fornite informazioni su Microsoft Defender per Archiviazione.

- Abilitare Defender per Archiviazione

- Vedere le domande comuni su Defender per Archiviazione.