Abilitare l'analisi delle vulnerabilità con lo scanner Qualys integrato (deprecato)

Nota

Questo piano è deprecato a partire dal 1° maggio 2024.

Un componente principale di ogni programma per la sicurezza e il rischio informatico è costituito dall'identificazione e dall'analisi delle vulnerabilità. Defender per il cloud controlla regolarmente i computer connessi per assicurarsi che eseguano strumenti di valutazione della vulnerabilità.

Quando viene rilevato un computer che non dispone di una soluzione di valutazione della vulnerabilità distribuita, Defender per il cloud genera la raccomandazione di sicurezza: i computer devono avere una soluzione di valutazione della vulnerabilità. Usare questa raccomandazione per distribuire la soluzione di valutazione della vulnerabilità nelle macchine virtuali di Azure e nelle macchine ibride abilitate per Azure Arc.

Defender per il cloud include l'analisi delle vulnerabilità per i computer. Non è necessaria una licenza né un account Qualys: tutto viene gestito in modo integrato all'interno di Defender per il cloud. Questa pagina fornisce informazioni dettagliate su questo scanner e istruzioni su come distribuirlo.

Suggerimento

La soluzione di valutazione della vulnerabilità integrata supporta macchine virtuali di Azure e macchine ibride. Per distribuire lo scanner di valutazione delle vulnerabilità nei computer locali e multicloud, connetterli prima ad Azure Con Azure Arc, come descritto in Connessione i computer non Azure a Defender per il cloud.

La soluzione integrata di valutazione della vulnerabilità di Defender per il cloud funziona perfettamente con Azure Arc. Dopo aver distribuito Azure Arc, i computer verranno visualizzati in Defender per il cloud e non è necessario alcun agente di Log Analytics.

Se non si vuole usare la valutazione della vulnerabilità basata su Qualys, è possibile usare Gestione delle vulnerabilità di Microsoft Defender o distribuire una soluzione BYOL con una licenza Qualys personalizzata, una licenza Rapid7 o un'altra soluzione di valutazione della vulnerabilità.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale (GA) |

| Tipi di computer (scenari ibridi): | |

| Prezzi: | Richiede Microsoft Defender per server piano 2 |

| Autorizzazioni e ruoli obbligatori: | Proprietario (livello gruppo di risorse) può distribuire lo scanner Con autorizzazioni di lettura per la sicurezza è possibile visualizzare i risultati |

| Cloud: |

Panoramica dello scanner di vulnerabilità integrato

Lo scanner di vulnerabilità incluso in Microsoft Defender per il cloud è basato su Qualys. Lo scanner di Qualys è uno degli strumenti principali per l'identificazione in tempo reale delle vulnerabilità. È disponibile solo con Microsoft Defender per server. Non è necessaria una licenza né un account Qualys: tutto viene gestito in modo integrato all'interno di Defender per il cloud.

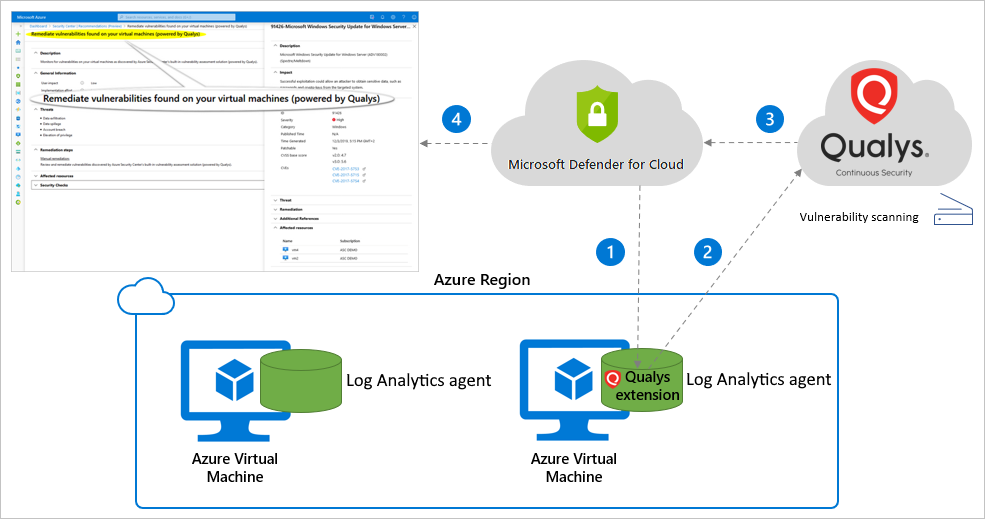

Funzionamento dello scanner di vulnerabilità integrato

L'estensione dello scanner di vulnerabilità funziona nel modo seguente:

Distribuisci: Microsoft Defender per il cloud monitora i computer e fornisce suggerimenti per distribuire l'estensione Qualys nel computer/s selezionato.

Raccolta di informazioni: l'estensione raccoglie gli artefatti e li invia per l'analisi al servizio cloud di Qualys nell'area definita.

Analyze : il servizio cloud di Qualys esegue la valutazione della vulnerabilità e invia i risultati a Defender per il cloud.

Importante

Per garantire la privacy, la riservatezza e la sicurezza dei clienti, non condividiamo i dettagli dei clienti con Qualys. Altre informazioni sugli standard per la privacy incorporati in Azure.

Report: i risultati sono disponibili in Defender per il cloud.

Distribuire lo scanner integrato nei computer Azure e ibridi

Dal portale di Azure, aprire Defender for Cloud.

Dal menu di Defender per il cloud aprire la pagina Consigli.

Selezionare la raccomandazione I computer devono avere una soluzione di valutazione della vulnerabilità.

Suggerimento

Il computer è un computer

server16-testabilitato per Azure Arc. Per distribuire lo scanner di valutazione della vulnerabilità nei computer locali e multicloud, vedere Connessione i computer non Azure per Defender per il cloud.Defender per il cloud funziona perfettamente con Azure Arc. Dopo aver distribuito Azure Arc, i computer verranno visualizzati in Defender per il cloud e non è necessario alcun agente di Log Analytics.

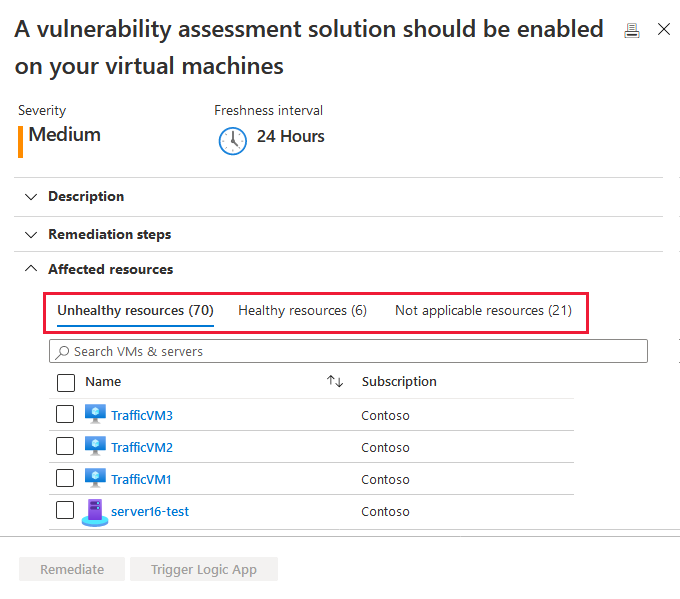

I computer vengono visualizzati in uno o più dei gruppi seguenti:

- Risorse integre: Defender per il cloud rilevato una soluzione di valutazione della vulnerabilità in esecuzione in questi computer.

- Risorse non integre: è possibile distribuire un'estensione dello scanner di vulnerabilità in questi computer.

- Risorse non applicabili : questi computer non sono supportati per l'estensione dello scanner di vulnerabilità.

Nell'elenco dei computer non integri selezionare quelli per ricevere una soluzione di valutazione della vulnerabilità e selezionare Correggi.

Importante

A seconda della configurazione, questo elenco potrebbe essere visualizzato in modo diverso.

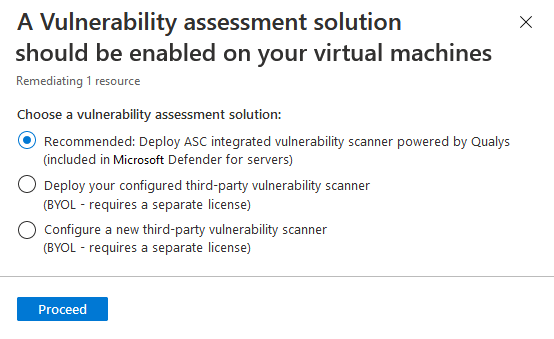

- Se non è stato configurato uno scanner di vulnerabilità di terze parti, non sarà possibile distribuirlo.

- Se i computer selezionati non sono protetti da Microsoft Defender per server, l'opzione Defender per il cloud scanner di vulnerabilità integrata non sarà disponibile.

Scegliere l'opzione consigliata, Distribuire lo scanner di vulnerabilità integrato e Procedere.

Viene richiesta un'ulteriore conferma. Selezionare Correggi.

L'estensione dello scanner viene installata in tutti i computer selezionati entro pochi minuti.

L'analisi viene avviata automaticamente non appena viene completata la distribuzione dell'estensione. Le analisi vengono eseguite ogni 12 ore. Questo intervallo non è configurabile.

Importante

Se la distribuzione ha esito negativo in uno o più computer, assicurarsi che i computer di destinazione possano comunicare con il servizio cloud qualys aggiungendo gli INDIRIZZI IP seguenti agli elenchi di indirizzi consentiti (tramite la porta 443- impostazione predefinita per HTTPS):

https://qagpublic.qg3.apps.qualys.com- Data center degli Stati Uniti di Qualyshttps://qagpublic.qg2.apps.qualys.eu- Data center europeo di Qualys

Se il computer si trova in un'area geografica europea di Azure (ad esempio Europa, Regno Unito, Germania), i relativi artefatti verranno elaborati nel data center europeo di Qualys. Gli artefatti per le macchine virtuali che si trovano altrove vengono inviati al data center degli Stati Uniti.

Automatizzare le distribuzioni su larga scala

Nota

Tutti gli strumenti descritti in questa sezione sono disponibili nel repository della community GitHub di Defender per il cloud. È possibile trovare script, automazione e altre risorse utili da usare in tutta la distribuzione di Defender per il cloud.

Alcuni di questi strumenti influiscono solo sui nuovi computer connessi dopo l'abilitazione della distribuzione su larga scala. Altri distribuiscono anche nei computer esistenti. È possibile combinare più approcci.

Alcuni dei modi in cui è possibile automatizzare la distribuzione su larga scala dello scanner integrato:

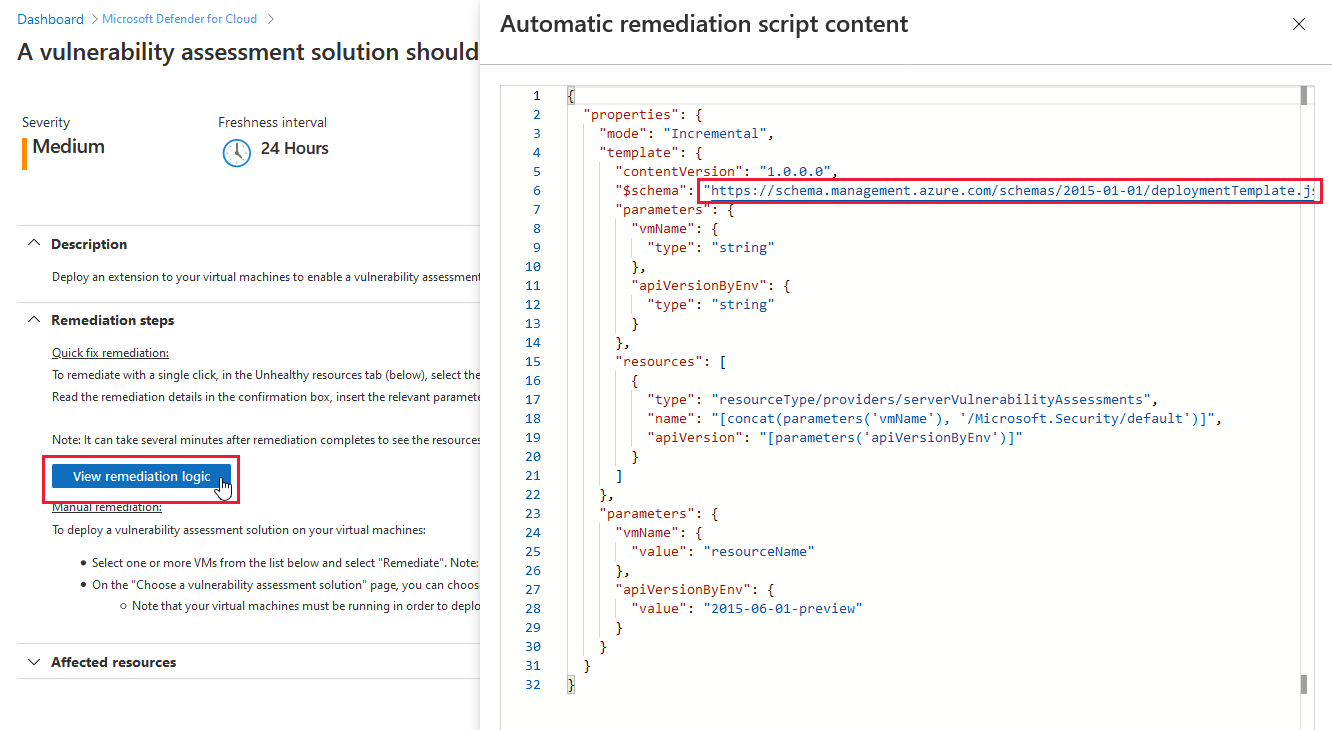

- Azure Resource Manager: questo metodo è disponibile dalla logica di visualizzazione delle raccomandazioni nella portale di Azure. Lo script di correzione include il modello di Resource Manager pertinente che è possibile usare per l'automazione:

- Criterio DeployIfNotExists : criterio personalizzato per garantire che tutti i computer appena creati ricevano lo scanner. Selezionare Distribuisci in Azure e impostare i parametri pertinenti. È possibile assegnare questo criterio a livello di gruppi di risorse, sottoscrizioni o gruppi di gestione.

- Script di PowerShell: usare lo

Update qualys-remediate-unhealthy-vms.ps1script per distribuire l'estensione per tutte le macchine virtuali non integre. Per eseguire l'installazione in nuove risorse, automatizzare lo script con Automazione di Azure. Lo script trova tutti i computer non integri individuati dalla raccomandazione ed esegue una chiamata di Azure Resource Manager. - App per la logica di Azure: creare un'app per la logica basata sull'app di esempio. Usare gli strumenti di automazione del flusso di lavoro di Defender per il cloud per attivare l'app per la logica per distribuire lo scanner ogni volta che i computer devono avere una raccomandazione della soluzione di valutazione della vulnerabilità per una risorsa.

- API REST: per distribuire la soluzione di valutazione della vulnerabilità integrata usando l'API REST Defender per il cloud, effettuare una richiesta PUT per l'URL seguente e aggiungere l'ID risorsa pertinente:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Attivare un'analisi su richiesta

È possibile attivare un'analisi su richiesta dal computer stesso, usando script eseguiti in locale o in remoto o oggetto Criteri di gruppo. In alternativa, è possibile integrarlo negli strumenti di distribuzione software alla fine di un processo di distribuzione patch.

I comandi seguenti attivano un'analisi su richiesta:

- Computer Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Computer Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Passaggi successivi

Defender per il cloud offre anche l'analisi delle vulnerabilità per:

- Database SQL - Esplorare i report di valutazione delle vulnerabilità nel dashboard di valutazione della vulnerabilità

- Registro Azure Container immagini - Valutazioni delle vulnerabilità per Azure con Gestione delle vulnerabilità di Microsoft Defender

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per