Che cos'è Microsoft Defender for Cloud?

Microsoft Defender per il cloud impedisce, rileva e risponde alle minacce mediante visibilità e controllo avanzati della sicurezza delle risorse di Azure. Offre funzionalità integrate di monitoraggio della sicurezza e gestione dei criteri tra le sottoscrizioni, facilita il rilevamento delle minacce che altrimenti passerebbero inosservate e funziona con un ampio ecosistema di soluzioni di sicurezza.

Defender per il cloud usa i componenti di monitoraggio per raccogliere e archiviare i dati. Per informazioni dettagliate, vedere Raccolta di dati in Microsoft Defender per il cloud.

Come si ottiene Microsoft Defender per il cloud?

Microsoft Defender per il cloud viene abilitato con la sottoscrizione di Microsoft Azure ed è accessibile dal portale di Azure. Per accedervi, accedere al portale, selezionare Sfogliae scorrere fino a Defender per il cloud.

È disponibile una versione di valutazione di Defender per il cloud?

Defender per il cloud è gratuito per i primi 30 giorni. Qualsiasi utilizzo superiore a 30 giorni viene addebitato automaticamente in base al piano tariffario. Altre informazioni. Si noti che l'analisi di malware in Defender per Archiviazione non è inclusa gratuitamente nella versione di valutazione del primo giorno di 30 giorni e verrà addebitata dal primo giorno.

Quali risorse di Azure vengono monitorate da Microsoft Defender per il cloud?

Microsoft Defender per il cloud monitora le risorse di Azure seguenti:

- Macchine virtuali (VM) (inclusi i Servizi cloud)

- Set di scalabilità di macchine virtuali

- I numerosi servizi PaaS di Azure elencati nella panoramica del prodotto

Defender per il cloud protegge anche le risorse locali e le risorse multicloud, tra cui Amazon AWS e Google Cloud.

Come è possibile visualizzare lo stato di sicurezza corrente delle risorse di Azure, multicloud e locali?

Il pannello Panoramica di Microsoft Defender per il cloud mostra la situazione generale relativamente alla sicurezza dell'ambiente ripartito per calcolo, rete, archiviazioni e dati e applicazioni. Ogni tipo di risorsa ha un indicatore che mostra le vulnerabilità di sicurezza identificate. Selezionando ogni sezione viene visualizzato un elenco di problemi di sicurezza identificati Microsoft Defender per il cloud, insieme a un inventario delle risorse nella sottoscrizione.

Che cos'è un'iniziativa di sicurezza?

Le iniziative di sicurezza definiscono il set di controlli (criteri) consigliati per le risorse all'interno della sottoscrizione specificata. In Microsoft Defender per il cloud si assegnano iniziative per le sottoscrizioni di Azure, gli account AWS e i progetti GCP in base ai requisiti di sicurezza dell'azienda e al tipo di applicazioni o riservatezza dei dati in ogni sottoscrizione.

I criteri di sicurezza abilitati in Microsoft Defender per il cloud guidano le raccomandazioni e il monitoraggio della sicurezza. Altre informazioni su Che cosa sono i criteri di sicurezza, le iniziative e i consigli?.

Chi può modificare i criteri di sicurezza?

Per modificare i criteri di sicurezza, è necessario essere Amministratore della protezioneo proprietario di tale sottoscrizione.

Per informazioni su come configurare criteri di sicurezza, vedere Impostazione dei criteri di sicurezza in Microsoft Defender per il cloud.

Che cos'è una raccomandazione per la sicurezza?

Microsoft Defender per il cloud analizza lo stato di sicurezza delle risorse di Azure, multicloud e locali. Quando vengono identificate potenziali vulnerabilità di sicurezza, vengono creati i suggerimenti. Tali suggerimenti illustrano in dettaglio il processo di configurazione dei controlli necessari. Alcuni esempi:

- Provisioning di antimalware per identificare e rimuovere il software dannoso

- Gruppi di sicurezza di rete e regole per controllare il traffico verso le macchine virtuali

- Provisioning di un Web application firewall per la difesa da attacchi diretti alle applicazioni Web

- Distribuzione degli aggiornamenti di sistema mancanti

- Risoluzione delle configurazioni del sistema operativo che non corrispondono alle baseline consigliate

Qui vengono visualizzati solo i suggerimenti abilitati in Criteri di sicurezza.

Che cosa attiva un avviso di sicurezza?

Microsoft Defender for Cloud raccoglie, analizza e fonde automaticamente i dati di log dalle risorse di Azure, multicloud e locali, dalla rete e dalle soluzioni partner come antimalware e firewall. Quando vengono rilevate minacce, viene creato un avviso di sicurezza. Ad esempio, è compreso il rilevamento di:

- Macchine virtuali compromesse in comunicazione con indirizzi IP dannosi noti

- Malware avanzato rilevato mediante i report degli errori di Windows

- Attacchi di forza bruta contro le macchine virtuali

- Avvisi di sicurezza da soluzioni di sicurezza integrata dei partner, ad esempio antimalware o Web application firewall

Qual è la differenza tra le minacce rilevate e le minacce segnalate da Microsoft Security Response Center e da Microsoft Defender per il cloud?

Microsoft Security Response Center (MSRC) esegue il monitoraggio selettivo della sicurezza della rete e dell'infrastruttura di Azure e riceve informazioni sulle minacce e segnalazioni di violazioni da terzi. Se MSRC rileva che un'entità illegale o non autorizzata ha ottenuto l'accesso a dati del cliente o che l'uso di Azure da parte del cliente non è conforme ai criteri d'uso, un responsabile della sicurezza segnala il problema al cliente. Come notifica viene in genere inviato un messaggio di posta elettronica ai contatti per la sicurezza specificati in Microsoft Defender per il cloud oppure al proprietario della sottoscrizione di Azure se non è specificato nessun contatto per la sicurezza.

Microsoft Defender per il cloud è un servizio di Azure che esegue il monitoraggio continuo dell'ambiente Azure, multicloud e locale del cliente e applica metodi di analisi per rilevare un'ampia gamma di attività potenzialmente dannose. Questi rilevamenti vengono visualizzati come avvisi di sicurezza nel dashboard di protezione del carico di lavoro.

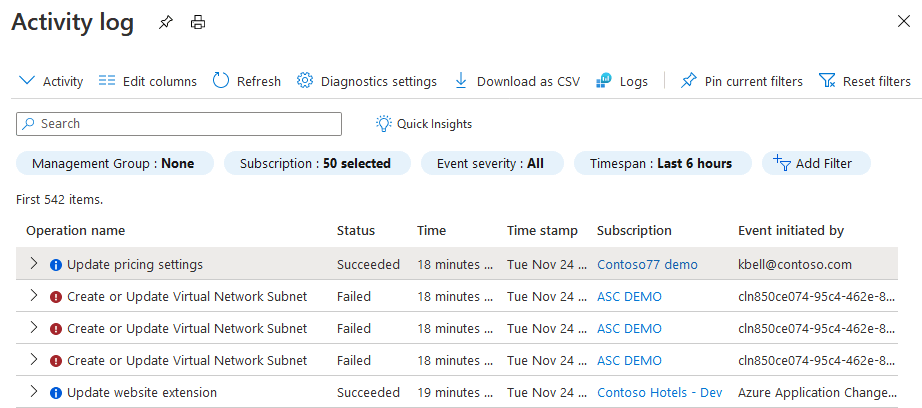

Come è possibile tenere traccia di chi nell'organizzazione ha abilitato un piano di Microsoft Defender in Defender per il cloud?

Le sottoscrizioni di Azure possono avere più amministratori con le autorizzazioni per cambiare le impostazioni dei prezzi. Per individuare l'utente che ha apportato una modifica, usare il log attività di Azure.

Se le informazioni dell'utente non sono riportate nella colonna Evento avviato da, esplorare il codice JSON dell'evento per trovare i dettagli appropriati.

![]()

Cosa accade quando una raccomandazione si trova in più iniziative politiche?

In alcuni casi, una raccomandazione di sicurezza viene visualizzata in più iniziative di criteri. Se si dispone di più istanze della stessa raccomandazione assegnata alla stessa sottoscrizione e si crea un'esenzione per la raccomandazione, influisce su tutte le iniziative che si dispone dell'autorizzazione per la modifica.

Se si tenta di creare un'esenzione per questa raccomandazione, verrà visualizzato uno dei due messaggi seguenti:

Se si dispone delle autorizzazioni necessarie per modificare entrambe le iniziative, si noterà quanto illustrato di seguito:

Questa raccomandazione è inclusa in diverse iniziative di criteri: [nomi di iniziative separati da virgola]. Le esenzioni verranno create su tutte.

Se non si dispone di autorizzazioni sufficienti per entrambe le iniziative, verrà visualizzato il messaggio seguente:

Si dispone di autorizzazioni limitate per applicare l'esenzione per tutte le iniziative politiche, le esenzioni verranno create solo sulle iniziative con autorizzazioni sufficienti.

Sono presenti raccomandazioni che non supportano l'esenzione?

Queste raccomandazioni disponibili a livello generale non supportano l'esenzione:

- È necessario abilitare tutti i tipi di protezione di Advanced Threat Protection nelle impostazioni di Sicurezza dei dati avanzata dell'istanza gestita di SQL

- È consigliabile che tutti i tipi di protezione avanzata dalle minacce siano abilitati nelle impostazioni di sicurezza avanzate per i dati in SQL Server

- Controllare l'utilizzo dei ruoli controllo degli accessi in base al ruolo personalizzati

- È consigliabile applicare limiti per la CPU e la memoria dei contenitori

- Le immagini del contenitore devono essere distribuite solo da registri attendibili

- È consigliabile evitare i contenitori con escalation dei privilegi

- I contenitori che condividono spazi dei nomi host sensibili devono essere evitati

- I contenitori devono essere in ascolto solo sulle porte consentite

- Il criterio predefinito per il filtro IP deve essere Nega

- È consigliabile abilitare il monitoraggio dell'integrità dei file nei computer

- Per i contenitori deve essere imposto il file system radice non modificabile (di sola lettura)

- Dispositivi IoT - Porte aperte sul dispositivo

- Dispositivi IoT - È stato rilevato un criterio del firewall permissivo in una delle catene

- Dispositivi IoT - È stata rilevata una regola del firewall permissiva nella catena di input

- Dispositivi IoT - È stata rilevata una regola del firewall permissiva nella catena di output

- Intervallo IP di grandi dimensioni per la regola del filtro IP

- I cluster Kubernetes devono essere accessibili solo tramite HTTPS

- Nei cluster Kubernetes il montaggio automatico delle credenziali API deve essere disabilitato

- I cluster Kubernetes non devono usare lo spazio dei nomi predefinito

- I cluster Kubernetes non devono concedere le funzionalità di sicurezza CAPSYSADMIN

- Per i contenitori devono essere imposte le funzionalità Linux con privilegi minimi

- La sovrascrittura o la disabilitazione del profilo AppArmor dei contenitori deve essere limitata

- I contenitori con privilegi devono essere evitati

- È consigliabile evitare l'esecuzione di contenitori come utente radice

- I servizi devono essere in ascolto solo sulle porte consentite

- Per i server SQL deve essere stato effettuato il provisioning di un amministratore di Microsoft Entra

- L'utilizzo della rete host e delle porte deve essere limitato

- L'utilizzo dei montaggi dei volumi HostPath dei pod deve essere limitato a un elenco noto per limitare l'accesso ai nodi da contenitori compromessi

Esistono limitazioni per le protezioni di identità e accesso di Defender per il cloud?

Esistono alcune limitazioni per le protezioni di identità e accesso di Defender per il cloud:

- Le raccomandazioni sulle identità non sono disponibili per le sottoscrizioni con più di 6.000 account. In questi casi, questi tipi di sottoscrizioni sono elencati nella scheda Non applicabile.

- Le raccomandazioni per le identità non sono disponibili per gli agenti di amministrazione del partner Cloud Solution Provider (CSP).

- Le raccomandazioni relative alle identità non identificano gli account gestiti con un sistema di gestione delle identità con privilegi (PIM). Se si usa uno strumento PIM, è possibile che vengano visualizzati risultati non accurati nel controllo Gestire l'accesso e le autorizzazioni .

- Le raccomandazioni per le identità non supportano i criteri di accesso condizionale di Microsoft Entra con ruoli directory inclusi anziché utenti e gruppi.

Quali sistemi operativi sono supportati per le istanze di EC2?

Per un elenco delle API con l'agente SSM preinstallato, vedere questa pagina nella documentazione di AWS.

Per altri sistemi operativi, l'agente SSM deve essere installato manualmente usando le istruzioni seguenti:

Per il piano CSPM, quali autorizzazioni IAM sono necessarie per individuare le risorse AWS?

Per individuare le risorse AWS sono necessarie le autorizzazioni IAM seguenti:

| Raccoglitore di dati | Autorizzazioni AWS |

|---|---|

| API Gateway | apigateway:GET |

| Ridimensionamento automatico delle applicazioni | application-autoscaling:Describe* |

| Ridimensionamento automatico | autoscaling-plans:Describe* autoscaling:Describe* |

| Gestione certificati | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Log di CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Servizio di configurazione | config:Describe* config:List* |

| Servizio Migrazione del database | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB - Bilanciamento del carico elastico (v1/2) | elasticloadbalancing:Describe* |

| Ricerca elastica | es:Describe* es:List* |

| EMR - Riduzione mappa elastica | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| Servizio di gestione delle chiavi | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Firewall di rete | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| Redshift | redshift:Describe* |

| S3 e S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Secret Manager | secretsmanager:Describe* secretsmanager:List* |

| Simple notification service (SNS) | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| M | sts:GetCallerIdentity |

| WAF (Firewall per Applicazioni Web) | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

È disponibile un'API per connettere le risorse GCP a Defender per il cloud?

Sì. Per creare, modificare o eliminare i connettori cloud di Defender per il cloud con un'API REST, vedere i dettagli dell'API Connettori.

Quali aree GCP sono supportate da Defender per il cloud?

Defender per il cloud supporta e analizza tutte le aree disponibili nel cloud pubblico GCP.

L'automazione del flusso di lavoro supporta gli scenari di continuità aziendale o ripristino di emergenza ??

Quando si prepara l'ambiente per gli scenari BCDR, in cui la risorsa di destinazione sta riscontrando un'interruzione o un'altra emergenza, è responsabilità dell'organizzazione prevenire la perdita di dati stabilendo i backup in base alle linee guida di Hub eventi di Azure, dell'area di lavoro Log Analytics e delle app per la logica.

Per ogni automazione attiva, è consigliabile creare un'automazione identica (disabilitata) e archiviarla in una posizione diversa. Quando si verifica un'interruzione, è possibile abilitare queste automazione di backup e mantenere le normali operazioni.

Altre informazioni su Continuità aziendale e ripristino di emergenza per App per la logica di Azure.

Quali sono i costi necessari per l'esportazione dei dati?

Non è previsto alcun costo per l'abilitazione di un'esportazione continua. Potrebbero esserci costi da sostenere per l'inserimento e la conservazione dei dati nell'area di lavoro Log Analytics, a seconda della configurazione in uso.

Molti avvisi vengono forniti solo quando sono stati abilitati i piani di Defender per le risorse. Un buon modo per visualizzare in anteprima gli avvisi visualizzati nei dati esportati consiste nel visualizzare gli avvisi visualizzati nelle pagine di Defender per il cloud nel portale di Azure.

Altre informazioni sui prezzi delle aree di lavoro Log Analytics.

Altre informazioni su Prezzi di Hub eventi di Azure.

Per informazioni generali sui prezzi di Defender per il cloud, vedere la pagina dei prezzi.

L'esportazione continua include i dati sullo stato corrente di tutte le risorse?

No L'esportazione continua viene creata per il flusso di eventi:

- Gli avvisi ricevuti prima dell'abilitazione dell'esportazione non vengono esportati.

- Le raccomandazioni vengono inviate ogni volta che lo stato di conformità di una risorsa cambia. Ad esempio, quando una risorsa passa da integra a non integra. Di conseguenza, come per gli avvisi, le raccomandazioni per le risorse che non hanno cambiato stato perché l'esportazione abilitata non verrà esportata.

- Il punteggio di sicurezza per ogni controllo di sicurezza o sottoscrizione viene inviato quando il punteggio di un controllo di sicurezza cambia di 0,01 o più.

- Lo stato di conformità alle normative viene inviato quando lo stato della conformità della risorsa cambia.

Perché i consigli vengono inviati a intervalli diversi?

Raccomandazioni diverse hanno intervalli di valutazione della conformità diversi, che possono variare da pochi minuti a ogni pochi giorni. Pertanto, il tempo necessario per visualizzare le raccomandazioni nelle esportazioni varia.

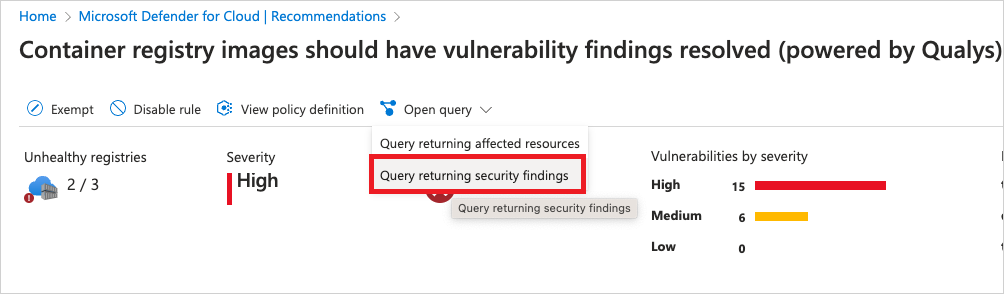

Come è possibile ottenere una query di esempio per una raccomandazione?

Per ottenere una query di esempio per una raccomandazione, aprire la raccomandazione in Defender per il cloud, selezionare Apri querye quindi selezionare Query che restituisce i risultati di sicurezza.

L'esportazione continua supporta eventuali scenari di continuità aziendale o ripristino di emergenza?

L'esportazione continua può essere utile per preparare gli scenari bcdr in cui la risorsa di destinazione sta riscontrando un'interruzione o un'altra emergenza. Tuttavia, è responsabilità dell'organizzazione prevenire la perdita di dati stabilendo i backup in base alle linee guida di Hub eventi di Azure, dell'area di lavoro Log Analytics e dell'app per la logica.

Per altre informazioni, vedere Hub eventi di Azure - Ripristino di emergenza geografico.

È possibile aggiornare più piani a livello di codice in una singola sottoscrizione contemporaneamente?

Non è consigliabile aggiornare più piani a livello di codice in una singola sottoscrizione contemporaneamente (tramite l'API REST, i modelli arm, gli script e così via). Quando si usa l'API Microsoft.Security/pricings o qualsiasi altra soluzione a livello di codice, è consigliabile inserire un ritardo di 10-15 secondi tra ogni richiesta.

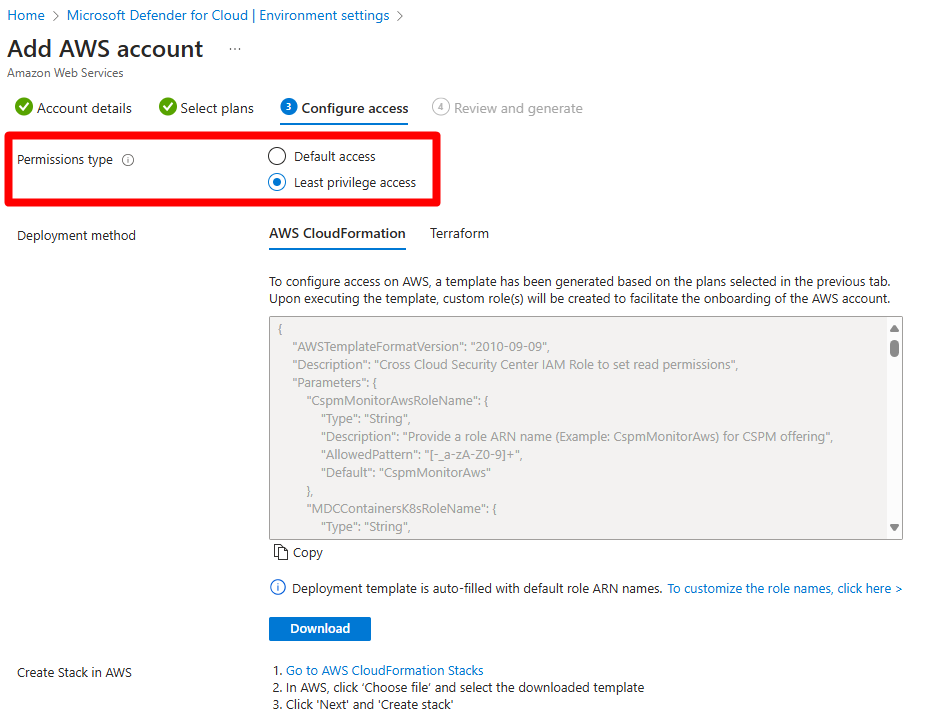

Quando si abilita l'accesso predefinito, in quali situazioni è necessario eseguire di nuovo il modello Di formazione cloud, lo script di Cloud Shell o il modello Terraform?

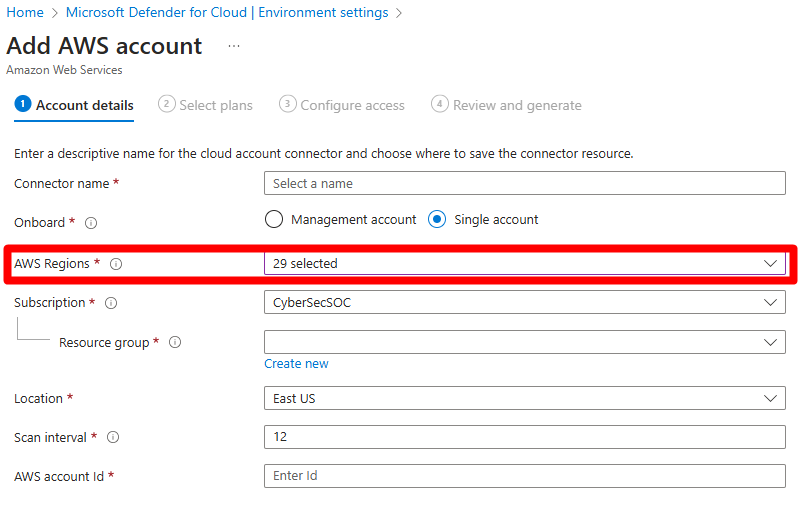

Le modifiche ai piani di Defender per il cloud o alle relative opzioni, incluse le funzionalità all'interno di tali piani, richiedono l'esecuzione del modello di distribuzione. Questo vale indipendentemente dal tipo di autorizzazione selezionato durante la creazione del connettore di sicurezza. Se le aree sono state modificate, come in questo screenshot, non è necessario eseguire di nuovo il modello Di formazione cloud o lo script di Cloud Shell.

Quando si configurano i tipi di autorizzazione, l'accesso con privilegi minimi supporta le funzionalità disponibili al momento dell'esecuzione del modello o dello script. I nuovi tipi di risorse possono essere supportati solo eseguendo nuovamente il modello o lo script.

Se si modifica l'area o l'intervallo di analisi per il connettore AWS, è necessario eseguire di nuovo il modello CloudFormation o lo script di Cloud Shell?

No, se l'area o l'intervallo di analisi viene modificato, non è necessario eseguire di nuovo il modello CloudFormation o lo script di Cloud Shell. Le modifiche verranno applicate automaticamente.

Come funziona l'onboarding di un account di gestione o di un'organizzazione AWS in Microsoft Defender per il cloud?

L'onboarding di un'organizzazione o di un account di gestione in Microsoft Defender per il cloud avvia il processo di distribuzione di un oggetto StackSet. Lo StackSet include i ruoli e le autorizzazioni necessari. StackSet propaga anche le autorizzazioni necessarie in tutti gli account all'interno dell'organizzazione.

Le autorizzazioni incluse consentono a Microsoft Defender per il cloud di distribuire le funzionalità di sicurezza selezionate tramite il connettore creato in Defender per il cloud. Le autorizzazioni consentono anche a Defender per il cloud di monitorare continuamente tutti gli account che potrebbero essere aggiunti usando il servizio di provisioning automatico.

Defender per il cloud è in grado di identificare la creazione di nuovi account di gestione e può sfruttare le autorizzazioni concesse per effettuare automaticamente il provisioning di un connettore di sicurezza membro equivalente per ogni account membro.

Questa funzionalità è disponibile solo per l'onboarding dell'organizzazione e consente a Defender per il cloud di creare connettori per gli account appena aggiunti. La funzionalità consente anche a Defender per il cloud di modificare tutti i connettori dei membri quando l'account di gestione viene modificato, eliminare tutti gli account membro quando l'account di gestione viene eliminato e rimuovere un account membro specifico se l'account corrispondente viene rimosso.

Uno stack separato deve essere distribuito in modo specifico per l'account di gestione.