Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'integrazione di Google Cloud Platform (GCP) Cloud Logging con Microsoft Defender for Cloud consente di inserire log attività da GCP, migliorando la possibilità di monitorare, rilevare e rispondere agli eventi di sicurezza negli ambienti Google Cloud. È possibile configurare l'inserimento dei log a livello di progetto o a livello centrale a livello di organizzazione. I dati trasmessi da GCP Pub/Sub forniscono il contesto necessario per Cloud Infrastructure Entitlement Management (CIEM) in Defender for Cloud, a seconda dell'attività del log, delle raccomandazioni calcolate basate sui rischi, delle informazioni dettagliate sul comportamento di sicurezza e dell'analisi del percorso di attacco.

Funzionamento dell'acquisizione dei log di GCP

Dopo la configurazione, Defender for Cloud inserisce e analizza i log attività da Google Cloud per individuare informazioni dettagliate sulle identità e sulle autorizzazioni cloud e consigli CIEM.

Google Cloud registra i log di attività (inclusi i log di attività amministrativa e di accesso ai dati) in Cloud Logging. I log vengono esportati nell'argomento Pub/Sub configurato usando un sink di Cloud Logging. La sottoscrizione Pub/Sub trasmette i messaggi di log a Defender for Cloud quando arrivano nuovi log.

Defender for Cloud esegue il pull dei log da Pub/Sub, elabora gli eventi di attività e fornisce informazioni dettagliate sull'identità e sulle autorizzazioni, nonché raccomandazioni sul comportamento CIEM. L'accesso tra GCP e Defender for Cloud è protetto tramite i ruoli e gli account del servizio Google Cloud IAM per garantire un'operazione con privilegi minimi.

Facoltativamente, se L'utilità di raccomandazione IAM è abilitata nell'ambiente GCP, Defender for Cloud sfrutta le informazioni dettagliate per migliorare l'accuratezza delle raccomandazioni CIEM identificando i ruoli inattivi e con privilegi elevati.

Distribuire l'inserimento di Cloud Logging GCP

Selezionare lo scenario di distribuzione che soddisfa le esigenze:

Livello di progetto: configurare l'inserimento dei log per singoli progetti GCP.

Livello organizzazione: centralizzare l'inserimento dei log in tutti i progetti all'interno di un'organizzazione GCP.

Passaggi di implementazione

Per configurare GCP Cloud Logging:

Accedi al portale di Azure.

Cercare e selezionare Microsoft Defender for Cloud.

Passare a Impostazioni ambiente.

Selezionare il connettore GCP pertinente.

Selezionare Impostazioni nella colonna Monitoraggio copertura.

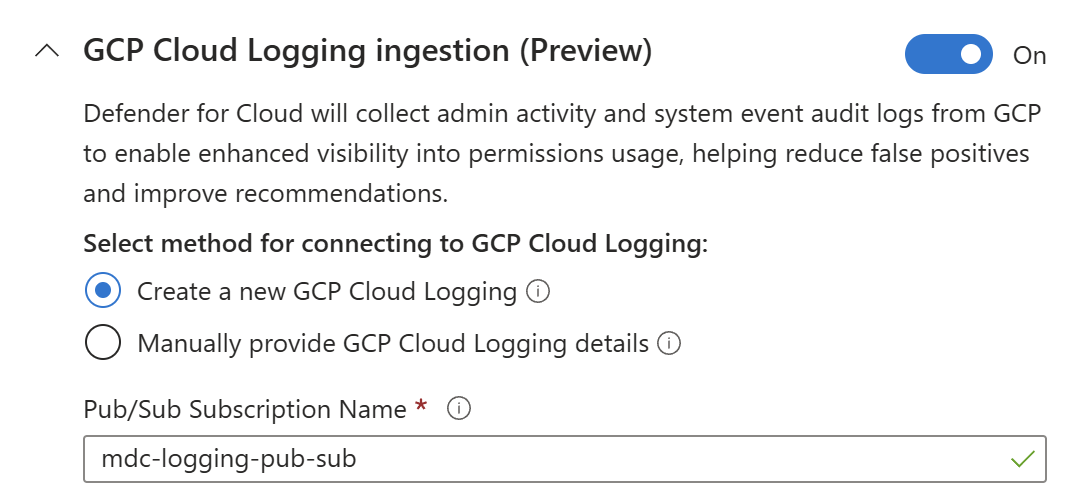

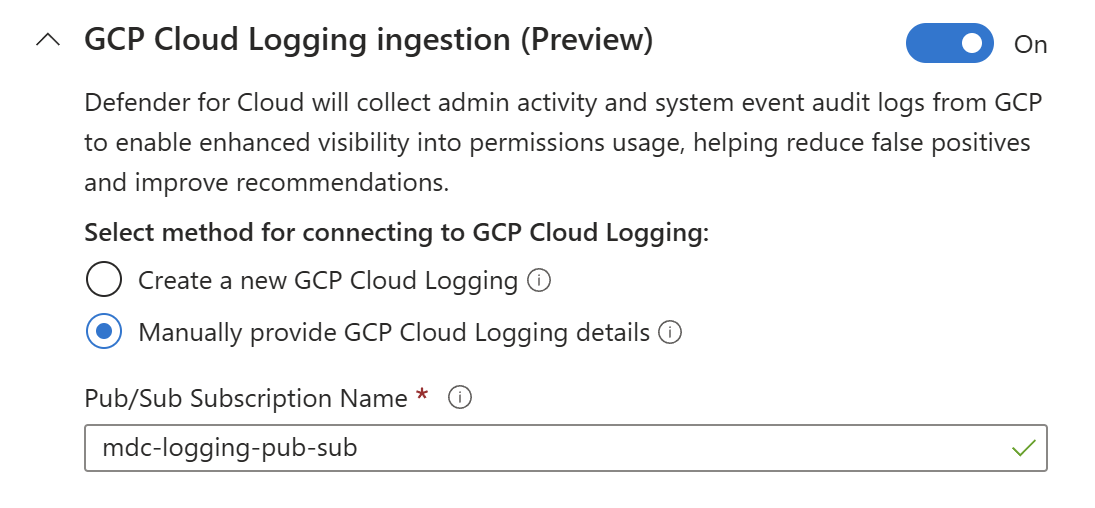

Attivare gli interruttori su On selezionando uno dei metodi seguenti:

Creare una nuova configurazione di registrazione cloud GCP e specificare un nome di sottoscrizione Pub/Sub.

Importante

La selezione di questa opzione comporta costi aggiuntivi. Altre informazioni sui prezzi di GCP Cloud Logging

Usare la configurazione di Cloud Logging esistente specificando manualmente il nome della sottoscrizione Pub/Sub esistente.

Annotazioni

La configurazione dell'accesso per GCP può essere completata usando GCP Cloud Shell o Terraform, a seconda dei flussi di lavoro di distribuzione dell'organizzazione.

Seleziona Salva.

Continuare dal passaggio 8 delle istruzioni Connettere un progetto GCP.

Rivedere e generare il connettore GCP per completare l'onboarding di inserimento log in Defender per il cloud.