Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Questa pagina descrive il nuovo approccio basato sui rischi per la gestione delle vulnerabilità in Defender per il cloud. Defender per i clienti CSPM deve usare questo metodo. Per usare l'approccio classico del punteggio di sicurezza, vedere Visualizzare e correggere le vulnerabilità per le immagini del registro (Secure Score).

Defender per il cloud offre ai clienti la possibilità di correggere le vulnerabilità nelle immagini dei contenitori mentre sono ancora archiviate nel registro. Inoltre, esegue l'analisi contestuale delle vulnerabilità nell'ambiente, consentendo di classificare in ordine di priorità gli sforzi di correzione in base al livello di rischio associato a ogni vulnerabilità.

Questo articolo tratta la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini dei contenitori nel registro di Azure. Per gli altri cloud, consultare le raccomandazioni parallele in Valutazioni delle vulnerabilità per AWS con Gestione delle vulnerabilità di Microsoft Defender e Valutazioni delle vulnerabilità per GCP con Gestione delle vulnerabilità di Microsoft Defender.

Visualizzare le vulnerabilità in un'immagine del contenitore specifica

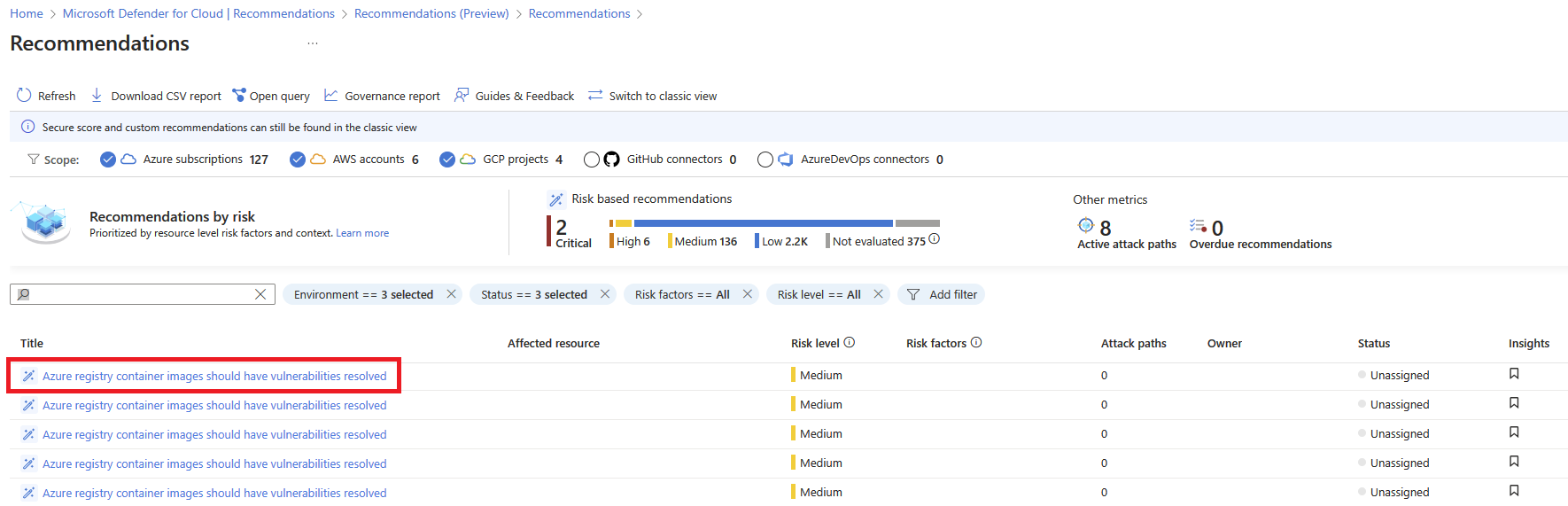

In Defender per il cloud aprire la pagina Raccomandazioni. Se non si è nella nuova pagina basata sul rischio, selezionare Raccomandazioni per rischio nel menu in alto. Se vengono rilevati dei problemi appare la raccomandazione È necessario risolvere le vulnerabilità individuate per le immagini dei contenitori nel registro di Azure. Selezionare il consiglio.

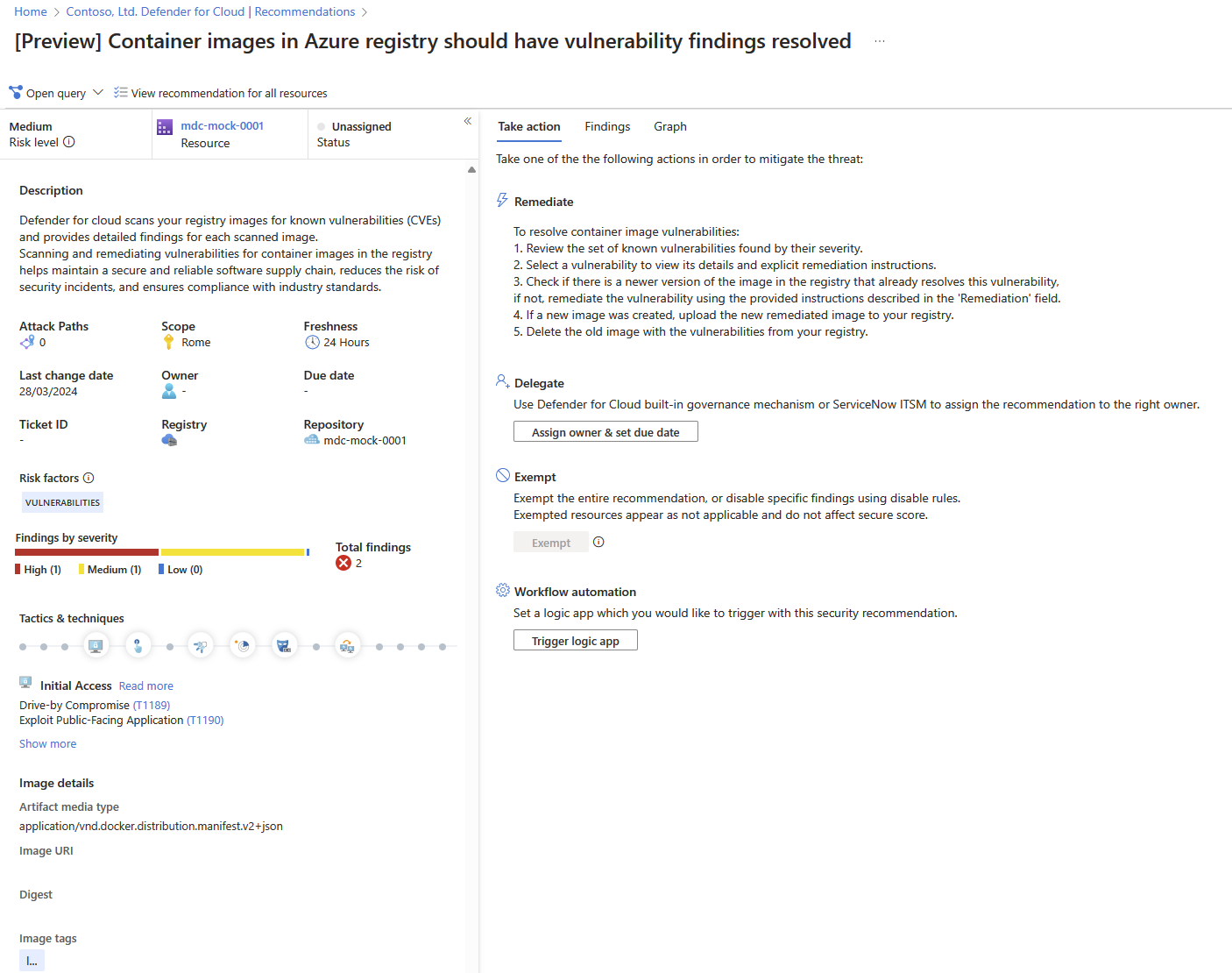

Verrà visualizzata la pagina dei dettagli della raccomandazione con ulteriori informazioni. Queste informazioni includono informazioni dettagliate sull'immagine del registro e sui passaggi di correzione.

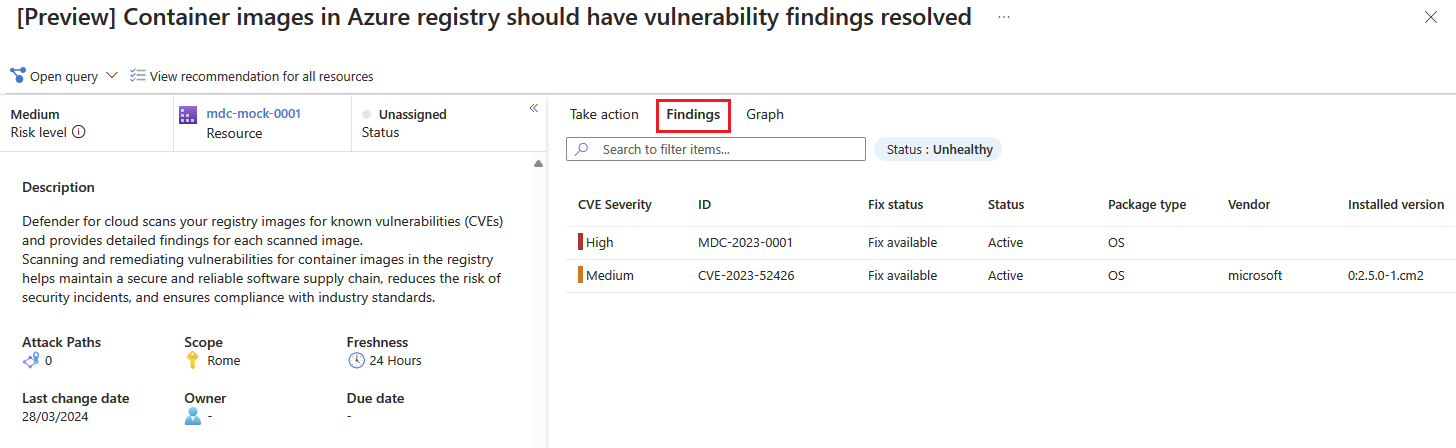

Selezionare la scheda Risultati per visualizzare l'elenco delle vulnerabilità che riguardano l'immagine del registro.

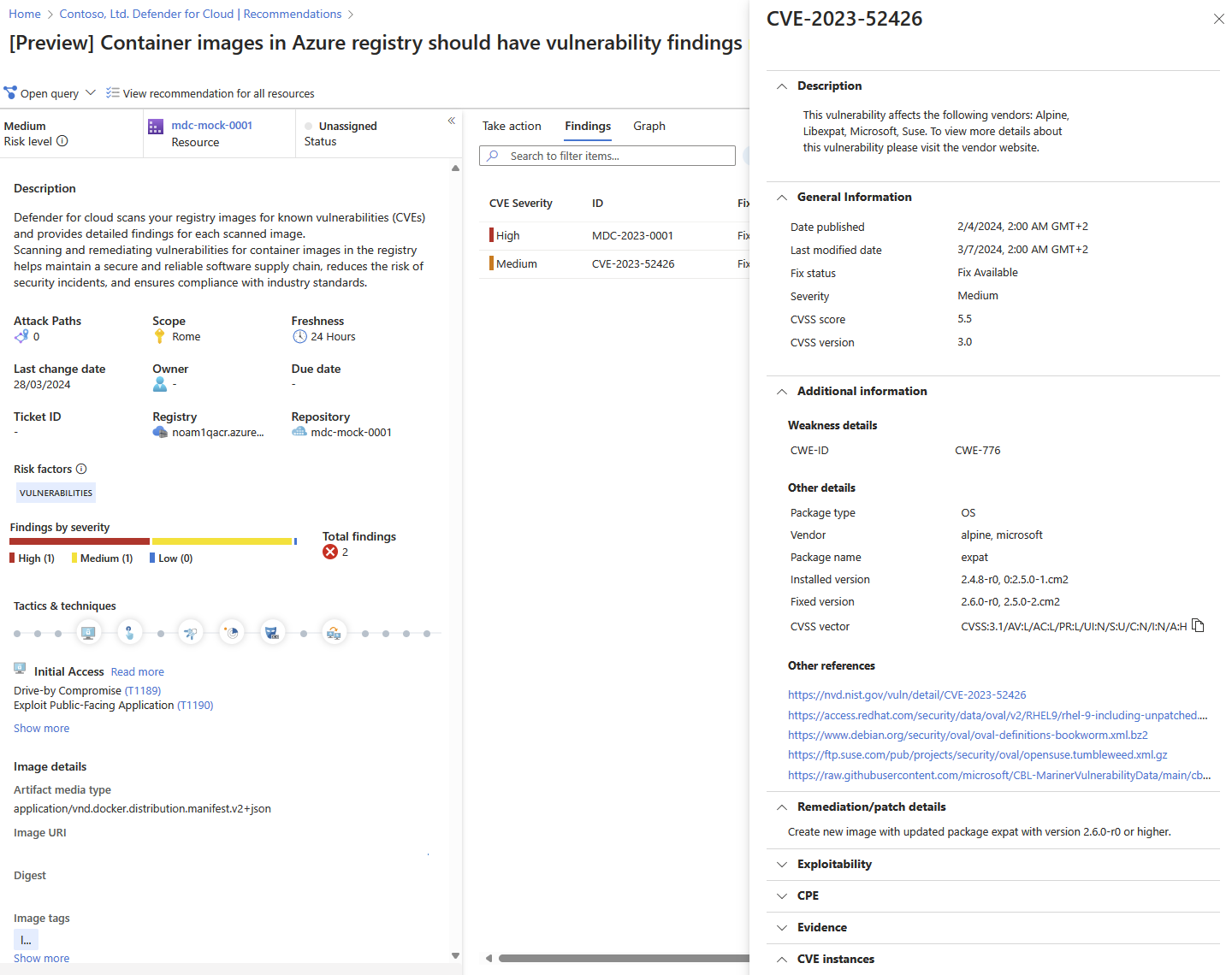

Selezionare ogni vulnerabilità per una descrizione dettagliata, altre immagini interessate da tale vulnerabilità, informazioni sulla versione del software che contribuisce alla risoluzione della vulnerabilità e link a risorse esterne per facilitare l'applicazione di patch alla vulnerabilità.

Per individuare tutte le immagini interessate da una vulnerabilità specifica, raggruppare le raccomandazioni in base al titolo. Per ulteriori informazioni, consultare la sezione Raggruppare le raccomandazioni in base al titolo.

Per informazioni su come correggere le vulnerabilità, consultare la sezione Raccomandazioni per le correzioni.