Integrare Fortinet con Microsoft Defender per IoT

Questo articolo illustra come integrare e usare Fortinet con Microsoft Defender per IoT.

Microsoft Defender per IoT riduce i rischi IIoT, ICS e SCADA con motori di auto-apprendimento basati su ICS che offrono informazioni immediate su dispositivi, vulnerabilità e minacce ICS. Defender per IoT esegue questa operazione senza basarsi su agenti, regole, firme, competenze specializzate o conoscenze precedenti dell'ambiente.

Defender per IoT e Fortinet hanno stabilito una partnership tecnologica che rileva e arresta gli attacchi sulle reti IoT e ICS.

Fortinet e Microsoft Defender per IoT impediscono:

Modifiche non autorizzate ai controller della logica programmabili (PLC).

Malware che manipola i dispositivi ICS e IoT tramite i protocolli nativi.

Strumenti di ricognizione dalla raccolta dei dati.

Violazioni del protocollo causate da errori di configurazione o da utenti malintenzionati.

Defender per IoT rileva un comportamento anomalo nelle reti IoT e ICS e fornisce tali informazioni a FortiGate e FortiSIEM, come indicato di seguito:

Visibilità: le informazioni fornite da Defender per IoT offrono agli amministratori FortiSIEM visibilità sulle reti IoT e ICS precedentemente invisibili.

Blocco di attacchi dannosi: gli amministratori di FortiGate possono usare le informazioni individuate da Defender per IoT per creare regole per interrompere il comportamento anomalo, indipendentemente dal fatto che questo comportamento sia causato da attori caotici o dispositivi non configurati correttamente, prima che causi danni alla produzione, ai profitti o alle persone.

La soluzione multivendor security incident and events management di FortiSIEM e Fortinet offre visibilità, correlazione, risposta automatizzata e correzione a una singola soluzione scalabile.

Usando una visualizzazione di Servizi aziendali, la complessità della gestione delle operazioni di rete e sicurezza è ridotta, liberando risorse e migliorando il rilevamento delle violazioni. FortiSIEM fornisce la correlazione incrociata, applicando machine learning e UEBA, per migliorare la risposta per arrestare le violazioni prima che si verifichino.

In questo articolo vengono illustrate le operazioni seguenti:

- Creare una chiave API in Fortinet

- Impostare una regola di inoltro per bloccare gli avvisi correlati al malware

- Bloccare l'origine di avvisi sospetti

- Inviare avvisi di Defender per IoT a FortiSIEM

- Bloccare un'origine dannosa usando il firewall Fortigate

Prerequisiti

Prima di iniziare, assicurarsi di disporre dei prerequisiti seguenti:

Accesso a un sensore OT di Defender per IoT come utente Amministrazione. Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Possibilità di creare chiavi API in Fortinet.

Creare una chiave API in Fortinet

Una chiave API (Application Programming Interface) è un codice generato in modo univoco che consente a un'API di identificare l'applicazione o l'utente che richiede l'accesso. Per comunicare correttamente, è necessaria una chiave API per Microsoft Defender per IoT e Fortinet.

Per creare una chiave API in Fortinet:

In FortiGate passare a System Amministrazione Profiles (Profili> di sistema Amministrazione).

Creare un profilo con le autorizzazioni seguenti:

Parametro Selezione Infrastruttura di sicurezza None Fortiview None Utente e dispositivo None Firewall Personalizzata Criteri Lettura/Scrittura Indirizzo Lettura/Scrittura Servizio None Fissa appuntamento None Log e report None Rete None Di sistema None Profilo di sicurezza None VPN None WAN Opt & Cache None WiFi & Switch None Passare a System> Amministrazione istrators e creare una nuova API REST Amministrazione con i campi seguenti:

Parametro Descrizione Nome utente Immettere il nome della regola di inoltro. Commenti Immettere l'evento imprevisto minimo a livello di sicurezza da inoltrare. Ad esempio, se è selezionata l'opzione Secondaria , verranno inoltrati avvisi secondari e qualsiasi avviso superiore a questo livello di gravità. Profilo Amministrazione istrator Nell'elenco a discesa selezionare il nome del profilo definito nel passaggio precedente. Gruppo PKI Attivare o disattivare l'opzione Disabilita. CORS Allow Origin Attivare o disattivare l'opzione Abilita. Limitare l'accesso a host attendibili Aggiungere gli indirizzi IP dei sensori e delle console di gestione locali che si connetteranno a FortiGate.

Salvare la chiave API quando viene generata, perché non verrà fornita di nuovo. Al bearer della chiave API generata verranno concessi tutti i privilegi di accesso assegnati all'account.

Impostare una regola di inoltro per bloccare gli avvisi correlati al malware

Il firewall FortiGate può essere usato per bloccare il traffico sospetto.

L'inoltro delle regole di avviso viene eseguito solo sugli avvisi attivati dopo la creazione della regola di inoltro. Gli avvisi già presenti nel sistema prima della creazione della regola di inoltro non sono interessati dalla regola.

Quando si crea la regola di inoltro:

Nell'area Azioni selezionare FortiGate.

Definire l'indirizzo IP del server in cui si desidera inviare i dati.

Immettere una chiave API creata in FortiGate.

Immettere le porte dell'interfaccia del firewall in ingresso e in uscita.

Selezionare questa opzione per inoltrare dettagli specifici dell'avviso. È consigliabile selezionare una delle opzioni seguenti:

- Blocca codici di funzione non validi: violazioni del protocollo - Valore di campo illegale che viola la specifica del protocollo ICS (potenziale exploit)

- Blocca gli aggiornamenti di programmazione/firmware di PLC non autorizzati: modifiche del PLC non autorizzate

- Bloccare l'arresto di PLC non autorizzato (tempo di inattività)

- Bloccare gli avvisi correlati al malware: blocco dei tentativi di malware industriale, ad esempio RTF o NotPetya

- Blocca l'analisi non autorizzata: analisi non autorizzata (potenziale ricognizione)

Per altre informazioni, vedere Inoltrare informazioni sull'avviso OT locale.

Bloccare l'origine di avvisi sospetti

L'origine di avvisi sospetti può essere bloccata per evitare ulteriori occorrenze.

Per bloccare l'origine di avvisi sospetti:

Accedere alla console di gestione locale e quindi selezionare Avvisi.

Selezionare l'avviso correlato all'integrazione di Fortinet.

Per bloccare automaticamente l'origine sospetta, selezionare Blocca origine.

Nella finestra di dialogo Conferma selezionare OK.

Inviare avvisi di Defender per IoT a FortiSIEM

Gli avvisi di Defender per IoT forniscono informazioni su un'ampia gamma di eventi di sicurezza, tra cui:

Deviazioni dall'attività di rete di base appresa

Rilevamenti di malware

Rilevamenti basati su modifiche operative sospette

Anomalie di rete

Deviazioni del protocollo dalle specifiche del protocollo

È possibile configurare Defender per IoT per inviare avvisi al server FortiSIEM, in cui le informazioni sugli avvisi vengono visualizzate nella finestra ANALYTICS :

Ogni avviso di Defender per IoT viene quindi analizzato senza altre configurazioni sul lato FortiSIEM e viene presentato in FortiSIEM come eventi di sicurezza. Per impostazione predefinita, vengono visualizzati i dettagli dell'evento seguenti:

- Protocollo dell'applicazione

- Versione applicazione

- Tipo di categoria

- ID agente di raccolta

- Conteggio

- Ora dispositivo

- ID evento

- Nome evento

- Stato analisi eventi

È quindi possibile usare le regole di inoltro di Defender per IoT per inviare informazioni sugli avvisi a FortiSIEM.

L'inoltro delle regole di avviso viene eseguito solo sugli avvisi attivati dopo la creazione della regola di inoltro. Gli avvisi già presenti nel sistema prima della creazione della regola di inoltro non sono interessati dalla regola.

Per usare le regole di inoltro di Defender per IoT per inviare informazioni sugli avvisi a FortiSIEM:

Nella console del sensore selezionare Inoltro.

Selezionare + Crea nuova regola.

Nel riquadro Aggiungi regola di inoltro definire i parametri della regola:

Parametro Descrizione Nome regola Nome della regola di inoltro. Livello di avviso minimo Evento imprevisto minimo a livello di sicurezza da inoltrare. Ad esempio, se è selezionata l'opzione Secondaria, verranno inoltrati avvisi secondari e qualsiasi avviso superiore a questo livello di gravità. Qualsiasi protocollo rilevato Disattivare questa opzione per selezionare i protocolli da includere nella regola. Traffico rilevato da qualsiasi motore Disattiva per selezionare il traffico che vuoi includere nella regola. Nell'area Azioni definire i valori seguenti:

Parametro Descrizione Server Selezionare FortiSIEM. Host Definire l'INDIRIZZO IP del server ClearPass per inviare informazioni sugli avvisi. Porta Definire la porta ClearPass per inviare informazioni sugli avvisi. FusoOrario Timestamp per il rilevamento degli avvisi. Seleziona Salva.

Bloccare un'origine dannosa usando il firewall Fortigate

È possibile impostare criteri per bloccare automaticamente le origini dannose nel firewall fortiGate, usando avvisi in Defender per IoT.

Ad esempio, l'avviso seguente può bloccare l'origine dannosa:

Per impostare una regola del firewall fortiGate che blocca un'origine dannosa:

In FortiGate creare una chiave API.

Accedere al sensore Defender per IoT o alla console di gestione locale e selezionare Inoltro, impostare una regola di inoltro che blocca gli avvisi correlati al malware.

Nel sensore Defender per IoT o nella console di gestione locale selezionare Avvisi e bloccare un'origine dannosa.

Passare alla finestra FortiGage Amministrazione istrator e individuare l'indirizzo di origine dannoso bloccato.

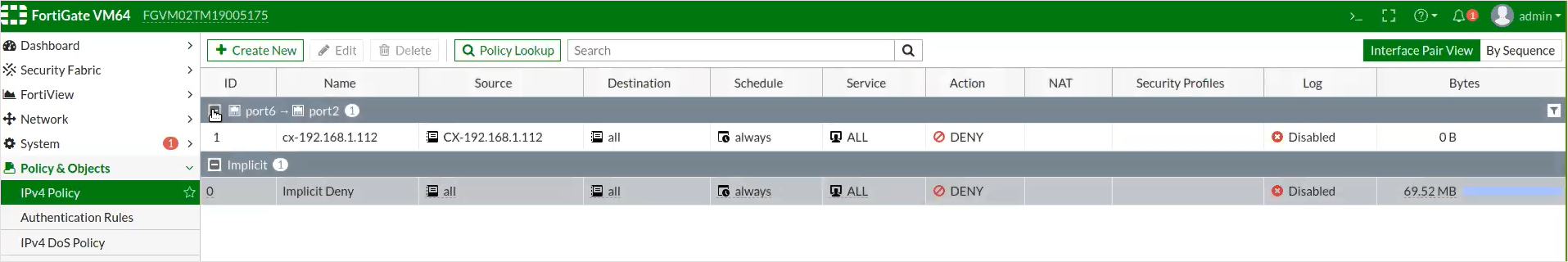

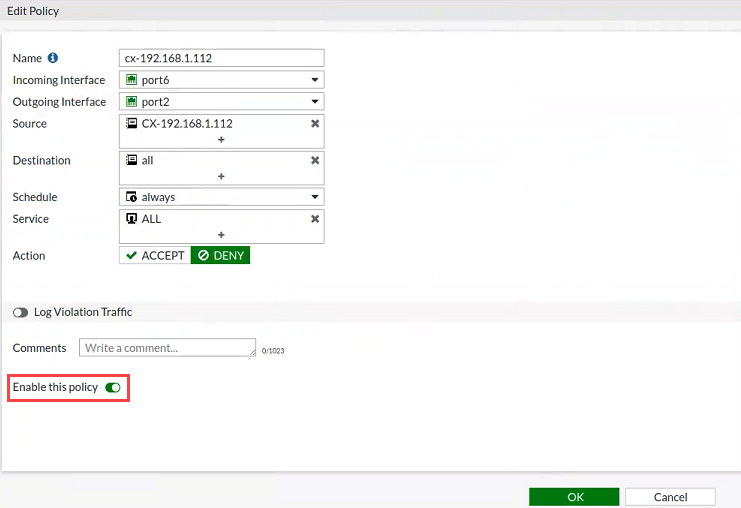

I criteri di blocco vengono creati automaticamente e vengono visualizzati nella finestra Criteri IPv4 di FortiGate.

Selezionare il criterio e assicurarsi che Abilita questo criterio sia attivato o disattivato.

Parametro Description Nome Il nome del criterio. Interfaccia in ingresso Interfaccia del firewall in ingresso per il traffico. Interfaccia in uscita Interfaccia del firewall in uscita per il traffico. Origine Indirizzo di origine (es) per il traffico. Destinazione Indirizzo di destinazione (es) per il traffico. Fissa appuntamento Occorrenza della regola appena definita. Ad esempio: always.Servizio Protocollo o porte specifiche per il traffico. Azione Azione che verrà eseguita dal firewall.