Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Azure DevOps non supporta l'autenticazione delle credenziali alternative. Se si usano ancora credenziali alternative, è consigliabile passare a un metodo di autenticazione più sicuro.

Questo articolo illustra come gestire i criteri di sicurezza dell'organizzazione che determinano in che modo gli utenti e le applicazioni possono accedere a servizi e risorse nell'organizzazione. È possibile accedere alla maggior parte di questi criteri nelle impostazioni dell'organizzazione.

Prerequisiti

| Categoria | Requisiti |

|---|---|

| Autorizzazioni |

|

Gestire un criterio

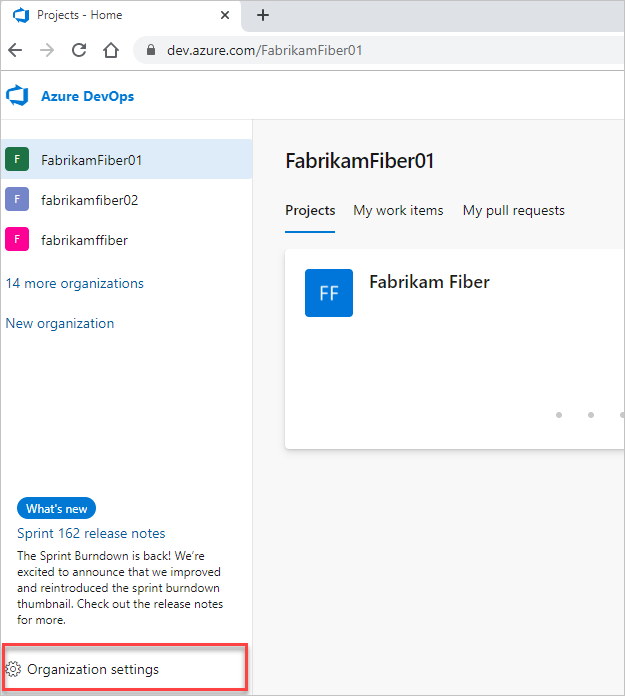

Per aggiornare la connessione dell'applicazione, la sicurezza o i criteri utente per l'organizzazione, seguire questa procedura:

Accedere all'organizzazione all'indirizzo

https://dev.azure.com/{Your_Organization}.Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.

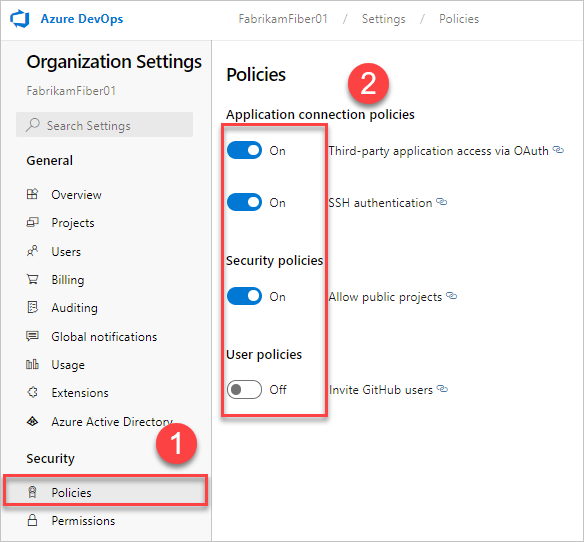

Selezionare Criteri, quindi attivare odisattivare i criteri desiderati.

Limitare i metodi di autenticazione

Per consentire l'accesso facile all'organizzazione senza richiedere ripetutamente le credenziali utente, le applicazioni possono usare metodi di autenticazione, ad esempio OAuth, SSH e token di accesso personale .NET. Per impostazione predefinita, tutte le organizzazioni esistenti consentono l'accesso a tutti i metodi di autenticazione.

È possibile limitare l'accesso a questi metodi di autenticazione disabilitando i criteri di connessione dell'applicazione seguenti:

- l'accesso alle applicazioni di terze parti tramite OAuth: abilitare le app OAuth di Azure DevOps per accedere alle risorse dell'organizzazione tramite OAuth. Questo criterio è disattivato per impostazione predefinita per tutte le nuove organizzazioni. Se desideri accedere alle applicazioni OAuth di Azure DevOps, abilita questa impostazione per assicurarti che queste applicazioni possano accedere alle risorse nella tua organizzazione. Questo criterio non influisce sull'accesso dell'app ID OAuth di Microsoft Entra.

- Autenticazione SSH: abilitare le applicazioni per connettersi ai repository Git dell'organizzazione tramite SSH.

- Gli amministratori tenant possono limitare la creazione di token di accesso personale globale, limitare la creazione di token di accesso personale con ambito completo e applicare la durata massima del token di accesso personale tramite i criteri a livello di tenant nella pagina delle impostazioni di Microsoft Entra . Aggiungere utenti o gruppi di Microsoft Entra per esentarli da questi criteri.

- Gli amministratori dell'organizzazione possono limitare la creazione di token di accesso personale nelle rispettive organizzazioni. Le sottopolicy consentono agli amministratori di permettere la creazione di PAT di sola impacchettamento o la creazione di PAT di qualsiasi ambito per permettere agli utenti o ai gruppi di Microsoft Entra nella allowlist.

Quando si nega l'accesso a un metodo di autenticazione, nessuna applicazione può accedere all'organizzazione tramite tale metodo. Qualsiasi applicazione che in precedenza aveva accesso riscontra errori di autenticazione e perde l'accesso.

Supporto dei criteri di accesso condizionale in Azure DevOps

L'accesso condizionale (CA) in Azure DevOps viene applicato tramite Microsoft Entra ID e supporta flussi interattivi (Web) e non interattivi (credenziali client), convalidando criteri come MFA, restrizioni IP e conformità del dispositivo durante l'accesso e periodicamente tramite i controlli dei token.