GitHub Advanced Security and Managed Identity and Service Principal Support for Azure DevOps sono ora disponibili a livello generale

Siamo lieti di annunciare che GitHub Advanced Security and Managed Identity and Service Principal support for Azure DevOps sono ora disponibili a livello generale.

In GitHub Advanced Security è stata migliorata anche l'analisi del codice per includere tutti gli input forniti dall'utente nell'attività Inizializza codeQL. È stato inoltre esteso il supporto codeQL per includere Swift.

In Boards vengono rilasciate le regole di automazione del team in anteprima privata. A questo punto, è possibile configurare ogni livello di backlog per automatizzare l'apertura e la chiusura/risoluzione degli elementi di lavoro in base agli stati dei relativi elementi figlio. Consultare le note sulla versione se si è interessati alla registrazione nell'anteprima privata.

Passare all'elenco delle funzionalità riportato di seguito per informazioni su queste funzionalità.

Generali

- Supporto dell'identità gestita e dell'entità servizio per Azure DevOps ora in disponibilità generale

- Nuovi ambiti di Azure DevOps disponibili per le app di flusso delegate OAuth di Microsoft Identity

Sicurezza avanzata di GitHub per Azure DevOps

- Modifiche alle variabili e alle attività di input utente di Analisi codice (CodeQL)

- L'attività di pubblicazione non è più necessaria per la configurazione dell'analisi del codice

- L'analisi del codice CodeQL supporta ora Swift

Azure Boards

Azure Pipelines

- I log della pipeline contengono ora l'utilizzo delle risorse

- L'agente di Azure Pipelines ora supporta Alpine Linux

Generali

Supporto dell'identità gestita e dell'entità servizio per Azure DevOps ora in disponibilità generale

Il supporto per le identità gestite e le entità servizio di Microsoft Entra ID in Azure DevOps ha raggiunto la disponibilità generale (GA).

Attualmente, molti scenari di integrazione delle applicazioni si basano su token di accesso personale (PAT) per l'integrazione con Azure DevOps. Sebbene sia semplice da usare, è possibile che le PT possano essere facilmente perse, consentendo potenzialmente agli attori malintenzionati di eseguire l'autenticazione come utenti potenti. Per evitare l'accesso indesiderato, anche le reti AFC richiedono spesso una manutenzione dispendiosa in termini di tempo tramite rotazioni regolari delle credenziali.

È ora possibile abilitare le applicazioni per usare identità gestite e entità servizio per l'integrazione con Azure DevOps tramite API REST e librerie client. Questa funzionalità altamente richiesta offre ai clienti di Azure DevOps un'alternativa più sicura ai PTS. Le identità gestite offrono la possibilità per le applicazioni in esecuzione nelle risorse di Azure di ottenere token di Azure AD senza dover gestire alcuna credenziale.

Le identità gestite e le entità servizio possono essere configurate in Azure DevOps e hanno le autorizzazioni per asset specifici (progetti, repository, pipeline), proprio come gli utenti normali. Ciò consente alle applicazioni che usano identità gestite o entità servizio di connettersi ad Azure DevOps ed eseguire azioni per conto di se stessi, anziché per conto di un utente, in quanto pat. Teams può ora gestire meglio i propri servizi collettivamente, invece di affidarsi a un singolo utente per fornire un token per l'autenticazione. Per altre informazioni sulla versione ga, vedere l'annuncio del post di blog pubblico e la documentazione sulle funzionalità.

Nuovi ambiti di Azure DevOps disponibili per le app di flusso delegate OAuth di Microsoft Identity

Sono stati aggiunti nuovi ambiti di Azure DevOps per le app OAuth delegate in Microsoft Identity Platform, note anche come app OAuth con ID Microsoft Entra. Questi nuovi ambiti consentiranno agli sviluppatori di app di annunciare in modo specifico le autorizzazioni che sperano di richiedere all'utente per svolgere le attività dell'app. Questa funzionalità altamente richiesta consente agli sviluppatori di app di richiedere agli utenti solo le autorizzazioni necessarie per l'app.

In precedenza, user_impersonation era l'unico ambito disponibile per gli sviluppatori di app tra cui scegliere. Questo ambito offre all'app l'accesso completo a tutte le API di Azure DevOps, il che significa che sarà in grado di eseguire qualsiasi operazione che l'utente possa eseguire in tutte le organizzazioni a cui appartiene l'utente. Ora con ambiti più granulari disponibili, è possibile riposare facilmente che le app possono richiedere e accedere esclusivamente alle API a cui gli ambiti richiesti hanno concesso l'autorizzazione per l'accesso.

Altre informazioni su questi nuovi ambiti sono disponibili nell'annuncio e nella documentazione delle funzionalità del post di blog pubblico.

Sicurezza avanzata di GitHub per Azure DevOps

Modifiche alle variabili e alle attività di input utente di Analisi codice (CodeQL)

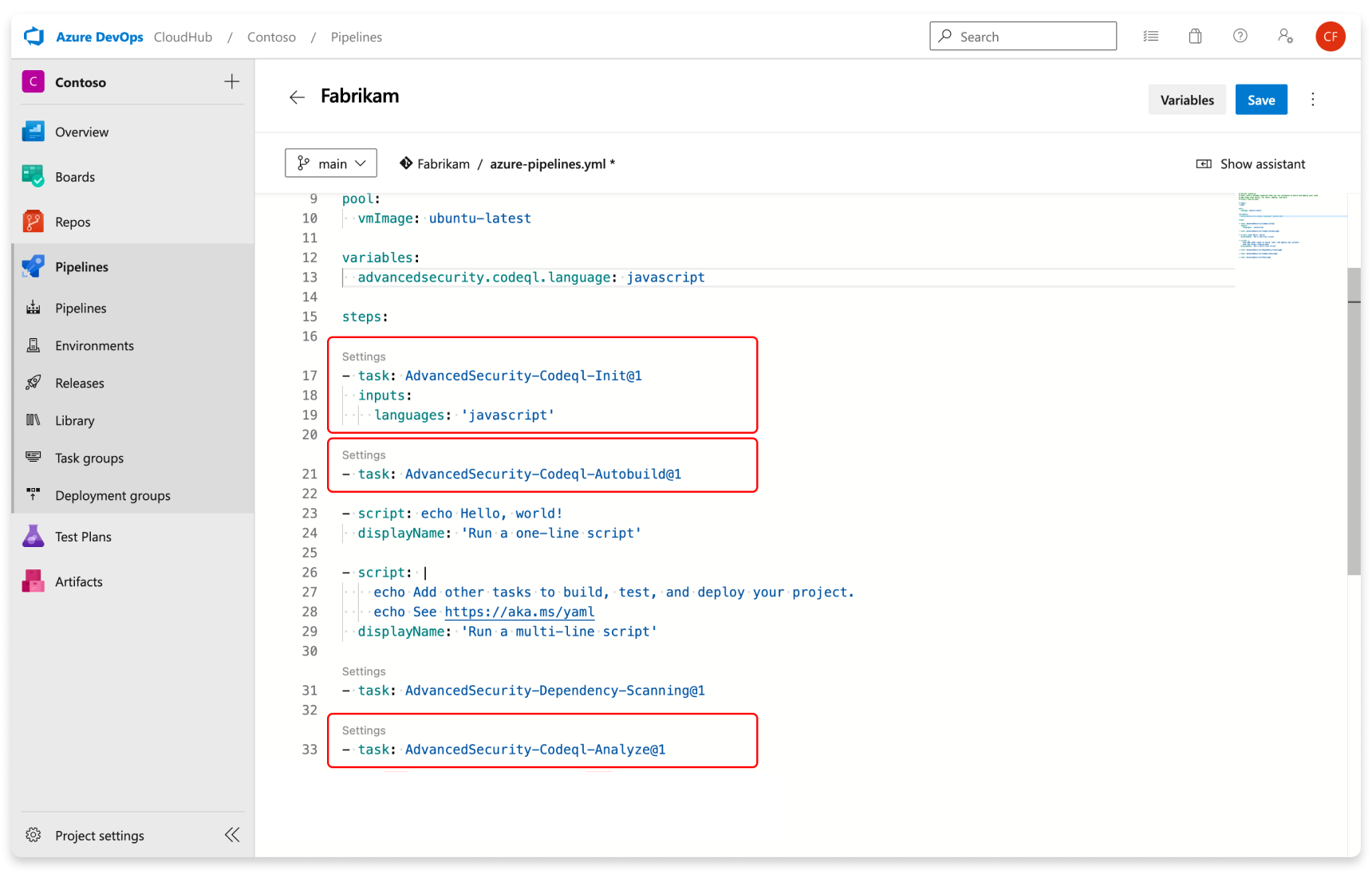

Tutti gli input forniti dall'utente sono ora specificati nell'attività CodeQL Initialize, responsabile della configurazione dell'ambiente di analisi CodeQL usato per l'analisi del codice con CodeQL 'AdvancedSecurity-Codeql-Init@1'. Per altre informazioni sulla configurazione della sicurezza avanzata di GitHub per Azure DevOps, vedere la documentazione relativa alla configurazione di GitHub Advanced Security per Azure DevOps.

Inoltre, gli input utente hanno la precedenza su tutti i valori impostati dalle variabili. Ad esempio, se si stabilisce la variabile di linguaggio come advancedsecurity.codeql.language: Java e successivamente, durante la fase di inizializzazione CodeQL, si specifica la lingua come input con Language: cpp, l'input cpp eseguirà l'override della variabile Java per la lingua. Assicurarsi che gli input siano configurati in modo accurato.

L'attività di pubblicazione non è più necessaria per la configurazione dell'analisi del codice

In precedenza, durante la configurazione dell'analisi del codice, era necessario includere l'attività di pubblicazione (AdvancedSecurity-Publish@1) nella pipeline YAML o nella pipeline classica. Con questo aggiornamento, è stata eliminata la necessità dell'attività di pubblicazione e i risultati vengono ora inviati direttamente al servizio di sicurezza avanzato all'interno dell'attività di analisi (AdvancedSecurity-Codeql-Analyze@1).

Di seguito è riportata l'attività di richiesta per l'analisi del codice.

Per altre informazioni, vedere la documentazione di configurazione dell'analisi del codice.

L'analisi del codice CodeQL supporta ora Swift

Stiamo espandendo il supporto per l'analisi del codice CodeQL per includere Swift. Ciò significa che gli sviluppatori che lavorano su librerie e applicazioni Swift per le piattaforme Apple possono ora sfruttare i vantaggi dell'analisi della sicurezza del codice più importante. Le funzionalità correnti includono il rilevamento di problemi come l'inserimento di percorsi, i recupero di visualizzazioni Web rischiose, vari usi impropri crittografici e altre forme di gestione non sicura o elaborazione di dati utente non filtrati.

Swift fa ora parte del nostro roster di linguaggi di programmazione supportati, che include C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C# e Go. Nel complesso, questi linguaggi consentono di eseguire quasi 400 controlli completi sul codice, mantenendo al tempo stesso una bassa frequenza di falsi positivi e garantendo una precisione elevata.

Per altre informazioni sulla configurazione della sicurezza avanzata di GitHub per Azure DevOps per i repository, vedere la documentazione relativa alla configurazione di GitHub Advanced Security per Azure DevOps.

Azure Boards

Regole di automazione team (anteprima privata)

Importante

A partire dal 9/11/2023, non verranno inserite nuove organizzazioni nell'anteprima privata. Abbiamo avuto un ottimo feedback con solo un paio di bug secondari da risolvere. Microsoft sta lavorando a questi bug e rilascerà la funzionalità a tutti gli sprint successivi.

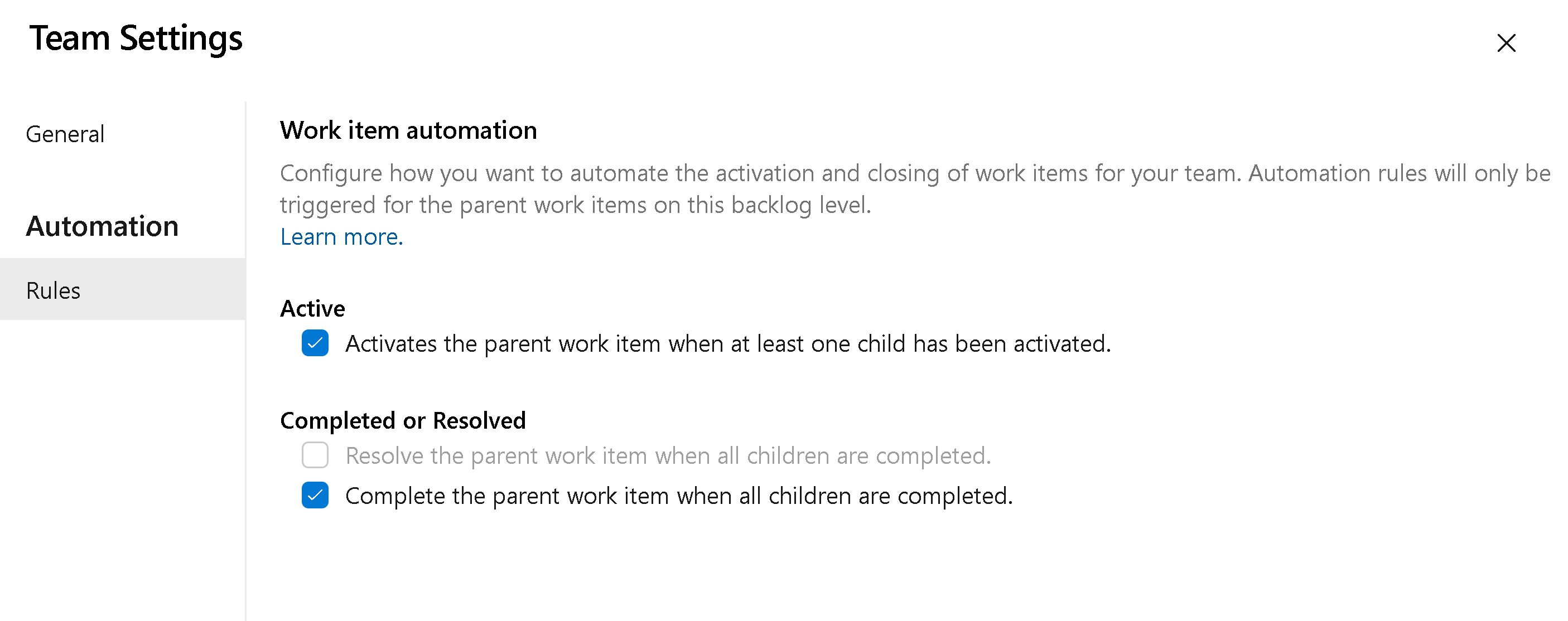

È ora possibile configurare ogni livello di backlog per automatizzare l'apertura e la chiusura/risoluzione degli elementi di lavoro in base agli stati dei relativi elementi figlio. Esistono due scenari principali che stiamo tentando di risolvere.

Quando viene attivato un singolo elemento figlio, attivare l'elemento padre.

Quando tutti gli elementi figlio vengono chiusi, chiudere l'elemento padre (o risolverlo).

Per abilitare queste impostazioni, fare clic sulla configurazione a livello di backlog per il team. Passare quindi alla scheda Regole di automazione > per visualizzare le due regole diverse che è possibile applicare al backlog. Ogni livello di backlog (requisiti, funzionalità, epiche) può essere configurato per il funzionamento del team.

Ad esempio, quando un'attività figlio è impostata su Attivo, rendere attiva la storia utente padre. Quindi, al termine di tutte le attività, impostare La storia utente su Chiuso.

Se si è interessati alla registrazione nell'anteprima privata, inviare un messaggio di posta elettronica con il nome dell'organizzazione (dev.azure.com/{nome organizzazione}). Tenere presente che il numero di organizzazioni verrà limitato all'anteprima. La nostra speranza è ottenere alcune organizzazioni per fornire feedback e quindi rilasciare a tutti entro 2-3 sprint.

Le funzionalità sono state classificate in ordine di priorità in base a questo ticket di suggerimento della community degli sviluppatori.

Azure Pipelines

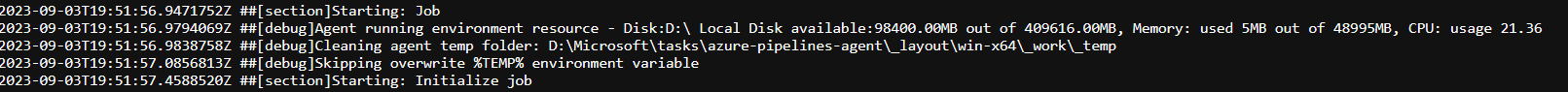

I log della pipeline contengono ora l'utilizzo delle risorse

I log della pipeline di Azure possono ora acquisire le metriche di utilizzo delle risorse, ad esempio memoria, utilizzo della CPU e spazio disponibile su disco. I log includono anche le risorse usate dall'agente della pipeline e dai processi figlio, incluse le attività eseguite in un processo.

Se si sospetta che il processo della pipeline possa verificarsi in vincoli di risorse, abilitare i log dettagliati in modo che le informazioni sull'utilizzo delle risorse vengano inserite nei log della pipeline. Questo funziona su qualsiasi agente, indipendentemente dal modello di hosting.

L'agente di Azure Pipelines ora supporta Alpine Linux

L'agente Pipeline v3.227 supporta ora Alpine Linux versioni 3.13 e successive. Alpine Linux è un'immagine di contenitore (base) molto diffusa. È possibile trovare l'agente nella pagina delle versioni . Le versioni Alpine Linux dell'agente hanno un prefisso vsts-agent-linux-musl , vsts-agent-linux-musl-x64-3.227.1.tar.gzad esempio .

Passaggi successivi

Nota

Queste funzionalità verranno implementate nelle prossime due o tre settimane.

Passare ad Azure DevOps e dare un'occhiata.

Come fornire commenti e suggerimenti

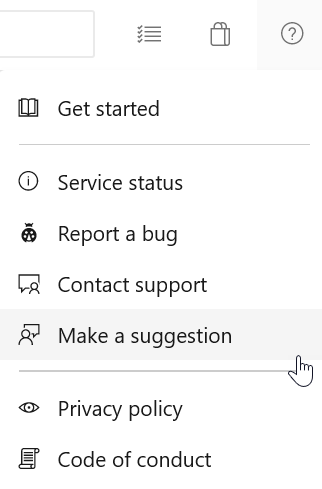

Ci piacerebbe sentire ciò che pensi a queste funzionalità. Usare il menu ? per segnalare un problema o fornire un suggerimento.

È anche possibile ottenere consigli e risposte alle domande della community su Stack Overflow.

Grazie,

Rajesh Ramamurthy

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per