Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

| Novità | Comunità degli sviluppatori | Blog di DevOps | Documentazione |

Roadmap del prodotto

Questo elenco di funzionalità è una panoramica della roadmap. Identifica alcune delle funzionalità significative su cui stiamo lavorando e un intervallo di tempo approssimativo per quando è possibile aspettarsi di vederle. Non è completo, ma è destinato a fornire una certa visibilità sugli investimenti chiave. Nella parte superiore troverete un elenco delle nostre principali iniziative multi-trimestre e le funzionalità in cui si suddividono. Più avanti troverai l'elenco completo delle funzionalità significative che abbiamo pianificato.

Ogni funzionalità è collegata a un articolo in cui è possibile ottenere altre informazioni su un particolare elemento. Queste caratteristiche e date sono i piani correnti e sono soggetti a modifiche. Le colonne Intervallo di tempo riflettono quando si prevede che la funzionalità sia disponibile.

Iniziative

GitHub Advanced Security per Azure DevOps

GitHub Advanced Security for Azure DevOps (GHAzDO) offre funzionalità di sicurezza aggiuntive ad Azure DevOps con una licenza aggiuntiva. Qualsiasi amministratore della raccolta di progetti può ora abilitare Sicurezza avanzata per l'organizzazione, i progetti e i repository dalle impostazioni del progetto o dell'organizzazione.

Le funzionalità principali di GitHub Advanced Security per Azure DevOps sono:

- Analisi dei segreti: Rilevare e correggere i segreti di testo non crittografato nei repository Git. Se la protezione push è abilitata, rileva e blocca anche i segreti prima che vengano inseriti nei repository.

- Analisi del codice: Cercare potenziali vulnerabilità di sicurezza e errori di codifica nel codice usando CodeQL o uno strumento di terze parti.

- Analisi delle dipendenze: Rilevare e avvisare quando il codice dipende da un pacchetto non sicuro e che riceve indicazioni di correzione semplici.

Per altre informazioni su come configurare GitHub Advanced Security per Azure DevOps, vedere la documentazione.

Le funzionalità future che ci aspettiamo di offrire includono:

| Funzionalità | Zona | Trimestre |

|---|---|---|

| Determinare la validità dei segreti dei partner rilevati | GitHub Advanced Security per Azure DevOps |

2025 Q3

2025 Q3 |

| Collegare elementi delle bacheche agli avvisi di sicurezza avanzati | GitHub Advanced Security per Azure DevOps |

2025 Q4

2025 Q4 |

| Criteri di controllo dello stato per gli avvisi di sicurezza avanzata | GitHub Advanced Security per Azure DevOps | 2026 T1 |

| Configurazione predefinita di CodeQL (abilitazione con un clic) | GitHub Advanced Security per Azure DevOps | 2026 secondo trimestre |

| Correzione automatica delle vulnerabilità di analisi delle dipendenze con gli aggiornamenti della sicurezza Dependabot | GitHub Advanced Security per Azure DevOps | In futuro |

Riduzione dei rischi associati al furto di credenziali

Azure DevOps supporta molti meccanismi di autenticazione diversi, tra cui l'autenticazione di base, i token di accesso personali (PAT), SSH e Microsoft Entra ID (in precedenza Azure Active Directory). Questi meccanismi non vengono creati ugualmente dal punto di vista della sicurezza, soprattutto quando si tratta del potenziale di furto di credenziali. Ad esempio, la perdita imprevista di credenziali come i token di accesso personale (PAT) può consentire ad attori malintenzionati di entrare nelle organizzazioni di Azure DevOps, per i quali possono ottenere l'accesso ad asset critici come il codice sorgente, orientarsi verso attacchi alla catena di approvvigionamento o persino verso il compromesso dell'infrastruttura di produzione. Per ridurre al minimo i rischi di furto di credenziali, ci concentreremo sui prossimi trimestri nelle aree seguenti:

Consentire agli amministratori di migliorare la sicurezza dell'autenticazione tramite i criteri del piano di controllo.

Ridurre la necessità di Token di Accesso Personali e altri segreti rubabili aggiungendo supporto per alternative più sicure.

Approfondire l'integrazione di Azure DevOps con Microsoft Entra ID per supportare meglio le varie funzionalità di sicurezza.

Evitare la necessità di archiviare i segreti di produzione nelle connessioni al servizio Azure Pipelines.

| Funzionalità | Zona | Trimestre |

|---|---|---|

| Federazione dell'identità del carico di lavoro per la connessione al servizio Docker | Pipeline |

2024 H2

2024 H2 |

| Supporto Web completo per i criteri di accesso condizionale | Generale |

2024 Q4

2024 Q4 |

| Criteri per disabilitare l'uso dei token di accesso personale | Generale |

2025 Q2

2025 Q2 |

| Autenticazione senza pat dalle attività della pipeline alle API Di Azure DevOps | Pipeline | 2026 T1 |

| Valutazione dell'accesso continuo | Generale | In futuro |

| Uso dei token Entra associati al dispositivo in Azure DevOps | Generale | In futuro |

| Ritiro dell'autorità emittente per la federazione dell'identità dei carichi di lavoro di Azure DevOps | Pipeline | In futuro |

Bacheche migliorate e integrazione con GitHub

L'integrazione di Azure DevOps e GitHub continua a essere di importanza strategica. L'obiettivo è continuare a migliorare questa integrazione per semplificare lo spostamento dei repository da parte dei clienti in GitHub, continuando a usare Azure Boards, Pipelines e Test Plans. Tutte queste operazioni vengono eseguite mantenendo un elevato livello di tracciabilità tra lavoro e codice.

Di seguito è riportato un elenco di investimenti attualmente in programma.

| Funzionalità | Zona | Trimestre |

|---|---|---|

| Supporto per GitHub Enterprise Cloud con residenza dei dati | Tavole |

2025 Q3

2025 Q3 |

| MCP Server Azure DevOps | Generale |

2025 Q4

2025 Q4 |

|

Supportare l'integrazione degli elementi di lavoro con Agente di codifica di GitHub Copilot (anteprima privata) |

Tavole |

2025 Q4

2025 Q4 |

| Aumentare il limite di repository GitHub connessi | Tavole | 2026 T1 |

| Server remoto MCP di Azure DevOps | Tavole | 2026 T1 |

È anche possibile visualizzare un elenco dettagliato degli investimenti pianificati e recenti sulla sequenza temporale delle funzionalità.

Eseguire la migrazione ai pool DevOps gestiti

I pool devOps gestiti sono un'evoluzione dei pool di agenti del set di scalabilità di macchine virtuali di Azure DevOps. Offre una migliore scalabilità e affidabilità del pool, semplifica la gestione del pool e consente di usare le immagini delle macchine virtuali degli agenti ospitati da Microsoft in macchine virtuali di Azure personalizzate. Per altre informazioni sui pool DevOps gestiti, vedere qui. Le funzionalità per supportare nuovi scenari verranno aggiunte ai pool DevOps gestiti e non ai pool del set di scalabilità di macchine virtuali. I pool DevOps gestiti sono disponibili a livello generale, quindi è possibile eseguire la migrazione dei pool del set di scalabilità di macchine virtuali ai pool DevOps gestiti e usarli per i flussi di lavoro di produzione, laddove possibile.

Qui troverai la roadmap dettagliata.

Parità di funzionalità tra pipeline YAML e pipeline di rilascio

Negli ultimi anni, tutti gli investimenti nelle pipeline sono stati nell'area delle pipeline YAML. Inoltre, tutti i miglioramenti della sicurezza sono stati per le pipeline YAML. Ad esempio, con le pipeline YAML, il controllo sulle risorse protette ,ad esempio repository, connessioni al servizio e così via, è nelle mani dei proprietari delle risorse anziché degli autori di pipeline. I token di accesso al lavoro usati nelle pipeline YAML sono vincolati a repository specifici indicati nel file YAML. Questi sono solo due esempi di funzionalità di sicurezza disponibili per le pipeline YAML. Per questi motivi, è consigliabile usare pipeline YAML rispetto alla versione classica. L'adozione di YAML rispetto alla versione classica è stata significativa per le compilazioni (CI). Tuttavia, molti clienti hanno continuato a utilizzare pipeline di gestione delle release tradizionali invece di quelle basate su YAML per le distribuzioni (CD). La ragione principale di questo è la mancanza di parità in varie funzionalità cd tra le due soluzioni. Nel corso dell'anno scorso abbiamo risolto diverse lacune in questo settore, in particolare nei controlli. I controlli sono il meccanismo principale nelle pipeline YAML per regolare il passaggio di una build da una fase a un'altra. Continueremo ad affrontare le lacune in altre aree nel prossimo anno. Il nostro obiettivo sarà l'esperienza utente, la tracciabilità e gli ambienti.

| Funzionalità | Zona | Trimestre |

|---|---|---|

| Tracciabilità a livello di fase | Pipeline | 2026 T1 |

| Esecuzione delle fasi fuori ordine su richiesta | Pipeline | 2026 T1 |

| Connessioni di servizio nei controlli | Pipeline | In futuro |

| Verifica l'estendibilità | Pipeline | In futuro |

Miglioramenti ai piani di test di Azure

Azure DevOps offre un'ampia gamma di strumenti di test e integrazioni per supportare esigenze di test diverse. Questi includono test manuali, test automatizzati e test esplorativi. La piattaforma consente la creazione e la gestione dei piani di test e dei gruppi di test, che possono essere usati per tenere traccia dei test manuali per sprint o attività cardine. Inoltre, Azure DevOps si integra con le pipeline CI/CD, abilitando l'esecuzione e la creazione di report automatizzati dei test.

Stiamo accelerando i nostri investimenti in questo settore in risposta al feedback della nostra base clienti più attiva. La nostra attenzione sarà sugli aspetti seguenti della gestione dei test: miglioramento della tracciabilità dei test end-to-end; estensione del supporto per vari linguaggi di programmazione e framework per i test automatizzati nei piani di test; riprogettazione di flussi di lavoro ed esperienze per l'utilizzo delle esecuzioni di test e dei risultati dei test.

Di seguito sono riportati diversi investimenti che prevediamo di realizzare nell'ambito di questa iniziativa:

| Funzionalità | Zona | Trimestre |

|---|---|---|

| Accesso rapido ai risultati dei test nel test case | Piani di Test |

2025 Q4

2025 Q4 |

| Risultati dei test più recenti nei requisiti | Piani di Test |

2025 Q4

2025 Q4 |

| Nuova esperienza di esecuzione dei test - Anteprima pubblica | Piani di Test |

2025 Q4

2025 Q4 |

| Pannello dei risultati del punto di test avanzato | Piani di Test |

2025 Q4

2025 Q4 |

| Supporto per JavaScript (Playwright) nei piani di test di Azure | Piani di Test | 2026 T1 |

| Supportare le pipeline YAML nei piani di test di Azure | Piani di Test | 2026 T1 |

| Supporto per la ripetizione dell'esecuzione di test basati sui dati | Piani di Test | 2026 T1 |

| Migliorare l'affidabilità dell'estensione test e feedback per Edge e Chrome | Piani di Test | 2026 2° trimestre |

| Supporto dell'acquisizione del risultato effettivo del test | Piani di Test | 2026 Secondo Trimestre |

| Rinnovo del Runner Web | Piani di Test | 2° trimestre 2026 |

Tutte le funzionalità

Servizi di Azure DevOps

Azure DevOps Server

Come fornire commenti e suggerimenti

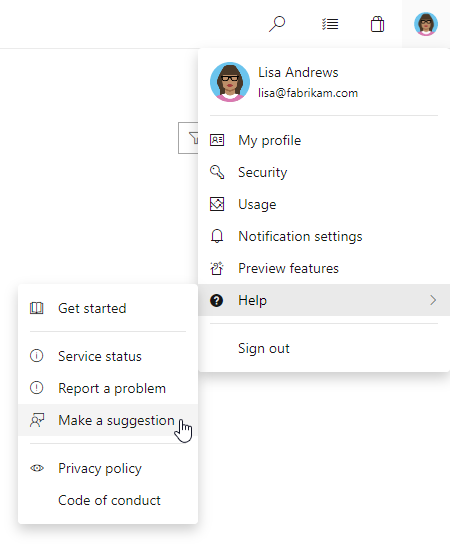

Ci piacerebbe sentire ciò che pensi a queste funzionalità. Segnalare eventuali problemi o suggerire una funzionalità tramite Developer Community.

È anche possibile ottenere consigli e risposte alle domande della community su Stack Overflow.