Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Resolver privato di DNS di Azure è un nuovo servizio che consente agli utenti di eseguire query sulle zone DNS privato di Azure dall'ambiente locale e viceversa senza distribuire server DNS basati su macchine virtuali.

Come funziona?

Il servizio Resolver privato DNS di Azure richiede una rete virtuale di Azure. Quando si crea un servizio Resolver privato DNS di Azure all'interno di una rete virtuale, vengono stabiliti uno o più endpoint in ingresso che possono essere usati come destinazione per le query DNS. L'endpoint in uscita del resolver elabora le query DNS in base a un set di regole di inoltro DNS configurato. Le query DNS avviate in reti collegate a un set di regole possono essere inviate ad altri server DNS.

Non è necessario modificare le impostazioni del client DNS nelle macchine virtuali (VM) per usare il servizio Resolver privato DNS di Azure.

Il processo delle query DNS quando si usa un servizio Resolver privato DNS di Azure è riepilogato di seguito:

- Un client in una rete virtuale genera una query DNS.

- Se i server DNS per questa rete virtuale sono specificati come personalizzati, la query viene inoltrata agli indirizzi IP specificati.

- Se i server DNS predefiniti (forniti da Azure) sono configurati nella rete virtuale e sono presenti zone DNS privato collegate alla stessa rete virtuale, queste zone vengono consultate.

- Se la query non corrisponde a una zona DNS privato collegata alla rete virtuale, vengono consultati i Collegamenti di rete virtuale per i Set di regole di inoltro DNS.

- Se non sono presenti collegamenti al set di regole, viene usato DNS di Azure per risolvere la query.

- Se sono presenti collegamenti al set di regole, le regole di inoltro DNS vengono valutate.

- Se viene trovata una corrispondenza di suffisso, la query viene inoltrata all'indirizzo specificato.

- Se sono presenti più corrispondenze, viene usato il suffisso più lungo.

- Se non viene trovata alcuna corrispondenza, non si verifica alcun inoltro DNS e viene usato DNS di Azure per risolvere la query.

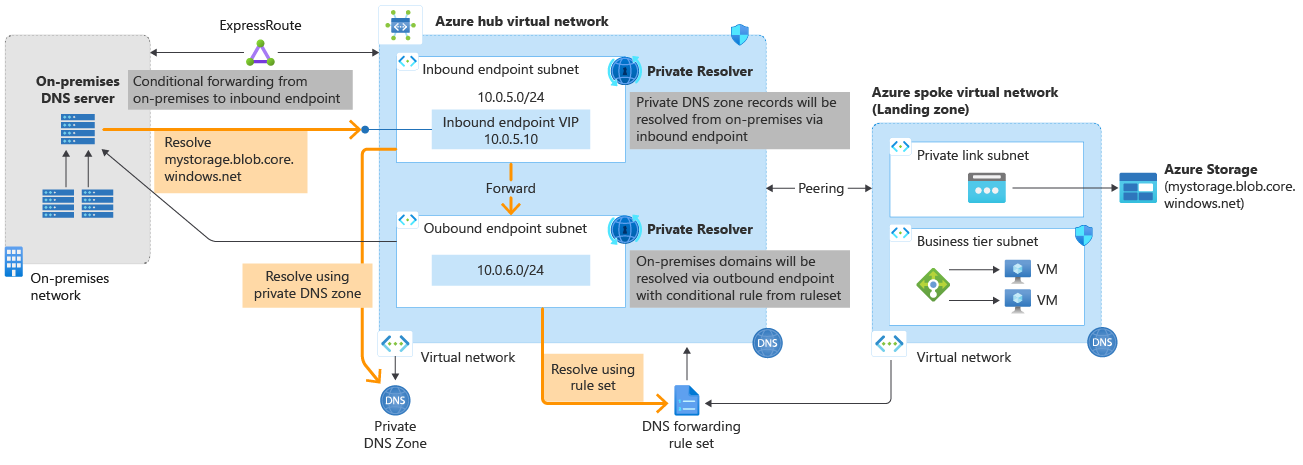

L'architettura per il servizio Resolver privato DNS di Azure è riepilogata nella figura seguente. La risoluzione DNS tra reti virtuali di Azure e reti locali richiede Azure ExpressRoute o una rete privata virtuale.

Figura 1: Architettura del servizio Resolver privato DNS di Azure

Per altre informazioni sulla creazione di un resolver DNS privato, vedere:

- Avvio rapido: Creare un servizio Resolver privato DNS di Azure usando il portale di Azure

- Avvio rapido: Creare un servizio Resolver privato DNS di Azure usando Azure PowerShell

Vantaggi del servizio Resolver privato DNS di Azure

Il servizio Resolver privato DNS di Azure offre i vantaggi seguenti:

- Completamente gestito: disponibilità elevata predefinita, ridondanza della zona.

- Riduzione dei costi: consente di ridurre i costi operativi e viene eseguito a una frazione del prezzo delle soluzioni IaaS tradizionali.

- Accesso privato alle zone DNS privato: consente di inoltrare in modo condizionale da e verso l'ambiente locale.

- Scalabilità: prestazioni elevate per endpoint.

- Compatibile con DevOps: consente di creare pipeline con Terraform, ARM o Bicep.

Disponibilità a livello di area

Vedere Prodotti di Azure in base all'area - Azure DNS.

Residenza dei dati

Il servizio Resolver privato DNS di Azure non sposta o archivia i dati dei clienti dall'area in cui viene distribuito il resolver.

Endpoint e set di regole del resolver DNS

In questo articolo viene fornito un riepilogo degli endpoint e dei set di regole del resolver. Per informazioni dettagliate su endpoint e set di regole, vedere Endpoint e set di regole del servizio Resolver privato DNS di Azure.

Endpoint in ingresso

Un endpoint in ingresso consente la risoluzione dei nomi dall'ambiente locale o da un'altra posizione privata tramite un indirizzo IP che fa parte dello spazio indirizzi della rete virtuale privata. Per risolvere la zona DNS privato di Azure dall'ambiente locale, immettere l'indirizzo IP dell'endpoint in ingresso nel server d'inoltro condizionale DNS locale. Il server d'inoltro condizionale DNS locale deve avere una connessione di rete alla rete virtuale.

L'endpoint in ingresso richiede una subnet nella rete virtuale in cui è stato effettuato il provisioning. La subnet può essere delegata solo a Microsoft.Network/dnsResolvers e non può essere usata per altri servizi. Le query DNS vengono ricevute dall'endpoint in ingresso in Azure. È possibile risolvere i nomi negli scenari in cui sono presenti zone DNS privato, incluse le macchine virtuali che usano la registrazione automatica o i servizi abilitati per Collegamento privato.

Nota

L'indirizzo IP assegnato a un endpoint in ingresso può essere specificato come statico o dinamico. Per altre informazioni, vedere indirizzi IP statici e dinamici per endpoint.

Endpoint in uscita

Un endpoint in uscita consente la risoluzione dei nomi dell'inoltro condizionale da Azure all'ambiente locale, ad altri provider di servizi cloud o server DNS esterni. Questo endpoint richiede una subnet dedicata nella rete virtuale in cui è stato effettuato il provisioning, senza altri servizi in esecuzione nella subnet, e può essere delegato solo a Microsoft.Network/dnsResolvers. Le query DNS inviate all'endpoint in uscita usciranno da Azure.

Collegamenti di rete virtuale

I collegamenti di rete virtuale consentono la risoluzione dei nomi per le reti virtuali collegate a un endpoint in uscita con un set di regole di inoltro DNS. Si tratta di una relazione 1:1.

Set di regole di inoltro DNS

Un set di regole di inoltro DNS è un gruppo di regole di inoltro DNS (fino a 1000) che possono essere applicate a uno o più endpoint in uscita o collegate a una o più reti virtuali. Si tratta di una relazione 1:N. I set di regole sono associati a un endpoint in uscita specifico. Per altre informazioni, vedere Set di regole di inoltro DNS.

Regole di inoltro DNS

Una regola di inoltro DNS include uno o più server DNS di destinazione usati per l'inoltro condizionale ed è rappresentata da:

- Nome di dominio

- Indirizzo IP di destinazione

- Porta e protocollo di destinazione (UDP o TCP)

Restrizioni

I limiti seguenti si applicano attualmente al servizio Resolver privato DNS di Azure:

Resolver privato DNS1

| Conto risorse | Limite |

|---|---|

| Resolver privati DNS per sottoscrizione | 15 |

| Endpoint in ingresso per resolver privato DNS | 5 |

| Endpoint in uscita per resolver privato DNS | 5 |

| Regole di inoltro per ogni set di regole di inoltro DNS | 1000 |

| Collegamenti di rete virtuale per set di regole di inoltro DNS | 500 |

| Endpoint in uscita per set di regole di inoltro DNS | 2 |

| Set di regole di inoltro DNS per endpoint in uscita | 2 |

| Server DNS di destinazione per regola di inoltro | 6 |

| QPS per endpoint | 10,000 |

1Potrebbero essere applicati limiti diversi dal portale di Azure fino all'aggiornamento del portale. Usare PowerShell per effettuare il provisioning degli elementi fino ai limiti più attuali.

Restrizioni della rete virtuale

Per quanto riguarda le reti virtuali, si applicano le restrizioni seguenti:

- Le reti virtuali con crittografia abilitata non supportano Resolver privato DNS di Azure.

- Un resolver DNS può fare riferimento solo a una rete virtuale nella stessa area del resolver DNS.

- Non è possibile condividere una rete virtuale tra più resolver DNS. Una singola rete virtuale può avere riferimenti solo da un singolo resolver DNS.

Restrizioni della subnet

Le subnet usate per il resolver DNS presentano le limitazioni seguenti:

- Una subnet deve essere almeno uno spazio indirizzi /28 e al massimo uno spazio indirizzi /24. Una subnet /28 è sufficiente per soddisfare i limiti correnti degli endpoint. Una dimensione della subnet compresa tra /27 e /24 può offrire flessibilità in caso di cambiamento di questi limiti.

- Non è possibile condividere una subnet tra più endpoint del resolver DNS. Una singola subnet può essere usata solo da un singolo endpoint del resolver DNS.

- Tutte le configurazioni IP per un endpoint in ingresso del resolver DNS devono fare riferimento alla stessa subnet. L'estensione a più subnet nella configurazione IP per un singolo endpoint in ingresso del resolver DNS non è consentita.

- La subnet usata per un endpoint in ingresso del resolver DNS deve trovarsi all'interno della rete virtuale a cui fa riferimento il resolver DNS padre.

- La subnet può essere delegata solo a Microsoft.Network/dnsResolvers e non può essere usata per altri servizi.

Restrizioni degli endpoint in uscita

Gli endpoint in uscita presentano le limitazioni seguenti:

- Non è possibile eliminare un endpoint in uscita a meno che non vengano eliminati il set di regole di inoltro DNS e i collegamenti di rete virtuale sottostanti.

Restrizioni del set di regole

- I set di regole possono avere fino a 1000 regole.

- Il collegamento tra tenant dei set di regole non è supportato.

Altre limitazioni

- Le subnet abilitate per IPv6 non sono supportate.

- Resolver privato DNS non supporta Azure ExpressRoute FastPath.

- Resolver privato DNS non è compatibile con Azure Lighthouse.

- Per verificare se Azure Lighthouse è in uso, cercare Provider di servizi nel portale di Azure e selezionare Offerte del provider di servizi.

Passaggi successivi

- Informazioni su come creare un servizio Resolver privato DNS di Azure usando Azure PowerShell o il portale di Azure.

- Informazioni su come Risolvere i domini di Azure e locali usando il servizio Resolver privato DNS di Azure.

- Informazioni su Endpoint e set di regole del servizio Resolver privato DNS di Azure.

- Informazioni su come Configurare il failover DNS usando i resolver privati

- Informazioni su come Configurare DNS ibrido usando i resolver privati.

- Informazioni su alcune altre funzionalità di rete chiave di Azure.

- Modulo di Learn: Introduzione a DNS di Azure.