Sicurezza e crittografia dei dati in Azure Data Manager per l'energia

Questo articolo offre una panoramica delle funzionalità di sicurezza in Azure Data Manager per l'energia. Vengono illustrate le principali aree di crittografia dei dati inattivi, crittografia in transito, TLS, https, chiavi gestite da Microsoft e chiave gestita dal cliente.

Crittografare i dati inattivi

Gestione dati di Azure per l'energia usa diverse risorse di archiviazione per archiviare metadati, dati utente, dati in memoria e così via. La piattaforma usa la crittografia lato servizio per crittografare automaticamente tutti i dati quando vengono salvati in modo permanente nel cloud. La crittografia dei dati inattivi protegge i dati per soddisfare gli impegni di sicurezza e conformità dell'organizzazione. Tutti i dati in Azure Data Manager per l'energia vengono crittografati con le chiavi gestite da Microsoft per impostazione predefinita. Oltre alla chiave gestita da Microsoft, è possibile usare la propria chiave di crittografia per proteggere i dati in Azure Data Manager for Energy. Quando si specifica una chiave gestita dal cliente, tale chiave viene usata per proteggere e controllare l'accesso alla chiave gestita da Microsoft che crittografa i dati.

Crittografa i dati in transito

Azure Data Manager per l'energia supporta il protocollo Transport Layer Security (TLS 1.2) per proteggere i dati quando si spostano tra i servizi cloud e i clienti. TLS offre autenticazione avanzata, privacy dei messaggi e integrità (consentendo il rilevamento di manomissioni, intercettazioni e falsificazione dei messaggi), interoperabilità e flessibilità degli algoritmi.

Oltre a TLS, quando si interagisce con Azure Data Manager per l'energia, tutte le transazioni avvengono su HTTPS.

Configurare chiavi gestite dal cliente (CMK) per l'istanza di Azure Data Manager per l'energia

Importante

Non è possibile modificare le impostazioni della chiave gestita dal cliente dopo aver creato l'istanza di Azure Data Manager for Energy.

Prerequisiti

Passaggio 1: Configurare l'insieme di credenziali delle chiavi

È possibile usare un insieme di credenziali delle chiavi nuovo o esistente per archiviare le chiavi gestite dal cliente. Per altre informazioni sulla Key Vault di Azure, vedere Panoramica di Azure Key Vault e Informazioni su Azure Key Vault?

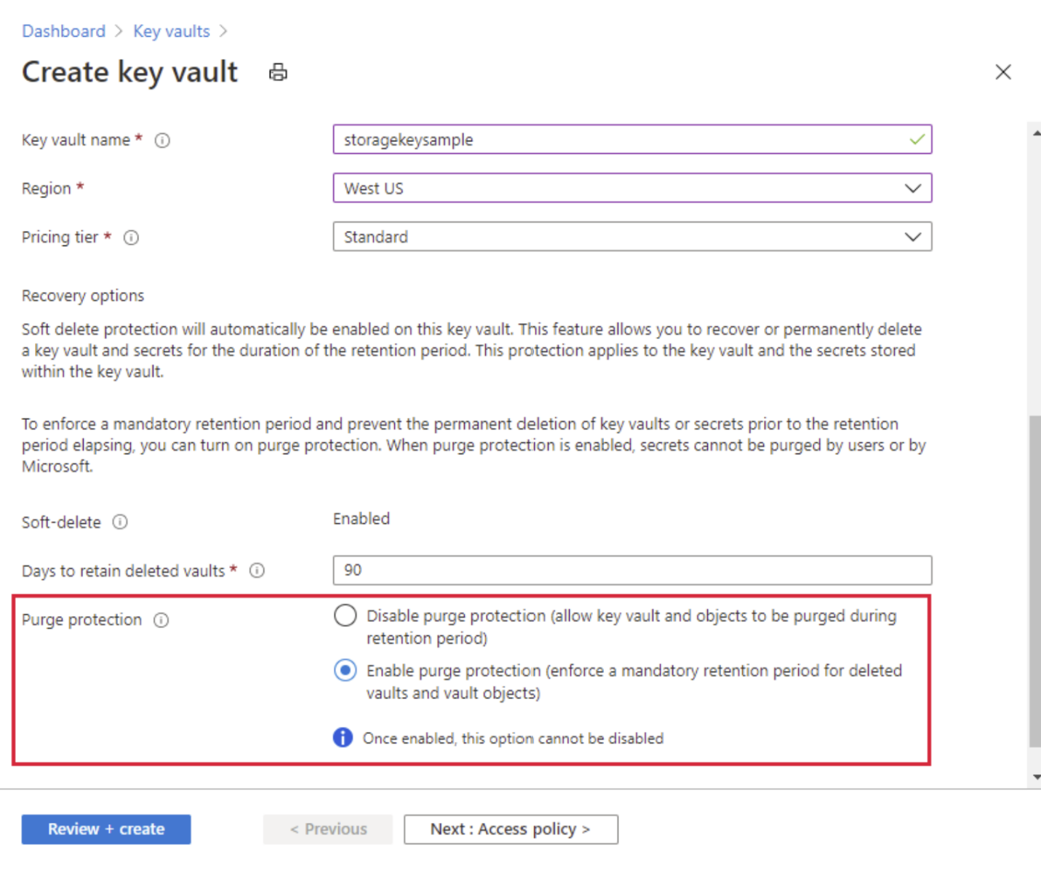

L'uso delle chiavi gestite dal cliente con Azure Data Manager per l'energia richiede che sia l'eliminazione temporanea che la protezione dall'eliminazione siano abilitate per l'insieme di credenziali delle chiavi. L'eliminazione temporanea è abilitata per impostazione predefinita quando si crea un nuovo insieme di credenziali delle chiavi e non può essere disabilitata. È possibile abilitare la protezione dall'eliminazione quando si crea l'insieme di credenziali delle chiavi o dopo la creazione.

Per informazioni su come creare un insieme di credenziali delle chiavi con il portale di Azure, vedere Avvio rapido: Creare un insieme di credenziali delle chiavi usando il portale di Azure. Quando si crea l'insieme di credenziali delle chiavi, selezionare Abilita ripulitura protezione.

Per abilitare la protezione dall'eliminazione in un insieme di credenziali delle chiavi esistente, seguire questa procedura:

- Passare all'insieme di credenziali delle chiavi nel portale di Azure.

- In Impostazioni scegliere Proprietà.

- Nella sezione Ripulisci protezione scegliere Abilita ripulitura protezione.

Passaggio 2: Aggiungere una chiave

- Aggiungere quindi una chiave all'insieme di credenziali delle chiavi.

- Per informazioni su come aggiungere una chiave con il portale di Azure, vedere Avvio rapido: Impostare e recuperare una chiave da Azure Key Vault usando il portale di Azure.

- È consigliabile che le dimensioni della chiave RSA siano 3072, vedere Configurare le chiavi gestite dal cliente per l'account Azure Cosmos DB | Microsoft Learn.

Passaggio 3: Scegliere un'identità gestita per autorizzare l'accesso all'insieme di credenziali delle chiavi

- Quando si abilitano le chiavi gestite dal cliente per un'istanza di Azure Data Manager for Energy esistente, è necessario specificare un'identità gestita che verrà usata per autorizzare l'accesso all'insieme di credenziali delle chiavi che contiene la chiave. L'identità gestita deve avere le autorizzazioni per accedere alla chiave nell'insieme di credenziali delle chiavi.

- È possibile creare un'identità gestita assegnata dall'utente.

Configurare le chiavi gestite dal cliente per un account esistente

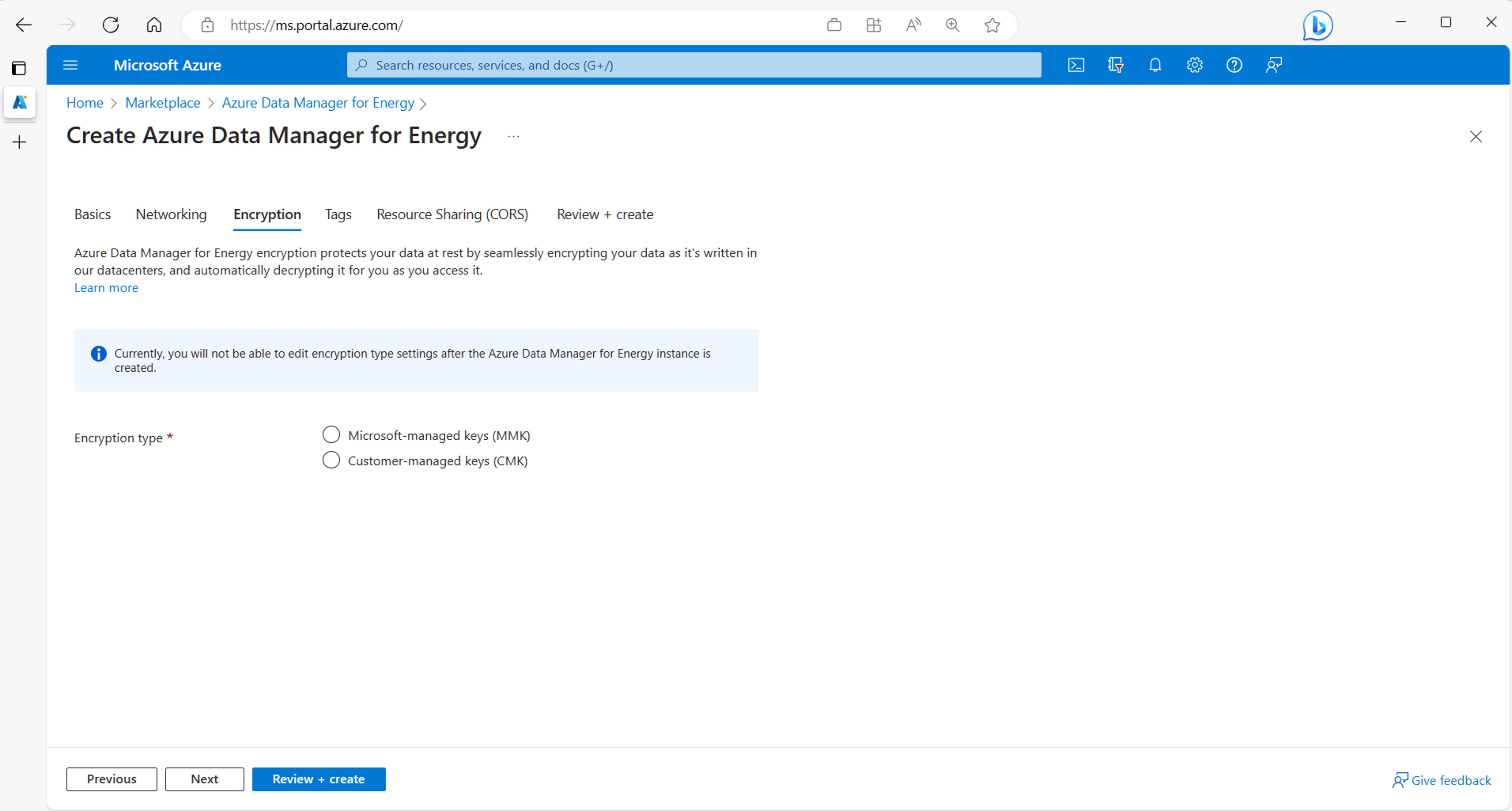

- Creare un'istanza di Azure Data Manager per l'energia .

- Selezionare la scheda Crittografia .

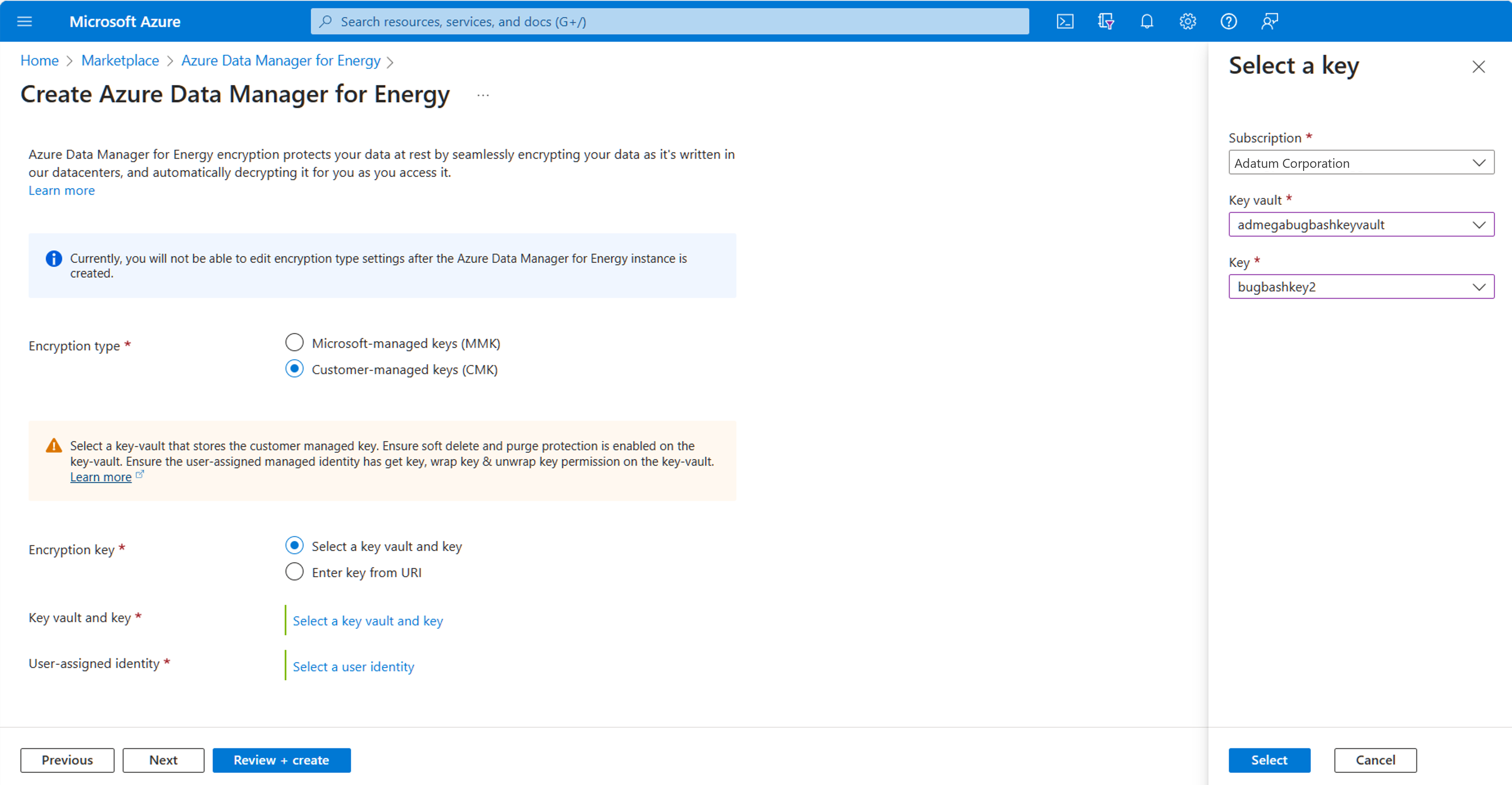

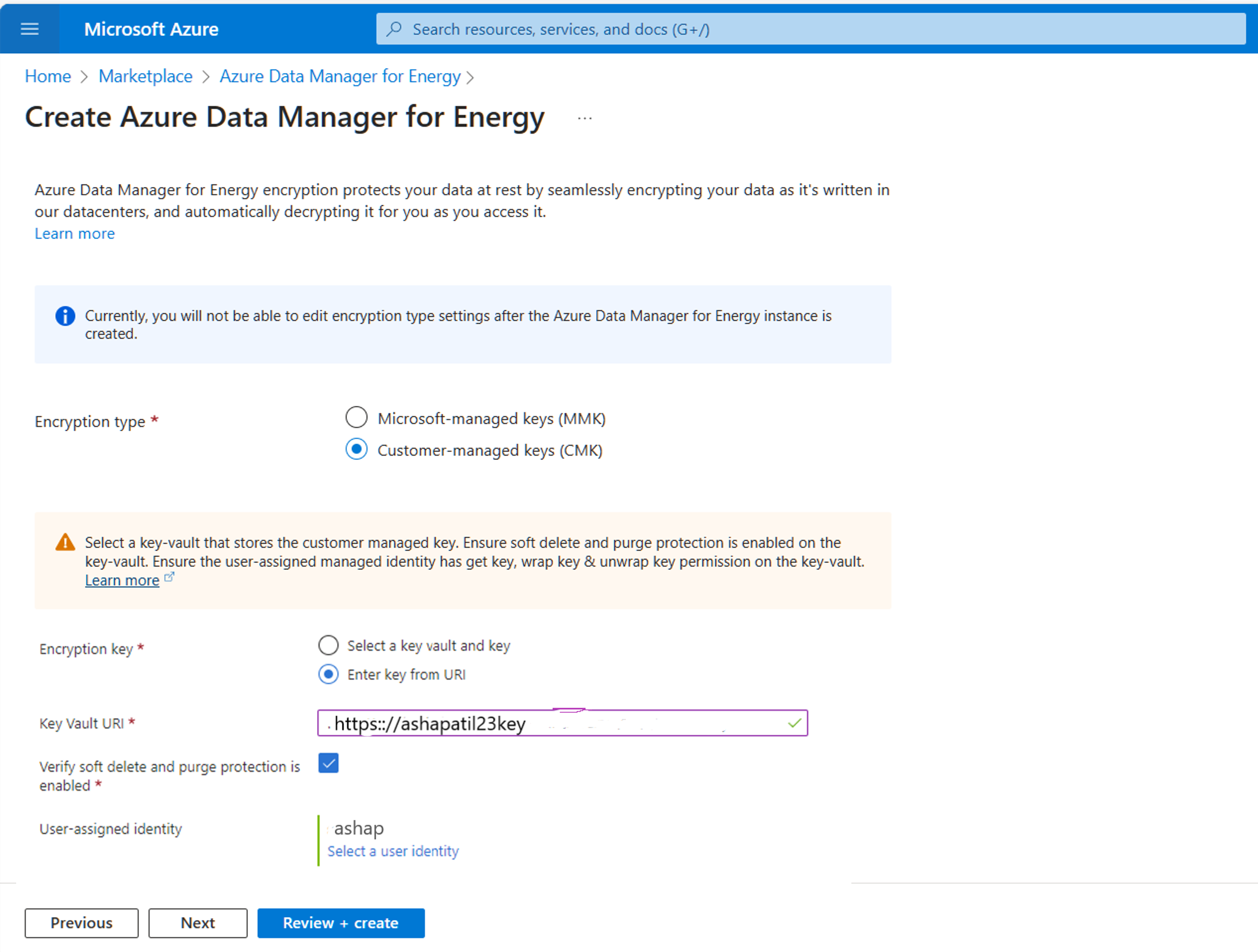

Nella scheda crittografia selezionare Chiavi gestite dal cliente (CMK).

Per usare cmk, è necessario selezionare l'insieme di credenziali delle chiavi in cui è archiviata la chiave.

Selezionare Chiave di crittografia come "Selezionare un insieme di credenziali delle chiavi e una chiave".

Selezionare quindi "Selezionare un insieme di credenziali delle chiavi e una chiave".

Selezionare quindi l'insieme di credenziali delle chiavi e la chiave.

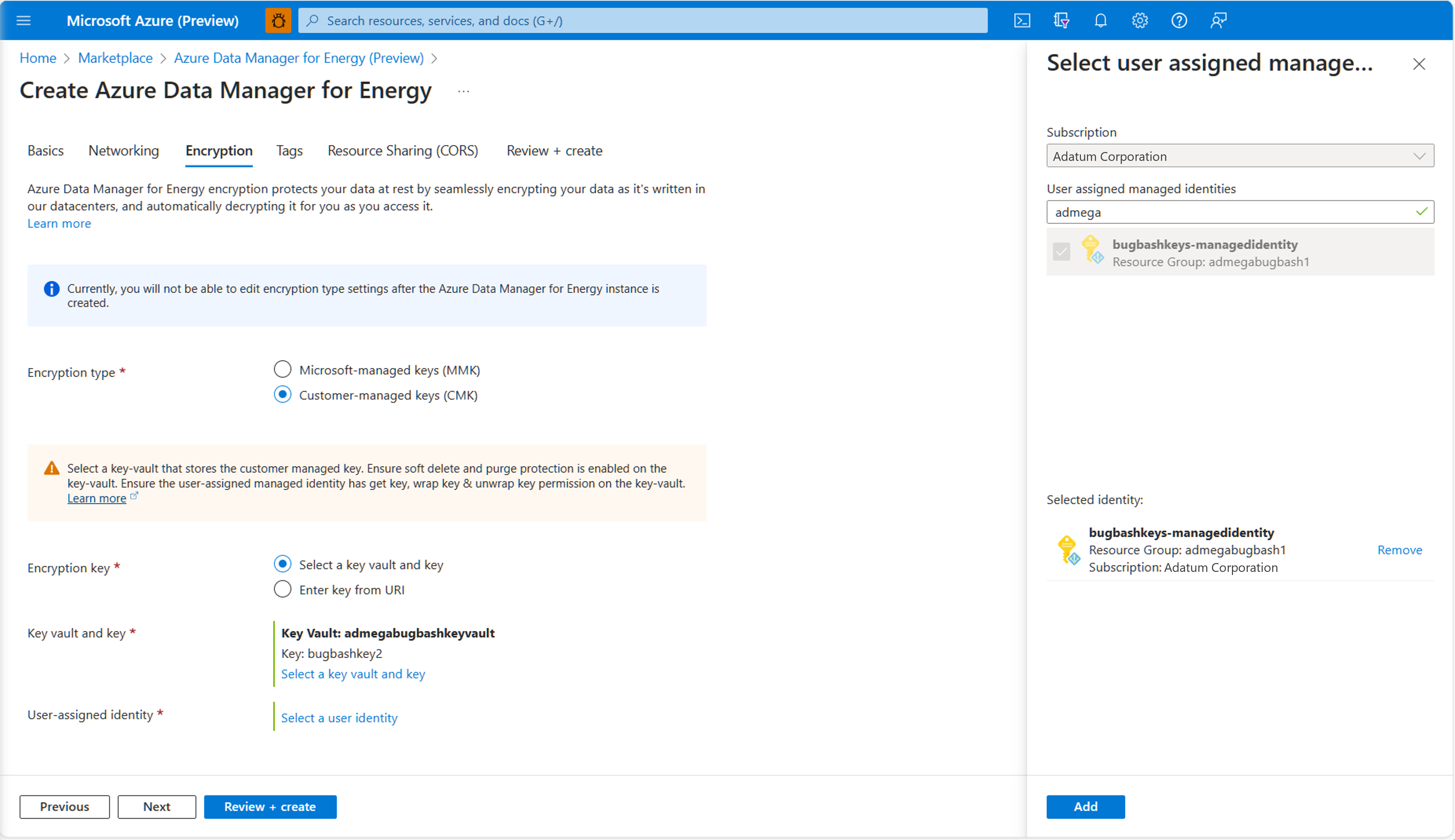

Selezionare quindi l'identità gestita assegnata dall'utente che verrà usata per autorizzare l'accesso all'insieme di credenziali delle chiavi che contiene la chiave.

Selezionare "Selezionare un'identità utente". Selezionare l'identità gestita assegnata dall'utente creata nei prerequisiti.

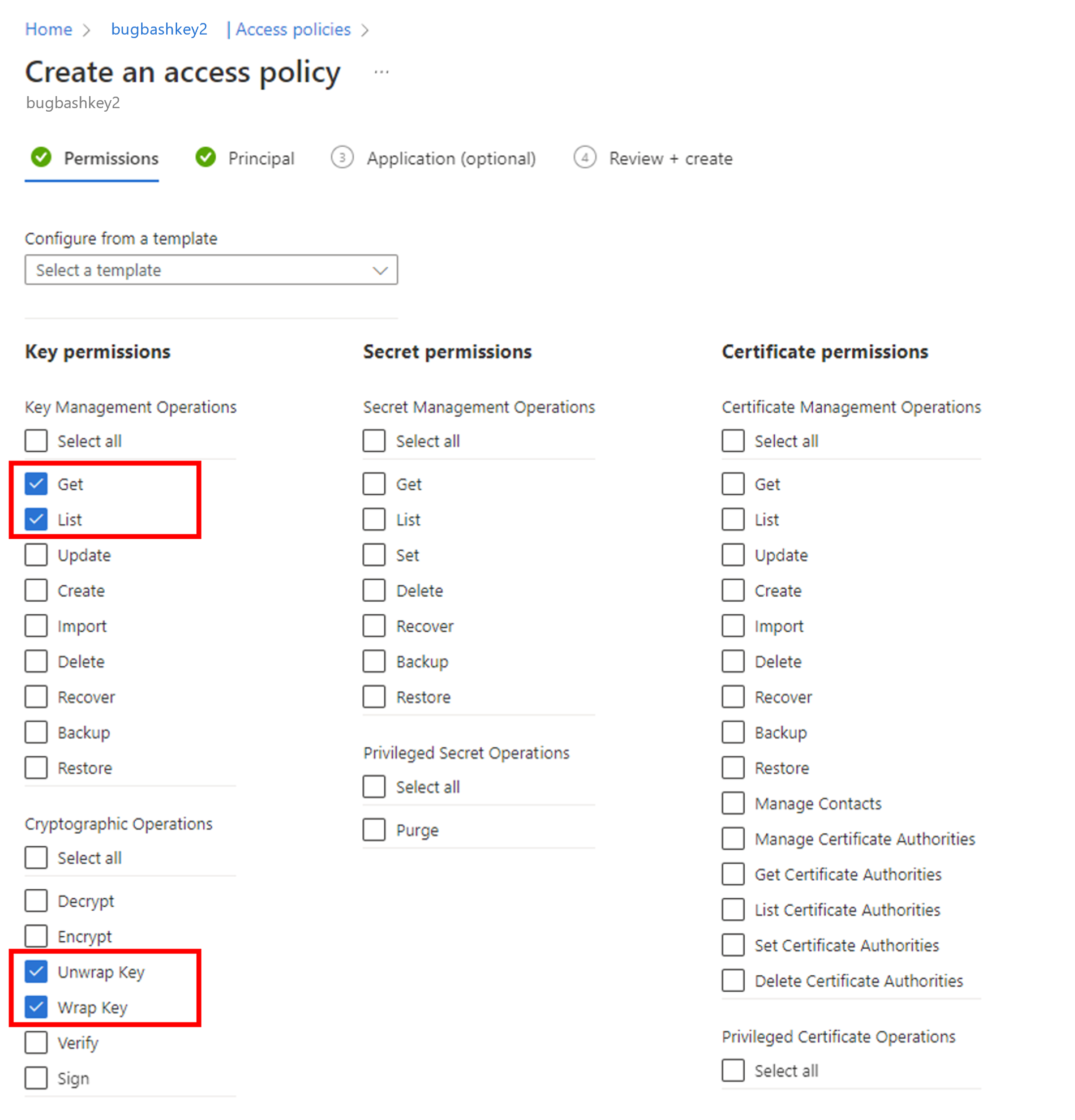

Questa identità assegnata dall'utente deve avere le autorizzazioni get key, list key, wrap key e unwrap key nell'insieme di credenziali delle chiavi. Per altre informazioni sull'assegnazione dei criteri di accesso di Azure Key Vault, vedere Assegnare un Key Vault Criteri di accesso.

È anche possibile selezionare Chiave di crittografia come "Immettere la chiave dall'URI". È obbligatorio che la chiave abbia la protezione per l'eliminazione temporanea e l'eliminazione da abilitare. È necessario confermare che selezionando la casella riportata di seguito.

Selezionare quindi "Rivedi+Crea" dopo aver completato altre schede.

Selezionare il pulsante "Crea".

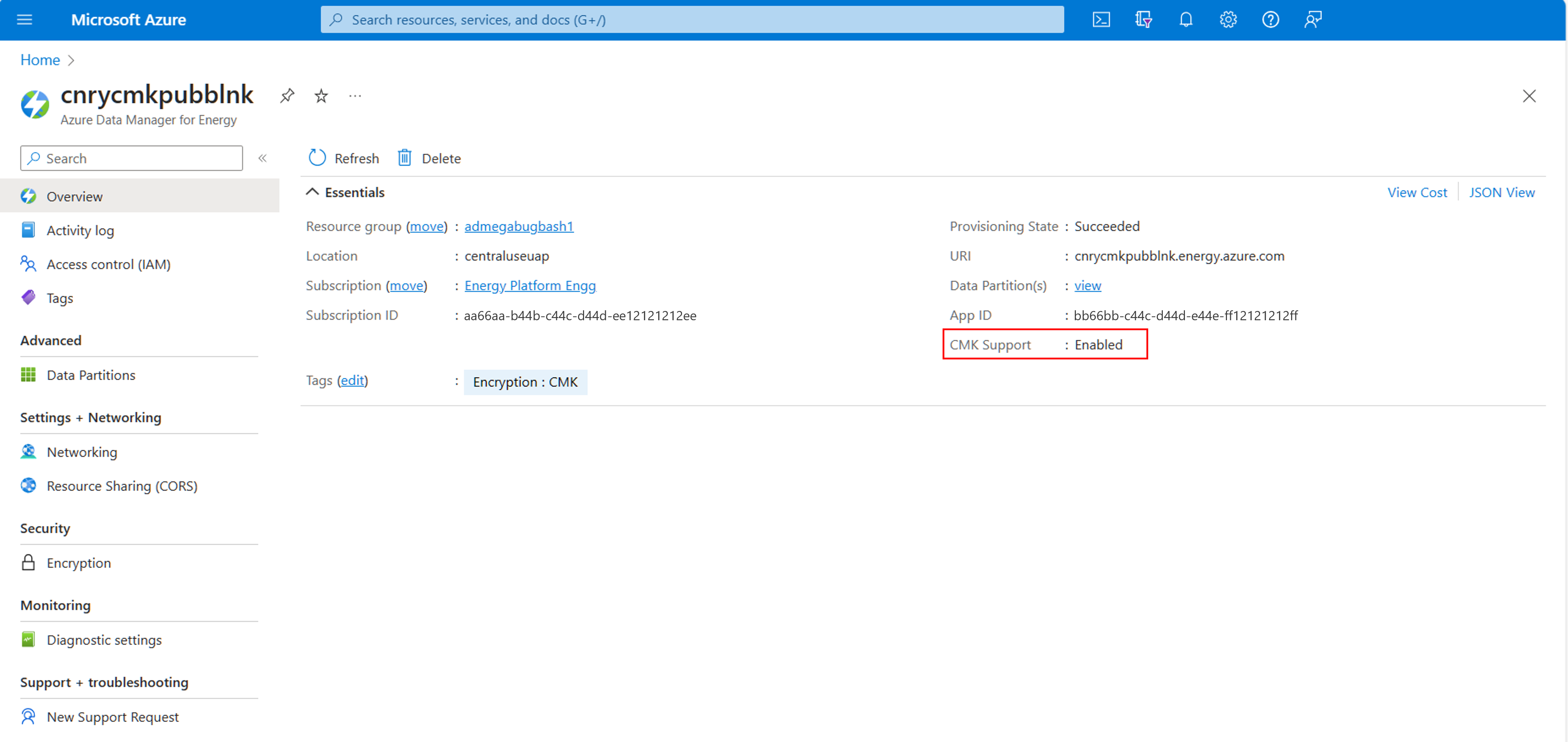

Un'istanza di Azure Data Manager per l'energia viene creata con chiavi gestite dal cliente.

Dopo l'abilitazione della chiave gestita dal cliente, lo stato verrà visualizzato nella schermata Panoramica .

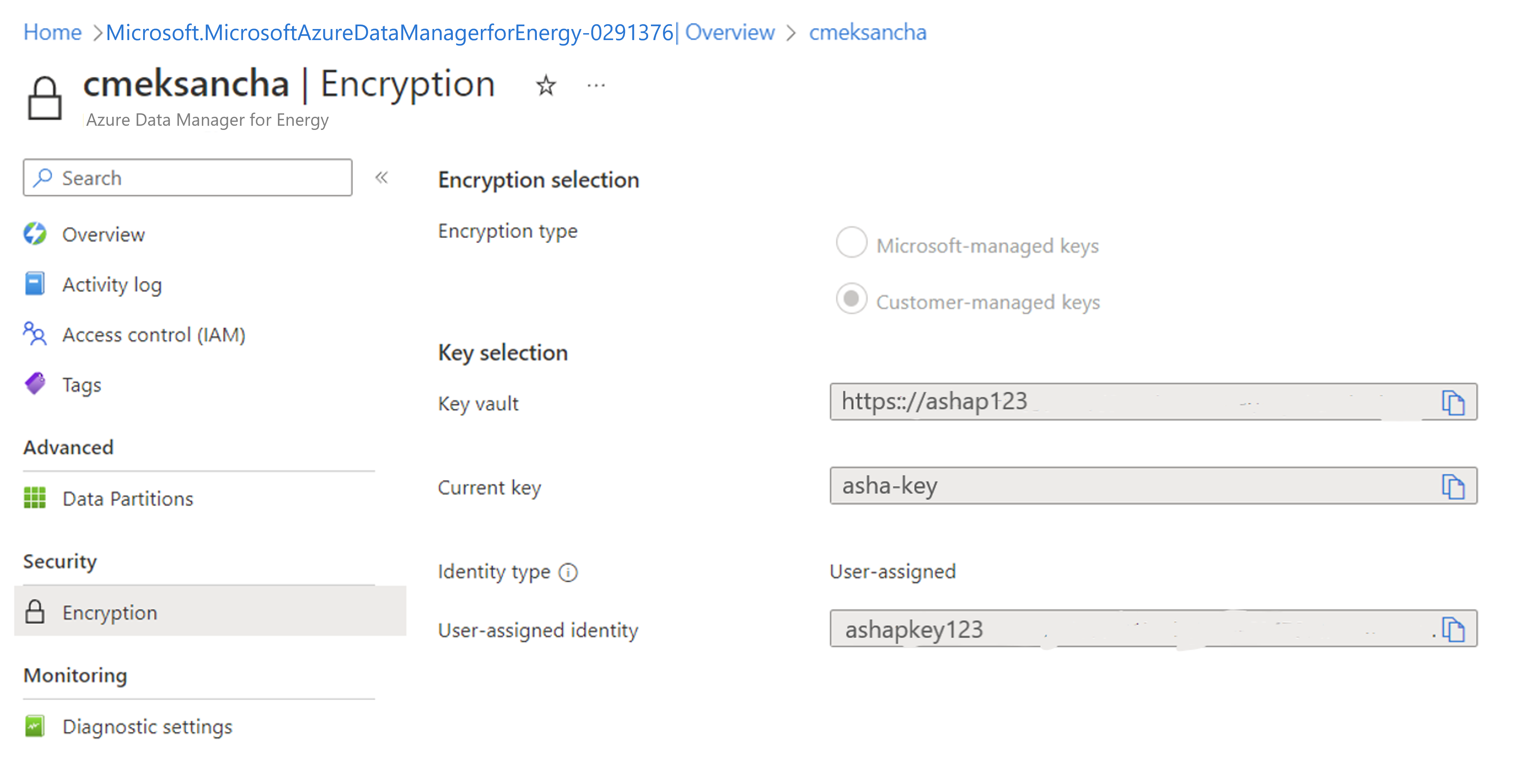

È possibile passare a Crittografia e verificare che la chiave gestita dall'utente sia abilitata con la chiave gestita dall'utente.

Passaggi successivi

Per altre informazioni sui collegamenti privati.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per