Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In questa esercitazione si crea un'istanza di rete WAN virtuale con un hub virtuale in un'area, quindi si distribuisce un'istanza di Firewall di Azure nell'hub virtuale per proteggere la connettività. In questo esempio viene illustrata la connettività sicura tra reti virtuali. L'hub virtuale sicuro protegge il traffico tra reti virtuali e anche tra rami da sito a sito, da punto a sito o ExpressRoute.

In questa esercitazione verranno illustrate le procedure per:

- Distribuire la rete WAN virtuale

- Distribuire Firewall di Azure e configurare il routing personalizzato

- Testare la connettività

Important

Una rete WAN virtuale è un insieme di hub e servizi resi disponibili all'interno dell'hub. È possibile distribuire il numero di reti WAN virtuali necessarie. In un hub di una rete WAN virtuale sono disponibili più servizi, ad esempio VPN, ExpressRoute e così via. Ognuno di questi servizi viene distribuito automaticamente tra zone di disponibilitàad eccezione di Firewall di Azure, se l'area supporta le zone di disponibilità. Per aggiornare un hub di una rete WAN virtuale di Azure esistente a un hub protetto e permettere a Firewall di Azure di usare le zone di disponibilità, è necessario usare Azure PowerShell, come descritto più avanti in questo articolo.

Prerequisites

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

PowerShell 7 o versione successiva

Questa esercitazione richiede l'esecuzione di Azure PowerShell in locale in PowerShell 7 o versione successiva. Per installare PowerShell 7, vedere Migrazione da Windows PowerShell 5.1 a PowerShell 7.

La versione del modulo "Az.Network" deve essere la 4.17.0 o una versione successiva.

Accedere ad Azure

Connect-AzAccount

Select-AzSubscription -Subscription "<sub name>"

Distribuzione iniziale della rete WAN virtuale

Per iniziare, è necessario impostare le variabili e creare il gruppo di risorse, l'istanza della rete WAN virtuale e l'hub virtuale:

# Variable definition

$RG = "vwan-rg"

$Location = "westeurope"

$VwanName = "vwan"

$HubName = "hub1"

$FirewallTier = "Standard" # or "Premium"

# Create Resource Group, Virtual WAN and Virtual Hub using the New-AzVirtualWan and New-AzVirtualHub cmdlets

New-AzResourceGroup -Name $RG -Location $Location

$Vwan = New-AzVirtualWan -Name $VwanName -ResourceGroupName $RG -Location $Location -AllowVnetToVnetTraffic -AllowBranchToBranchTraffic -VirtualWANType "Standard"

$Hub = New-AzVirtualHub -Name $HubName -ResourceGroupName $RG -VirtualWan $Vwan -Location $Location -AddressPrefix "192.168.1.0/24" -Sku "Standard"

- Creare due reti virtuali e connetterle all'hub come collegamenti periferici utilizzando il cmdlet

New-AzVirtualHubVnetConnection. Le reti virtuali vengono create con i prefissi indirizzi10.1.1.0/24e10.1.2.0/24.

# Create Virtual Network

$Spoke1 = New-AzVirtualNetwork -Name "spoke1" -ResourceGroupName $RG -Location $Location -AddressPrefix "10.1.1.0/24"

Add-AzVirtualNetworkSubnetConfig -Name "AzureBastionSubnet" -VirtualNetwork $Spoke1 -AddressPrefix "10.1.1.64/26"

$Spoke1 | Set-AzVirtualNetwork

$Spoke2 = New-AzVirtualNetwork -Name "spoke2" -ResourceGroupName $RG -Location $Location -AddressPrefix "10.1.2.0/24"

# Connect Virtual Network to Virtual WAN

$Spoke1Connection = New-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke1" -RemoteVirtualNetwork $Spoke1 -EnableInternetSecurityFlag $True

$Spoke2Connection = New-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke2" -RemoteVirtualNetwork $Spoke2 -EnableInternetSecurityFlag $True

In questa fase, la rete WAN virtuale è completamente operativa e offre connettività punto-punto. Per proteggere questo ambiente, distribuire un firewall di Azure in ogni hub virtuale. È possibile gestire centralmente questi firewall usando i criteri firewall.

In questo esempio si creeranno anche criteri firewall per gestire l'istanza di Firewall di Azure nell'hub della rete WAN virtuale usando il New-AzFirewallPolicy cmdlet . Firewall di Azure verrà distribuito nell'hub usando il New-AzFirewall cmdlet .

# New Firewall Policy

$FWPolicy = New-AzFirewallPolicy -Name "VwanFwPolicy" -ResourceGroupName $RG -Location $Location

# New Firewall Public IP

$AzFWPIPs = New-AzFirewallHubPublicIpAddress -Count 1

$AzFWHubIPs = New-AzFirewallHubIpAddress -PublicIP $AzFWPIPs

# New Firewall

$AzFW = New-AzFirewall -Name "azfw1" -ResourceGroupName $RG -Location $Location `

-VirtualHubId $Hub.Id -FirewallPolicyId $FWPolicy.Id `

-SkuName "AZFW_Hub" -HubIPAddress $AzFWHubIPs `

-SkuTier $FirewallTier

Note

Il comando di creazione del firewall seguente non usa le zone di disponibilità. Se si vuole usare questa funzionalità, è necessario un parametro aggiuntivo -Zone . Un esempio viene fornito nella sezione relativa all'aggiornamento alla fine di questo articolo.

L'abilitazione della registrazione da Firewall di Azure a Monitoraggio di Azure è facoltativa. In questo esempio si usano i log del firewall per verificare che il traffico passi attraverso il firewall. Creare prima di tutto un'area di lavoro Log Analytics per archiviare i log. Usare quindi il Set-AzDiagnosticSetting cmdlet per configurare le impostazioni di diagnostica e inviare i log all'area di lavoro.

# Optionally, enable logging of Azure Firewall to Azure Monitor

$LogWSName = "vwan-" + (Get-Random -Maximum 99999) + "-" + $RG

$LogWS = New-AzOperationalInsightsWorkspace -Location $Location -Name $LogWSName -Sku Standard -ResourceGroupName $RG

Set-AzDiagnosticSetting -ResourceId $AzFW.Id -Enabled $True -Category AzureFirewallApplicationRule, AzureFirewallNetworkRule -WorkspaceId $LogWS.ResourceId

Distribuire Firewall di Azure e configurare il routing personalizzato

Note

Questa è la configurazione distribuita quando si protegge la connettività dal portale di Azure con Gestione firewall di Azure quando l'impostazione "Inter-hub" è impostata su disabilitata. Per istruzioni su come configurare il routing tramite PowerShell quando l'opzione "Inter-hub" è impostata su abilitata, vedere Abilitazione della finalità di routing.

A questo punto è disponibile un'istanza di Firewall di Azure nell'hub, ma è comunque necessario modificare il routing in modo che la rete WAN virtuale invii il traffico proveniente dalle reti virtuali e dai rami attraverso il firewall. A questo scopo, eseguire due passaggi:

- Configurare tutte le connessioni di rete virtuale (e le connessioni ai rami, se presenti), in modo che vengano propagate alla tabella di route

None. L'effetto di questa configurazione è che altre reti virtuali e rami non riconosceranno i prefissi e quindi non verranno raggiunte da alcun routing. - È ora possibile inserire route statiche nella tabella di route

Default(in cui tutte le reti virtuali e tutti i rami sono associati per impostazione predefinita), in modo che tutto il traffico venga inviato a Firewall di Azure.

Inizia configurando le connessioni di rete virtuale in modo da propagarsi alla None tabella di route. Questo passaggio garantisce che le reti virtuali non imparino i prefissi degli indirizzi dell'altro, impedendo la comunicazione diretta tra di esse. Di conseguenza, tutto il traffico di rete tra reti virtuali deve passare attraverso Firewall di Azure.

A tale scopo, usare il Get-AzVhubRouteTable cmdlet per recuperare la None tabella di route e quindi aggiornare la configurazione di routing di ogni connessione di rete virtuale con il Update-AzVirtualHubVnetConnection cmdlet .

# Configure Virtual Network connections in hub to propagate to None

$VnetRoutingConfig = $Spoke1Connection.RoutingConfiguration # We take $Spoke1Connection as baseline for the future vnet config, all vnets will have an identical config

$NoneRT = Get-AzVhubRouteTable -ResourceGroupName $RG -HubName $HubName -Name "noneRouteTable"

$NewPropRT = @{}

$NewPropRT.Add('Id', $NoneRT.Id)

$PropRTList = @()

$PropRTList += $NewPropRT

$VnetRoutingConfig.PropagatedRouteTables.Ids = $PropRTList

$VnetRoutingConfig.PropagatedRouteTables.Labels = @()

$Spoke1Connection = Update-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke1" -RoutingConfiguration $VnetRoutingConfig

$Spoke2Connection = Update-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke2" -RoutingConfiguration $VnetRoutingConfig

Procedere quindi al secondo passaggio: aggiungere route statiche alla tabella di Default route. Nell'esempio seguente viene usata la configurazione predefinita applicata da Gestione firewall di Azure per la protezione della connettività in una rete WAN virtuale. È possibile personalizzare l'elenco di prefissi nella route statica in base alle esigenze usando il New-AzVHubRoute cmdlet . In questo esempio tutto il traffico viene instradato attraverso Firewall di Azure, che è l'impostazione predefinita consigliata.

# Create static routes in default Route table

$AzFWId = $(Get-AzVirtualHub -ResourceGroupName $RG -name $HubName).AzureFirewall.Id

$AzFWRoute = New-AzVHubRoute -Name "all_traffic" -Destination @("0.0.0.0/0", "10.0.0.0/8", "172.16.0.0/12", "192.168.0.0/16") -DestinationType "CIDR" -NextHop $AzFWId -NextHopType "ResourceId"

$DefaultRT = Update-AzVHubRouteTable -Name "defaultRouteTable" -ResourceGroupName $RG -VirtualHubName $HubName -Route @($AzFWRoute)

Note

La stringa "all_traffic" come valore per il parametro "-Name" nel comando New-AzVHubRoute precedente ha un significato speciale: se si usa questa stringa esatta, la configurazione applicata in questo articolo verrà riflessa correttamente nel portale di Azure (Gestione firewall -> Hub virtuali - Hub virtuali -> [Hub] --> Configurazione della sicurezza). Se verrà usato un nome diverso, verrà applicata la configurazione desiderata, ma non verrà riflessa nel portale di Azure.

Abilitare la finalità di routing

Se si vuole inviare traffico tra gli hub e tra le aree tramite Firewall di Azure distribuito nell'hub della rete WAN virtuale, è invece possibile abilitare la funzionalità della finalità di routing. Per altre informazioni sulla finalità di routing, vedere la documentazione sulla finalità di routing.

Note

Questa è la configurazione distribuita quando si protegge la connettività dal portale di Azure con Gestione firewall di Azure quando l'impostazione "Interhub" è impostata su abilitato.

# Get the Azure Firewall resource ID

$AzFWId = $(Get-AzVirtualHub -ResourceGroupName <thname> -name $HubName).AzureFirewall.Id

# Create routing policy and routing intent

$policy1 = New-AzRoutingPolicy -Name "PrivateTraffic" -Destination @("PrivateTraffic") -NextHop $firewall.Id

$policy2 = New-AzRoutingPolicy -Name "PublicTraffic" -Destination @("Internet") -NextHop $firewall.Id

New-AzRoutingIntent -ResourceGroupName "<rgname>" -VirtualHubName "<hubname>" -Name "hubRoutingIntent" -RoutingPolicy @($policy1, $policy2)

If your Virtual WAN uses non-RFC1918 address prefixes (for example, `40.0.0.0/24` in a virtual network or on-premises), you should add an extra route to the `defaultRouteTable` after completing the routing intent configuration. Name this route **private_traffic**. If you use a different name, the route will work as expected, but the configuration will not be reflected in the Azure portal.

```azurepowershell-interactive

# Get the defaultRouteTable

$defaultRouteTable = Get-AzVHubRouteTable -ResourceGroupName routingIntent-Demo -HubName wus_hub1 -Name defaultRouteTable

# Get the routes automatically created by routing intent. If private routing policy is enabled, this is the route named _policy_PrivateTraffic. If internet routing policy is enabled, this is the route named _policy_InternetTraffic.

$privatepolicyroute = $defaultRouteTable.Routes[1]

# Create new route named private_traffic for non-RFC1918 prefixes

$private_traffic = New-AzVHubRoute -Name "private-traffic" -Destination @("30.0.0.0/24") -DestinationType "CIDR" -NextHop $AzFWId -NextHopType ResourceId

# Create new routes for route table

$newroutes = @($privatepolicyroute, $private_traffic)

# Update route table

Update-AzVHubRouteTable -ResourceGroupName <rgname> -ParentResourceName <hubname> -Name defaultRouteTable -Route $newroutes

Testare la connettività

Ora che l'hub sicuro è completamente operativo, è possibile testare la connettività distribuendo una macchina virtuale in ogni rete virtuale spoke connessa all'hub.

Prima di tutto, creare chiavi SSH per l'autenticazione:

# Generate SSH key pair for VM authentication

ssh-keygen -t rsa -b 4096 -f ~/.ssh/vwan-lab-key -N ""

$sshPublicKey = Get-Content ~/.ssh/vwan-lab-key.pub

Creare ora le macchine virtuali senza indirizzi IP pubblici:

# Create VMs in spokes for testing

$VMLocalAdminUser = "azureuser"

$VMSize = "Standard_B2ms"

# Spoke1

$Spoke1 = Get-AzVirtualNetwork -ResourceGroupName $RG -Name "spoke1"

Add-AzVirtualNetworkSubnetConfig -Name "vm" -VirtualNetwork $Spoke1 -AddressPrefix "10.1.1.0/26"

$Spoke1 | Set-AzVirtualNetwork

$VM1 = New-AzVM -Name "spoke1-vm" -ResourceGroupName $RG -Location $Location `

-Image "Ubuntu2204" -Size $VMSize `

-VirtualNetworkName "spoke1" -SubnetName "vm" `

-PublicIpAddressName "" -OpenPorts 22,80 `

-GenerateSshKey -SshKeyName "spoke1-ssh-key"

$NIC1 = Get-AzNetworkInterface -ResourceId $($VM1.NetworkProfile.NetworkInterfaces[0].Id)

$Spoke1VMPrivateIP = $NIC1.IpConfigurations[0].PrivateIpAddress

# Spoke2

$Spoke2 = Get-AzVirtualNetwork -ResourceGroupName $RG -Name "spoke2"

Add-AzVirtualNetworkSubnetConfig -Name "vm" -VirtualNetwork $Spoke2 -AddressPrefix "10.1.2.0/26"

$Spoke2 | Set-AzVirtualNetwork

$VM2 = New-AzVM -Name "spoke2-vm" -ResourceGroupName $RG -Location $Location `

-Image "Ubuntu2204" -Size $VMSize `

-VirtualNetworkName "spoke2" -SubnetName "vm" `

-PublicIpAddressName "" -OpenPorts 22,80 `

-GenerateSshKey -SshKeyName "spoke2-ssh-key"

$NIC2 = Get-AzNetworkInterface -ResourceId $($VM2.NetworkProfile.NetworkInterfaces[0].Id)

$Spoke2VMPrivateIP = $NIC2.IpConfigurations[0].PrivateIpAddress

Distribuire Azure Bastion

Distribuire Azure Bastion nella rete virtuale Spoke-01 per connettersi in modo sicuro alle macchine virtuali senza richiedere indirizzi IP pubblici o regole DNAT.

# Deploy Azure Bastion for secure VM access

$BastionPip = New-AzPublicIpAddress -ResourceGroupName $RG -Name "bastion-pip" `

-Location $Location -AllocationMethod Static -Sku Standard

$Spoke1 = Get-AzVirtualNetwork -ResourceGroupName $RG -Name "spoke1"

$BastionSubnet = Get-AzVirtualNetworkSubnetConfig -Name "AzureBastionSubnet" -VirtualNetwork $Spoke1

New-AzBastion -ResourceGroupName $RG -Name "spoke1-bastion" `

-PublicIpAddress $BastionPip -VirtualNetwork $Spoke1 -Sku "Basic"

Note

Il completamento della distribuzione di Azure Bastion può richiedere circa 10 minuti.

Per impostazione predefinita, i criteri del firewall bloccano tutto il traffico. Per consentire l'accesso tra macchine virtuali spoke e Internet, è necessario configurare le regole del firewall. Creare prima di tutto una regola di rete per consentire il traffico SSH tra le reti virtuali. Aggiungere quindi una regola dell'applicazione per consentire l'accesso a Internet solo al nome di dominio completo (FQDN), ifconfig.coche restituisce l'indirizzo IP di origine visualizzato nella richiesta HTTP:

# Add Network Rule

$SSHRule = New-AzFirewallPolicyNetworkRule -Name PermitSSH -Protocol TCP `

-SourceAddress "10.0.0.0/8" -DestinationAddress "10.0.0.0/8" -DestinationPort 22

$NetCollection = New-AzFirewallPolicyFilterRuleCollection -Name "Management" -Priority 100 -ActionType Allow -Rule $SSHRule

$NetGroup = New-AzFirewallPolicyRuleCollectionGroup -Name "Management" -Priority 200 -RuleCollection $NetCollection -FirewallPolicyObject $FWPolicy

# Add Application Rule

$ifconfigRule = New-AzFirewallPolicyApplicationRule -Name PermitIfconfig -SourceAddress "10.0.0.0/8" -TargetFqdn "ifconfig.co" -Protocol "http:80","https:443"

$AppCollection = New-AzFirewallPolicyFilterRuleCollection -Name "TargetURLs" -Priority 300 -ActionType Allow -Rule $ifconfigRule

$NetGroup = New-AzFirewallPolicyRuleCollectionGroup -Name "TargetURLs" -Priority 300 -RuleCollection $AppCollection -FirewallPolicyObject $FWPolicy

Prima di inviare traffico, controllare le route valide per ogni macchina virtuale. Le tabelle di route devono contenere i prefissi appresi dalla rete WAN virtuale (0.0.0.0/0 e gli intervalli RFC1918), ma non devono includere il prefisso dell'indirizzo dell'altra rete virtuale spoke.

# Check effective routes in the VM NIC in spoke 1

# Note that 10.1.2.0/24 (the prefix for spoke2) should not appear

Get-AzEffectiveRouteTable -ResourceGroupName $RG -NetworkInterfaceName $NIC1.Name | ft

# Check effective routes in the VM NIC in spoke 2

# Note that 10.1.1.0/24 (the prefix for spoke1) should not appear

Get-AzEffectiveRouteTable -ResourceGroupName $RG -NetworkInterfaceName $NIC2.Name | ft

Generare traffico da una macchina virtuale all'altra e verificare che sia filtrato da Firewall di Azure. Usare Azure Bastion per connettersi alle macchine virtuali. Nel seguente esempio, si eseguirà quanto segue:

- Connettersi a spoke1-vm usando Azure Bastion tramite il portale di Azure

- Inviare cinque richieste echo ICMP (ping) dalla macchina virtuale in spoke1 alla macchina virtuale in spoke2

- Tentare una connessione TCP sulla porta 22 usando l'utilità

nc(netcat) con le opzioni-vz, che controlla la connettività senza inviare dati

È necessario osservare che le richieste ping hanno esito negativo (bloccate dal firewall), mentre la connessione TCP sulla porta 22 ha esito positivo, come consentito dalla regola di rete configurata in precedenza.

Per testare la connettività:

- Nel portale di Azure passare alla macchina virtuale spoke1-vm .

- Selezionare Connetti>Connetti tramite Bastion.

- Specificare il nome utente azureuser e caricare il file di chiave privata generato in precedenza.

- Selezionare Connetti per aprire una sessione SSH.

- Nella sessione SSH eseguire questo comando:

# Ping should fail (blocked by firewall)

ping $Spoke2VMPrivateIP -c 5

# SSH connectivity check should succeed (allowed by firewall)

nc -vz $Spoke2VMPrivateIP 22

Sostituire $Spoke2VMPrivateIP con l'indirizzo IP privato effettivo di spoke2-vm (visualizzato nell'output di PowerShell).

È anche possibile testare l'accesso a Internet tramite il firewall. Le richieste HTTP che usano l'utilità curl per il nome di dominio completo consentito (ifconfig.co) devono avere esito positivo, mentre le richieste ad altre destinazioni (ad esempio bing.com) devono essere bloccate dai criteri del firewall.

Dalla stessa sessione SSH in spoke1-vm:

# This HTTP request should succeed, since it is allowed in an app rule in the AzFW, and return the public IP of the FW

curl -s4 ifconfig.co

# This HTTP request should fail, since the FQDN bing.com is not in any app rule in the firewall policy

curl -s4 bing.com

Per verificare che il firewall stia eliminando i pacchetti come previsto, esaminare i log inviati a Monitoraggio di Azure. Poiché Azure Firewall è configurato per inviare log di diagnostica a Azure Monitor, è possibile usare il linguaggio di query Kusto (KQL) per eseguire query e analizzare le voci di log pertinenti.

Note

Può essere necessario circa 1 minuto prima che i log vengano inviati a Monitoraggio di Azure

# Getting Azure Firewall network rule Logs

$LogWS = Get-AzOperationalInsightsWorkspace -ResourceGroupName $RG

$LogQuery = 'AzureDiagnostics

| where Category == "AzureFirewallNetworkRule"

| where TimeGenerated >= ago(5m)

| parse msg_s with Protocol " request from " SourceIP ":" SourcePortInt:int " to " TargetIP ":" TargetPortInt:int *

| parse msg_s with * ". Action: " Action1a

| parse msg_s with * " was " Action1b " to " NatDestination

| parse msg_s with Protocol2 " request from " SourceIP2 " to " TargetIP2 ". Action: " Action2

| extend SourcePort = tostring(SourcePortInt),TargetPort = tostring(TargetPortInt)

| extend Action = case(Action1a == "", case(Action1b == "",Action2,Action1b), Action1a),Protocol = case(Protocol == "", Protocol2, Protocol),SourceIP = case(SourceIP == "", SourceIP2, SourceIP),TargetIP = case(TargetIP == "", TargetIP2, TargetIP),SourcePort = case(SourcePort == "", "N/A", SourcePort),TargetPort = case(TargetPort == "", "N/A", TargetPort),NatDestination = case(NatDestination == "", "N/A", NatDestination)

| project TimeGenerated, Protocol, SourceIP,SourcePort,TargetIP,TargetPort,Action, NatDestination, Resource

| take 25 '

$(Invoke-AzOperationalInsightsQuery -Workspace $LogWS -Query $LogQuery).Results | ft

Nel comando precedente dovrebbero essere visualizzate voci diverse:

- I pacchetti ICMP eliminati tra le VM negli spoke (10.1.1.4 e 10.1.2.4)

- Le connessioni SSH consentite tra le VM negli spoke

Ecco un output di esempio prodotto dal comando precedente:

TimeGenerated Protocol SourceIP SourcePort TargetIP TargetPort Action NatDestination Resource

------------- -------- -------- ---------- -------- ---------- ------ -------------- --------

2020-10-04T20:53:07.045Z TCP 10.1.1.4 35932 10.1.2.4 22 Allow N/A AZFW1

2020-10-04T20:52:47.475Z TCP 10.1.1.4 53748 10.1.2.4 22 Allow N/A AZFW1

2020-10-04T20:51:04.682Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:17.031Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:18.049Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:19.075Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:20.097Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:21.121Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

Per visualizzare i log per le regole dell'applicazione, che includono le connessioni HTTP consentite e negate, o per cambiare la modalità di visualizzazione dei log, è possibile provare altre query KQL. Per altri esempi, vedere Log di Monitoraggio di Azure per Firewall di Azure.

Per pulire l'ambiente di test, eliminare il gruppo di risorse e tutte le risorse associate usando il Remove-AzResourceGroup cmdlet . Questa operazione rimuoverà la rete WAN virtuale, l'hub virtuale, il firewall di Azure e tutte le altre risorse create durante questa esercitazione.

# Delete resource group and all contained resources

Remove-AzResourceGroup -Name $RG

Distribuire una nuova istanza di Firewall di Azure con zone di disponibilità in un hub esistente

I passaggi precedenti hanno illustrato come usare Azure PowerShell per creare un nuovo hub della rete WAN virtuale di Azure e proteggerlo con Firewall di Azure. È anche possibile proteggere un hub della rete WAN virtuale di Azure esistente usando un approccio simile basato su script. Anche se Gestione firewall può convertire un hub in un hub protetto, non supporta la distribuzione di Firewall di Azure tra zone di disponibilità tramite il portale. Per distribuire Firewall di Azure in tutte e tre le zone di disponibilità, usare lo script di PowerShell seguente per convertire l'hub della rete WAN virtuale esistente in un hub protetto.

Note

Questa procedura distribuisce una nuova istanza di Firewall di Azure. Non è possibile aggiornare un'istanza di Firewall di Azure esistente senza zone di disponibilità a una con zone di disponibilità. È prima necessario eliminare l'istanza di Firewall di Azure esistente nell'hub e crearla di nuovo usando questa procedura.

# Variable definition

$RG = "vwan-rg"

$Location = "westeurope"

$VwanName = "vwan"

$HubName = "hub1"

$FirewallName = "azfw1"

$FirewallTier = "Standard" # or "Premium"

$FirewallPolicyName = "VwanFwPolicy"

# Get references to vWAN and vWAN Hub to convert #

$Vwan = Get-AzVirtualWan -ResourceGroupName $RG -Name $VwanName

$Hub = Get-AzVirtualHub -ResourceGroupName $RG -Name $HubName

# Create a new Firewall Policy #

$FWPolicy = New-AzFirewallPolicy -Name $FirewallPolicyName -ResourceGroupName $RG -Location $Location

# Create a new Firewall Public IP #

$AzFWPIPs = New-AzFirewallHubPublicIpAddress -Count 1

$AzFWHubIPs = New-AzFirewallHubIpAddress -PublicIP $AzFWPIPs

# Create Firewall instance #

$AzFW = New-AzFirewall -Name $FirewallName -ResourceGroupName $RG -Location $Location `

-VirtualHubId $Hub.Id -FirewallPolicyId $FWPolicy.Id `

-SkuName "AZFW_Hub" -HubIPAddress $AzFWHubIPs `

-SkuTier $FirewallTier `

-Zone 1,2,3

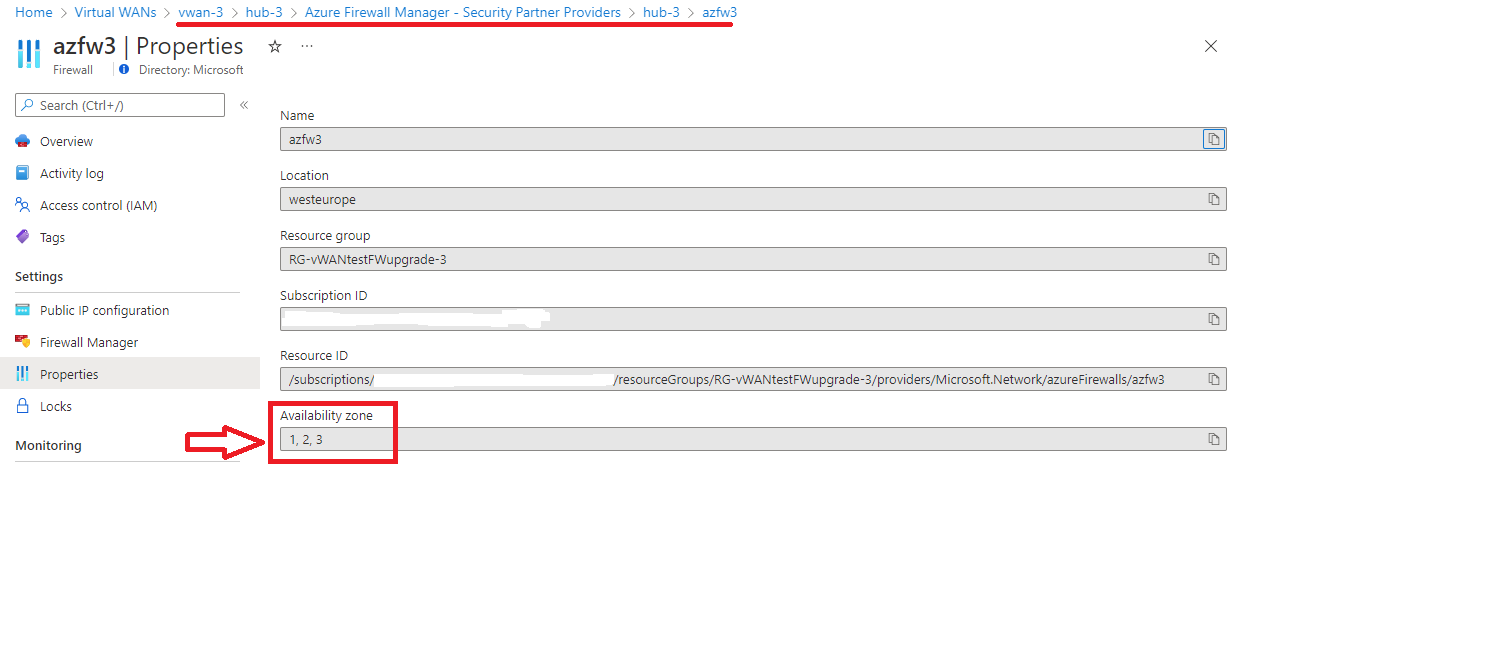

Dopo aver eseguito questo script, le zone di disponibilità verranno visualizzate nelle proprietà dell'hub protetto, come illustrato nello screenshot seguente:

Dopo aver distribuito Firewall di Azure, è necessario completare i passaggi di configurazione descritti nella sezione precedente Distribuire Firewall di Azure e configurare il routing personalizzato per garantire il routing e la sicurezza appropriati.