Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile configurare un server DNS personalizzato e abilitare il proxy DNS per Firewall di Azure. Configurare queste impostazioni quando si distribuisce il firewall o configurarle in un secondo momento dalla pagina Impostazioni DNS. Per impostazione predefinita, Firewall di Azure usa DNS di Azure e Proxy DNS è disabilitato.

Server DNS

Un server DNS gestisce e risolve i nomi dominio in indirizzi IP. Per impostazione predefinita, Firewall di Azure usa DNS di Azure per la risoluzione dei nomi. L'impostazione server DNS consente di configurare i propri server DNS per la risoluzione dei nomi di Firewall di Azure. È possibile configurare un singolo server o più server. Se si configurano più server DNS, il server usato viene scelto in modo casuale. È possibile configurare un massimo di 15 server DNS in DNS personalizzato.

Nota

Per le istanze di Firewall di Azure gestite tramite Gestione firewall di Azure, le impostazioni DNS vengono configurate nei criteri di Firewall di Azure associati.

Configurare server DNS personalizzati

- In Impostazioni di Firewall di Azure selezionare impostazioni DNS.

- In server DNSè possibile digitare o aggiungere server DNS esistenti specificati in precedenza nella rete virtuale.

- Selezionare Applica.

Il firewall indirizza ora il traffico DNS ai server DNS specificati per la risoluzione dei nomi.

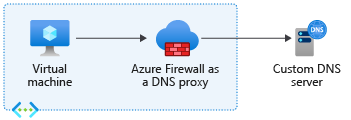

Proxy DNS

È possibile configurare Firewall di Azure in modo che agisca da proxy DNS. Un proxy DNS è un intermediario per le richieste DNS da macchine virtuali client a un server DNS.

Se si vuole abilitare il filtro FQDN (nome di dominio completo) nelle regole di rete, abilitare il proxy DNS e aggiornare la configurazione della macchina virtuale per usare il firewall come proxy DNS.

Se si abilita il filtro FQDN nelle regole di rete, ma non si configurano le macchine virtuali client per l'uso di Firewall di Azure come proxy DNS, le richieste DNS da questi client potrebbero essere risolte in momenti diversi o restituire risultati diversi rispetto a quelli visualizzati da Firewall di Azure. Per garantire una risoluzione DNS coerente e un filtro FQDN, configurare le macchine virtuali client per l'uso di Firewall di Azure come proxy DNS. Questa configurazione garantisce che tutte le richieste DNS passino attraverso il firewall, evitando incoerenze.

Quando Firewall di Azure è un proxy DNS, sono possibili due tipi di funzioni di memorizzazione nella cache:

Cache positiva: la risoluzione DNS ha esito positivo. Il firewall memorizza nella cache queste risposte in base al TTL (time to live) nella risposta fino a un massimo di 1 ora.

Cache negativa: la risoluzione DNS non restituisce alcuna risposta o nessuna risoluzione. Il firewall memorizza nella cache queste risposte in base al TTL (time to live) nella risposta fino a un massimo di 30 minuti.

Il proxy DNS archivia tutti gli indirizzi IP risolti da FQDN nelle regole di rete. Come procedura consigliata, usare FQDN che si risolvono in un indirizzo IP.

Ereditarietà dei criteri

Le impostazioni DNS dei criteri applicate a un firewall autonomo sostituiscono le impostazioni DNS del firewall autonomo. Un criterio figlio eredita tutte le impostazioni DNS del criterio padre, ma può eseguire l'override del criterio padre.

Ad esempio, per usare FQDN nella regola di rete, è necessario abilitare il proxy DNS. Se però un criterio padre non ha il proxy DNS attivato, i criteri figlio non supportano i FQDN nelle regole di rete, a meno che non si esegua un override locale di questa impostazione.

Configurazione del proxy DNS

La configurazione del proxy DNS richiede tre passaggi:

- Abilitare il proxy DNS nelle impostazioni DNS del Firewall di Azure.

- Facoltativamente, configurare il server DNS personalizzato o usare l'impostazione predefinita specificata.

- Configurare l'indirizzo IP privato di Firewall di Azure come indirizzo DNS personalizzato nelle impostazioni del server DNS della rete virtuale per indirizzare il traffico DNS a Firewall di Azure.

Nota

Se si usa un server DNS personalizzato, selezionare un indirizzo IP dalla rete virtuale che non fa parte della subnet di Firewall di Azure.

Per configurare il proxy DNS, è necessario configurare l'impostazione dei server DNS di rete virtuale per l'uso dell'indirizzo IP privato del firewall. Abilitare quindi il proxy DNS nelle Impostazioni DNS Firewall di Azure.

Configurare i server DNS di rete virtuale

- Selezionare la rete virtuale in cui viene instradato il traffico DNS tramite l'istanza di Firewall di Azure.

- In Impostazioni selezionare Server DNS.

- In Server DNS selezionare Personalizzato.

- Immettere l'indirizzo IP privato del firewall.

- Seleziona Salva.

- Riavviare le macchine virtuali connesse alla rete virtuale in modo che vengano assegnate le nuove impostazioni del server DNS. Le macchine virtuali continuano a usare le impostazioni DNS correnti fino al riavvio.

Abilitare il proxy DNS

- Selezionare l'istanza di Firewall di Azure.

- In Impostazioni, selezionare impostazioni DNS.

- Per impostazione predefinita, proxy DNS è disabilitato. Quando questa impostazione è abilitata, il firewall rimane in ascolto sulla porta 53 e inoltra le richieste DNS ai server DNS configurati.

- Rivedere la configurazione dei server DNS per assicurarsi che le impostazioni siano appropriate per l'ambiente in uso.

- Seleziona Salva.

Failover a disponibilità elevata

Il proxy DNS ha un meccanismo di failover che smette di usare un server non integro rilevato e usa un altro server DNS disponibile.

Se tutti i server DNS non sono disponibili, non è possibile eseguire il fallback in un altro server DNS.

Controlli di integrità

Il proxy DNS esegue cicli di controllo dell'integrità di cinque secondi, finché i server upstream segnalano la non integrità. I controlli di integrità sono una query DNS ricorsiva al server dei nomi radice. Quando un server upstream è considerato integro, il firewall arresta i controlli di integrità fino all'errore successivo. Quando un proxy integro restituisce un errore, il firewall seleziona un altro server DNS nell'elenco.

Firewall di Azure con zone DNS privato di Azure

Firewall di Azure supporta l'integrazione con le zone DNS private di Azure, consentendo di risolvere i nomi di dominio privati. Quando si associa una zona DNS privato alla rete virtuale in cui viene distribuito Firewall di Azure, il firewall può risolvere i nomi definiti in tale zona.

Importante

Evitare di creare record DNS nelle zone DNS private che eseguono l'override dei domini predefiniti di proprietà di Microsoft. L'override di questi domini può impedire al Firewall di Azure di risolvere gli endpoint critici, il che può interrompere il traffico di gestione e causare il fallimento di funzionalità quali la registrazione, il monitoraggio e gli aggiornamenti.

Di seguito è riportato un elenco non completo di domini di proprietà di Microsoft che non devono essere sottoposti a override, perché il traffico di gestione di Firewall di Azure potrebbe richiedere l'accesso a tali domini:

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Ad esempio, il traffico di gestione di Firewall di Azure richiede l'accesso agli account di archiviazione usando il dominio blob.core.windows.net. Se si crea una zona DNS privato per *.blob.core.windows.net e la si associa alla rete virtuale del firewall, si esegue l'override della risoluzione DNS predefinita e si interrompono le operazioni essenziali del firewall. Per evitare questo problema, non eseguire l'override del dominio predefinito. Creare invece una zona DNS privato per un sottodominio univoco, ad esempio *.<unique-domain-name>.blob.core.windows.net.

In alternativa, per impedire che le zone DNS private influiscano su Firewall di Azure, distribuire i servizi che richiedono zone DNS private in una rete virtuale separata. In questo modo, le zone DNS private sono associate solo alla rete virtuale del servizio e non influiscono sulla risoluzione DNS per Firewall di Azure.