Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Firewall di Azure è un servizio di sicurezza di rete gestito basato sul cloud che consente di proteggere le risorse della rete virtuale di Azure. Offre tre SKU: Basic, Standard e Premium, ognuno progettato per diversi casi d'uso e requisiti di sicurezza.

Questo articolo offre una panoramica completa di tutte le funzionalità di Firewall di Azure organizzate in base allo SKU per comprendere le funzionalità e scegliere la versione appropriata per le proprie esigenze.

Tabella di confronto delle funzionalità

La tabella seguente confronta le funzionalità in tutti gli SKU di Firewall di Azure:

| Categoria | Caratteristica / Funzionalità | Basic | Normale | Di alta qualità |

|---|---|---|---|---|

| Funzionalità del firewall di base | Firewall con stato (regole a 5 tuple) | ✓ | ✓ | ✓ |

| Traduzione degli indirizzi di rete (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Disponibilità elevata integrata | ✓ | ✓ | ✓ | |

| Zone di disponibilità | ✓ | ✓ | ✓ | |

| Filtro e ispezione | Filtro FQDN a livello di applicazione (basato su SNI) per HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtro FQDN a livello di rete: tutte le porte e i protocolli | ✓ | ✓ | ||

| Regole di filtro del traffico di rete | ✓ | ✓ | ✓ | |

| Filtro dei contenuti web (categorie web) | ✓ | ✓ | ||

| Filtro URL (percorso completo, inclusa la terminazione SSL) | ✓ | |||

| Terminazione TLS in uscita (proxy di inoltro TLS) | ✓ | |||

| Terminazione TLS in ingresso (proxy inverso TLS) | Uso di Azure Application Gateway | |||

| Protezione dalle minacce | Filtro basato sull'intelligence sulle minacce (indirizzi IP/domini dannosi noti) | Solo avviso | Allerta e Negazione | Allerta e Negazione |

| IDPS completamente gestito | ✓ | |||

| DNS | Proxy DNS + DNS personalizzato | ✓ | ✓ | |

| Prestazioni e scalabilità | Scalabilità cloud (scalabilità automatica man mano che aumenta il traffico) | Fino a 250 Mbps | Fino a 30 Gbps | Fino a 100 Gbps |

| Supporto del flusso FAT | N/A | 1 Gbps | 10 Gbps | |

| Gestione e monitoraggio | Gestione centrale tramite Firewall Manager | ✓ | ✓ | ✓ |

| Analisi dei criteri (gestione delle regole nel tempo) | ✓ | ✓ | ✓ | |

| Registrazione completa, inclusa l'integrazione SIEM | ✓ | ✓ | ✓ | |

| Tag di servizio e tag FQDN per semplificare la gestione dei criteri | ✓ | ✓ | ✓ | |

| Integrazione semplificata di DevOps con REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Rete avanzata | Più indirizzi IP pubblici | ✓ | Fino a 250 | Fino a 250 |

| Tunneling forzato | ✓ | ✓ | ||

| Distribuzione senza indirizzo IP pubblico in modalità tunnel forzato | ✓ | ✓ | ||

| Conformità | Certificazioni (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Conformità di Payment Card Industry Data Security Standard (PCI DSS) | ✓ |

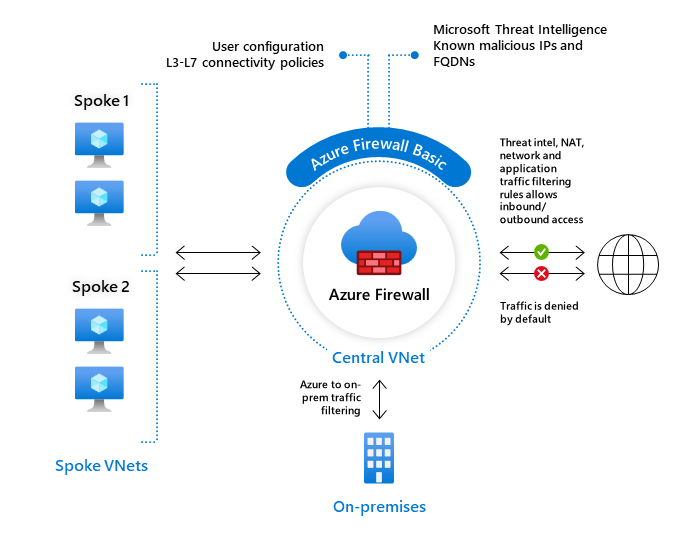

Funzionalità di base di Firewall di Azure

Firewall di Azure Basic è progettato per piccole e medie imprese (PMI) per proteggere gli ambienti cloud di Azure con una protezione essenziale a un prezzo conveniente.

Principali funzionalità di base

Disponibilità elevata predefinita: la disponibilità elevata è incorporata, quindi non sono necessari servizi di bilanciamento del carico aggiuntivi e non è necessario configurare nulla.

Zone di disponibilità: Firewall di Azure può essere configurato durante la distribuzione per estendersi su più zone di disponibilità per una maggiore disponibilità. È anche possibile associare Firewall di Azure a una zona specifica per motivi di prossimità.

Regole di filtro del nome di dominio completo dell'applicazione: è possibile limitare il traffico HTTP/HTTPS o il traffico SQL di Azure in uscita a un elenco specifico di nomi di dominio completo (FQDN), inclusi i caratteri jolly. Questa funzionalità non richiede la terminazione TLS (Transport Layer Security).

Regole di filtro del traffico di rete: è possibile creare o negare centralmente regole di filtro di rete in base all'indirizzo IP di origine e di destinazione, alla porta e al protocollo. Firewall di Azure è un servizio con stato completo, quindi in grado di distinguere i pacchetti validi per diversi tipi di connessioni.

Tag FQDN: i tag FQDN rendono più semplice consentire il traffico di rete noto del servizio di Azure attraverso il firewall. Ad esempio, è possibile creare una regola dell'applicazione e includere il tag Windows Update per consentire il flusso del traffico di rete da Windows Update attraverso il firewall.

Tag di servizio: un tag di servizio rappresenta un gruppo di prefissi di indirizzi IP per ridurre al minimo la complessità per la creazione di regole di sicurezza. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag del servizio man mano che cambiano gli indirizzi.

Intelligence per le minacce (solo modalità di avviso): il filtro basato su intelligence sulle minacce può essere abilitato per il firewall per avvisare il traffico da/verso indirizzi IP e domini dannosi noti. Nello SKU Basic questa funzionalità fornisce solo avvisi e non può negare il traffico.

Supporto SNAT in uscita: tutti gli indirizzi IP del traffico di rete virtuale in uscita vengono convertiti nell'indirizzo IP pubblico di Firewall di Azure (Source Network Address Translation). È possibile identificare e consentire il traffico proveniente dalla rete virtuale alle destinazioni Internet remote.

Supporto DNAT in ingresso: il traffico di rete Internet in ingresso verso l'indirizzo IP pubblico del firewall viene convertito (Destination Network Address Translation) e filtrato in base agli indirizzi IP privati nelle reti virtuali.

Più indirizzi IP pubblici: è possibile associare più indirizzi IP pubblici al firewall per scenari DNAT e SNAT avanzati.

Registrazione di Monitoraggio di Azure: tutti gli eventi sono integrati con Monitoraggio di Azure, consentendo di archiviare i log in un account di archiviazione, trasmettere eventi all'hub eventi o inviarli ai log di Monitoraggio di Azure.

Certificazioni: Firewall di Azure Basic è conforme a PCI (Payment Card Industry), Service Organization Controls (SOC) e International Organization for Standardization (ISO).

Limitazioni di base

- Velocità effettiva: limitata a 250 Mbps

- Proxy DNS: non disponibile (usa solo DNS di Azure)

- Intelligenza sulle minacce: modalità solo avviso (non è in grado di bloccare il traffico)

- Filtro FQDN di rete: non supportato (solo filtro FQDN dell'applicazione)

- Categorie Web: non supportato

- Tunneling forzato: Non è supportato

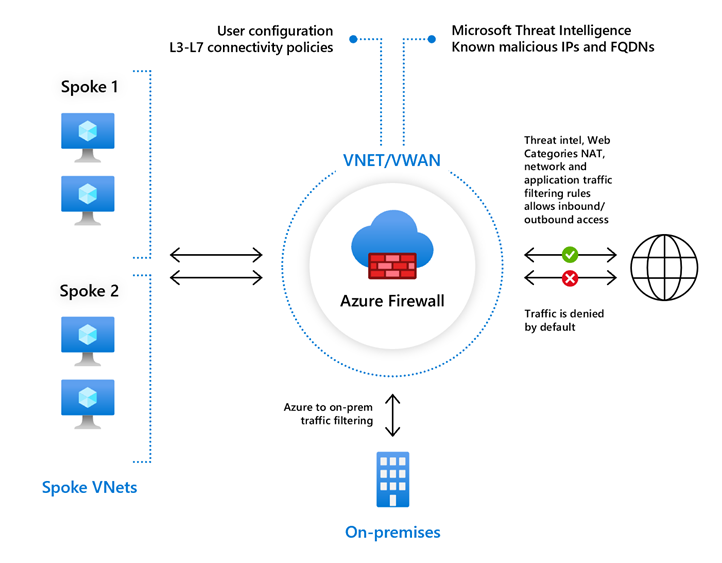

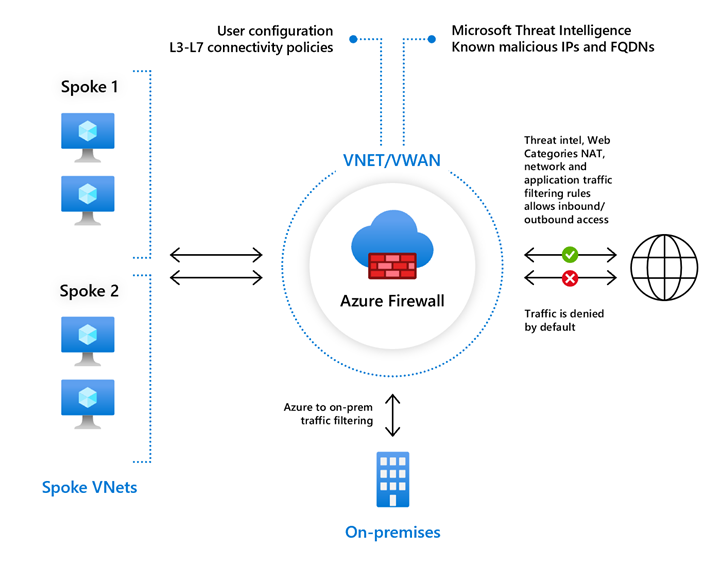

Funzionalità standard di Firewall di Azure

Firewall di Azure Standard è adatto per i clienti che richiedono funzionalità firewall di livello 3-livello 7 con scalabilità automatica per gestire il traffico massimo di 30 Gbps. Include funzionalità aziendali come intelligence per le minacce, proxy DNS, DNS personalizzato e categorie Web.

Funzionalità standard principali

Standard include tutte le funzionalità di base, oltre a:

Scalabilità cloud illimitata: Azure Firewall può espandersi al bisogno per adattarsi ai cambiamenti nei flussi di traffico di rete, quindi non è necessario prevedere nel budget il traffico di picco (fino a 30 Gbps).

Filtro FQDN a livello di rete: è possibile usare nomi di dominio completi (FQDN) nelle regole di rete in base alla risoluzione DNS. Questa funzionalità consente di filtrare il traffico in uscita usando FQDN con qualsiasi protocollo TCP/UDP (inclusi NTP, SSH, RDP e altro ancora).

Intelligence per le minacce (avviso e negazione): è possibile abilitare il filtro basato sull'intelligence sulle minacce per consentire al firewall di avvisare e negare il traffico da/verso indirizzi IP e domini dannosi noti. Gli indirizzi IP e i domini sono originati dal feed Intelligence sulle minacce Microsoft.

Proxy DNS: con il proxy DNS abilitato, Firewall di Azure può elaborare e inoltrare query DNS dalle reti virtuali al server DNS desiderato. Questa funzionalità è fondamentale per il filtro FQDN affidabile nelle regole di rete.

DNS personalizzato: DNS personalizzato consente di configurare Firewall di Azure per l'uso del proprio server DNS, garantendo al tempo stesso che le dipendenze in uscita del firewall vengano comunque risolte con DNS di Azure. È possibile configurare un singolo server DNS o più server.

Tunneling forzato: è possibile configurare Firewall di Azure per instradare tutto il traffico diretto a Internet a un hop successivo specificato anziché passare direttamente a Internet. Ad esempio, è possibile avere un firewall perimetrale locale o un'altra appliance virtuale di rete per elaborare il traffico di rete prima che venga passato a Internet.

Distribuire senza indirizzo IP pubblico in modalità Tunnel forzato: è possibile distribuire Firewall di Azure in modalità Tunnel forzato, che crea una scheda di interfaccia di rete di gestione usata da Firewall di Azure per le relative operazioni. La rete del datapath del tenant può essere configurata senza un indirizzo IP pubblico e il traffico internet può essere forzato a passare attraverso un tunnel verso un altro firewall o bloccato.

Categorie Web: le categorie Web consentono agli amministratori di consentire o negare l'accesso degli utenti a categorie di siti Web come siti web di gioco d'azzardo, siti Web di social media e altri. In Standard la categorizzazione è basata solo su FQDN.

Supporto avanzato di più indirizzi IP pubblici: è possibile associare fino a 250 indirizzi IP pubblici al firewall.

Limitazioni standard rispetto a Premium

- Ispezione TLS: non supportata

- IDPS: non supportato

- Filtro URL: non supportato (solo filtro FQDN)

- Categorie Web avanzate: solo categorizzazione basata su FQDN di base

- Prestazioni: limitato a 30 Gbps rispetto a 100 Gbps per Premium

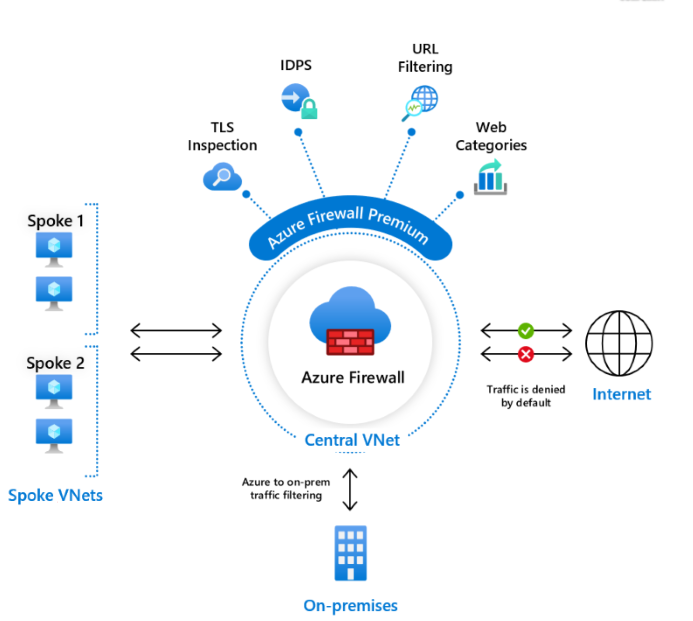

Funzionalità di Firewall di Azure Premium

Firewall di Azure Premium offre una protezione avanzata dalle minacce, ideale per ambienti altamente sensibili e regolamentati, come i settori dei pagamenti e della sanità. Include tutte le funzionalità Standard e le funzionalità di sicurezza avanzate.

Principali funzionalità Premium

Premium include tutte le funzionalità Standard, oltre a:

Ispezione TLS: decrittografa il traffico in uscita, lo elabora, quindi lo crittografa nuovamente e lo invia alla destinazione. Firewall di Azure Premium termina e controlla le connessioni TLS per rilevare, avvisare e attenuare le attività dannose in HTTPS. Crea due connessioni TLS: una con il server Web e un'altra con il client.

- Ispezione TLS in uscita: protegge da eventuale traffico dannoso inviato da un client interno ospitato in Azure a Internet.

- Ispezione TLS orizzontale destra-sinistra: protegge i carichi di lavoro di Azure da potenziale traffico dannoso inviato all'interno di Azure, compreso il traffico da/verso una rete locale.

IDPS (Sistema di rilevamento e prevenzione delle intrusioni): un sistema di rilevamento e prevenzione delle intrusioni di rete (IDPS) monitora la rete per attività dannose, registra informazioni, lo segnala e, facoltativamente, lo blocca. Firewall di Azure Premium offre IDPS basati sulla firma con:

- Oltre 67.000 regole in più di 50 categorie

- Da 20 a 40 nuove regole rilasciate ogni giorno

- Bassa percentuale di falsi positivi usando tecniche avanzate di rilevamento malware

- Supporto per la personalizzazione di un massimo di 10.000 regole IDPS

- Configurazione degli intervalli IP privati per la determinazione della direzione del traffico

Filtro URL: estende la funzionalità di filtro FQDN di Firewall di Azure per considerare l'intero URL, ad esempio

www.contoso.com/a/canziché solowww.contoso.com. Il filtro URL può essere applicato sia al traffico HTTP che a HTTPS quando è abilitata l'ispezione TLS.Categorie Web avanzate: consente o nega l'accesso degli utenti a categorie di siti Web come gioco d'azzardo o social media con granularità avanzata. A differenza di Standard, che esamina solo gli FQDN, Premium si abbina alle categorie sulla base dell'URL completo per il traffico HTTP e HTTPS.

Ad esempio, se Firewall di Azure intercetta una richiesta HTTPS per

www.google.com/news:- Firewall Standard: viene esaminata solo la parte FQDN, quindi

www.google.comviene categorizzata come motore di ricerca - Firewall Premium: viene esaminato l'URL completo, quindi

www.google.com/newsviene categorizzato come Notizie

- Firewall Standard: viene esaminata solo la parte FQDN, quindi

Prestazioni migliorate: Azure Firewall Premium utilizza uno SKU di macchina virtuale più avanzato e può scalare fino a 100 Gbps con supporto per flussi ad alta intensità da 10 Gbps.

Conformità PCI DSS: lo SKU Premium è conforme ai requisiti pci DSS (Payment Card Industry Data Security Standard), rendendolo adatto per l'elaborazione dei dati delle carte di pagamento.

Funzionalità solo Premium

- Intervalli IP privati IDPS: configurare intervalli di indirizzi IP privati per determinare se il traffico è in ingresso, in uscita o interno (East-West)

- Regole di firma IDPS: personalizzare le firme modificando la modalità su Disabilitato, Avviso o Avviso e Nega

- Ricerca di categorie Web: identificare la categoria di un FQDN o un URL usando la funzionalità Verifica categoria Web

- Richieste di modifica delle categorie: richiedere modifiche alle categorie per FQDN o URL che devono trovarsi in categorie diverse

- Gestione dei certificati di ispezione TLS: supporto per i certificati CA forniti dal cliente per l'ispezione TLS

Funzionalità comuni in tutti gli SKU

Disponibilità elevata predefinita e zone di disponibilità

Tutti gli SKU di Firewall di Azure includono:

- Disponibilità elevata predefinita senza servizi di bilanciamento del carico aggiuntivi necessari

- Supporto per la distribuzione delle zone di disponibilità per una maggiore disponibilità

- Nessun costo aggiuntivo per la distribuzione in più zone di disponibilità

Network Address Translation (NAT)

Tutti gli SKU supportano:

- NAT di origine (SNAT): tutti gli indirizzi IP del traffico di rete virtuale in uscita vengono convertiti nell'indirizzo IP pubblico di Firewall di Azure

- NAT di destinazione (DNAT): il traffico di rete Internet in ingresso verso l'indirizzo IP pubblico del firewall viene convertito e filtrato in indirizzi IP privati

Gestione e monitoraggio

Tutti gli SKU includono:

- Integrazione di Monitoraggio di Azure: tutti gli eventi sono integrati con Monitoraggio di Azure per la registrazione e il monitoraggio

- Cartella di lavoro di Firewall di Azure: area di disegno flessibile per l'analisi dei dati di Firewall di Azure

- Gestione centrale: supporto per Gestione firewall di Azure

- Analisi dei criteri: gestione e analisi delle regole nel tempo

- Integrazione di DevOps: REST/PowerShell/CLI/templates/Terraform support

Conformità e certificazioni

Tutti gli SKU sono:

- Conforme agli standard dell'Industria delle Carte di Pagamento (PCI)

- Conformità a SOC (Service Organization Controls)

- Conforme a ISO (International Organization for Standardization)

Premium offre inoltre la conformità PCI DSS per gli ambienti di elaborazione dei pagamenti.