Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

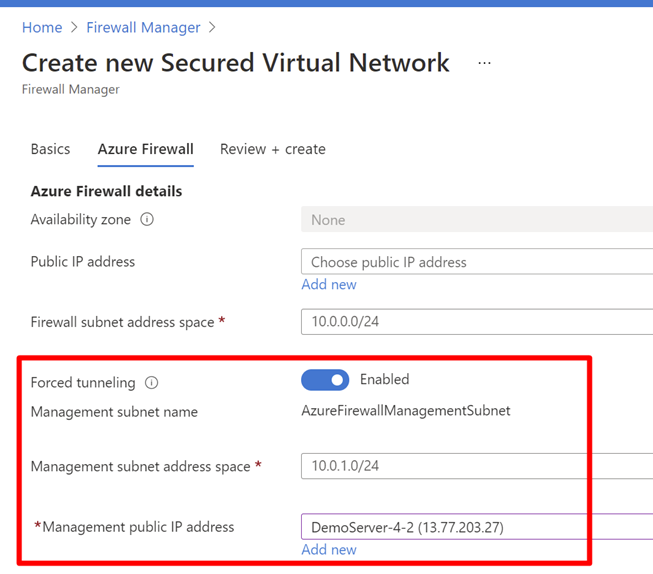

Quando si configura una nuova istanza di Firewall di Azure, è possibile instradare tutto il traffico associato a Internet a un hop successivo designato anziché passare direttamente a Internet. Ad esempio, si potrebbe avere una route predefinita pubblicizzata tramite BGP o usando route definite dall'utente per forzare il traffico verso un firewall perimetrale locale o un'altra appliance virtuale di rete per elaborare il traffico di rete prima che venga passato a Internet. Per supportare questa configurazione, è necessario creare un Firewall di Azure con la scheda di interfaccia di rete di gestione del firewall abilitata.

È preferibile non esporre un indirizzo IP pubblico direttamente a Internet. In questo caso, è possibile distribuire Firewall di Azure con la scheda di interfaccia di rete di gestione abilitata senza un indirizzo IP pubblico. Quando la scheda di interfaccia di rete di gestione è abilitata, crea un'interfaccia di gestione con un indirizzo IP pubblico usato da Firewall di Azure per le operazioni. L'indirizzo IP pubblico viene usato esclusivamente dalla piattaforma di Azure e non è possibile destinarlo ad altri scopi. La rete del percorso dati del tenant può essere configurata senza un indirizzo IP pubblico ed è possibile effettuare il tunneling forzato del traffico Internet verso un altro firewall o bloccarlo.

Firewall di Azure offre la funzionalità SNAT automatica per tutto il traffico in uscita verso indirizzi IP pubblici. Firewall di Azure non usa SNAT quando l'indirizzo IP di destinazione è un intervallo di indirizzi IP privati, in conformità allo standard IANA RFC 1918. Questa logica funziona perfettamente quando si esce direttamente su Internet. Tuttavia, con il tunneling forzato configurato, il traffico associato a Internet potrebbe essere SNATed a uno degli indirizzi IP privati del firewall in AzureFirewallSubnet. In questo modo si nasconde l'indirizzo di origine al firewall locale. È possibile configurare Firewall di Azure in modo che non usare SNAT indipendentemente dall'indirizzo IP di destinazione aggiungendo 0.0.0.0/0 come intervallo di indirizzi IP privati. Con questa configurazione, Firewall di Azure non può mai uscire direttamente su Internet. Per altre informazioni, vedere Intervalli di indirizzi IP privati SNAT di Firewall di Azure.

Firewall di Azure supporta anche il split tunneling, ovvero la possibilità di instradare in modo selettivo il traffico. Ad esempio, è possibile configurare Firewall di Azure per indirizzare tutto il traffico alla rete locale durante il routing del traffico a Internet per l'attivazione del Servizio di gestione delle chiavi, assicurandosi che il server del Servizio di gestione delle chiavi sia attivato. A tale scopo, è possibile usare le tabelle di route in AzureFirewallSubnet. Per altre informazioni, vedere Configurazione di Firewall di Azure in modalità tunneling forzato - Hub della community Microsoft.

Importante

Se si distribuisce Firewall di Azure all'interno di un hub WAN virtuale (hub virtuale protetto), la pubblicità del percorso predefinito su Express Route o VPN Gateway non è attualmente supportata. È in corso la ricerca di una correzione.

Importante

DNAT non è supportato con il tunneling forzato abilitato. I firewall distribuiti con il tunneling forzato abilitato non supportano l'accesso in ingresso da Internet a causa del routing simmetrico. Tuttavia, i firewall con una scheda di interfaccia di rete di gestione supportano ancora DNAT.

Configurazione del tunneling forzato

Quando la scheda di interfaccia di rete di gestione del firewall è abilitata, AzureFirewallSubnet può ora includere route a qualsiasi firewall locale o appliance virtuale di rete per elaborare il traffico prima che venga passato a Internet. È anche possibile pubblicare queste route tramite BGP per AzureFirewallSubnet se in questa subnet è abilitata l'opzione Propaga route del gateway.

Ad esempio, è possibile creare una route predefinita in AzureFirewallSubnet con il gateway VPN come hop successivo per accedere al dispositivo locale. Oppure è possibile abilitare l'opzione Propaga route del gateway per ottenere le route appropriate per la rete locale.

Se si configura il tunneling forzato, il traffico associato a Internet viene SNATed a uno degli indirizzi IP privati del firewall in AzureFirewallSubnet, nascondendo l'origine dal firewall locale.

Se l'organizzazione usa un intervallo di indirizzi IP pubblici per le reti private, Firewall di Azure invierà il traffico tramite SNAT a uno degli indirizzi IP privati firewall in AzureFirewallSubnet. Tuttavia, è possibile configurare Firewall di Azure in modo da non usare SNAT per l'intervallo di indirizzi IP pubblici. Per altre informazioni, vedere Intervalli di indirizzi IP privati SNAT di Firewall di Azure.