Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: ✔️ Front Door Standard ✔️ Front Door Premium

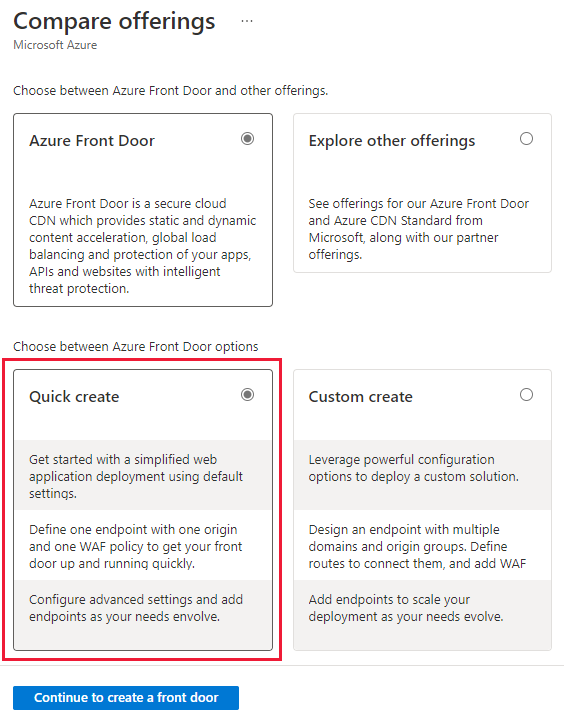

Questa guida introduttiva illustra il processo di creazione di un profilo frontdoor di Azure usando il portale di Azure. Sono disponibili due opzioni per creare un profilo frontdoor di Azure: Creazione rapida e Creazione personalizzata. L'opzione Creazione rapida consente di configurare le impostazioni di base del profilo, mentre l'opzione Creazione personalizzata consente di personalizzare il profilo con impostazioni più avanzate.

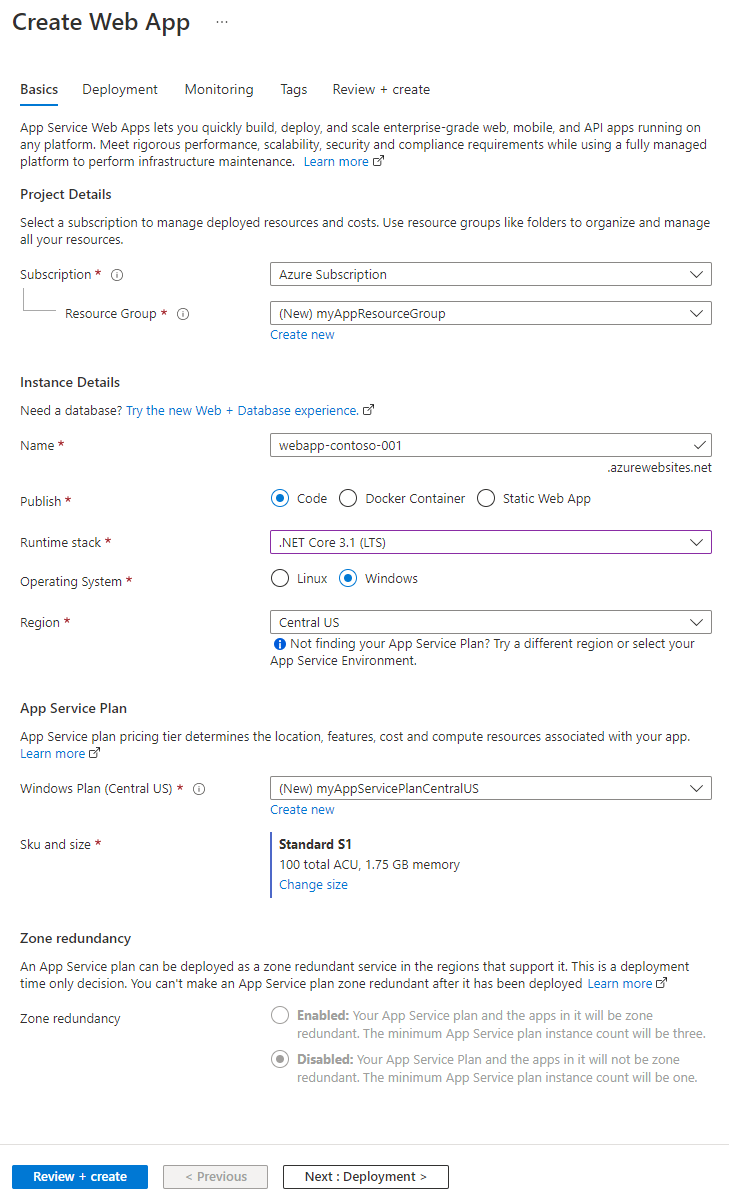

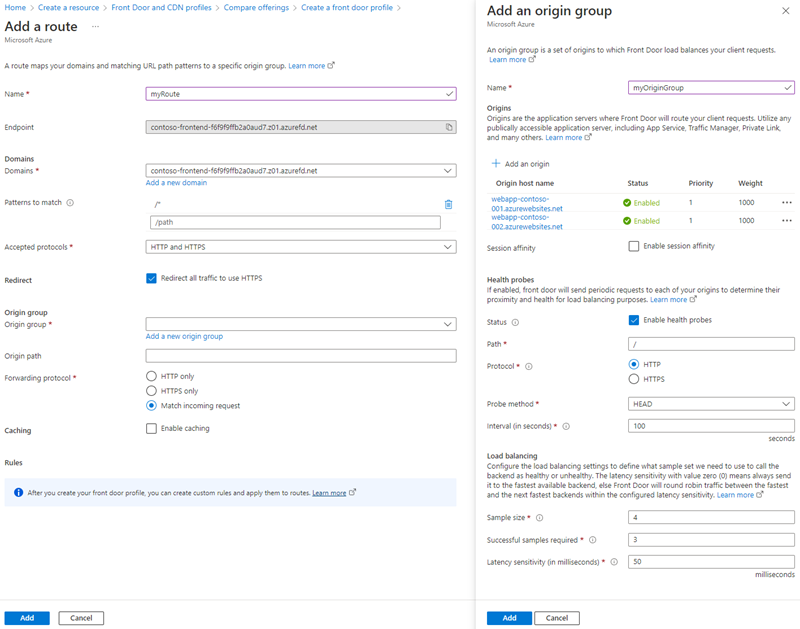

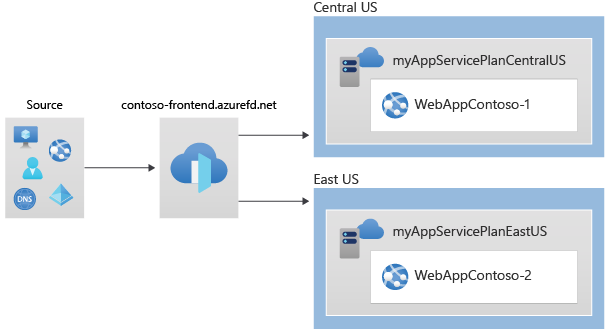

In questa guida introduttiva si userà l'opzione Creazione personalizzata per creare un profilo frontdoor di Azure. Si distribuiscono prima due servizi app come server di origine. Configurare quindi il profilo frontdoor di Azure per instradare il traffico ai servizi app in base a determinate regole. Infine, si testa la connettività ai servizi app accedendo al nome host front-end di Frontdoor di Azure.

Nota

Per i carichi di lavoro Web, è consigliabile usare la Protezione DDoS di Azure e un web application firewall per proteggersi dagli attacchi DDoS emergenti. Un'altra opzione consiste nell'usare Frontdoor di Azure insieme a un web application firewall. Frontdoor di Azure offre protezione a livello di piattaforma contro gli attacchi DDoS a livello di rete. Per altre informazioni, vedere la baseline di sicurezza per i servizi di Azure.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Creare una risorsa Frontdoor di Azure

Accedere al portale di Azure.

Passare alla home page o al menu di Azure e selezionare + Crea una risorsa. Immettere Frontdoor e profili di rete CDN nella casella di ricerca e selezionare Crea.

Nella pagina Confronta offerte selezionare Creazione rapida e quindi continua per creare una frontdoor.

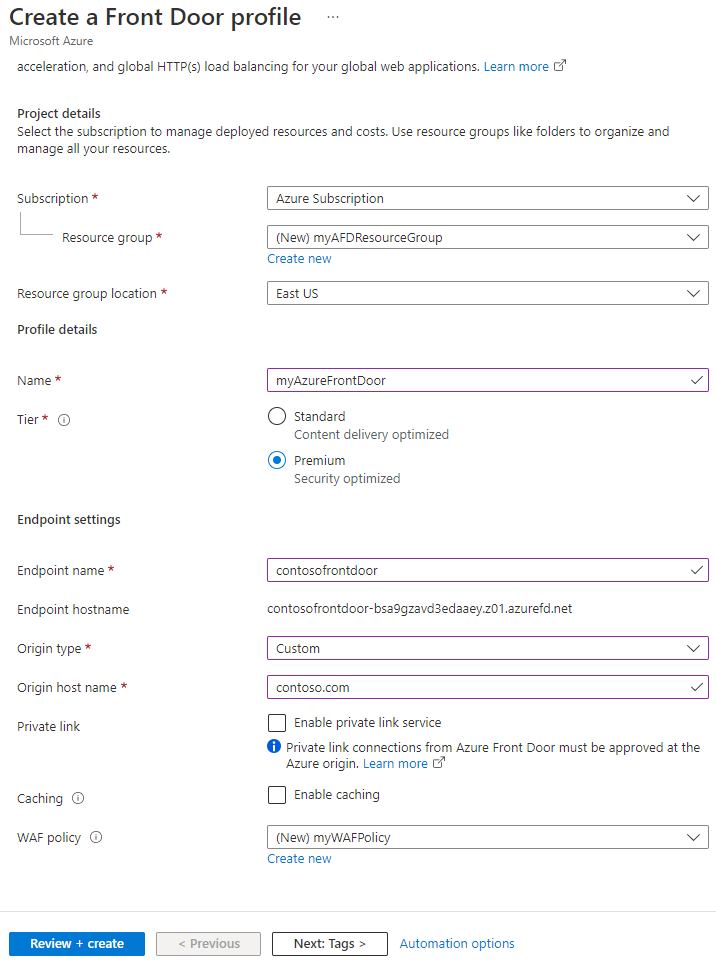

Nella pagina Crea un profilo frontdoor specificare le informazioni seguenti:

Impostazione Descrizione Abbonamento Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare Crea nuovo e immettere myAFDResourceGroup. Nome Immettere un nome per il profilo, ad esempio myAzureFrontDoor. Livello Selezionare Standard o Premium. Standard è ottimizzato per la distribuzione di contenuti, mentre Premium è incentrato sulla sicurezza. Vedere Confronto tra livelli. Nome endpoint Immettere un nome univoco globale per l'endpoint. Tipo di origine Selezionare il tipo di risorsa per l'origine. Per questo esempio, selezionare un servizio app con collegamento privato abilitato. Nome host di origine Immettere il nome host per l'origine. Collegamento privato (solo Premium) Abilitare il servizio collegamento privato per una connessione privata tra Frontdoor di Azure e l'origine. Le origini supportate includono servizi di bilanciamento del carico interni, BLOB Archiviazione di Azure, servizi di app Azure e Archiviazione di Azure sito Web statico. Vedere collegamento privato servizio con Frontdoor di Azure. Memorizzazione nella cache Selezionare la casella di controllo per memorizzare nella cache il contenuto più vicino agli utenti a livello globale usando i POP perimetrali di Frontdoor di Azure e la rete Microsoft. Criteri WAF Selezionare Crea nuovo o scegliere un criterio WAF esistente dall'elenco a discesa per abilitare questa funzionalità. Nota

Quando si crea un nuovo profilo frontdoor di Azure, è possibile selezionare solo un'origine dalla stessa sottoscrizione in cui viene creata frontdoor.

Selezionare Rivedi e crea e quindi Crea per distribuire il profilo di Frontdoor di Azure.

Nota

- La propagazione della configurazione di Frontdoor di Azure a tutti i POP perimetrali potrebbe richiedere alcuni minuti.

- Se è stato abilitato collegamento privato, passare alla pagina della risorsa dell'origine, selezionare Configurazione>rete collegamento privato, selezionare la richiesta in sospeso da Frontdoor di Azure e quindi selezionare Approva. Dopo alcuni secondi, l'origine sarà accessibile in modo sicuro tramite Frontdoor di Azure.

Verificare frontdoor di Azure

Il completamento della distribuzione globale del profilo frontdoor di Azure richiede alcuni minuti. Successivamente, è possibile accedere all'host front-end immettendo il nome host dell'endpoint in un browser. Ad esempio: contoso-frontend.z01.azurefd.net. La richiesta viene indirizzata automaticamente al server più vicino tra i server specificati nel gruppo di origine.

Per testare la funzionalità di failover globale istantaneo, seguire questa procedura se sono state create le app in questa guida introduttiva. Viene visualizzata una pagina di informazioni con i dettagli dell'app.

Immettere il nome host dell'endpoint in un browser, ad esempio

contoso-frontend.z01.azurefd.net.Nel portale di Azure cercare e selezionare Servizi app. Individuare una delle App Web, ad esempio WebApp-Contoso-001.

Selezionare l'app Web dall'elenco e quindi selezionare Arresta. Confermare l'azione selezionando Sì.

Ricaricare il browser per visualizzare nuovamente la pagina delle informazioni.

Suggerimento

Il traffico potrebbe richiedere del tempo per passare alla seconda app Web. Potrebbe essere necessario ricaricare il browser.

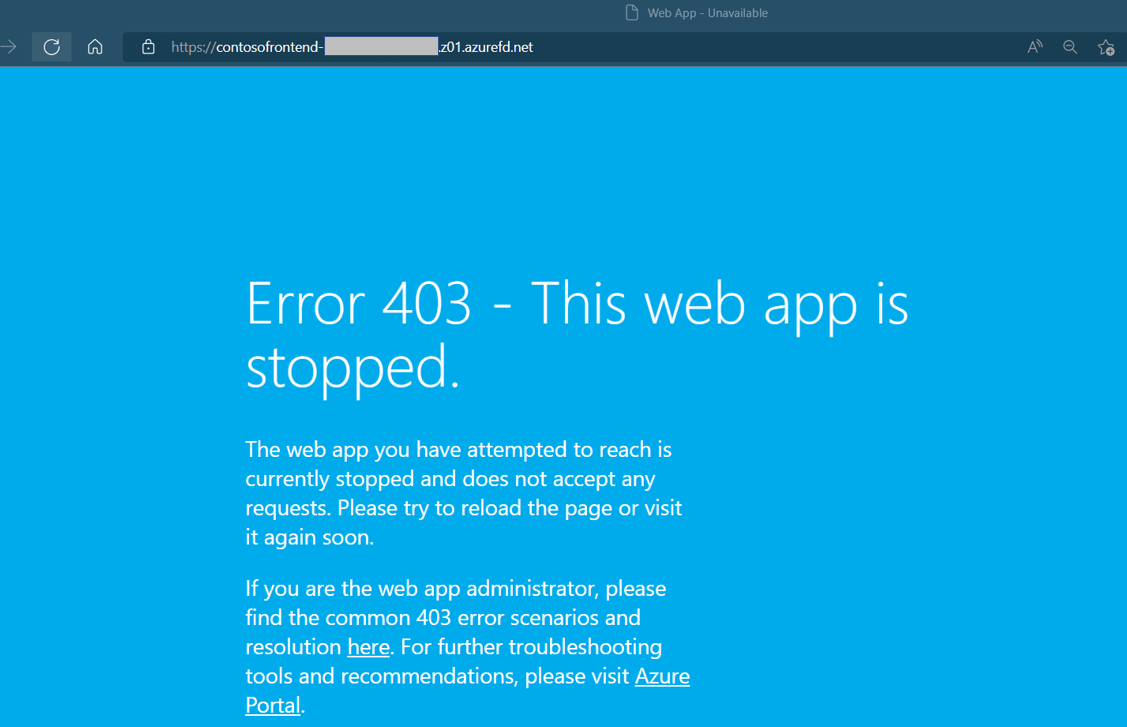

Per arrestare la seconda app Web, selezionarla dall'elenco e quindi scegliere Arresta. Confermare l'azione selezionando Sì.

Ricaricare la pagina Web. Dopo l'aggiornamento dovrebbe essere visualizzato un messaggio di errore.

Pulire le risorse

Se l'ambiente non è più necessario, è possibile eliminare tutte le risorse create. L'eliminazione di un gruppo di risorse rimuove anche tutto il relativo contenuto. Per evitare di incorrere in addebiti non necessari, è consigliabile eliminare queste risorse se non si prevede di usare questa frontdoor di Azure.

Nella portale di Azure cercare e selezionare Gruppi di risorse oppure passare a Gruppi di risorse dal menu portale di Azure.

Usare l'opzione di filtro o scorrere verso il basso l'elenco per individuare i gruppi di risorse, ad esempio myAFDResourceGroup, myAppResourceGroup o myAppResourceGroup2.

Selezionare il gruppo di risorse da eliminare, quindi scegliere l'opzione Elimina .

Avviso

L'eliminazione di un gruppo di risorse è irreversibile. Le risorse all'interno del gruppo di risorse non possono essere recuperate una volta eliminate.

Immettere il nome del gruppo di risorse da confermare e quindi selezionare il pulsante Elimina .

Ripetere questi passaggi per i gruppi di risorse rimanenti.

Passaggi successivi

Passare all'articolo successivo per informazioni su come configurare un dominio personalizzato per Frontdoor di Azure.