Creare e configurare cluster Enterprise Security Package in Azure HDInsight

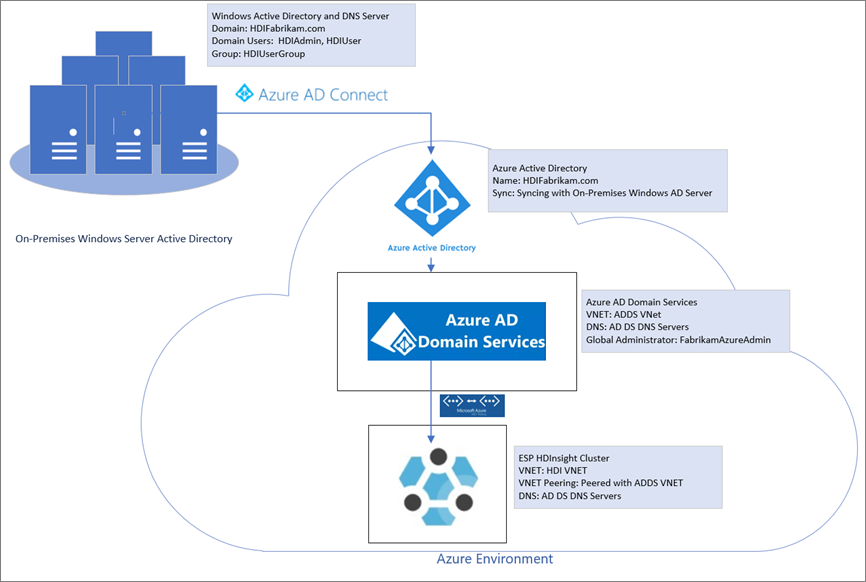

Enterprise Security Package (ESP) per Azure HDInsight consente di accedere all'autenticazione basata su Active Directory, al supporto multiutente e al controllo degli accessi in base al ruolo per i cluster Apache Hadoop in Azure. I cluster ESP HDInsight consentono alle organizzazioni che rispettano criteri di sicurezza aziendali rigorosi per elaborare i dati sensibili in modo sicuro.

Questa guida illustra come creare un cluster Azure HDInsight abilitato per ESP. Viene inoltre illustrato come creare una macchina virtuale IaaS Windows in cui sono abilitati Active Directory e Domain Name System (DNS). Usare questa guida per configurare le risorse necessarie per consentire agli utenti locali di accedere a un cluster HDInsight abilitato per ESP.

Il server creato fungerà da sostituzione per l'ambiente locale effettivo . Verrà usato per i passaggi di installazione e configurazione. Successivamente si ripeteranno i passaggi nel proprio ambiente.

Questa guida consente anche di creare un ambiente ibrido per le identità usando la sincronizzazione dell'hash delle password con Microsoft Entra ID. La guida integra l'uso di ESP in HDInsight.

Prima di usare questo processo nel proprio ambiente:

- Configurare Active Directory e DNS.

- Abilitare Microsoft Entra ID.

- Sincronizzare gli account utente locali con Microsoft Entra ID.

Creare un ambiente locale

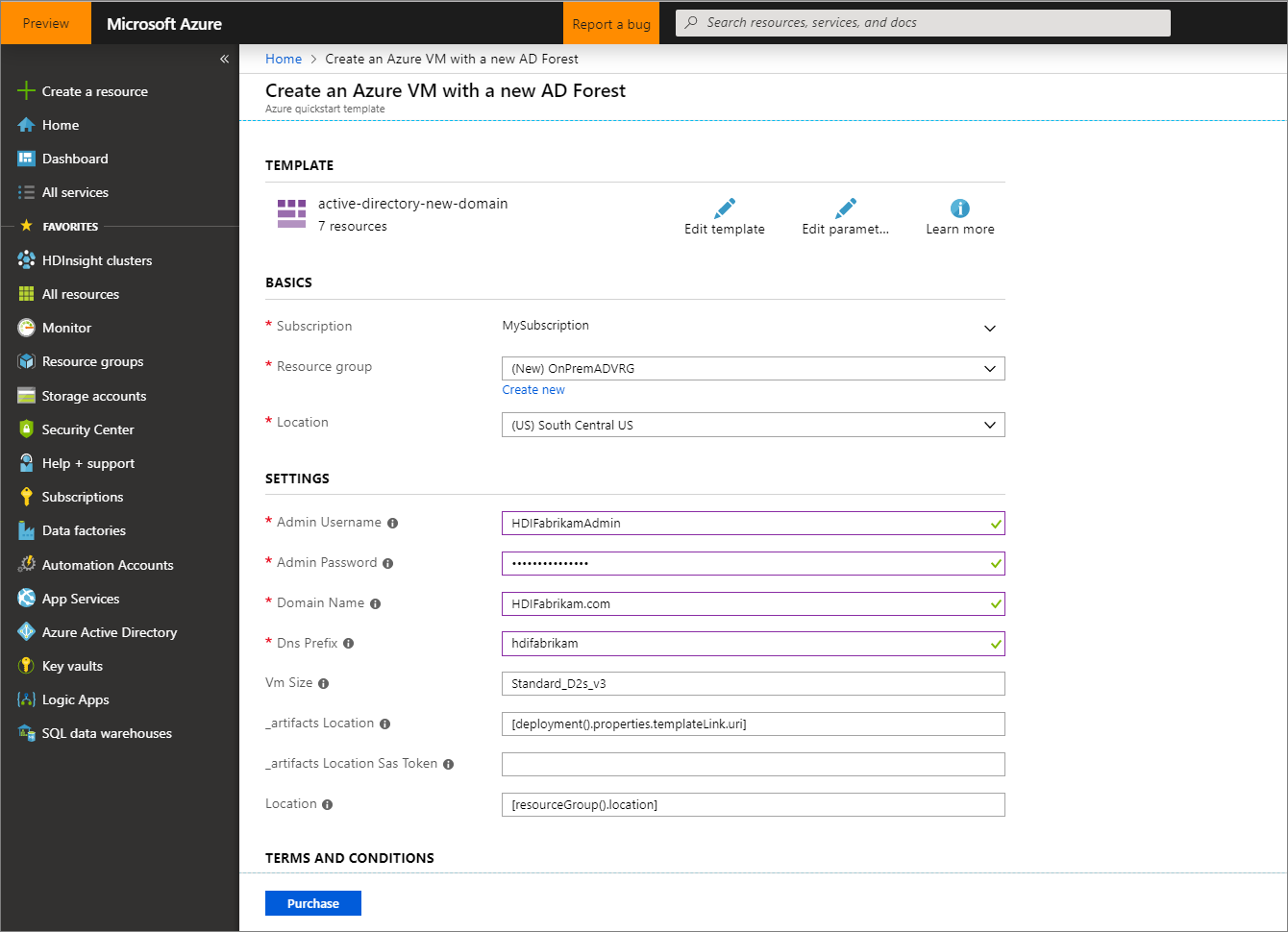

In questa sezione si userà un modello di distribuzione di avvio rapido di Azure per creare nuove macchine virtuali, configurare DNS e aggiungere una nuova foresta Active Directory.

Passare al modello di distribuzione Avvio rapido per creare una macchina virtuale di Azure con una nuova foresta Di Active Directory.

Selezionare Distribuisci in Azure.

Accedere alla sottoscrizione di Azure.

Nella pagina Creare una macchina virtuale di Azure con una nuova foresta di Active Directory specificare le informazioni seguenti:

Proprietà valore Subscription Selezionare la sottoscrizione in cui si vogliono distribuire le risorse. Gruppo di risorse Selezionare Crea nuovo e immettere il nome OnPremADVRGUfficio Selezionare una località. Nome utente amministratore HDIFabrikamAdminPassword amministratore Immettere una password. Nome dominio HDIFabrikam.comPrefisso DNS hdifabrikamLasciare i valori predefiniti restanti.

Esaminare i termini e le condizioni e quindi selezionare Accetto i termini e le condizioni indicati in precedenza.

Selezionare Acquista e monitorare la distribuzione e attendere il completamento. Il completamento della distribuzione richiede circa 30 minuti.

Configurare utenti e gruppi per l'accesso al cluster

In questa sezione verranno creati gli utenti che avranno accesso al cluster HDInsight alla fine di questa guida.

Connessione al controller di dominio tramite Desktop remoto.

- Dal portale di Azure passare a Gruppi>di risorse SuPremADVRG>adVM> Connessione.

- Nell'elenco a discesa Indirizzo IP selezionare l'indirizzo IP pubblico.

- Selezionare Scarica file RDP e quindi aprire il file.

- Usare

HDIFabrikam\HDIFabrikamAdmincome nome utente. - Immettere la password scelta per l'account amministratore.

- Seleziona OK.

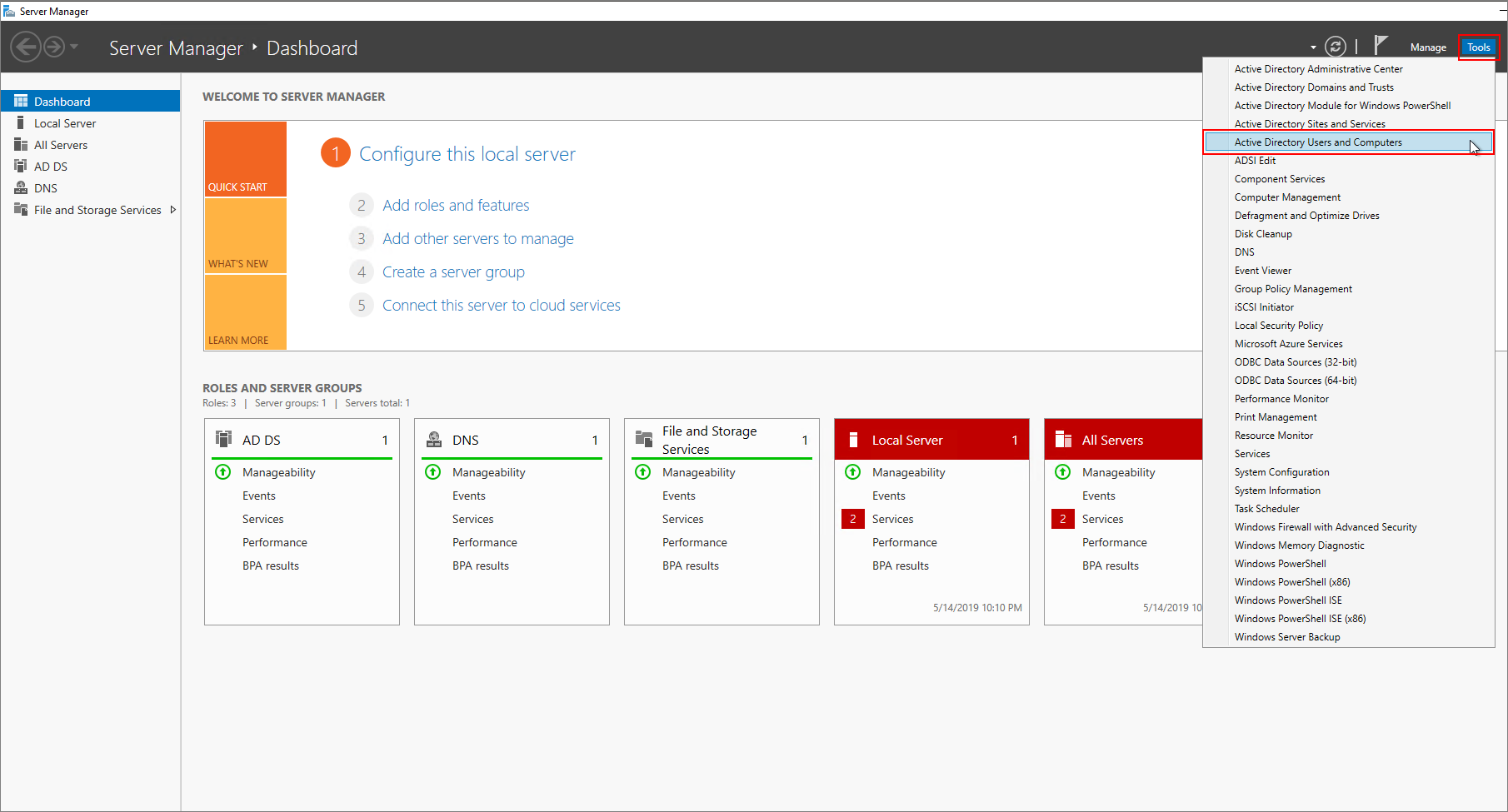

Dal dashboard di Server Manager del controller di dominio passare a Strumenti> Utenti e computer di Active Directory.

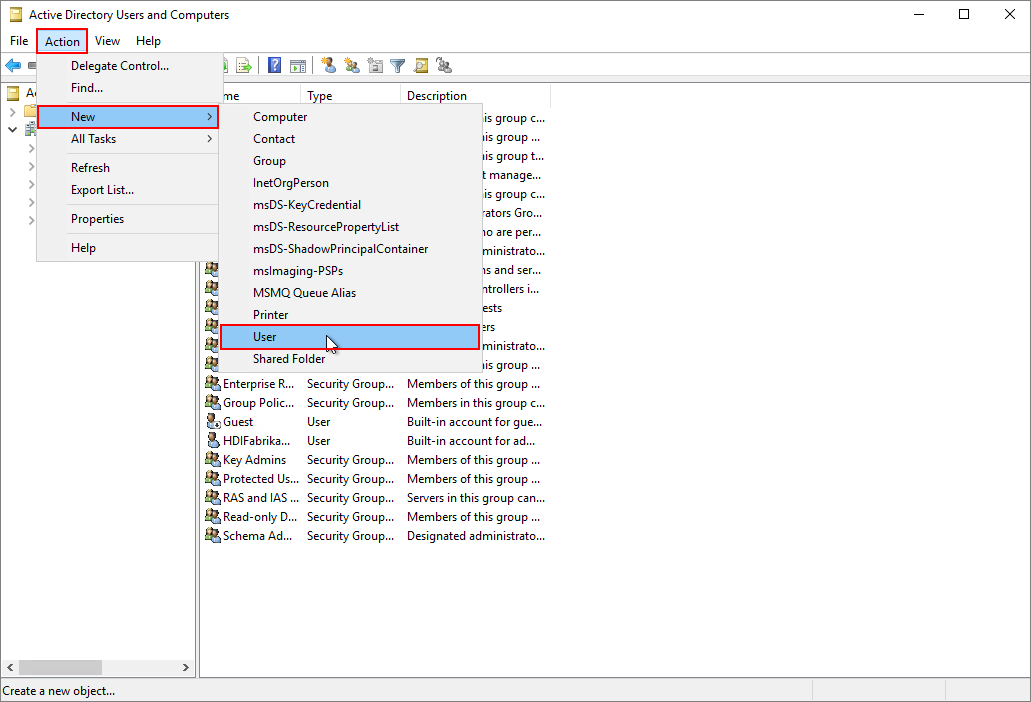

Creare due nuovi utenti: HDI Amministrazione e HDIUser. Questi due utenti accederanno ai cluster HDInsight.

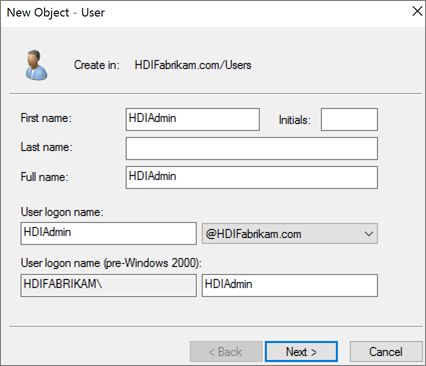

Nella pagina Utenti e computer di Active Directory fare clic con il pulsante destro del mouse su

HDIFabrikam.come quindi passare a Nuovo>utente.

Nella pagina Nuovo oggetto - Utente immettere

HDIUsernome e nome di accesso utente. Gli altri campi verranno popolati automaticamente. Quindi seleziona Avanti.

Nella finestra popup visualizzata immettere una password per il nuovo account. Selezionare Password non scade mai e quindi OK nel messaggio popup.

Selezionare Avanti e quindi Fine per creare il nuovo account.

Ripetere i passaggi precedenti per creare l'utente

HDIAdmin.

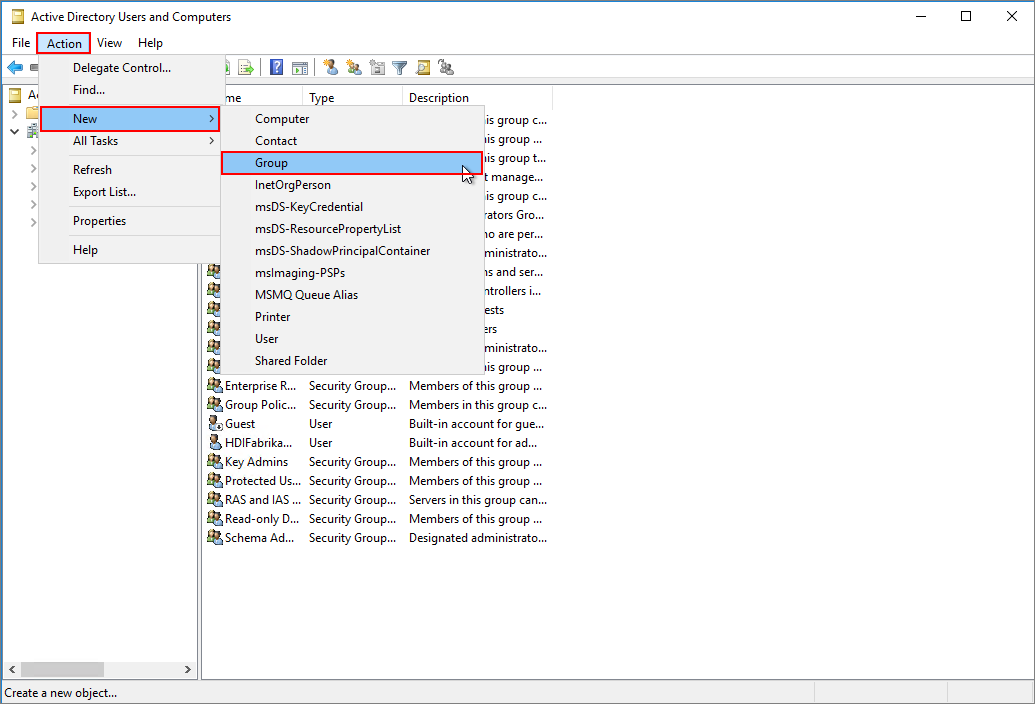

Creare un gruppo di sicurezza globale.

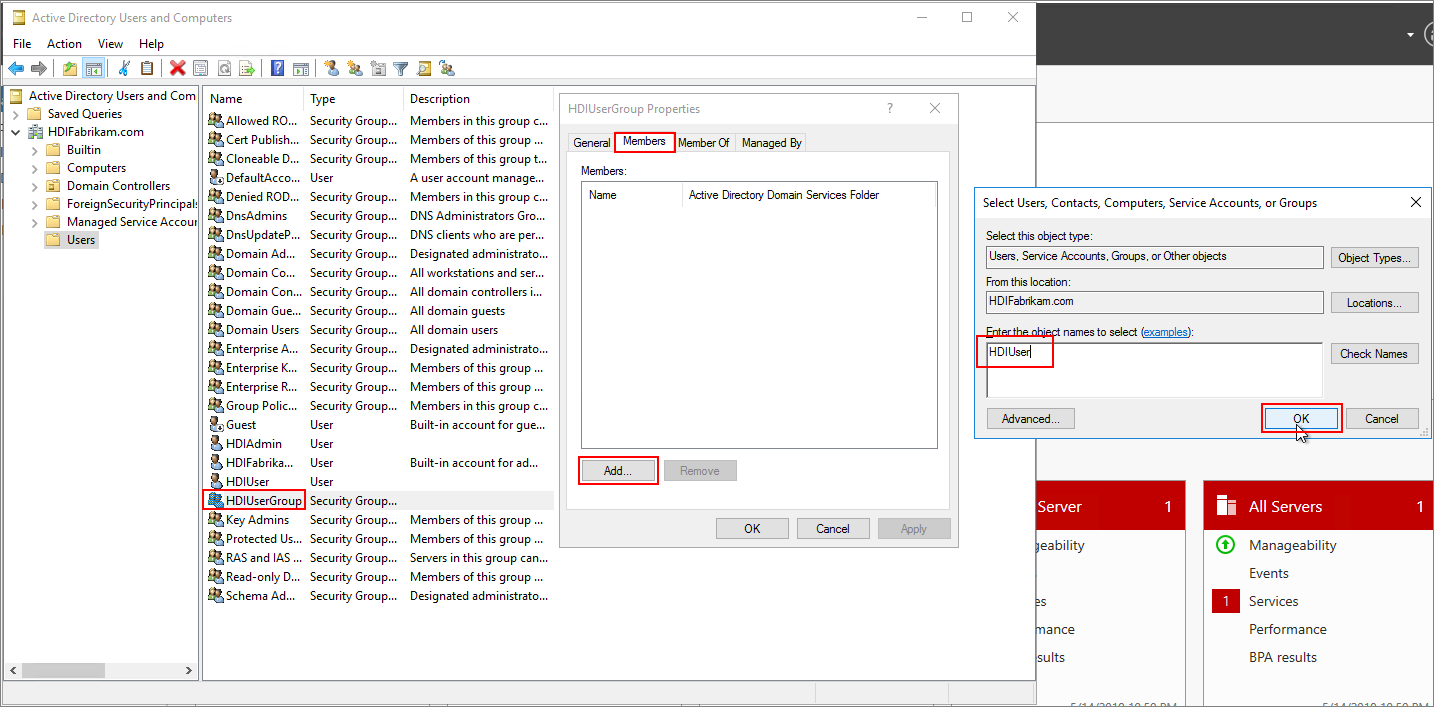

Da Utenti e computer di Active Directory fare clic con il pulsante destro del mouse su

HDIFabrikam.come quindi passare a Nuovo>gruppo.Immettere

HDIUserGroupnella casella di testo Nome gruppo.Seleziona OK.

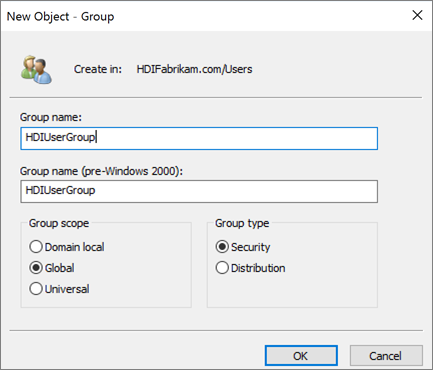

Aggiungere membri a HDIUserGroup.

Fare clic con il pulsante destro del mouse su HDIUser e scegliere Aggiungi a un gruppo.

Nella casella di testo Immettere i nomi degli oggetti da selezionare immettere

HDIUserGroup. Selezionare quindi OK e di nuovo OK nella finestra popup.Ripetere i passaggi precedenti per l'account HDI Amministrazione.

È stato creato l'ambiente Active Directory. Sono stati aggiunti due utenti e un gruppo di utenti che possono accedere al cluster HDInsight.

Gli utenti verranno sincronizzati con Microsoft Entra ID.

Creare una directory Microsoft Entra

Accedere al portale di Azure.

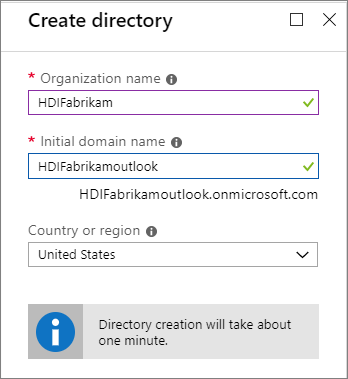

Selezionare Crea una risorsa e digitare

directory. Selezionare Microsoft Entra ID Create .Select Microsoft Entra ID>Create.In Nome organizzazione immettere

HDIFabrikam.In Nome di dominio iniziale immettere

HDIFabrikamoutlook.Seleziona Crea.

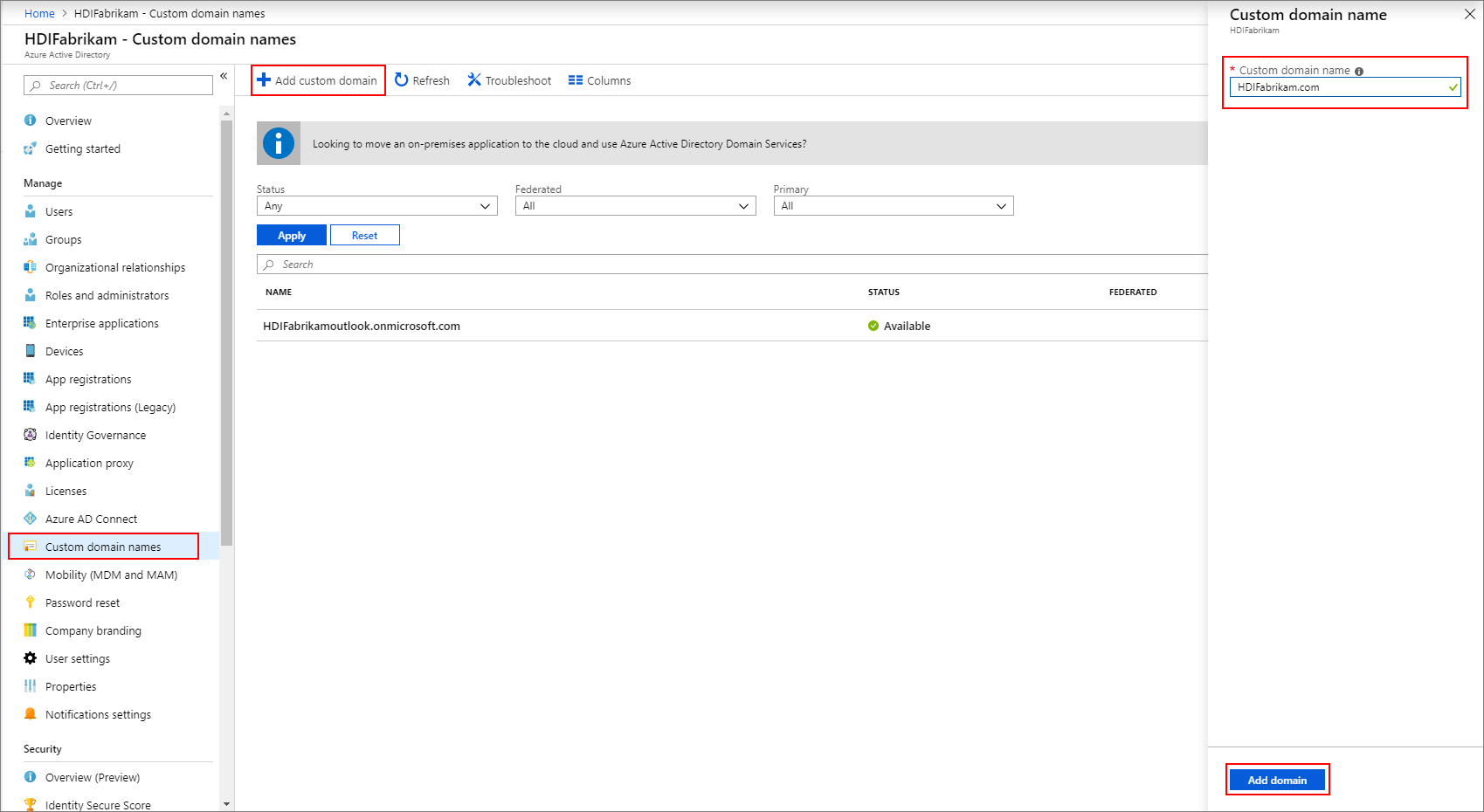

Creare un dominio personalizzato

Dal nuovo ID Microsoft Entra, in Gestisci, selezionare Nomi di dominio personalizzati.

Selezionare + Aggiungi dominio personalizzato.

In Nome di dominio personalizzato immettere

HDIFabrikam.come quindi selezionare Aggiungi dominio.Completare quindi Aggiungere le informazioni DNS al registrar.

Creare un gruppo

- Dal nuovo ID Microsoft Entra, in Gestisci selezionare Gruppi.

- Selezionare + Nuovo gruppo.

- Nella casella di testo Nome gruppo immettere

AAD DC Administrators. - Seleziona Crea.

Configurare il tenant di Microsoft Entra

A questo punto si configurerà il tenant di Microsoft Entra in modo che sia possibile sincronizzare utenti e gruppi dall'istanza di Active Directory locale al cloud.

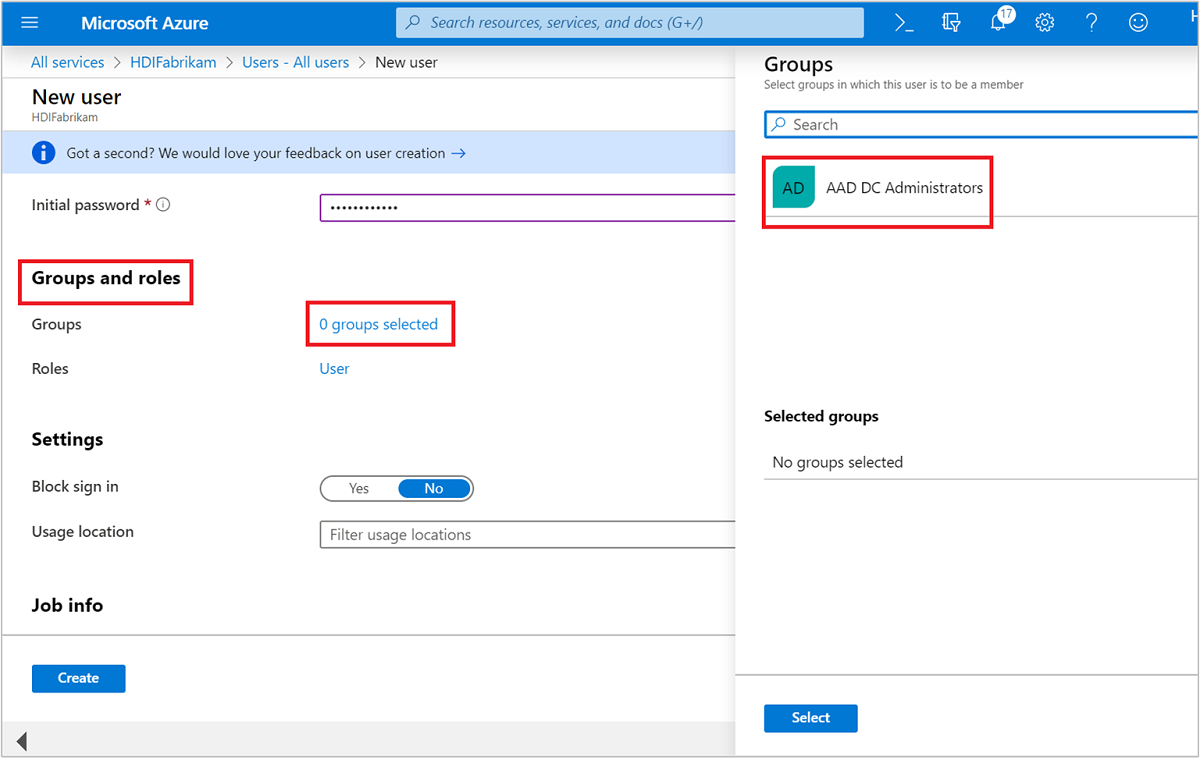

Creare un amministratore tenant di Active Directory.

Accedere al portale di Azure e selezionare il tenant Microsoft Entra, HDIFabrikam.

Passare a Gestisci>utenti>Nuovo utente.

Immettere i dettagli seguenti per il nuovo utente:

Identità

Proprietà Descrizione Nome utente Immettere fabrikamazureadminnella casella di testo. Nell'elenco a discesa nome di dominio selezionarehdifabrikam.comNome Immetti fabrikamazureadmin.Password

- Selezionare Consenti la creazione della password.

- Immettere una password sicura a scelta.

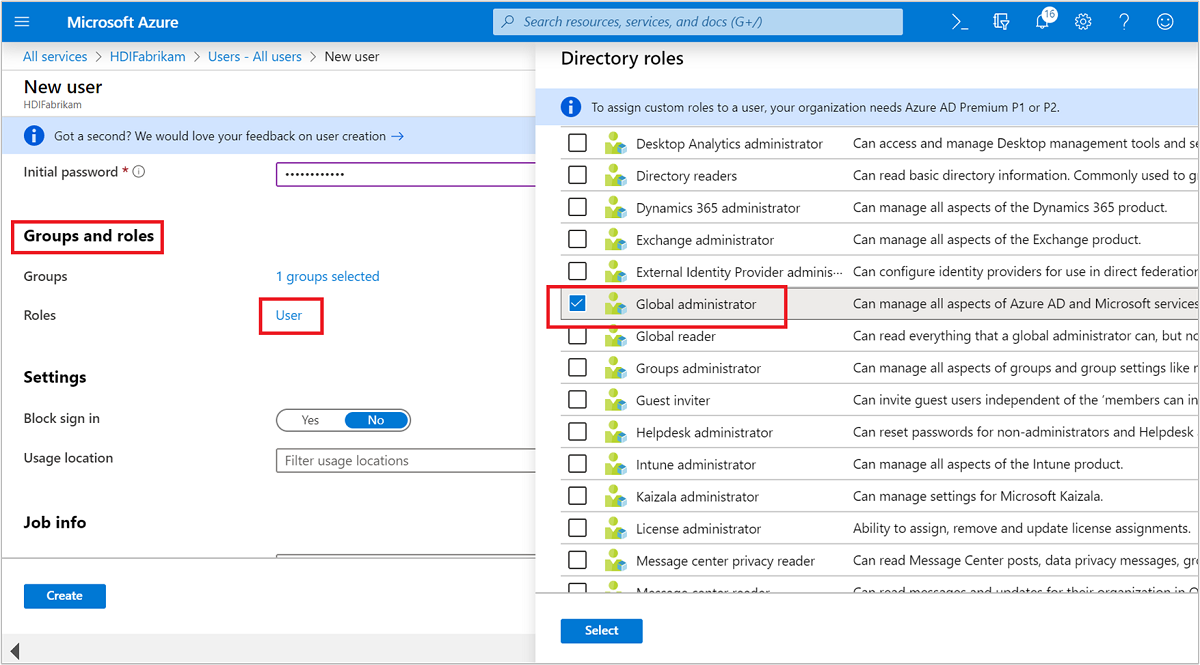

Gruppi e ruoli

Selezionare 0 gruppi selezionati.

Selezionare AAD DC Amministrazione istrators e quindi Selezionare.

Selezionare Utente.

Selezionare Amministratore globale e quindi Seleziona.

Seleziona Crea.

Chiedere quindi al nuovo utente di accedere al portale di Azure in cui verrà richiesto di modificare la password. È necessario eseguire questa operazione prima di configurare Microsoft Entra Connessione.

Sincronizzare gli utenti locali con Microsoft Entra ID

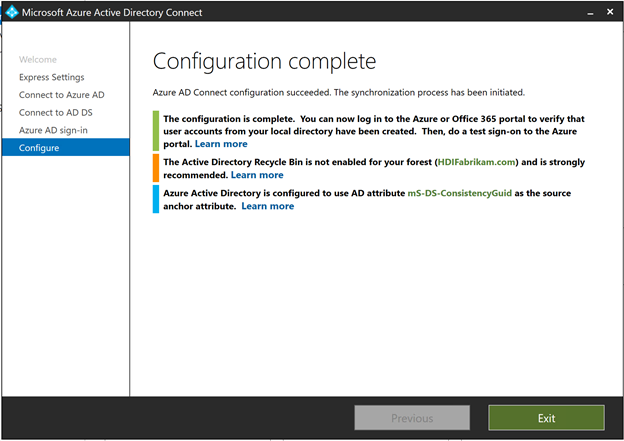

Configurare microsoft Entra Connessione

Dal controller di dominio scaricare Microsoft Entra Connessione.

Aprire il file eseguibile scaricato e accettare le condizioni di licenza. Selezionare Continua.

Selezionare Usa impostazioni rapide.

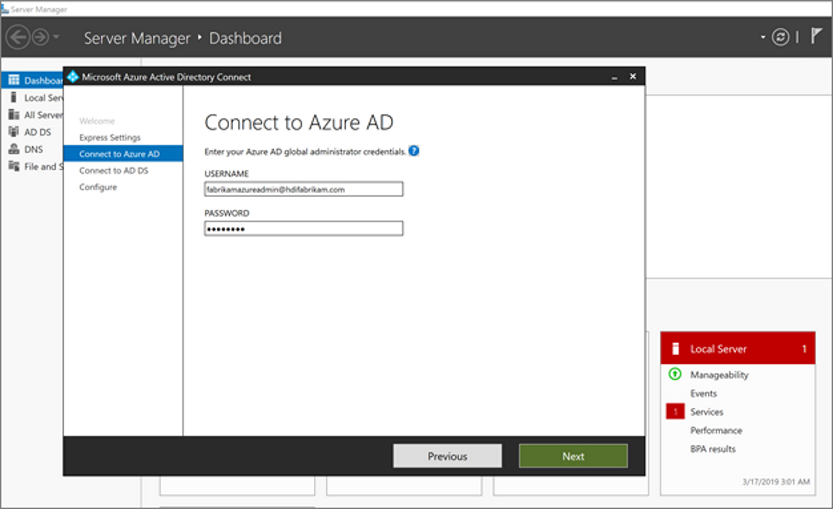

Nella pagina Connessione a Microsoft Entra ID immettere il nome utente e la password dell'amministratore globale per Microsoft Entra ID. Usare il nome utente

fabrikamazureadmin@hdifabrikam.comcreato durante la configurazione del tenant di Active Directory. Quindi seleziona Avanti.

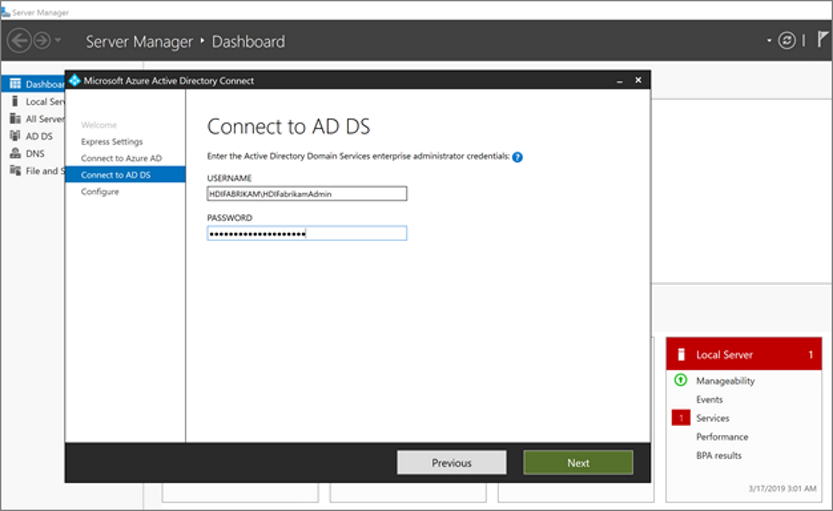

Nella pagina Connessione per Dominio di Active Directory Services immettere il nome utente e la password per un account amministratore dell'organizzazione. Usare il nome utente

HDIFabrikam\HDIFabrikamAdmine la relativa password creati in precedenza. Quindi seleziona Avanti.

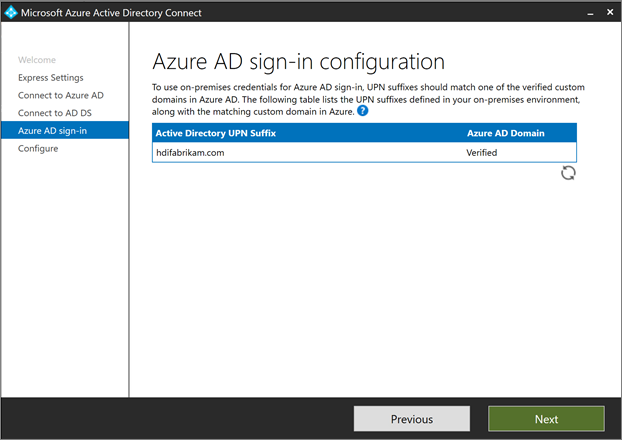

Nella pagina di configurazione dell'accesso a Microsoft Entra selezionare Avanti.

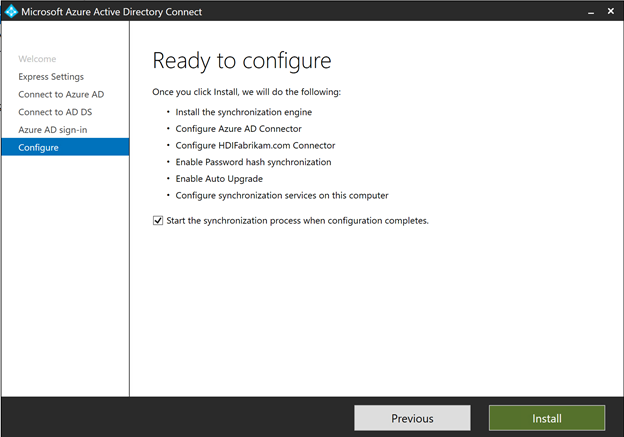

Nella pagina Pronto per la configurazione selezionare Installa.

Nella pagina La configurazione è stata completata selezionare Esci.

Al termine della sincronizzazione, verificare che gli utenti creati nella directory IaaS siano sincronizzati con Microsoft Entra ID.

- Accedere al portale di Azure.

- Selezionare Microsoft Entra ID>HDIFabrikam Users (Utenti HDIFabrikam).>

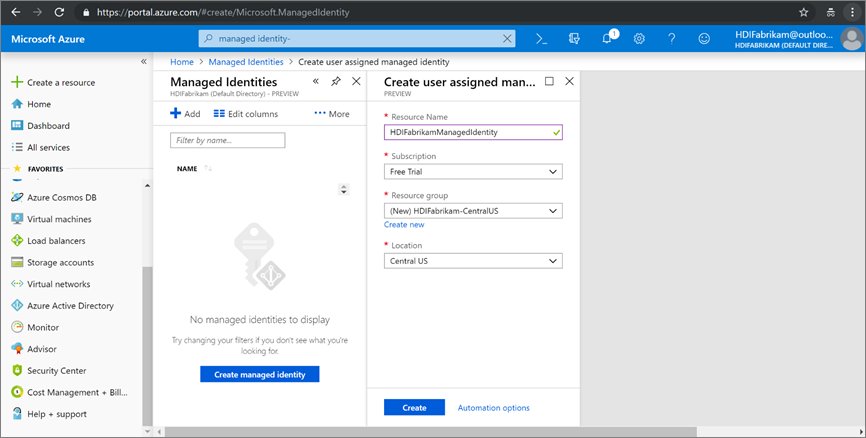

Creare un'identità gestita assegnata dall'utente

Creare un'identità gestita assegnata dall'utente che è possibile usare per configurare Microsoft Entra Domain Services. Per altre informazioni, vedere Creare, elencare, eliminare o assegnare un ruolo a un'identità gestita assegnata dall'utente usando il portale di Azure.

- Accedere al portale di Azure.

- Selezionare Crea una risorsa e digitare

managed identity. Selezionare User Assigned Managed Identity Create (Crea identità>gestita assegnata dall'utente). - Per Nome risorsa immettere

HDIFabrikamManagedIdentity. - Selezionare la propria sottoscrizione.

- In Gruppo di risorse selezionare Crea nuovo e immettere

HDIFabrikam-CentralUS. - In Località selezionare Stati Uniti centrali.

- Seleziona Crea.

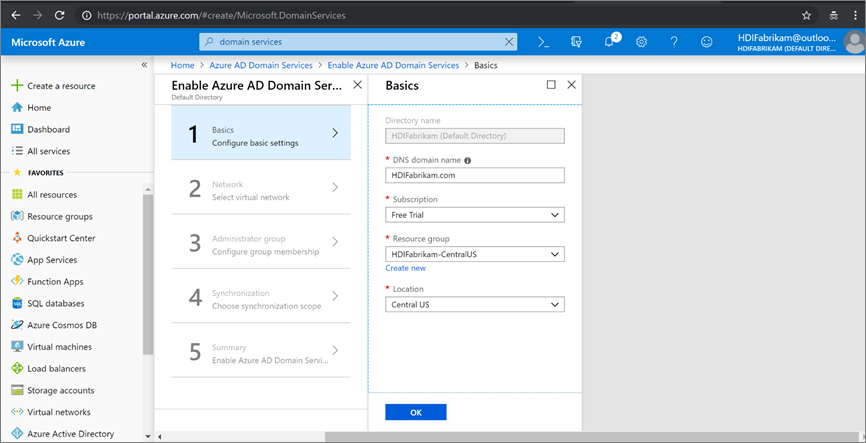

Abilitare Microsoft Entra Domain Services.

Seguire questa procedura per abilitare Microsoft Entra Domain Services. Per altre informazioni, vedere Abilitare Microsoft Entra Domain Services tramite il portale di Azure.

Creare una rete virtuale per ospitare Microsoft Entra Domain Services. Eseguire il codice di PowerShell seguente.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkAccedere al portale di Azure.

Selezionare Crea risorsa, immettere

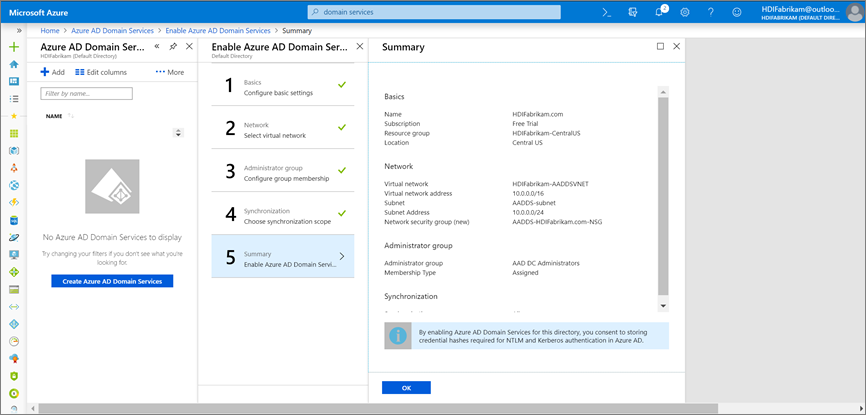

Domain servicese selezionare Microsoft Entra Domain Services Create (Crea servizi>di dominio Microsoft Entra).Nella pagina Informazioni di base:

In Nome directory selezionare la directory Microsoft Entra creata: HDIFabrikam.

Per Nome di dominio DNS immettere HDIFabrikam.com.

Selezionare la propria sottoscrizione.

Specificare il gruppo di risorse HDIFabrikam-CentralUS. Per Località selezionare Stati Uniti centrali.

Nella pagina Rete selezionare la rete (HDIFabrikam-VNET) e la subnet (AADDS-subnet) creata usando lo script di PowerShell. In alternativa, scegliere Crea nuovo per creare una rete virtuale.

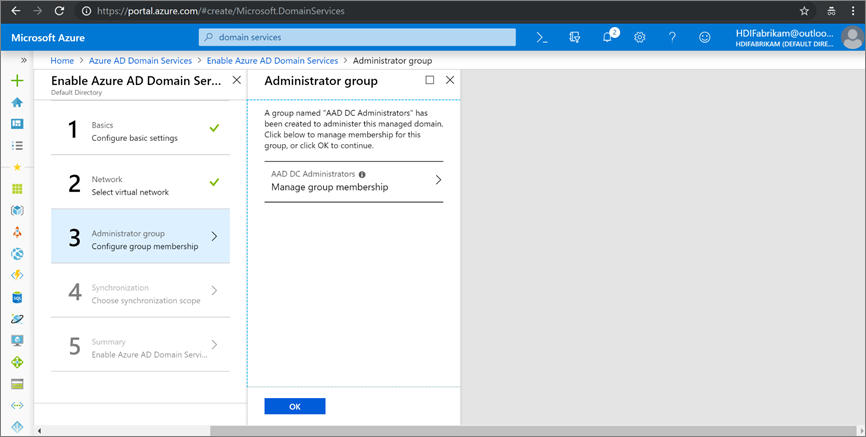

Nella pagina del gruppo Amministrazione istrator dovrebbe essere visualizzata una notifica che indica che è già stato creato un gruppo denominato AAD DC Amministrazione istrators per amministrare questo gruppo. È possibile modificare l'appartenenza a questo gruppo se si vuole, ma in questo caso non è necessario modificarla. Seleziona OK.

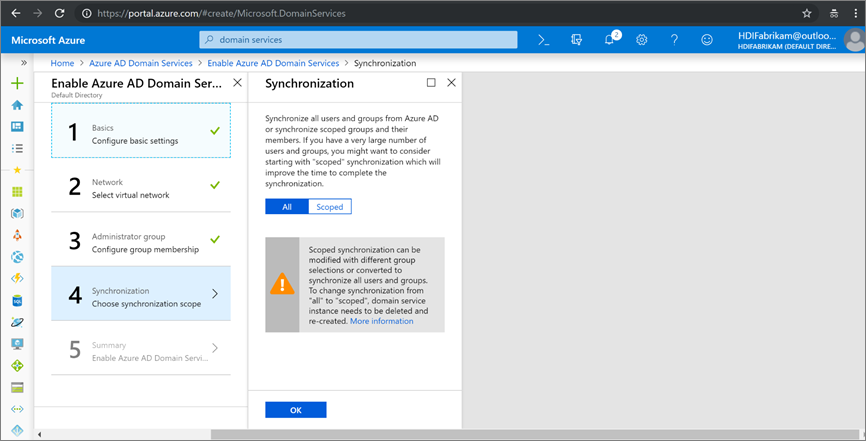

Nella pagina Sincronizzazione abilitare la sincronizzazione completa selezionando Tutto>OK.

Nella pagina Riepilogo verificare i dettagli per Microsoft Entra Domain Services e selezionare OK.

Dopo aver abilitato Microsoft Entra Domain Services, viene eseguito un server DNS locale nelle macchine virtuali Microsoft Entra.

Configurare la rete virtuale di Microsoft Entra Domain Services

Seguire questa procedura per configurare la rete virtuale di Microsoft Entra Domain Services (HDIFabrikam-AADDSVNET) per usare i server DNS personalizzati.

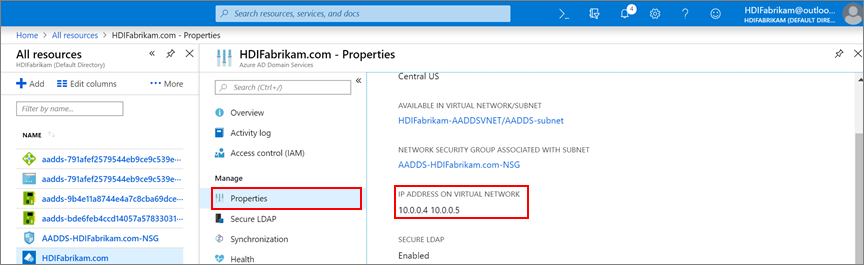

Individuare gli indirizzi IP dei server DNS personalizzati.

- Selezionare la

HDIFabrikam.comrisorsa Servizi di dominio Microsoft Entra. - In Gestione selezionare Proprietà.

- Trovare gli indirizzi IP in Indirizzo IP nella rete virtuale.

- Selezionare la

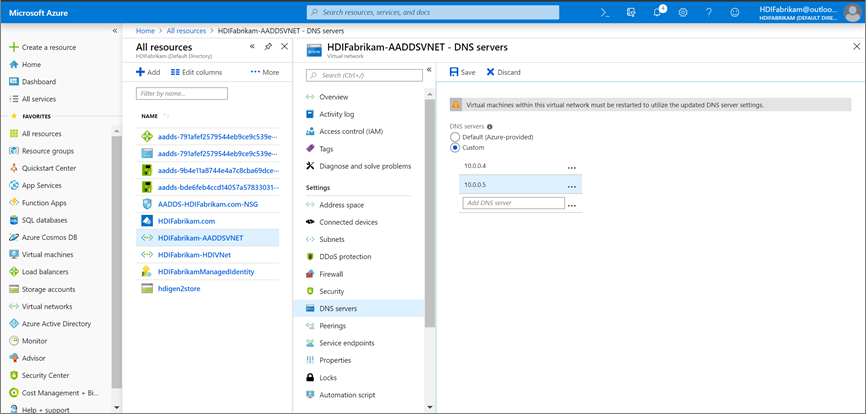

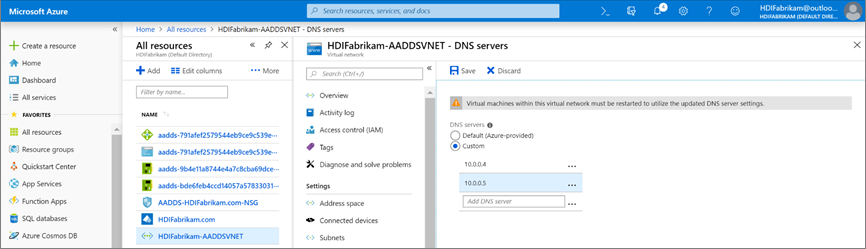

Configurare HDIFabrikam-AADDSVNET per usare indirizzi IP personalizzati 10.0.0.4 e 10.0.0.5.

- In Impostazioni selezionare Server DNS.

- Seleziona Personalizza.

- Nella casella di testo immettere il primo indirizzo IP (10.0.0.4).

- Seleziona Salva.

- Ripetere i passaggi per aggiungere l'altro indirizzo IP (10.0.0.5).

In questo scenario, Microsoft Entra Domain Services è stato configurato per l'uso degli indirizzi IP 10.0.0.4 e 10.0.0.5, impostando lo stesso indirizzo IP nella rete virtuale di Servizi di dominio Microsoft Entra:

Protezione del traffico LDAP

Lightweight Directory Access Protocol (LDAP) viene usato per leggere e scrivere in Microsoft Entra ID. È possibile rendere il traffico LDAP riservato e sicuro usando la tecnologia SECURE Sockets Layer (SSL) o Transport Layer Security (TLS). È possibile abilitare LDAP tramite SSL (LD piattaforma di strumenti analitici) installando un certificato formattato correttamente.

Per altre informazioni su LDAP sicuro, vedere Configurare LD piattaforma di strumenti analitici per un dominio gestito di Microsoft Entra Domain Services.

In questa sezione viene creato un certificato autofirmato, si scarica il certificato e si configura LD piattaforma di strumenti analitici per il dominio gestito di Microsoft Entra Domain Services di HDIFabrikam.

Lo script seguente crea un certificato per HDIFabrikam. Il certificato viene salvato nel percorso LocalMachine .

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Nota

Qualsiasi utilità o applicazione che crea una richiesta PKCS (Public Key Cryptography Standards) #10 valida può essere usata per formare la richiesta di certificato TLS/SSL.

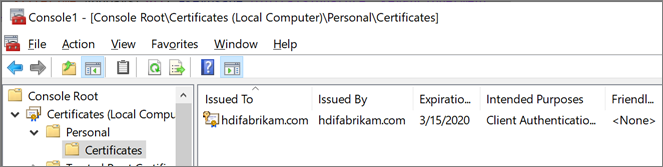

Verificare che il certificato sia installato nell'archivio personale del computer:

Avviare Microsoft Management Console (MMC).

Aggiungere lo snap-in Certificati che gestisce i certificati nel computer locale.

Espandere Certificati (computer locale)>Certificati personali.> Nell'archivio personale deve esistere un nuovo certificato. Questo certificato viene rilasciato al nome host completo.

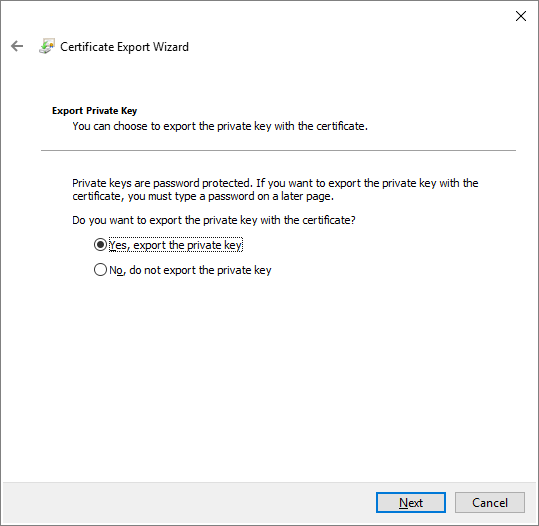

Nel riquadro a destra fare clic con il pulsante destro del mouse sul certificato creato. Puntare a Tutte le attività e quindi selezionare Esporta.

Nella pagina Esporta chiave privata selezionare Sì, esportare la chiave privata. Il computer in cui verrà importata la chiave deve avere la chiave privata per leggere i messaggi crittografati.

Nella pagina Formato file di esportazione lasciare le impostazioni predefinite e quindi selezionare Avanti.

Nella pagina Password digitare una password per la chiave privata. Per Crittografia selezionare TripleDES-SHA1. Quindi seleziona Avanti.

Nella pagina File da esportare digitare il percorso e il nome del file di certificato esportato e quindi selezionare Avanti. Il nome del file deve avere un'estensione pfx. Questo file è configurato nella portale di Azure per stabilire una connessione sicura.

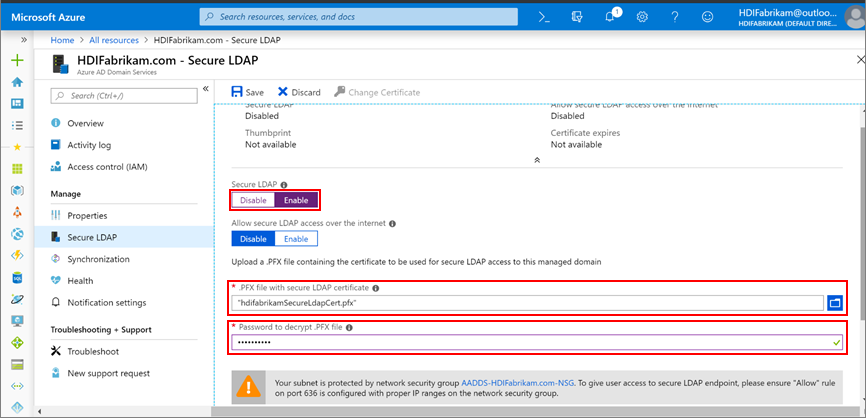

Abilitare LD piattaforma di strumenti analitici per un dominio gestito di Microsoft Entra Domain Services.

- Nel portale di Azure selezionare il dominio

HDIFabrikam.com. - In Gestisci selezionare LDAP sicuro.

- Nella pagina LDAP sicuro, in LDAP sicuro selezionare Abilita.

- Cercare il file di certificato pfx esportato nel computer.

- Immettere la password del certificato.

- Nel portale di Azure selezionare il dominio

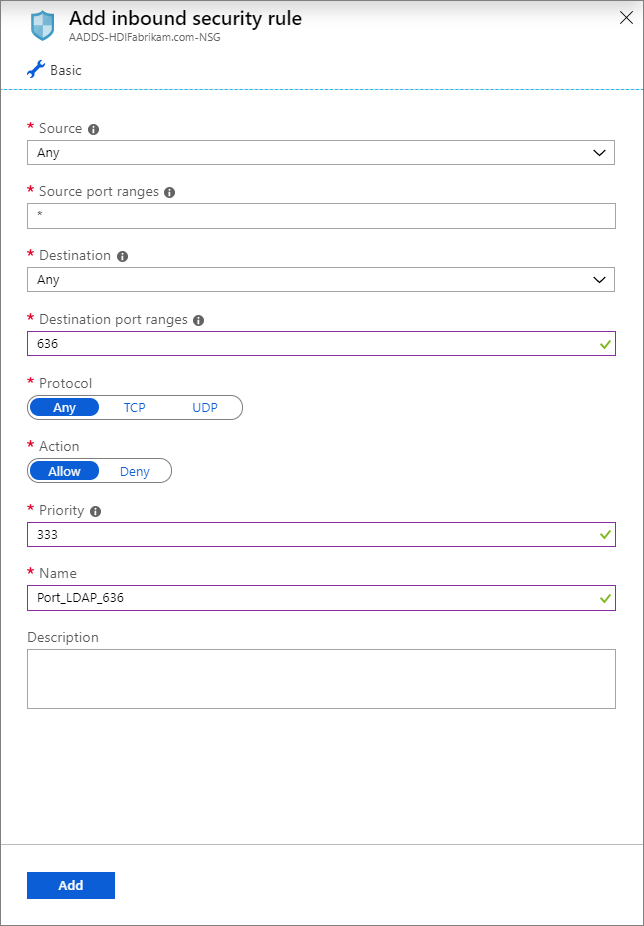

Dopo aver abilitato LD piattaforma di strumenti analitici, assicurarsi che sia raggiungibile abilitando la porta 636.

Nel gruppo di risorse HDIFabrikam-CentralUS selezionare il gruppo di sicurezza di rete AADDS-HDIFabrikam.com-NSG.

In Impostazioni selezionare Regole>di sicurezza in ingresso Aggiungi.

Nella pagina Aggiungi regola di sicurezza in ingresso immettere le proprietà seguenti e selezionare Aggiungi:

Proprietà Valore Origine Any Intervalli porte di origine * Destinazione Any Intervallo di porte di destinazione 636 Protocollo Any Azione Consenti Priorità <Numero desiderato> Nome Port_LDAP_636

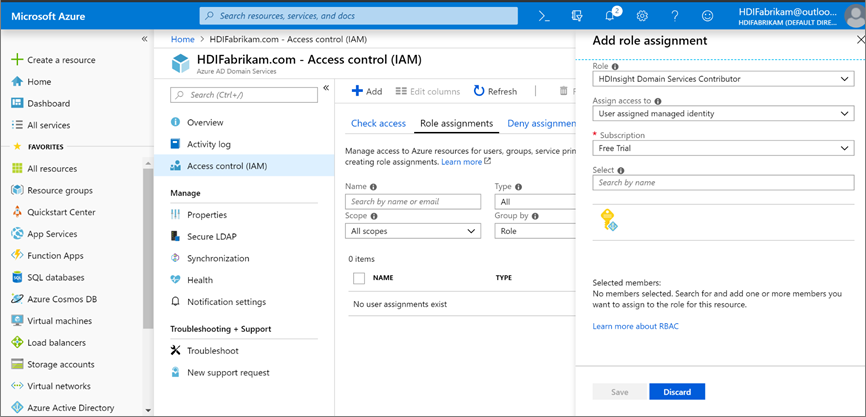

HDIFabrikamManagedIdentity è l'identità gestita assegnata dall'utente. Il ruolo Collaboratore servizi di dominio HDInsight è abilitato per l'identità gestita che consentirà a questa identità di leggere, creare, modificare ed eliminare le operazioni dei servizi di dominio.

Creare un cluster HDInsight abilitato per ESP

Questo passaggio richiede i prerequisiti seguenti:

Creare un nuovo gruppo di risorse HDIFabrikam-WestUS nella località Stati Uniti occidentali.

Creare una rete virtuale che ospiterà il cluster HDInsight abilitato per ESP.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkCreare una relazione peer tra la rete virtuale che ospita Microsoft Entra Domain Services (

HDIFabrikam-AADDSVNET) e la rete virtuale che ospiterà il cluster HDInsight abilitato per ESP (HDIFabrikam-HDIVNet). Usare il codice di PowerShell seguente per eseguire il peering delle due reti virtuali.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Creare un nuovo account Azure Data Lake Archiviazione Gen2 denominato Hdigen2store. Configurare l'account con l'identità gestita dall'utente HDIFabrikamManagedIdentity. Per altre informazioni, vedere Usare Azure Data Lake Storage Gen2 con cluster Azure HDInsight.

Configurare il DNS personalizzato nella rete virtuale HDIFabrikam-AADDSVNET .

Passare ai gruppi>di risorse di portale di Azure >SuPremADVRG>HDIFabrikam-AADDSVNET>DNS server.

Selezionare Personalizzato e immettere 10.0.0.4 e 10.0.0.5.

Seleziona Salva.

Creare un nuovo cluster HDInsight Spark abilitato per ESP.

Selezionare Personalizzato (dimensioni, impostazioni, app).

Immettere i dettagli per Informazioni di base (sezione 1). Verificare che il tipo di cluster sia Spark 2.3 (HDI 3.6). Assicurarsi che il gruppo di risorse sia HDIFabrikam-CentralUS.

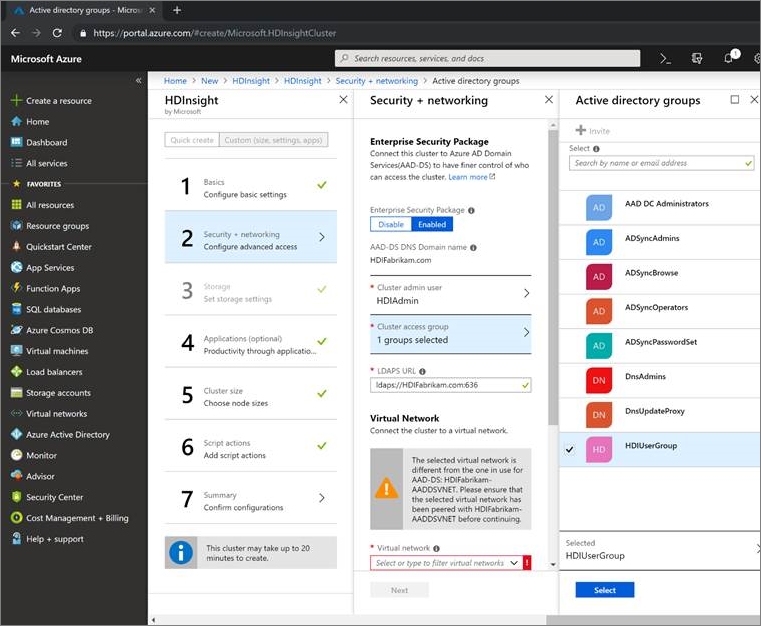

Per Sicurezza e rete (sezione 2), compilare i dettagli seguenti:

In Enterprise Security Package selezionare Abilitato.

Selezionare Utente amministratore del cluster e selezionare l'account HDI Amministrazione creato come utente amministratore locale. Fare clic su Seleziona.

Selezionare Gruppo di accesso cluster>HDIUserGroup. Qualsiasi utente aggiunto a questo gruppo in futuro sarà in grado di accedere ai cluster HDInsight.

Completare gli altri passaggi della configurazione del cluster e verificare i dettagli nel riepilogo del cluster. Seleziona Crea.

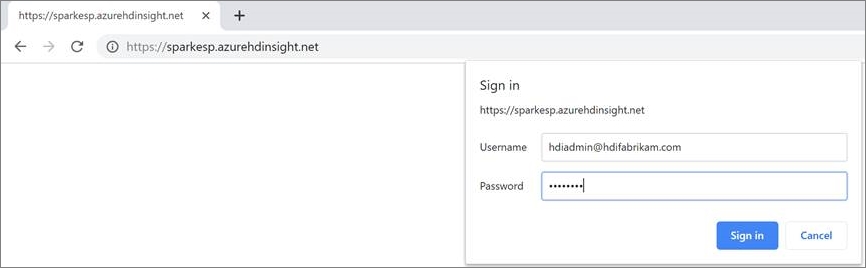

Accedere all'interfaccia utente di Ambari per il cluster appena creato all'indirizzo

https://CLUSTERNAME.azurehdinsight.net. Usare il nome utentehdiadmin@hdifabrikam.comdell'amministratore e la relativa password.

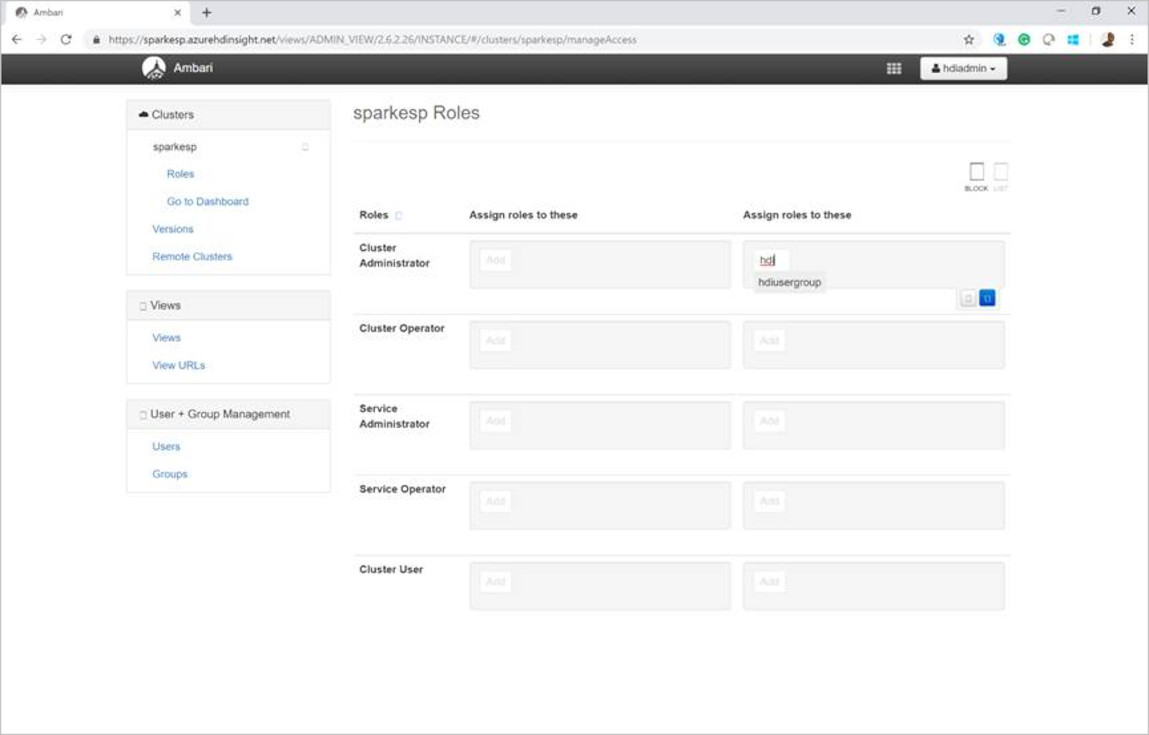

Nel dashboard del cluster selezionare Ruoli.

Nella pagina Ruoli, in Assegna ruoli a questi, accanto al ruolo Cluster Amministrazione istrator immettere il gruppo hdiusergroup.

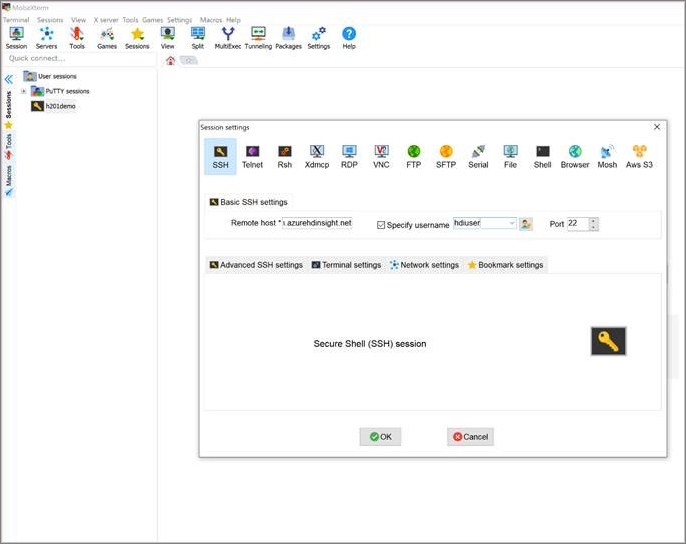

Aprire il client Secure Shell (SSH) e accedere al cluster. Usare hdiuser creato nell'istanza di Active Directory locale.

Se è possibile accedere con questo account, il cluster ESP è stato configurato correttamente per la sincronizzazione con l'istanza di Active Directory locale.

Passaggi successivi

Leggere Introduzione alla sicurezza di Apache Hadoop con ESP.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per