Controllare l'accesso client

Questo articolo illustra come creare e applicare criteri di accesso client personalizzati per le destinazioni di archiviazione.

I criteri di accesso client controllano il modo in cui i client possono connettersi alle esportazioni di destinazione di archiviazione. È possibile controllare elementi come il root squash e l'accesso in lettura/scrittura a livello di host client o di rete.

I criteri di accesso vengono applicati a un percorso dello spazio dei nomi, ovvero è possibile usare criteri di accesso diversi per due esportazioni diverse in un sistema di archiviazione NFS.

Questa funzionalità è destinata ai flussi di lavoro in cui è necessario controllare il modo in cui gruppi di client diversi accedono alle destinazioni di archiviazione.

Se non è necessario un controllo granulare sull'accesso alla destinazione di archiviazione, è possibile usare i criteri predefiniti oppure personalizzare i criteri predefiniti con regole aggiuntive. Ad esempio, se si vuole abilitare lo squash radice per tutti i client che si connettono tramite la cache, è possibile modificare il criterio denominato default per aggiungere l'impostazione di squash radice.

Creare criteri di accesso client

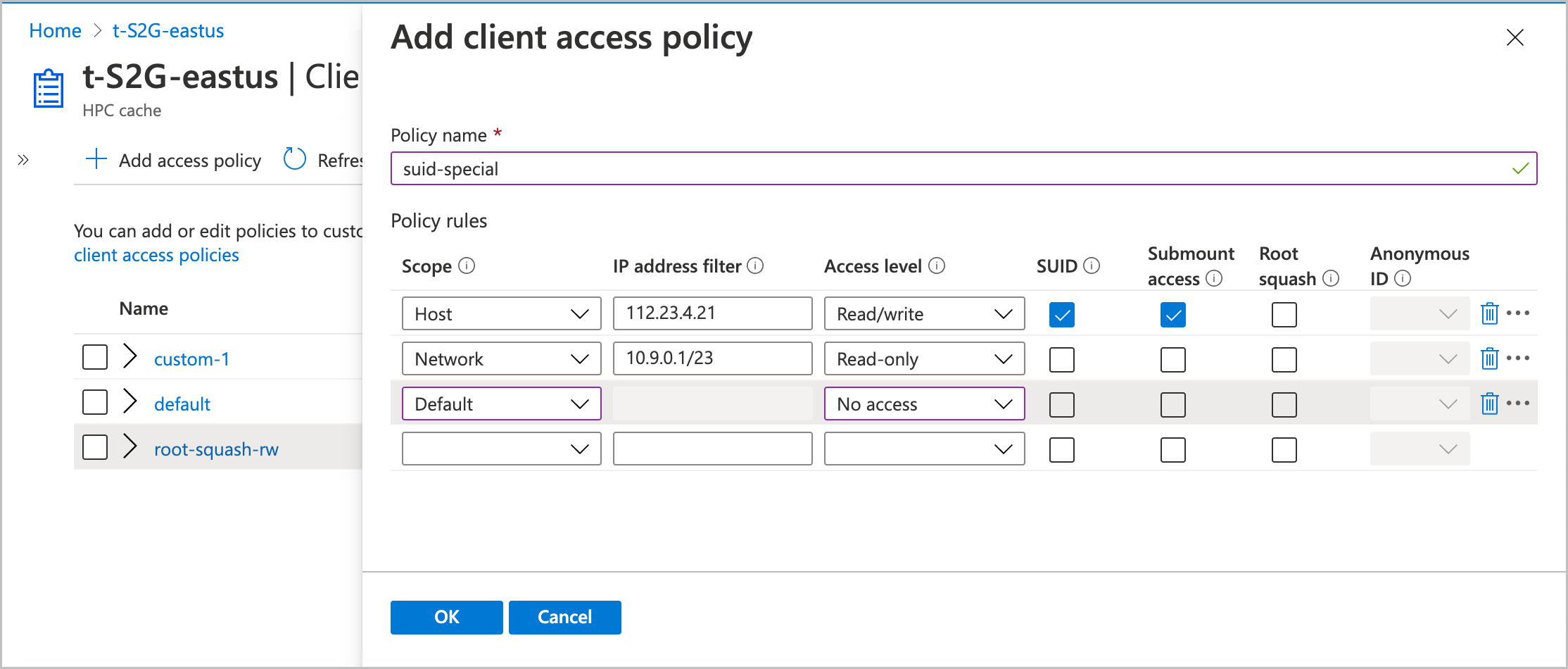

Usare la pagina Criteri di accesso client nel portale di Azure per creare e gestire i criteri.

Ogni criterio è costituito da regole. Le regole vengono applicate agli host in ordine dal più piccolo ambito (host) al più grande (impostazione predefinita). La prima regola che corrisponde viene applicata e le regole successive vengono ignorate.

Per creare un nuovo criterio di accesso, fare clic sul pulsante + Aggiungi criteri di accesso nella parte superiore dell'elenco. Assegnare un nome al nuovo criterio di accesso e immettere almeno una regola.

Nella parte restante di questa sezione vengono illustrati i valori che è possibile usare nelle regole.

Ambito

Il termine ambito e il filtro di indirizzi interagiscono per definire quali client sono interessati dalla regola.

Usarli per specificare se la regola si applica a un singolo client (host), a un intervallo di indirizzi IP (rete) o a tutti i client (impostazione predefinita).

Selezionare il valore di ambito appropriato per la regola:

- Host : la regola si applica a un singolo client

- Rete: la regola si applica ai client in un intervallo di indirizzi IP

- Impostazione predefinita : la regola si applica a tutti i client.

Le regole in un criterio vengono valutate in tale ordine. Dopo che una richiesta di montaggio client corrisponde a una regola, le altre vengono ignorate.

Filtro indirizzi

Il valore del filtro Indirizzo specifica i client che corrispondono alla regola.

Se si imposta l'ambito su host, è possibile specificare un solo indirizzo IP nel filtro. Per l'impostazione predefinita dell'ambito, non è possibile immettere indirizzi IP nel campo Filtro indirizzi perché l'ambito predefinito corrisponde a tutti i client.

Specificare l'indirizzo IP o l'intervallo di indirizzi per questa regola. Usare la notazione CIDR (ad esempio: 0.1.0.0/16) per specificare un intervallo di indirizzi.

Livello di accesso

Impostare i privilegi da concedere ai client che corrispondono all'ambito e al filtro.

Le opzioni sono di lettura/scrittura, di sola lettura o di nessun accesso.

SUID

Selezionare la casella SUID per consentire ai file nell'archiviazione di impostare gli ID utente al momento dell'accesso.

Il SUID viene in genere usato per aumentare temporaneamente i privilegi di un utente in modo che l'utente possa eseguire un'attività correlata a tale file.

Accesso di smontaggio secondario

Selezionare questa casella per consentire ai client specificati di montare direttamente le sottodirectory di questa esportazione.

Squash radice

Scegliere se impostare o meno lo squash radice per i client che corrispondono a questa regola.

Questa impostazione controlla il modo in cui Azure Cache HPC gestisce le richieste dell'utente radice nei computer client. Quando lo squash radice è abilitato, gli utenti radice di un client vengono mappati automaticamente a un utente senza privilegi quando inviano richieste tramite il Cache HPC di Azure. Impedisce inoltre alle richieste client di usare bit di autorizzazione set-UID.

Se lo squash radice è disabilitato, una richiesta dell'utente radice client (UID 0) viene passata a un sistema di archiviazione NFS back-end come radice. Questa configurazione potrebbe consentire l'accesso ai file non appropriato.

L'impostazione dello squash radice per le richieste client può fornire maggiore sicurezza per i sistemi back-end di destinazione dell'archiviazione. Questo potrebbe essere importante se si usa un sistema NAS configurato con no_root_squash come destinazione di archiviazione. (Altre informazioni su Prerequisiti di destinazione dell'archiviazione NFS.

Se si attiva root squash, è necessario impostare anche il valore utente id anonimo. Il portale accetta valori interi compresi tra 0 e 4294967295. I valori precedenti -2 e -1 sono supportati per la compatibilità con le versioni precedenti, ma non sono consigliati per le nuove configurazioni.

Questi valori vengono mappati a valori utente specifici:

- -2 o 65534 (nessuno)

- -1 o 65535 (nessun accesso)

- 0 (radice senza privilegi)

Il sistema di archiviazione potrebbe avere altri valori con significati speciali.

Aggiornare i criteri di accesso

È possibile modificare o eliminare i criteri di accesso dalla tabella nella pagina Criteri di accesso client.

Fare clic sul nome del criterio per aprirlo per la modifica.

Per eliminare un criterio, contrassegnare la casella di controllo accanto al relativo nome nell'elenco, quindi fare clic sul pulsante Elimina nella parte superiore dell'elenco. Non è possibile eliminare il criterio denominato "default".

Nota

Non è possibile eliminare un criterio di accesso in uso. Rimuovere i criteri da tutti i percorsi dello spazio dei nomi che lo includono prima di provare a eliminarlo.

Passaggi successivi

- Applicare i criteri di accesso nei percorsi dello spazio dei nomi per le destinazioni di archiviazione. Per informazioni su come, vedere Configurare lo spazio dei nomi aggregato.