Creare ed effettuare il provisioning di un dispositivo IoT Edge in Linux usando certificati X.509

Si applica a:![]() IoT Edge 1.5

IoT Edge 1.5 ![]() IoT Edge 1.4

IoT Edge 1.4

Importante

IoT Edge 1.5 LTS e IoT Edge 1.4 LTS sono versioni supportate. IoT Edge 1.4 LTS è di fine vita il 12 novembre 2024. Se si usa una versione precedente, vedere Aggiornare IoT Edge.

Questo articolo fornisce istruzioni end-to-end per la registrazione e il provisioning di un dispositivo Linux IoT Edge, inclusa l'installazione di IoT Edge.

Ogni dispositivo che si connette a un hub IoT ha un ID dispositivo usato per tenere traccia delle comunicazioni da cloud a dispositivo o da dispositivo a cloud. Configurare un dispositivo con le relative informazioni di connessione che includono il nome host dell'hub IoT, l'ID dispositivo e le informazioni usate dal dispositivo per l'autenticazione per hub IoT.

I passaggi descritti in questo articolo illustrano un processo denominato provisioning manuale, in cui si connette un singolo dispositivo all'hub IoT. Per il provisioning manuale, sono disponibili due opzioni per l'autenticazione dei dispositivi IoT Edge:

Chiavi simmetriche: quando si crea una nuova identità del dispositivo in hub IoT, il servizio crea due chiavi. Posizionare una delle chiavi nel dispositivo e presenta la chiave per hub IoT durante l'autenticazione.

Questo metodo di autenticazione è più rapido per iniziare, ma non come sicuro.

X.509 autofirmato: creare due certificati di identità X.509 e inserirli nel dispositivo. Quando si crea una nuova identità del dispositivo in hub IoT, si forniscono identificazioni personali da entrambi i certificati. Quando il dispositivo esegue l'autenticazione per hub IoT, presenta un certificato e hub IoT verifica che il certificato corrisponda all'identificazione personale.

Questo metodo di autenticazione è più sicuro e consigliato per gli scenari di produzione.

Questo articolo illustra l'uso dei certificati X.509 come metodo di autenticazione. Per usare chiavi simmetriche, vedere Creare ed effettuare il provisioning di un dispositivo IoT Edge in Linux usando chiavi simmetriche.

Nota

Se sono disponibili molti dispositivi da configurare e non si vuole eseguire manualmente il provisioning di ognuno di essi, usare uno degli articoli seguenti per informazioni sul funzionamento di IoT Edge con il servizio di provisioning di dispositivi hub IoT:

Prerequisiti

Questo articolo illustra la registrazione del dispositivo IoT Edge e l'installazione di IoT Edge. Queste attività hanno prerequisiti e utilità diversi usati per eseguirle. Assicurarsi di avere tutti i prerequisiti coperti prima di procedere.

Strumenti di gestione dei dispositivi

È possibile usare il portale di Azure, Visual Studio Code o l'interfaccia della riga di comando di Azure per la procedura per registrare il dispositivo. Ogni utilità ha i propri prerequisiti o potrebbe essere necessario installare:

Un hub IoT gratuito o standard nella sottoscrizione di Azure.

Requisiti dei dispositivi

Un dispositivo Linux X64, ARM32 o ARM64.

Microsoft pubblica pacchetti di installazione per un'ampia gamma di sistemi operativi.

Per le informazioni più recenti sui sistemi operativi attualmente supportati per gli scenari di produzione, vedere Sistemi supportati da Azure IoT Edge.

Generare certificati di identità del dispositivo

Il provisioning manuale con certificati X.509 richiede IoT Edge versione 1.0.10 o successiva.

Quando si effettua il provisioning di un dispositivo IoT Edge con certificati X.509, si usa il cosiddetto certificato di identità del dispositivo. Questo certificato viene usato solo per il provisioning di un dispositivo IoT Edge e l'autenticazione del dispositivo con hub IoT di Azure. Si tratta di un certificato foglia che non firma altri certificati. Il certificato di identità del dispositivo è separato dai certificati dell'autorità di certificazione (CA) che il dispositivo IoT Edge presenta ai moduli o ai dispositivi downstream per la verifica.

Per l'autenticazione del certificato X.509, le informazioni di autenticazione di ogni dispositivo vengono fornite sotto forma di identificazioni personali ottenute dai certificati di identità del dispositivo. Queste identificazioni personali vengono fornite a hub IoT al momento della registrazione del dispositivo in modo che il servizio possa riconoscere il dispositivo quando si connette.

Per altre informazioni sull'uso dei certificati DELLA CA nei dispositivi IoT Edge, vedere Informazioni su come Azure IoT Edge usa i certificati.

Per il provisioning manuale con X.509 sono necessari i file seguenti:

Due certificati di identità del dispositivo con i certificati di chiave privata corrispondenti nei formati .cer o pem. Sono necessari due certificati di identità del dispositivo per la rotazione dei certificati. Una procedura consigliata consiste nel preparare due diversi certificati di identità del dispositivo con date di scadenza diverse. Se un certificato scade, l'altro è ancora valido e consente di ruotare il certificato scaduto.

Un set di file di certificato e di chiave viene fornito al runtime di IoT Edge. Quando si creano certificati di identità del dispositivo, impostare il nome comune del certificato con l'ID dispositivo che si vuole che il dispositivo abbia nell'hub IoT.

Identificazioni personali ricavate da entrambi i certificati di identità del dispositivo. hub IoT richiede due identificazioni personali durante la registrazione di un dispositivo IoT Edge. È possibile usare un solo certificato per la registrazione. Per usare un singolo certificato, impostare la stessa identificazione personale del certificato per le identificazioni personali primarie e secondarie durante la registrazione del dispositivo.

I valori di identificazione personale sono caratteri a 40 esadecimali per hash SHA-1 o caratteri esadecimali da 64 caratteri per hash SHA-256. Entrambe le identificazioni personali vengono fornite per hub IoT al momento della registrazione del dispositivo.

Un modo per recuperare l'identificazione personale da un certificato consiste nel comando openssl seguente:

openssl x509 -in <certificate filename>.pem -text -fingerprintL'identificazione personale è inclusa nell'output di questo comando. Ad esempio:

SHA1 Fingerprint=D2:68:D9:04:9F:1A:4D:6A:FD:84:77:68:7B:C6:33:C0:32:37:51:12

Se non sono disponibili certificati, è possibile creare certificati demo per testare le funzionalità dei dispositivi IoT Edge. Seguire le istruzioni in questo articolo per configurare gli script di creazione dei certificati, creare un certificato CA radice e creare un certificato di identità del dispositivo IoT Edge. Per i test, è possibile creare un singolo certificato di identità del dispositivo e usare la stessa identificazione personale per i valori di identificazione personale primaria e secondaria durante la registrazione del dispositivo in hub IoT.

Registrare il dispositivo

È possibile usare il portale di Azure, Visual Studio Code o l'interfaccia della riga di comando di Azure per registrare il dispositivo, a seconda delle preferenze.

Nell'hub IoT nell'portale di Azure, i dispositivi IoT Edge vengono creati e gestiti separatamente dai dispositivi IoT non abilitati per dispositivi perimetrali.

Accedere al portale di Azure e passare all'hub IoT.

Nel riquadro sinistro selezionare Dispositivi dal menu, quindi selezionare Aggiungi dispositivo.

Nella pagina Crea un dispositivo specificare le informazioni seguenti:

- Creare un ID dispositivo descrittivo. Prendere nota di questo ID dispositivo, perché verrà usato in un secondo momento.

- Selezionare la casella di controllo Dispositivo IoT Edge.

- Selezionare X.509 autofirmato come tipo di autenticazione.

- Specificare le identificazioni personali del certificato di identità primaria e secondaria. I valori di identificazione personale sono caratteri a 40 esadecimali per hash SHA-1 o caratteri esadecimali da 64 caratteri per hash SHA-256. Il portale di Azure supporta solo valori esadecimali. Rimuovere i separatori di colonna e gli spazi dai valori di identificazione personale prima di immetterli nel portale. Ad esempio,

D2:68:D9:04:9F:1A:4D:6A:FD:84:77:68:7B:C6:33:C0:32:37:51:12viene immesso comeD268D9049F1A4D6AFD8477687BC633C032375112.

Suggerimento

Se si esegue il test e si vuole usare un certificato, è possibile usare lo stesso certificato per le identificazioni personali primarie e secondarie.

Seleziona Salva.

Dopo aver registrato un dispositivo in hub IoT, recuperare le informazioni usate per completare l'installazione e il provisioning del runtime di IoT Edge.

Visualizzare i dispositivi registrati e recuperare le informazioni di provisioning

I dispositivi che usano l'autenticazione del certificato X.509 necessitano del nome dell'hub IoT, del nome del dispositivo e dei relativi file di certificato per completare l'installazione e il provisioning del runtime di IoT Edge.

I dispositivi abilitati per i dispositivi perimetrali che si connettono all'hub IoT sono elencati nella pagina Dispositivi . È possibile filtrare l'elenco in base al tipo di dispositivo Dispositivi IoT Edge.

Installare IoT Edge

In questa sezione si prepara la macchina virtuale Linux o il dispositivo fisico per IoT Edge. Installare quindi IoT Edge.

Eseguire i comandi seguenti per aggiungere il repository dei pacchetti e quindi aggiungere la chiave di firma del pacchetto Microsoft all'elenco di chiavi attendibili.

Importante

Il 30 giugno 2022 Raspberry Pi OS Stretch è stato ritirato dall'elenco di supporto del sistema operativo di livello 1. Per evitare potenziali vulnerabilità di sicurezza, aggiornare il sistema operativo host a Bullseye.

L'installazione può essere eseguita con alcuni comandi. Aprire un terminale ed eseguire i comandi seguenti:

22.04:

wget https://packages.microsoft.com/config/ubuntu/22.04/packages-microsoft-prod.deb -O packages-microsoft-prod.deb sudo dpkg -i packages-microsoft-prod.deb rm packages-microsoft-prod.deb20.04:

wget https://packages.microsoft.com/config/ubuntu/20.04/packages-microsoft-prod.deb -O packages-microsoft-prod.deb sudo dpkg -i packages-microsoft-prod.deb rm packages-microsoft-prod.deb

Per altre informazioni sulle versioni del sistema operativo, vedere Piattaforme supportate da Azure IoT Edge.

Nota

I pacchetti software di Azure IoT Edge sono soggetti alle condizioni di licenza disponibili in ogni pacchetto (usr/share/doc/{package-name} o nella LICENSE directory). Leggere le condizioni di licenza prima di usare un pacchetto. L'installazione e l'uso di un pacchetto costituiscono l'accettazione di queste condizioni. Se non si accettano le condizioni di licenza, non usare tale pacchetto.

Installare un motore di contenitore

Azure IoT Edge si basa su un runtime del contenitore compatibile con OCI. Per gli scenari di produzione, è consigliabile usare il motore Moby. Il motore Moby è l'unico motore di contenitori ufficialmente supportato con IoT Edge. Le immagini del contenitore Docker CE/EE sono compatibili con il runtime di Moby.

Installare il motore Moby.

sudo apt-get update; \

sudo apt-get install moby-engine

Per impostazione predefinita, il motore del contenitore non imposta i limiti delle dimensioni del log del contenitore. Nel corso del tempo questo può causare il riempimento del dispositivo con i log e l'esaurimento dello spazio su disco. Tuttavia, è possibile configurare il log per visualizzare localmente, anche se è facoltativo. Per altre informazioni sulla configurazione della registrazione, vedere Elenco di controllo per la distribuzione di produzione.

I passaggi seguenti illustrano come configurare il contenitore per l'uso local del driver di registrazione come meccanismo di registrazione.

Creare o modificare il file di configurazione del daemon Docker esistente

sudo nano /etc/docker/daemon.jsonImpostare il driver di registrazione predefinito sul

localdriver di registrazione, come illustrato nell'esempio.{ "log-driver": "local" }Riavviare il motore del contenitore per rendere effettive le modifiche.

sudo systemctl restart docker

Installare il runtime IoT Edge.

Il servizio IoT Edge fornisce e gestisce gli standard di sicurezza nel dispositivo IoT Edge. Il servizio viene avviato a ogni avvio e avvia il dispositivo avviando il resto del runtime di IoT Edge.

Nota

A partire dalla versione 1.2, il servizio di gestione delle identità IoT gestisce il provisioning e la gestione delle identità per IoT Edge e per altri componenti del dispositivo che devono comunicare con hub IoT.

I passaggi descritti in questa sezione rappresentano il processo tipico per installare la versione più recente di IoT Edge in un dispositivo con connessione Internet. Se è necessario installare una versione specifica, ad esempio una versione non definitiva o se è necessario eseguire l'installazione offline, seguire i passaggi di installazione della versione offline o specifici più avanti in questo articolo.

Suggerimento

Se si dispone già di un dispositivo IoT Edge che esegue una versione precedente e si vuole eseguire l'aggiornamento alla versione più recente, usare la procedura descritta in Aggiornare il daemon di sicurezza e il runtime di IoT Edge. Le versioni successive sono sufficientemente diverse dalle versioni precedenti di IoT Edge che sono necessari passaggi specifici per l'aggiornamento.

Installare la versione più recente di IoT Edge e il pacchetto del servizio di gestione delle identità IoT (se non è già aggiornato):

22.04:

sudo apt-get update; \ sudo apt-get install aziot-edge20.04:

sudo apt-get update; \ sudo apt-get install aziot-edge defender-iot-micro-agent-edge

Il pacchetto facoltativo defender-iot-micro-agent-edge include il micro-agente di sicurezza di Microsoft Defender per IoT che fornisce visibilità sugli endpoint sulla gestione del comportamento di sicurezza, sulle vulnerabilità, sul rilevamento delle minacce, sulla gestione della flotta e altro ancora per proteggere i dispositivi IoT Edge. È consigliabile installare il micro agente con l'agente Edge per abilitare il monitoraggio della sicurezza e la protezione avanzata dei dispositivi Perimetrali. Per altre informazioni su Microsoft Defender per IoT, vedere Che cos'è Microsoft Defender per IoT per i generatori di dispositivi.

Effettuare il provisioning del dispositivo con la relativa identità cloud

Ora che il motore del contenitore e il runtime di IoT Edge sono installati nel dispositivo, è possibile configurare il dispositivo con le relative informazioni di autenticazione e identità cloud.

Creare il file di configurazione per il dispositivo in base a un file modello fornito come parte dell'installazione di IoT Edge.

sudo cp /etc/aziot/config.toml.edge.template /etc/aziot/config.tomlNel dispositivo IoT Edge aprire il file di configurazione.

sudo nano /etc/aziot/config.tomlTrovare la sezione Provisioning del file e rimuovere il commento dalle righe per il provisioning manuale con il certificato di identità X.509. Assicurarsi che tutte le altre sezioni di provisioning siano impostate come commento.

# Manual provisioning with x.509 certificates [provisioning] source = "manual" iothub_hostname = "REQUIRED_IOTHUB_HOSTNAME" device_id = "REQUIRED_DEVICE_ID_PROVISIONED_IN_IOTHUB" [provisioning.authentication] method = "x509" identity_cert = "REQUIRED_URI_OR_POINTER_TO_DEVICE_IDENTITY_CERTIFICATE" identity_pk = "REQUIRED_URI_TO_DEVICE_IDENTITY_PRIVATE_KEY"

Aggiorna i seguenti campi:

- iothub_hostname: nome host del hub IoT a cui si connette il dispositivo. Ad esempio:

{IoT hub name}.azure-devices.net. - device_id: ID specificato al momento della registrazione del dispositivo.

- identity_cert: URI di un certificato di identità nel dispositivo, ad esempio:

file:///path/identity_certificate.pem. In alternativa, rilasciare dinamicamente il certificato usando EST o un'autorità di certificazione locale. - identity_pk: URI al file di chiave privata per il certificato di identità fornito, ad esempio:

file:///path/identity_key.pem. In alternativa, specificare un URI PKCS#11 e quindi specificare le informazioni di configurazione in

PKCS#11 sezione più avanti nel file di configurazione.

Per altre informazioni sui certificati, vedere Gestire i certificati IoT Edge.

Salva e chiudi il file.

CTRL + X, Y, Enter

Dopo aver immesso le informazioni di provisioning nel file di configurazione, applicare le modifiche:

sudo iotedge config apply

Distribuire i moduli

Per distribuire i moduli IoT Edge, passare all'hub IoT nel portale di Azure e quindi:

Selezionare Dispositivi dal menu hub IoT.

Selezionare il dispositivo per aprire la relativa pagina.

Selezionare la scheda Imposta moduli .

Poiché si vogliono distribuire i moduli predefiniti di IoT Edge (edgeAgent e edgeHub), non è necessario aggiungere moduli a questo riquadro, quindi selezionare Rivedi e crea nella parte inferiore.

Viene visualizzata la conferma JSON dei moduli. Selezionare Crea per distribuire i moduli.<

Per altre informazioni, vedere Distribuire un modulo.

Verificare la corretta configurazione

Verificare che il runtime sia stato installato e configurato correttamente nel dispositivo IoT Edge.

Suggerimento

Per eseguire comandi iotedge sono necessari privilegi elevati. Quando ci si disconnette dal computer e si accede di nuovo per la prima volta dopo l'installazione del runtime IoT Edge, le autorizzazioni vengono aggiornate automaticamente. Fino ad allora, usare sudo davanti ai comandi.

Verificare che il servizio di sistema IoT Edge sia in esecuzione.

sudo iotedge system status

Una risposta di stato riuscita è Ok.

Se è necessario risolvere problemi del servizio, recuperare i log di servizio.

sudo iotedge system logs

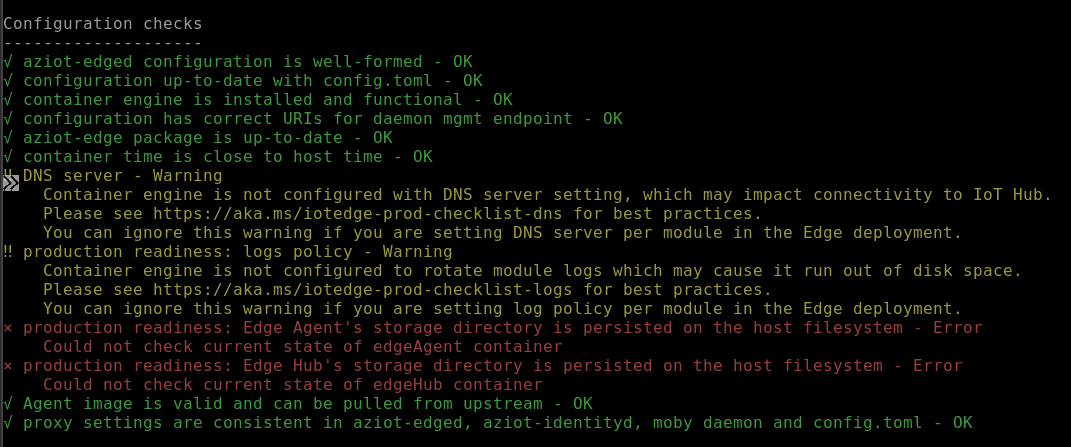

Usare lo check strumento per verificare lo stato di configurazione e connessione del dispositivo.

sudo iotedge check

È possibile prevedere un intervallo di risposte che possono includere OK (verde), Avviso (giallo) o Errore (rosso). Per la risoluzione degli errori comuni, vedere Soluzioni ai problemi comuni per Azure IoT Edge.

Suggerimento

Usare sudo sempre per eseguire lo strumento di controllo, anche dopo l'aggiornamento delle autorizzazioni. Lo strumento richiede privilegi elevati per accedere al file di configurazione per verificare lo stato di configurazione.

Nota

In un dispositivo di cui è stato appena effettuato il provisioning, potrebbe essere visualizzato un errore correlato all'hub IoT Edge:

× conformità alla produzione: la directory di archiviazione dell'hub Edge è persistente nel file system host - Errore

Impossibile controllare lo stato corrente del contenitore edgeHub

Questo errore è previsto in un dispositivo di cui è stato appena effettuato il provisioning perché il modulo hub IoT Edge non è in esecuzione. Per risolvere l'errore, in hub IoT impostare i moduli per il dispositivo e creare una distribuzione. La creazione di una distribuzione per il dispositivo avvia i moduli nel dispositivo, incluso il modulo hub IoT Edge.

Visualizzare tutti i moduli in esecuzione nel dispositivo IoT Edge. Quando il servizio viene avviato per la prima volta, dovrebbe essere visualizzato solo il modulo edgeAgent in esecuzione. Il modulo edgeAgent viene eseguito per impostazione predefinita e permette di installare e avviare tutti i moduli aggiuntivi distribuiti nel dispositivo.

sudo iotedge list

Quando si crea un nuovo dispositivo IoT Edge, viene visualizzato il codice 417 -- The device's deployment configuration is not set di stato nel portale di Azure. Questo stato è normale e significa che il dispositivo è pronto per ricevere una distribuzione del modulo.

Installazione offline o specifica della versione (facoltativo)

I passaggi descritti in questa sezione sono relativi agli scenari non coperti dai passaggi di installazione standard. Questo può includere:

- Installare IoT Edge offline

- Installare una versione finale candidata

Usare la procedura descritta in questa sezione se si vuole installare una versione specifica del runtime di Azure IoT Edge che non è disponibile tramite la gestione pacchetti. L'elenco dei pacchetti Microsoft contiene solo un set limitato di versioni recenti e le relative versioni secondarie, quindi questi passaggi sono destinati a chiunque voglia installare una versione precedente o una versione finale candidata.

Se si usano snap Ubuntu, è possibile scaricare uno snap e installarlo offline. Per altre informazioni, vedere Scaricare snap e installare offline.

Usando i comandi curl, è possibile specificare come destinazione i file dei componenti direttamente dal repository GitHub di IoT Edge.

Passare alle versioni di Azure IoT Edge e trovare la versione di rilascio di destinazione.

Espandere la sezione Asset per tale versione.

Ogni versione deve avere nuovi file per IoT Edge e il servizio di gestione delle identità. Se si intende installare IoT Edge in un dispositivo offline, scaricare questi file in anticipo. In caso contrario, usare i comandi seguenti per aggiornare tali componenti.

Trovare il file aziot-identity-service corrispondente all'architettura del dispositivo IoT Edge. Fare clic con il pulsante destro del mouse sul collegamento al file e copiare l'indirizzo del collegamento.

Usare il collegamento copiato nel comando seguente per installare tale versione del servizio identity:

curl -L <identity service link> -o aziot-identity-service.deb && sudo apt-get install ./aziot-identity-service.deb

Trovare il file aziot-edge corrispondente all'architettura del dispositivo IoT Edge. Fare clic con il pulsante destro del mouse sul collegamento al file e copiare l'indirizzo del collegamento.

Usare il collegamento copiato nel comando seguente per installare tale versione di IoT Edge.

curl -L <iotedge link> -o aziot-edge.deb && sudo apt-get install ./aziot-edge.deb

Disinstallare IoT Edge

Se si vuole rimuovere l'installazione di IoT Edge dal dispositivo, usare i comandi seguenti.

Rimuovere il runtime IoT Edge.

sudo apt-get autoremove --purge aziot-edge

Lasciare il --purge flag se si prevede di reinstallare IoT Edge e usare le stesse informazioni di configurazione in futuro. I --purge flag eliminano tutti i file associati a IoT Edge, inclusi i file di configurazione.

Quando il runtime di IoT Edge viene rimosso, tutti i contenitori creati vengono arrestati ma ancora presenti nel dispositivo. Verificare tutti i contenitori per vedere quali vengono conservati.

sudo docker ps -a

Eliminare i contenitori dal dispositivo, inclusi i due contenitori di runtime.

sudo docker rm -f <container name>

Infine, rimuovere il runtime del contenitore dal dispositivo.

sudo apt-get autoremove --purge moby-engine

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per