hub IoT supporto per le reti virtuali con collegamento privato di Azure

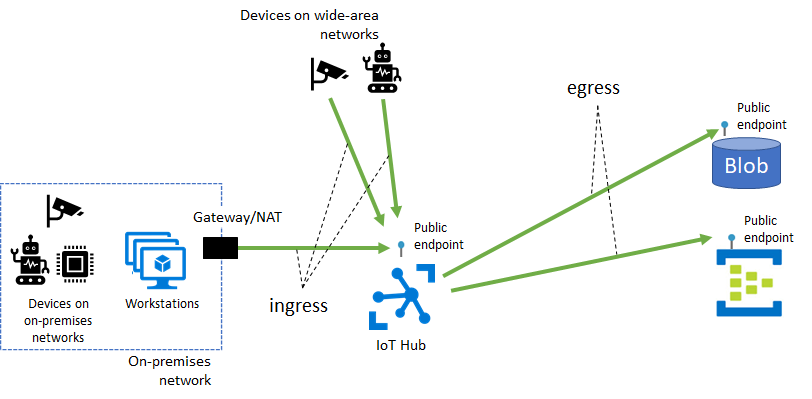

Per impostazione predefinita, i nomi host dell'hub IoT eseguono il mapping a un endpoint pubblico con un indirizzo IP instradabile pubblicamente su Internet. Diversi clienti possono condividere questo endpoint pubblico dell'hub IoT e consentire l'accesso a tutti i dispositivi IoT su reti WAN (Wide Area Network) e su reti locali.

Alcune funzionalità hub IoT, tra cui il routing dei messaggi, il caricamento di file e l'importazione/esportazione di dispositivi bulk, richiedono anche la connettività da hub IoT a una risorsa di Azure di proprietà del cliente sull'endpoint pubblico. Questi percorsi di connettività costituiscono il traffico in uscita da hub IoT alle risorse dei clienti.

È possibile limitare la connettività alle risorse di Azure (inclusi i hub IoT) tramite una rete virtuale proprietaria e operativa per diversi motivi, tra cui:

Isolamento della rete per l'hub IoT per impedire l'esposizione della connettività alla rete Internet pubblica.

Abilitazione di un'esperienza di connettività privata dagli asset di rete locali, che garantisce che i dati e il traffico vengano trasmessi direttamente alla rete backbone di Azure.

Prevenzione degli attacchi di esfiltrazione da reti locali sensibili.

Applicazione di modelli di connettività consolidati a livello di Azure tramite endpoint privati.

Questo articolo descrive come raggiungere questi obiettivi usando un collegamento privato di Azure per la connettività in ingresso all'hub IoT e l'uso di eccezioni di servizi Microsoft attendibili per la connettività in uscita dall'hub IoT alle altre risorse di Azure.

Connettività in ingresso all'hub IoT tramite il collegamento privato di Azure

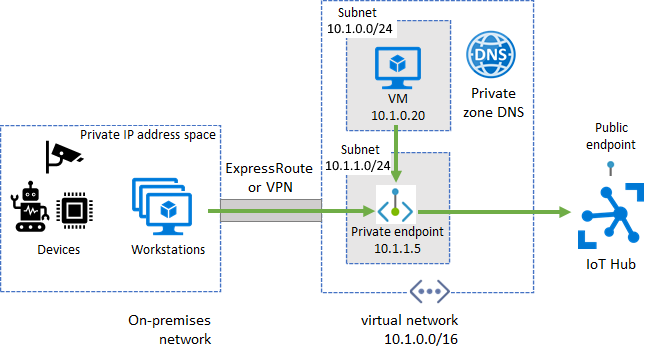

Un endpoint privato è un indirizzo IP privato allocato all'interno di una rete virtuale di proprietà del cliente tramite cui è raggiungibile una risorsa di Azure. Con collegamento privato di Azure è possibile configurare un endpoint privato per l'hub IoT per consentire ai servizi all'interno della rete virtuale di raggiungere hub IoT senza richiedere l'invio del traffico all'endpoint pubblico di hub IoT. Analogamente, i dispositivi locali possono usare rete privata virtuale (VPN) o peering ExpressRoute per ottenere la connettività alla rete virtuale e all'hub IoT (tramite l'endpoint privato). Di conseguenza, è possibile limitare o bloccare completamente la connettività agli endpoint pubblici dell'hub IoT usando hub IoT filtro IP o l'interruttore di accesso alla rete pubblica. Questo approccio mantiene la connettività all'hub usando l'endpoint privato per i dispositivi. Questa configurazione è destinata principalmente ai dispositivi all'interno di una rete locale. Questa configurazione non è consigliata per i dispositivi distribuiti su una rete WAN.

Prima di iniziare, verificare che siano soddisfatti i seguenti prerequisiti:

Creare una rete virtuale di Azure con una subnet in cui verrà creato l'endpoint privato.

Per i dispositivi che operano in reti locali, impostare il peering privato Virtual Private Network (VPN) o ExpressRoute nella rete virtuale di Azure.

Configurare un endpoint privato per il traffico in ingresso dell'hub IoT

L'endpoint privato funziona per le API del dispositivo hub IoT (ad esempio messaggi da dispositivo a cloud) e le API del servizio (ad esempio la creazione e l'aggiornamento dei dispositivi).

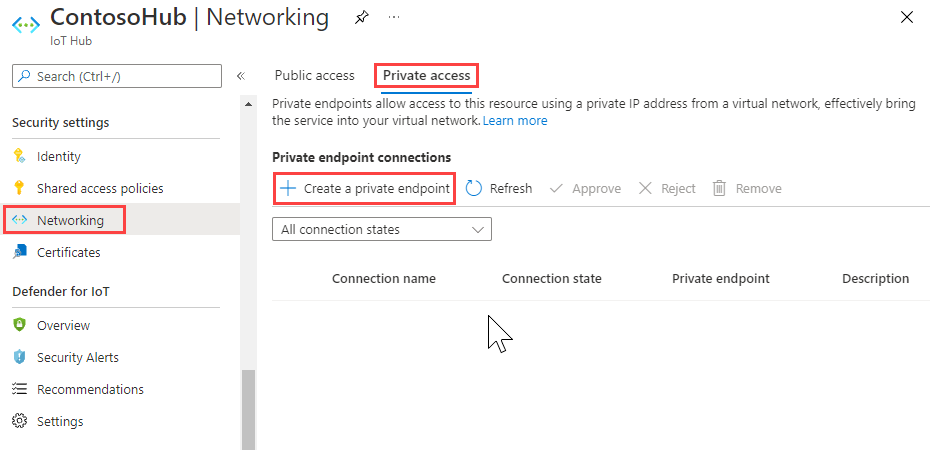

Nella portale di Azure passare all'hub IoT.

Selezionare Accessoprivatorete> e quindi crea un endpoint privato.

Specificare la sottoscrizione, il gruppo di risorse, il nome e l'area per creare il nuovo endpoint privato. Idealmente, un endpoint privato deve essere creato nella stessa area dell'hub.

Selezionare Avanti: risorsa e specificare la sottoscrizione per la risorsa hub IoT e selezionare "Microsoft.Devices/IotHubs" come tipo di risorsa, il nome dell'hub IoT come risorsa e iotHub come sottoresource di destinazione.

Selezionare Avanti: configurazione e specificare la rete virtuale e la subnet in cui creare l'endpoint privato. Selezionare l'opzione per l'integrazione con la zona DNS privata di Azure, se lo si desidera.

Selezionare Avanti: tag e facoltativamente specificare eventuali tag per la risorsa.

Selezionare Rivedi e crea per creare la risorsa di collegamento privato.

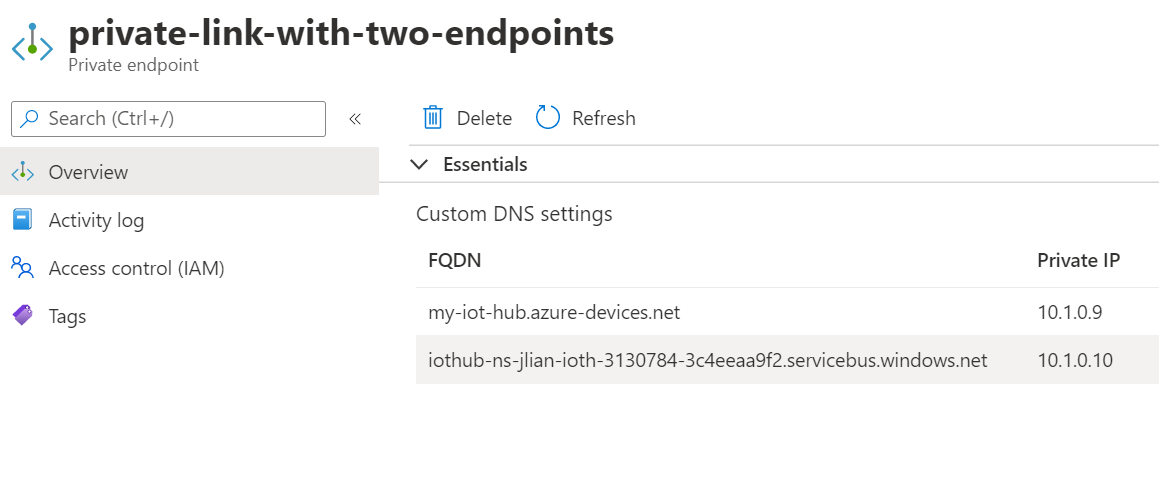

Endpoint compatibile con Hub eventi predefinito

L'endpoint compatibile con Hub eventi predefinito può anche essere accessibile tramite endpoint privato. Quando viene configurato un collegamento privato, verrà visualizzata un'altra connessione endpoint privata per l'endpoint predefinito. È quello con servicebus.windows.net nel nome di dominio completo.

Inoltre, il filtro IP dell'hub IoT consente facoltativamente di controllare l'accesso pubblico all'endpoint predefinito.

Per bloccare completamente l'accesso alla rete pubblica all'hub IoT, disattivare l'accesso alla rete pubblica o usare il filtro IP per bloccare tutti gli INDIRIZZI IP e selezionare l'opzione per applicare regole all'endpoint predefinito.

Prezzi del collegamento privato

Per informazioni dettagliate sui prezzi, vedere Prezzi di Collegamento privato di Azure.

Connettività in uscita dall'hub IoT ad altre risorse di Azure

L'hub IoT può connettersi all'archivio BLOB di Azure, all'hub eventi, alle risorse del bus di servizio per il routing dei messaggi, il caricamento dei file e l'importazione/esportazione in blocco dei dispositivi tramite l'endpoint pubblico delle risorse. Per impostazione predefinita, il binding della risorsa a una rete virtuale blocca la connettività alla risorsa. Di conseguenza, questa configurazione impedisce agli hub IoT di inviare dati alle risorse. Per risolvere questo problema, abilitare la connettività dalla risorsa dell'hub IoT all'account di archiviazione, all'hub eventi o alle risorse del bus di servizio tramite l'opzione del servizio Microsoft attendibile.

Per consentire ad altri servizi di trovare l'hub IoT come servizio Microsoft attendibile, l'hub deve usare un'identità gestita. Dopo aver effettuato il provisioning di un'identità gestita, concedere l'autorizzazione all'identità gestita dell'hub per accedere all'endpoint personalizzato. Seguire l'articolo Identità gestite supportate in hub IoT per effettuare il provisioning di un'identità gestita con l'autorizzazione controllo degli accessi in base al ruolo di Azure e aggiungere l'endpoint personalizzato all'hub IoT. Assicurarsi di attivare l'eccezione Microsoft first party attendibile per consentire agli hub IoT l'accesso all'endpoint personalizzato se sono presenti le configurazioni del firewall.

Prezzi per l'opzione del servizio Microsoft attendibile

La funzionalità di eccezione dei servizi attendibili di prima parte di Microsoft è gratuita. Gli addebiti per gli account di archiviazione con provisioning, gli hub eventi o le risorse del bus di servizio vengono applicati separatamente.

Passaggi successivi

Usare i collegamenti seguenti per altre informazioni sulle funzionalità di hub IoT: