Integrare Azure Key Vault con Criteri di Azure

Criteri di Azure è uno strumento di governance che consente agli utenti di controllare e gestire con scalabilità il proprio ambiente Azure. Criteri di Azure consente di inserire protezioni per le risorse di Azure per garantire che rispettino la conformità alle regole dei criteri assegnate. Consente anche agli utenti di eseguire il controllo, l'applicazione in tempo reale e la correzione dell'ambiente Azure. I risultati dei controlli eseguiti dai criteri saranno disponibili per gli utenti in un dashboard di conformità in cui è possibile visualizzare un elenco delle risorse e dei componenti conformi e non. Per altre informazioni, vedere Panoramica del servizio Criteri di Azure.

Esempi di scenari d'uso

- Si intende migliorare il comportamento in ambito di sicurezza della società implementando i requisiti relativi alle dimensioni minime delle chiavi e ai periodi di validità massimi dei certificati negli insiemi di credenziali delle chiavi dell'azienda, ma non si conoscono i team conformi e quelli che non lo sono.

- Attualmente non si dispone di una soluzione per eseguire un controllo all'interno dell'organizzazione o si eseguono controlli manuali dell'ambiente chiedendo ai singoli team all'interno dell'organizzazione di segnalare la conformità. Si cerca un modo per automatizzare questa attività, nonché eseguire controlli in tempo reale e garantirne l'accuratezza.

- Si intende applicare i criteri di sicurezza aziendali e impedire a singoli utenti di creare certificati autofirmati, ma non si dispone di un modo automatico per bloccare la creazione.

- Si intende soddisfare alcuni requisiti per i team di test, ma si desidera mantenere controlli rigidi sull'ambiente di produzione. È necessario separare l'applicazione delle risorse in modo semplice e automatico.

- Si desidera garantire la possibilità di eseguire il rollback dell'applicazione di nuovi criteri in caso di problemi di un sito live. È necessaria una soluzione rapida per disattivare l'applicazione dei criteri.

- Il controllo dell'ambiente viene seguito tramite una soluzione di terze parti e si intende usare un'offerta Microsoft interna.

Tipi di effetti dei criteri e indicazioni

Quando si applica un criterio, è possibile determinarne l'effetto sulla valutazione risultante. Ogni definizione di criterio consente di scegliere uno tra più effetti. Pertanto, l'applicazione dei criteri può comportarsi in modo diverso a seconda del tipo di operazione che si sta valutando. In generale, gli effetti per i criteri che si integrano con Key Vault includono:

Audit: quando l'effetto di un criterio è impostato su

Audit, il criterio non comporta alcuna modifica che causa un'interruzione dell'ambiente. Nel dashboard di conformità dei criteri vengono contrassegnati i componenti non conformi, ad esempio i certificati che non rispettano la conformità alle definizioni dei criteri in un ambito specificato. Il controllo è l'impostazione predefinita se non è selezionato alcun effetto dei criteri.Deny: quando l'effetto di un criterio è impostato su

Deny, il criterio blocca la creazione di nuovi componenti, ad esempio i certificati, nonché nuove versioni dei componenti esistenti non conformi alla definizione dei criteri. Le risorse non conformi esistenti in un insieme di credenziali delle chiavi non sono interessate. Le funzionalità di controllo continuano a essere attive.Disabled: quando l'effetto di un criterio è impostato su

Disabled, i criteri verranno comunque valutati ma l'applicazione non avrà effetto, risultando quindi conforme alla condizione con effettoDisabled. Ciò è utile per disabilitare i criteri per una condizione specifica anziché per tutte le condizioni.Modify: quando l'effetto di un criterio è impostato su

Modify, è possibile eseguire l'aggiunta di tag di risorse, ad esempio l'aggiunta del tagDenya una rete. Ciò è utile per disabilitare l'accesso a una rete pubblica per il modulo di protezione hardware gestito di Azure Key Vault. È necessario configurare un'identità gestita per la definizione dei criteri tramite il parametroroleDefinitionIdsper usare l'effettoModify.DeployIfNotExists: quando l'effetto di un criterio è impostato su

DeployIfNotExists, viene eseguito un modello di distribuzione quando viene soddisfatta la condizione. Può essere usato per configurare le impostazioni di diagnostica per Key Vault nell'area di lavoro Log Analytics. È necessario configurare un'identità gestita per la definizione dei criteri tramite il parametroroleDefinitionIdsper usare l'effettoDeployIfNotExists.AuditIfNotExists: quando l'effetto di un criterio è impostato su

AuditIfNotExists, è possibile identificare le risorse che non dispongono delle proprietà specificate nei dettagli della condizione dei criteri. Ciò è utile per identificare gli insiemi di credenziali delle chiavi che non dispongono di log delle risorse abilitati. È necessario configurare un'identità gestita per la definizione dei criteri tramite il parametroroleDefinitionIdsper usare l'effettoDeployIfNotExists.

Definizioni dei criteri predefinite disponibili

I criteri predeterminati, definiti 'predefiniti', semplificano la governance sugli insiemi di credenziali delle chiavi in modo da non dover scrivere criteri personalizzati in formato JSON per applicare le regole comunemente usate associate alle procedure di sicurezza consigliate. Anche se le funzionalità predefinite sono predeterminate, alcuni criteri richiedono di definire i parametri. Ad esempio, definendo l'effetto del criterio, è possibile controllare l'insieme di credenziali delle chiavi e i relativi oggetti prima di applicare un'operazione di negazione per evitare interruzioni. Le impostazioni predefinite correnti per Azure Key Vault sono suddivise in quattro gruppi principali: insieme di credenziali delle chiavi, certificati, chiavi e gestione dei segreti. All'interno di ogni categoria, i criteri vengono raggruppati per raggiungere obiettivi di sicurezza specifici.

Insiemi di credenziali delle chiavi

Controllo dell’accesso

Usando il servizio Criteri di Azure, è possibile gestire la migrazione al modello di autorizzazione di controllo degli accessi in base al ruolo negli insiemi di credenziali. Per altre informazioni, vedere Eseguire la migrazione dai criteri di accesso dell'insieme di credenziali a un modello di autorizzazione di controllo degli accessi in base al ruolo di Azure

| Criteri | Effetti |

|---|---|

| Azure Key Vault deve usare il modello di autorizzazione di controllo degli accessi in base al ruolo | Audit (impostazione predefinita), Deny, Disabled |

Accesso alla rete

Ridurre il rischio di perdita di dati limitando l'accesso alla rete pubblica, abilitando le connessioni di Collegamento privato di Azure, creando zone DNS private per eseguire l'override della risoluzione DNS per un endpoint privato e abilitando la protezione del firewall in modo che l'insieme di credenziali delle chiavi non sia accessibile per impostazione predefinita da qualsiasi indirizzo IP pubblico.

Protezione dall'eliminazione

Evitare la perdita permanente di dati dell'insieme di credenziali delle chiavi e dei relativi oggetti abilitando la protezione dall'eliminazione temporanea e dalla rimozione definitiva. Anche se l'eliminazione temporanea consente di ripristinare un insieme di credenziali delle chiavi eliminato accidentalmente per un periodo di conservazione configurabile, la protezione dalla rimozione definitiva protegge l'utente dagli attacchi interni applicando un periodo di conservazione obbligatorio per gli insiemi di credenziali delle chiavi eliminati temporaneamente. La protezione dalla rimozione definitiva può essere abilitata solo dopo l'abilitazione dell'eliminazione temporanea. Nessuno all'interno dell'organizzazione né Microsoft sarà in grado di rimuovere definitivamente gli insiemi di credenziali delle chiavi durante il periodo di conservazione associato all'eliminazione temporanea.

| Criteri | Effetti |

|---|---|

| Negli insiemi di credenziali delle chiavi deve essere abilitata la funzionalità di eliminazione temporanea | Audit (impostazione predefinita), Deny, Disabled |

| Negli insiemi di credenziali delle chiavi deve essere abilitata la protezione dalla rimozione definitiva | Audit (impostazione predefinita), Deny, Disabled |

| Per il modulo di protezione hardware gestito di Azure Key Vault deve essere abilitata la protezione dalla rimozione definitiva | Audit (impostazione predefinita), Deny, Disabled |

Diagnostica

Abilitare i log delle risorse per ricreare la traccia delle attività da usare a fini di controllo se si verifica un problema di sicurezza o se la rete viene compromessa.

| Criteri | Effetti |

|---|---|

| Distribuisci le impostazioni di diagnostica per Key Vault nell'hub eventi | DeployIfNotExists (impostazione predefinita) |

| Distribuisci/Configura le impostazioni di diagnostica in un hub eventi da abilitare in un modulo di protezione hardware gestito di Azure Key Vault | DeployIfNotExists (impostazione predefinita), Disabled |

| Distribuisci/Configura le impostazioni di diagnostica per Azure Key Vault nell'area di lavoro Log Analytics | DeployIfNotExists (impostazione predefinita), Disabled |

| I log delle risorse devono essere abilitati in Key Vault | AuditIfNotExists (impostazione predefinita), Disabled |

| I log delle risorse devono essere abilitati nei moduli di protezione hardware gestiti di Azure Key Vault | AuditIfNotExists (impostazione predefinita), Disabled |

Certificati

Ciclo di vita dei certificati

Promuovere l'uso di certificati di breve durata per attenuare gli attacchi non rilevati, riducendo al minimo l'intervallo di tempo dei danni in corso e il valore del certificato per gli utenti malintenzionati. Quando si implementano certificati di breve durata, è consigliabile monitorare regolarmente la data di scadenza per evitare interruzioni, in modo che possano essere ruotati adeguatamente prima della scadenza. È inoltre possibile controllare l'azione di durata specificata per i certificati che rientrano in un determinato numero di giorni dalla scadenza o che hanno raggiunto una certa percentuale di vita valida.

| Criteri | Effetti |

|---|---|

| [Anteprima]: I certificati devono avere il periodo di validità massimo specificato | Effetti: Audit (impostazione predefinita), Deny, Disabled |

| [Preview]: I certificati non devono scadere entro il numero di giorni specificato | Effetti: Audit (impostazione predefinita), Deny, Disabled |

| I certificati devono contenere i trigger delle azioni specificate per la durata | Effetti: Audit (impostazione predefinita), Deny, Disabled |

Nota

È consigliabile applicare il criterio di scadenza dei certificati più volte con soglie di scadenza diverse, ad esempio 180, 90, 60 e 30 giorni.

Autorità di certificazione

Controllare o applicare la selezione di un'autorità di certificazione specifica per rilasciare i certificati che si basano su una delle autorità di certificazione integrate di Azure Key Vault (Digicert o GlobalSign) o su un'autorità di certificazione non integrata di propria preferenza. È anche possibile controllare o negare la creazione di certificati autofirmati.

| Criteri | Effetti |

|---|---|

| I certificati devono essere rilasciati dall'autorità di certificazione integrata specificata | Audit (impostazione predefinita), Deny, Disabled |

| I certificati devono essere rilasciati dall'autorità di certificazione non integrata specificata | Audit (impostazione predefinita), Deny, Disabled |

Attributi dei certificati

Limitare il tipo di certificati dell'insieme di credenziali delle chiavi affinché sia supportato da RSA, ECC o HSM. Se si usano certificati con crittografia a curva ellittica (ECC), è possibile personalizzare e selezionare nomi di curve come P-256, P-256K, P-384 e P-521. Se si usano i certificati RSA, è possibile scegliere una dimensione minima della chiave per i certificati di 2048 bit, 3072 bit o 4096 bit.

| Criteri | Effetti |

|---|---|

| I certificati devono usare i tipi di chiave consentiti | Audit (impostazione predefinita), Deny, Disabled |

| Per i certificati che usano la crittografia a curva ellittica sono necessari nomi di curva consentiti | Audit (impostazione predefinita), Deny, Disabled |

| I certificati che usano la crittografia RSA devono avere le dimensioni minime della chiave specificate | Audit (impostazione predefinita), Deny, Disabled |

Chiavi

Chiavi basate su moduli di protezione hardware

Un modulo di protezione hardware è un modulo di sicurezza hardware che archivia le chiavi. Un modulo di protezione hardware fornisce un livello fisico di protezione per le chiavi crittografiche. La chiave di crittografia non può lasciare un modulo di protezione hardware fisico, che fornisce un livello di sicurezza maggiore rispetto a una chiave software. Alcune organizzazioni hanno requisiti di conformità che impongono l'uso di chiavi HSM. È possibile usare questo criterio per controllare le chiavi archiviate nell'insieme di credenziali delle chiavi che non sono supportate da un modulo di protezione hardware. È anche possibile usare questo criterio per bloccare la creazione delle chiavi non supportate da un modulo di protezione hardware. Questo criterio si applica a tutti i tipi di chiavi, inclusi RSA e ECC.

| Criteri | Effetti |

|---|---|

| Le chiavi devono essere supportate da un modulo di protezione hardware | Audit (impostazione predefinita), Deny, Disabled |

Ciclo di vita delle chiavi

Con le funzionalità predefinite di gestione del ciclo di vita è possibile contrassegnare o bloccare le chiavi che non hanno una data di scadenza, ricevere avvisi ogni volta che i ritardi nella rotazione delle chiavi possono comportare un'interruzione, impedire la creazione di nuove chiavi prossime alla data di scadenza, limitare la durata e lo stato attivo delle chiavi per favorire la rotazione delle chiavi e impedire che le chiavi siano attive per più di un numero di giorni specificato.

Importante

Se per la chiave è impostata una data di attivazione, il criterio di cui sopra calcolerà il numero di giorni trascorsi dalla data di attivazione della chiave alla data corrente. Se il numero di giorni supera la soglia impostata, la chiave verrà contrassegnata come non conforme al criterio. Se per la chiave non è impostata una data di attivazione, il criterio calcolerà il numero di giorni trascorsi dalla data di creazione della chiave alla data corrente. Se il numero di giorni supera la soglia impostata, la chiave verrà contrassegnata come non conforme al criterio.

Attributi chiave

Limitare il tipo di chiavi dell'insieme di credenziali delle chiavi affinché sia supportato da RSA, ECC o HSM. Se si usano chiavi con crittografia a curva ellittica (ECC), è possibile personalizzare e selezionare nomi di curve come P-256, P-256K, P-384 e P-521. Se si usano chiavi RSA, è possibile imporre l'uso di una dimensione minima della chiave per le chiavi correnti e nuove di 2048 bit, 3072 bit o 4096 bit. Tenere presente che l'uso di chiavi RSA con dimensioni più piccole non è una procedura di progettazione sicura, pertanto è consigliabile bloccare la creazione di nuove chiavi che non soddisfano il requisito di dimensione minima.

| Criteri | Effetti |

|---|---|

| Le chiavi devono essere del tipo di crittografia specificato, RSA o a curva ellittica (ECC) | Audit (impostazione predefinita), Deny, Disabled |

| Le chiavi che usano la crittografia a curva ellittica (ECC) devono avere i nomi di curva specificati | Audit (impostazione predefinita), Deny, Disabled |

| [Anteprima]: È necessario specificare i nomi di curva delle chiavi dell'HSM gestito di Azure Key Vault che utilizzano la crittografia a curva ellittica | Audit (impostazione predefinita), Deny, Disabled |

| Le chiavi che usano la crittografia RSA devono avere le dimensioni minime della chiave specificate | Audit (impostazione predefinita), Deny, Disabled |

| [Anteprima]: Le chiavi dell'HSM gestito di Azure Key Vault che utilizzano la crittografia RSA devono avere le dimensioni minime della chiave specificate | Audit (impostazione predefinita), Deny, Disabled |

Segreti

Ciclo di vita dei segreti

Con le funzionalità predefinite di gestione del ciclo di vita è possibile contrassegnare o bloccare i segreti che non hanno una data di scadenza, ricevere avvisi ogni volta che i ritardi nella rotazione dei segreti possono comportare un'interruzione, impedire la creazione di nuove chiavi prossime alla data di scadenza, limitare la durata e lo stato attivo delle chiavi per favorire la rotazione delle chiavi e impedire che le chiavi siano attive per più di un numero di giorni specificato.

| Criteri | Effetti |

|---|---|

| I segreti degli insiemi di credenziali delle chiavi devono avere una data di scadenza | Audit (impostazione predefinita), Deny, Disabled |

| Per i segreti deve essere disponibile un periodo più lungo del numero di giorni specificato prima della scadenza | Audit (impostazione predefinita), Deny, Disabled |

| Per i segreti è necessario specificare il periodo di validità massimo | Audit (impostazione predefinita), Deny, Disabled |

| I segreti non devono essere attivi per un periodo più lungo del numero di giorni specificato | Audit (impostazione predefinita), Deny, Disabled |

Importante

Se per il segreto è impostata una data di attivazione, il criterio di cui sopra calcolerà il numero di giorni trascorsi dalla data di attivazione del segreto alla data corrente. Se il numero di giorni supera la soglia impostata, il segrego verrà contrassegnato come non conforme al criterio. Se per il segreto non è impostata una data di attivazione, questo criterio calcolerà il numero di giorni trascorsi dalla data di creazione del segreto alla data corrente. Se il numero di giorni supera la soglia impostata, il segrego verrà contrassegnato come non conforme al criterio.

Attributi dei segreti

Qualsiasi file in testo normale o codificato può essere archiviato come segreto in Azure Key Vault. Tuttavia, l'organizzazione può scegliere di impostare criteri di rotazione diversi e restrizioni su password, stringhe di connessione o certificati archiviati come chiavi. Un tag del tipo di contenuto può consentire a un utente di verificare cosa viene archiviato in un oggetto segreto senza leggere il valore del segreto. È possibile controllare i segreti che non hanno un tag del tipo di contenuto impostato o impedire la creazione di nuovi segreti se non è stato impostato un tag del tipo di contenuto.

| Criteri | Effetti |

|---|---|

| Per i segreti deve essere impostato il tipo di contenuto | Audit (impostazione predefinita), Deny, Disabled |

Scenario di esempio

Si gestisce un insieme di credenziali delle chiavi usato da più team che contiene 100 certificati e si vuole verificare che nessun certificato nell'insieme di credenziali delle chiavi sia valido per più di due anni.

- Si assegna il criterio I certificati devono avere il periodo di validità massimo specificato, si specifica che il periodo di validità massimo di un certificato sia di 24 mesi e si imposta l'effetto del criterio su "controllo".

- Nel report di conformità nel portale di Azure viene rilevato che 20 certificati non sono conformi e che sono validi per > 2 anni e che i certificati rimanenti sono conformi.

- Si contattano i proprietari di questi certificati e si comunica il nuovo requisito di sicurezza, in base al quale i certificati non possono essere validi per più di due anni. Alcuni team rispondono e 15 certificati vengono rinnovati con un periodo di validità massimo di 2 anni o meno. Altri team non rispondono e nell'insieme di credenziali delle chiavi sono ancora presenti 5 certificati.

- L'effetto dei criteri assegnati viene impostato su "nega". I 5 certificati non conformi non vengono revocati e continuano a funzionare. Tali certificati, tuttavia, non possono essere rinnovati con un periodo di validità maggiore di 2 anni.

Abilitazione e gestione di un criterio dell'insieme di credenziali delle chiavi tramite il portale di Azure

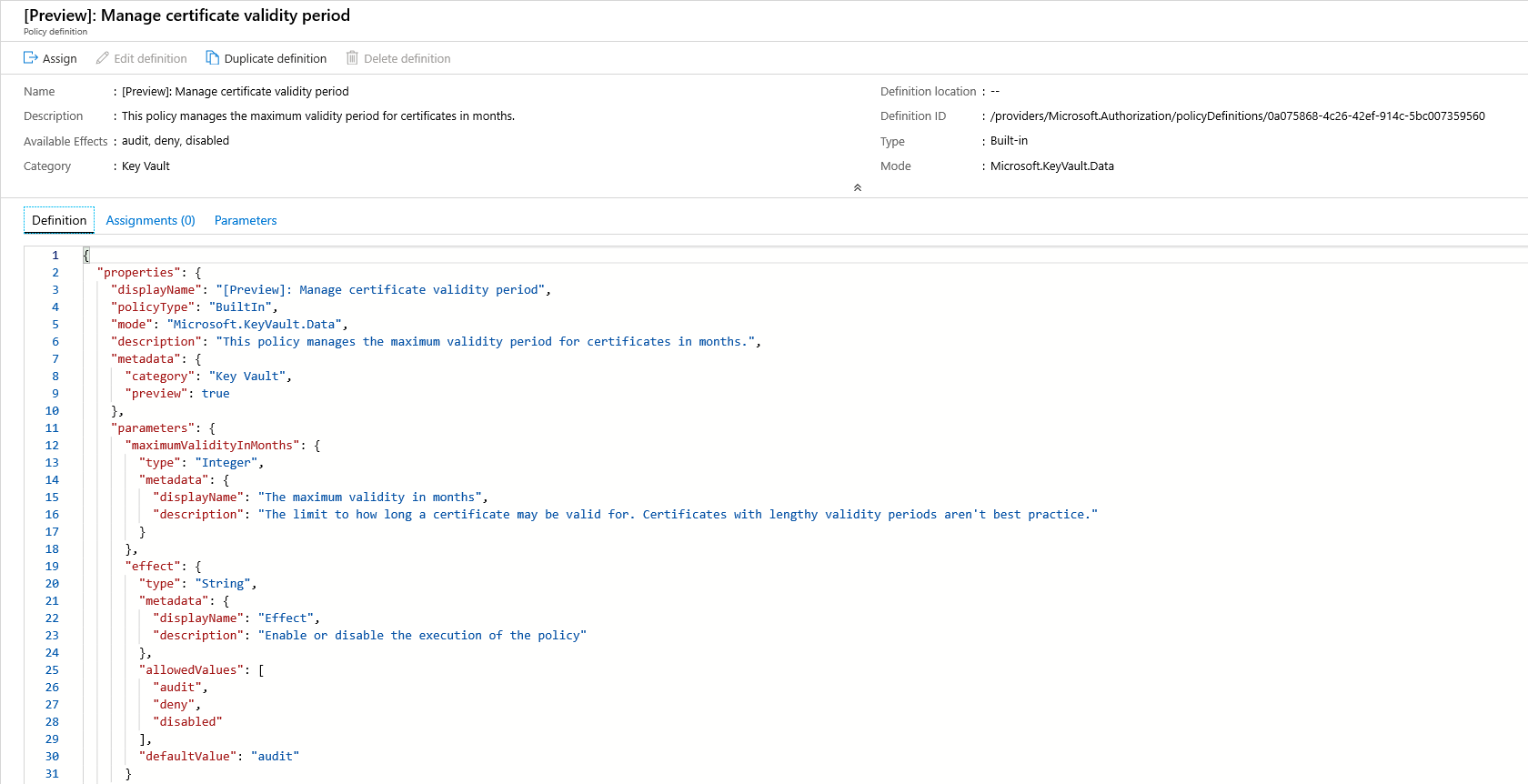

Selezionare una definizione di criteri

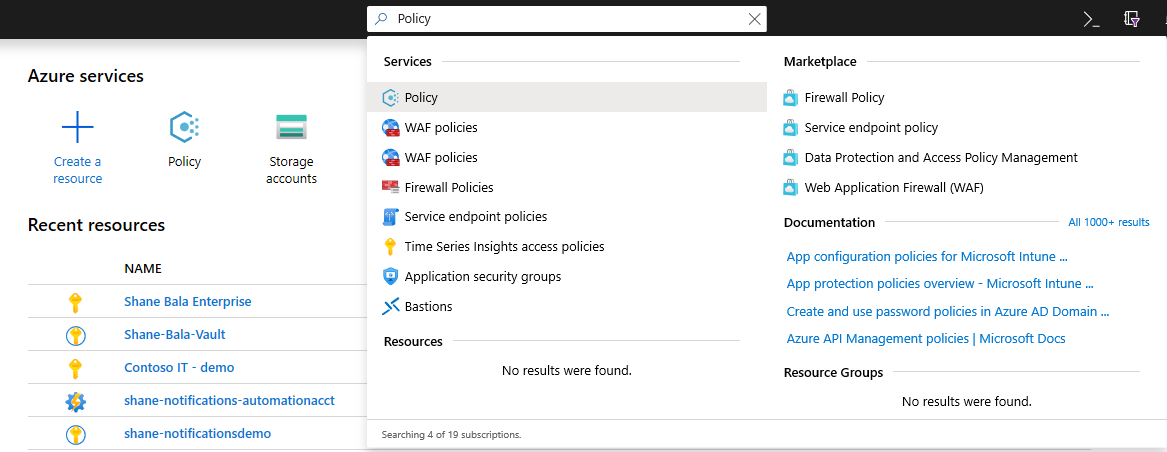

Accedere al portale di Azure.

Cercare "Criteri" nella barra di ricerca e selezionare Criteri.

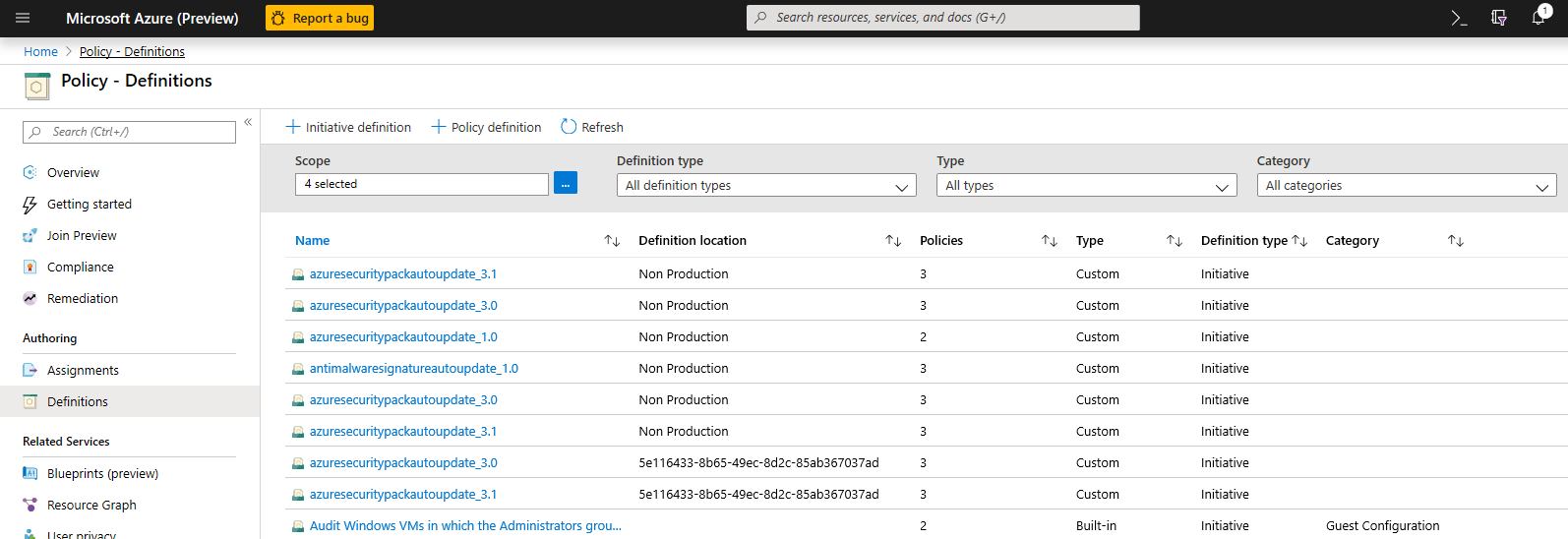

Nella finestra Criteri selezionare Definizioni.

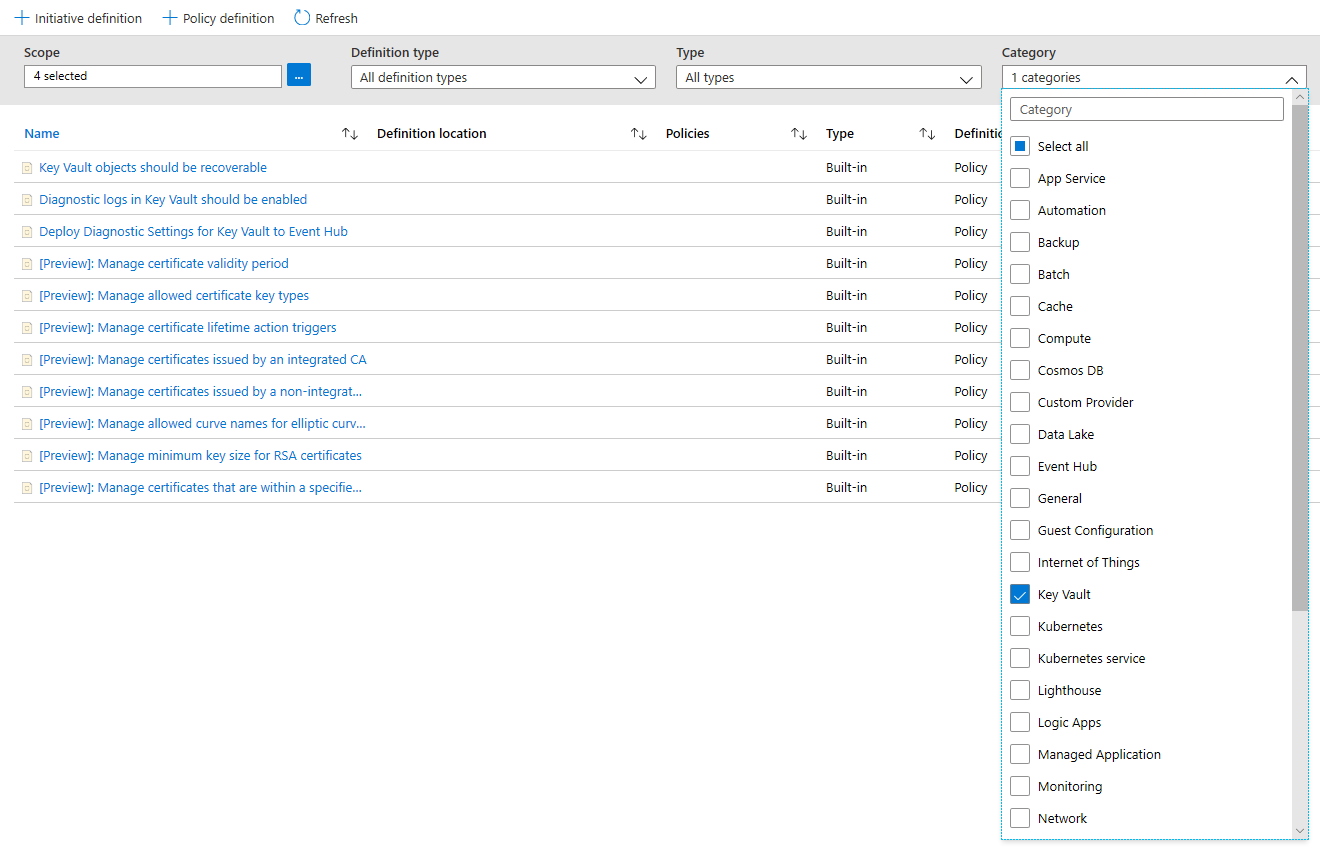

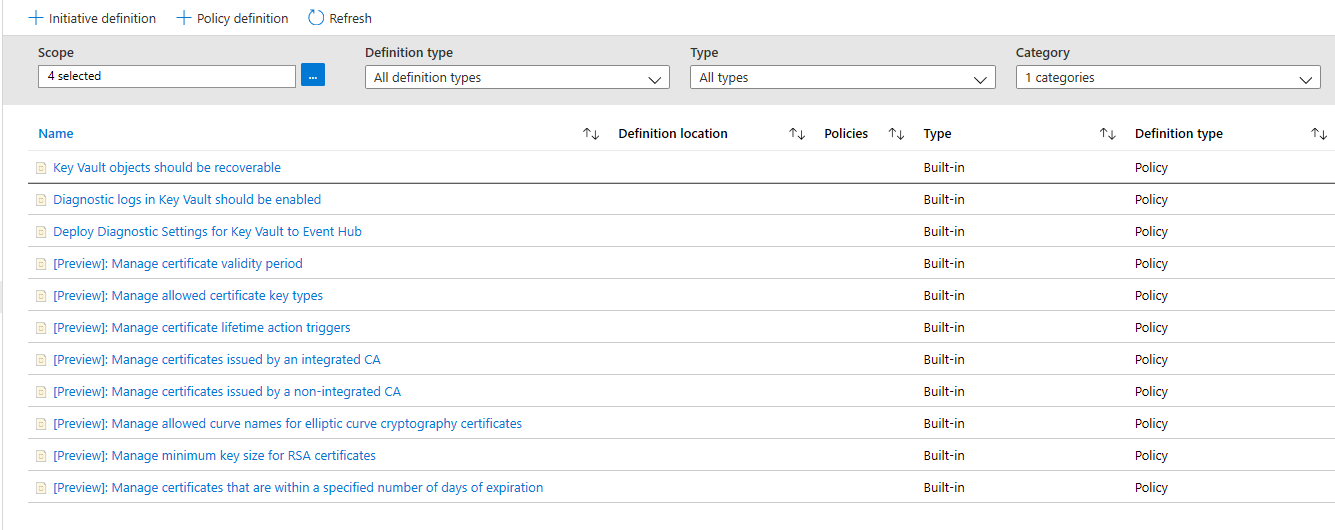

Nel filtro Categoria deselezionare Seleziona tutto e quindi selezionare Key Vault.

A questo punto dovrebbe essere possibile visualizzare tutti i criteri disponibili per l'anteprima pubblica, ad Azure Key Vault. Assicurarsi di aver letto e compreso la sezione delle linee guida precedente e selezionare i criteri da assegnare a un ambito.

Assegnare criteri a un ambito

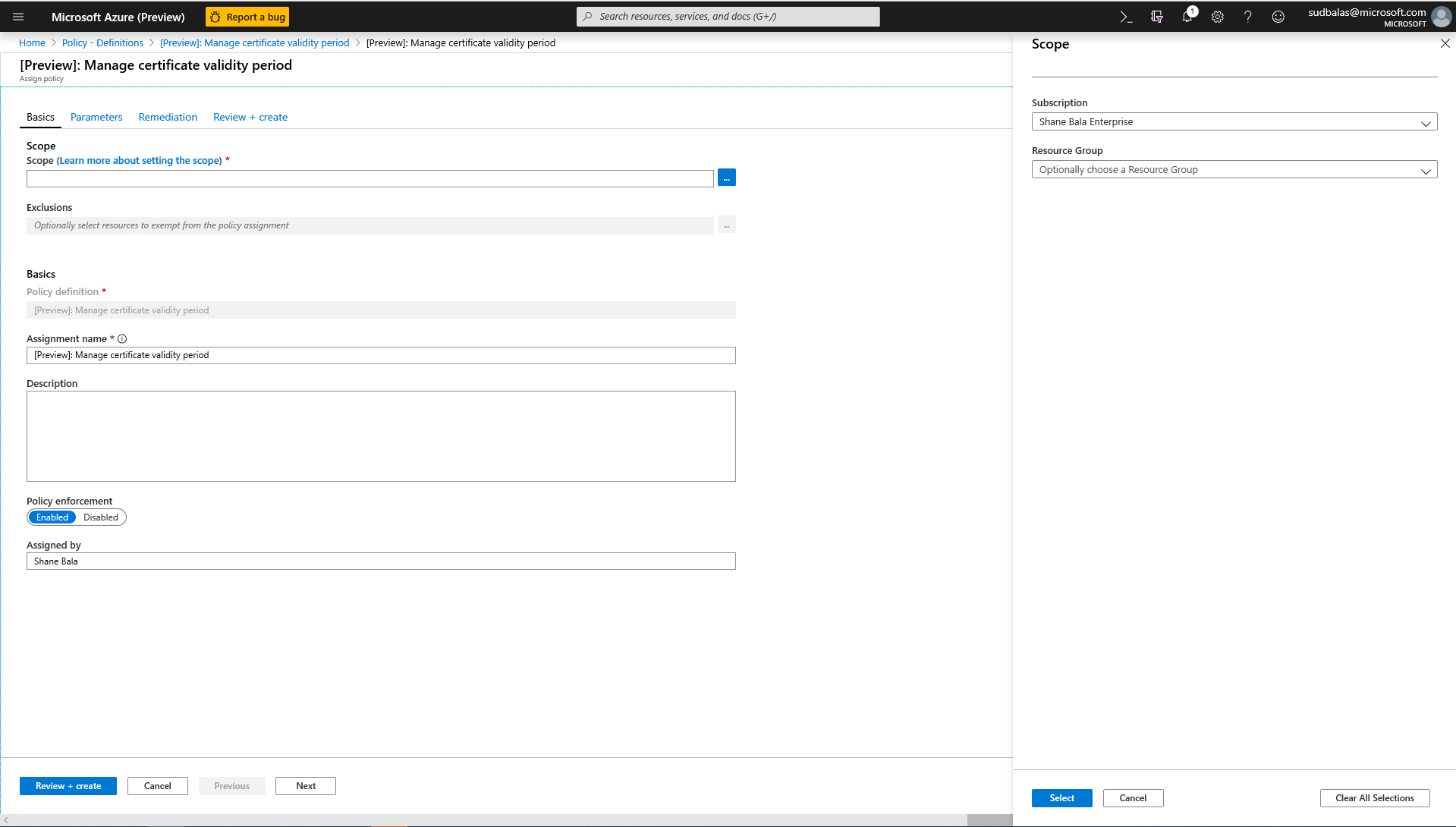

Selezionare i criteri da applicare. In questo esempio viene visualizzato il criterio Gestisci periodo di validità del certificato. Fare clic sul pulsante di assegnazione nell'angolo superiore sinistro.

Selezionare la sottoscrizione in cui si desidera applicare i criteri. È possibile scegliere di limitare l'ambito a un singolo gruppo di risorse in una sottoscrizione. Se si desidera applicare i criteri all'intera sottoscrizione ed escludere alcuni gruppi di risorse, è anche possibile configurare un elenco di esclusione. Impostare il selettore di imposizione dei criteri su Abilitato se si desidera che l'effetto del criterio (controllo o negazione) venga applicato o su Disabilitato per disattivarne l'applicazione.

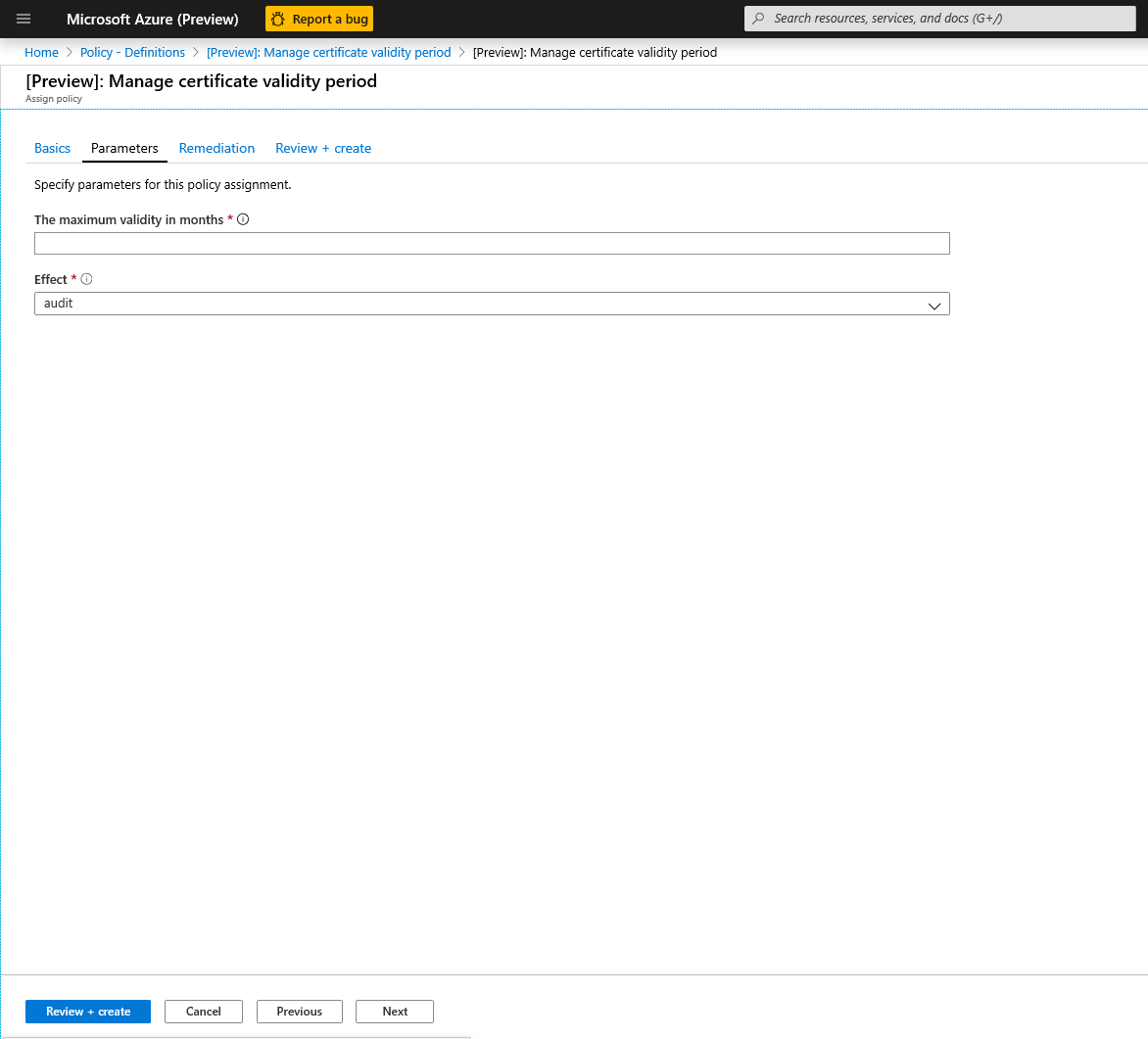

Fare clic sulla scheda dei parametri nella parte superiore della schermata per specificare il periodo di validità massimo desiderato (in mesi). Se è necessario immettere i parametri, è possibile deselezionare l'opzione 'Mostra solo i parametri che richiedono input o revisione'. Selezionare Controllo o Nega come effetto del criterio seguendo le indicazioni delle sezioni precedenti e quindi selezionare il pulsante Rivedi e crea.

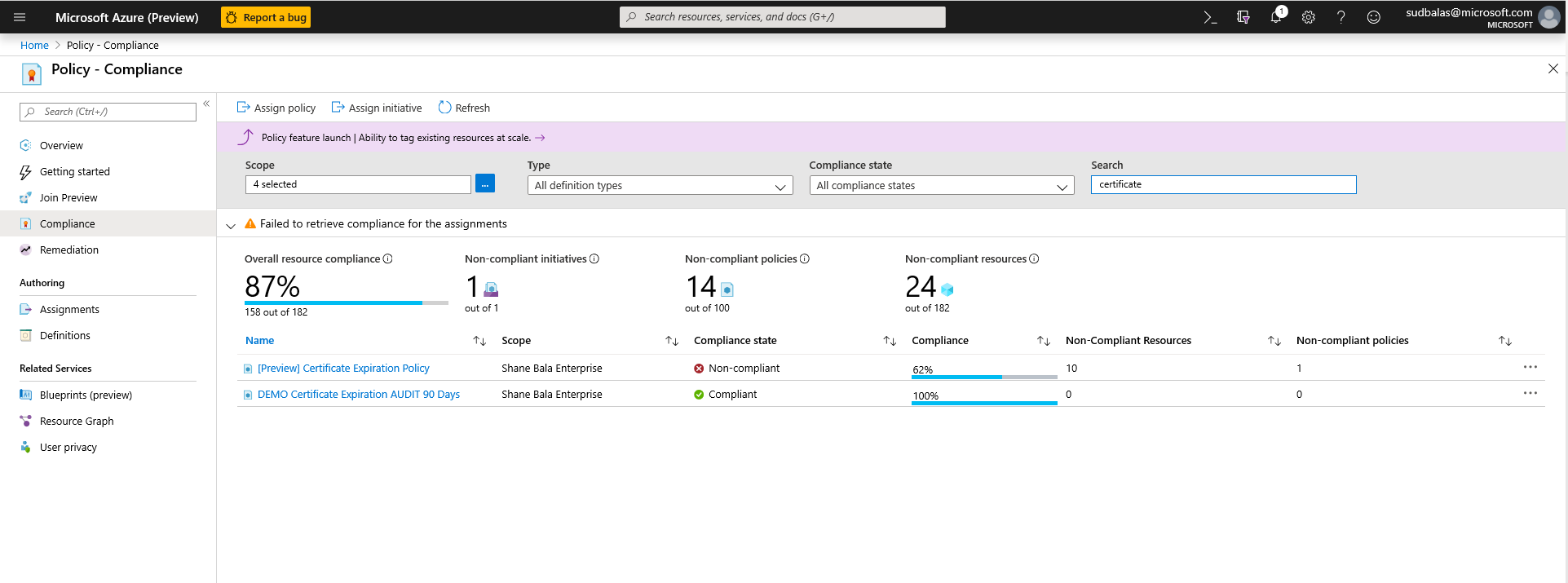

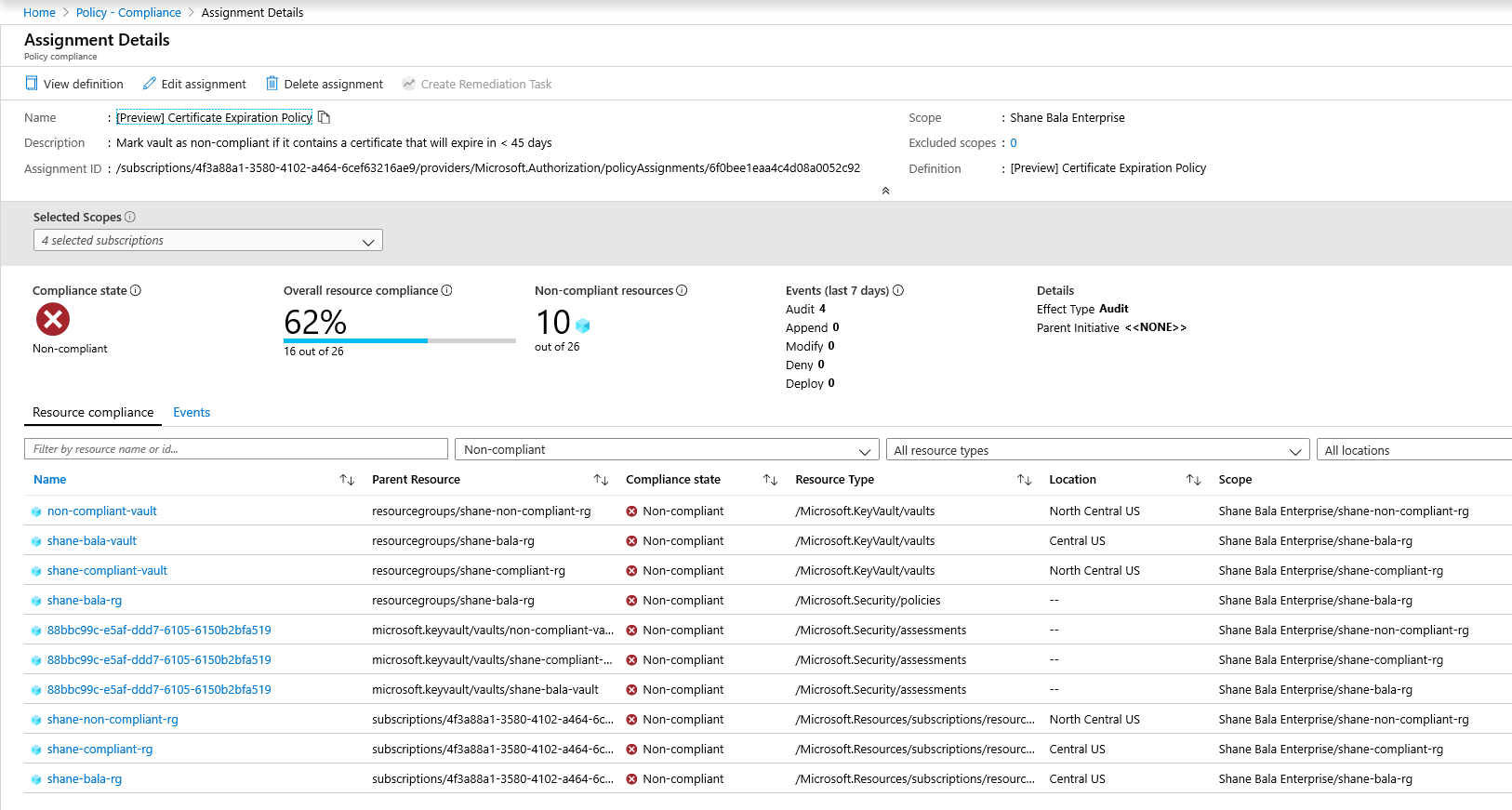

Visualizzare i risultati di conformità

Tornare al pannello dei criteri e selezionare la scheda relativa alla conformità. Fare clic sull'assegnazione di criteri per cui visualizzare i risultati di conformità.

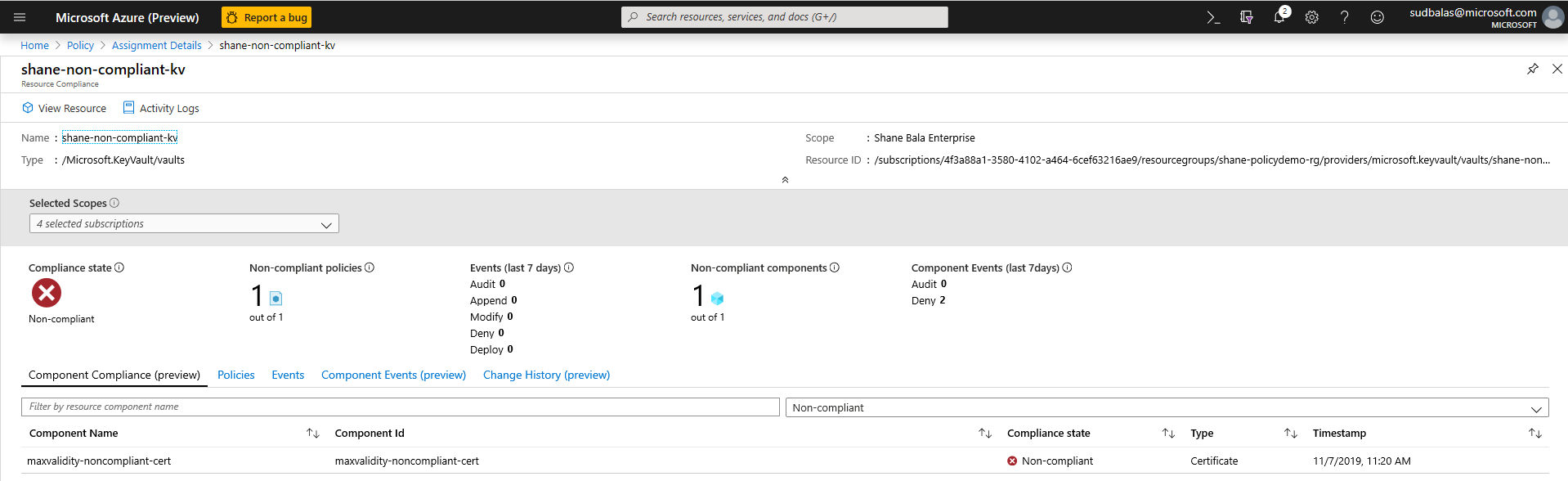

In questa pagina è possibile filtrare i risultati in base a insiemi di credenziali conformi o non conformi. È possibile visualizzare anche un elenco di insiemi di credenziali delle chiavi non conformi nell'ambito dell'assegnazione dei criteri. Un insieme di credenziali viene considerato non conforme se uno dei componenti (certificati) presenti nell'insieme non è conforme. È possibile selezionare un singolo insieme di credenziali per visualizzare i singoli componenti non conformi (certificati).

Visualizzare il nome dei componenti in un insieme di credenziali non conformi

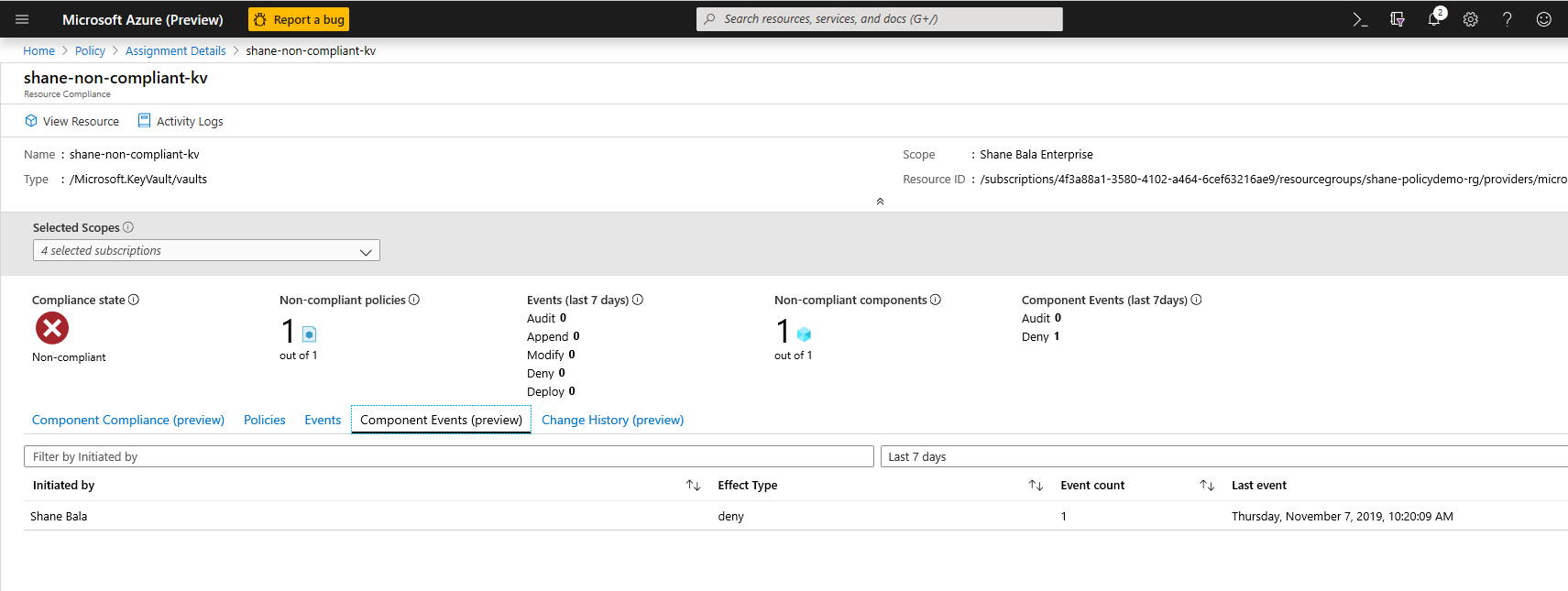

Se è necessario controllare se agli utenti viene negata la possibilità di creare risorse nell'insieme di credenziali delle chiavi, fare clic sulla scheda Eventi dei componenti (anteprima) per visualizzare un riepilogo delle operazioni di certificato negate con il richiedente e i timestamp delle richieste.

Limitazioni delle funzionalità

L'assegnazione di un criterio con un effetto "Nega" può richiedere fino a 30 minuti (caso medio) e 1 ora (caso peggiore) per iniziare a negare la creazione di risorse non conformi. Il ritardo si riferisce agli scenari seguenti:

- Viene assegnato un nuovo criterio.

- Viene modificata un'assegnazione di criteri esistente.

- Viene creato un nuovo insieme di credenziali delle chiavi (risorsa) in un ambito con criteri esistenti.

La valutazione dei criteri dei componenti esistenti in un insieme di credenziali può richiedere fino a 1 ora (caso medio) e 2 ore (caso peggiore) prima che i risultati di conformità vengano visualizzabili nell'interfaccia utente del portale.

Se i risultati di conformità vengono visualizzati come "non avviati", i motivi possono essere i seguenti:

- La valutazione dei criteri non è ancora stata completata. La latenza di valutazione iniziale può richiedere fino a 2 ore nello scenario peggiore.

- Non sono presenti insiemi di credenziali delle chiavi nell'ambito dell'assegnazione dei criteri.

- Non sono presenti insiemi di credenziali delle chiavi con certificati nell'ambito dell'assegnazione di criteri.

Nota

Le modalità Provider di risorse di Criteri di Azure, ad esempio quelle per Azure Key Vault, offrono informazioni sulla conformità nella pagina Conformità dei componenti.

Passaggi successivi

- Registrazione e domande frequenti sui criteri di Azure per l'insieme di credenziali delle chiavi

- Altre informazioni sul Servizio Criteri di Azure

- Vedere Esempi di Key Vault: Definizioni di criteri predefiniti di Key Vault

- Informazioni su Microsoft Cloud Security Benchmark nell'insieme di credenziali delle chiavi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per