Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Azure Lab Services verrà ritirato il 28 giugno 2027. Per altre informazioni, vedere la Guida al ritiro.

Questo articolo descrive come connettere un piano lab a una rete virtuale con la rete avanzata di Azure Lab Services. Con le funzionalità di rete avanzate, si ha un maggiore controllo sulla configurazione della rete virtuale dei lab. Ad esempio, per connettersi a risorse locali, ad esempio i server di gestione delle licenze o per usare route definite dall'utente (UDR). Altre informazioni sugli scenari di rete supportati e sulle topologie per la rete avanzata .

La rete avanzata per i piani lab sostituisce il peering di reti virtuali di Azure Lab Services usato con gli account lab.

Seguire questa procedura per configurare la rete avanzata per il piano lab:

- Delegare la subnet della rete virtuale ai piani lab di Azure Lab Services. La delega consente ad Azure Lab Services di creare il modello di lab e le macchine virtuali lab nella rete virtuale.

- Configurare il gruppo di sicurezza di rete per consentire il traffico RDP o SSH in ingresso verso la macchina virtuale modello di lab e le macchine virtuali del lab.

- Creare un piano lab con rete avanzata per associarlo alla subnet della rete virtuale.

- (Facoltativo) Configurare la rete virtuale.

La rete avanzata può essere abilitata solo durante la creazione di un piano lab. La rete avanzata non è un'impostazione che può essere aggiornata in un secondo momento.

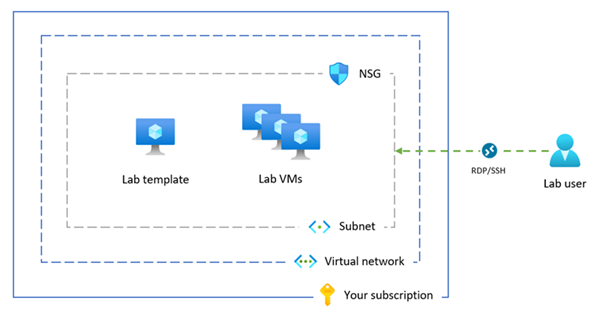

Il diagramma seguente mostra una panoramica della configurazione di rete avanzata di Azure Lab Services. Al modello di lab e alle macchine virtuali lab viene assegnato un indirizzo IP nella subnet e il gruppo di sicurezza di rete consente agli utenti del lab di connettersi alle macchine virtuali del lab usando RDP o SSH.

Nota

Se l'organizzazione deve eseguire il filtro dei contenuti, ad esempio per la conformità con il Children's Internet Protection Act (CIPA), è necessario usare software di terze parti. Per altre informazioni, leggere le indicazioni sul filtro dei contenuti negli scenari di rete supportati.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- L'account Azure ha il ruolo di Collaboratore rete o un elemento padre di questo ruolo nella rete virtuale.

- Una rete virtuale e una subnet di Azure nella stessa area di Azure in cui si crea il piano lab. Informazioni su come creare una rete virtuale e una subnet.

- La subnet ha un numero sufficiente di indirizzi IP gratuiti per le macchine virtuali modello e le macchine virtuali del lab per tutti i lab (ogni lab usa 512 indirizzi IP) nel piano lab.

1. Delegare la subnet della rete virtuale

Per usare la subnet di rete virtuale per la rete avanzata in Azure Lab Services, è necessario delegare la subnet ai piani lab di Azure Lab Services. La delega della subnet concede autorizzazioni esplicite a Azure Lab Services per creare risorse specifiche del servizio, ad esempio macchine virtuali lab, nella subnet.

È possibile delegare un solo piano lab alla volta per l'uso con una subnet.

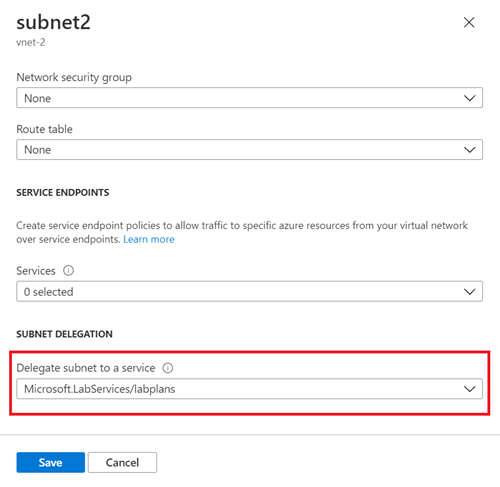

Seguire questa procedura per delegare la subnet da usare con un piano lab:

Accedere al portale di Azure.

Passare alla rete virtuale e selezionare Subnet.

Selezionare una subnet dedicata da delegare a Azure Lab Services.

Importante

La subnet usata per Azure Lab Services non deve essere già usata per un gateway di rete virtuale o Azure Bastion.

In Delega la subnet a un servizioselezionare Microsoft.LabServices/labplanse quindi selezionare Salva.

Verificare che Microsoft.LabServices/labplans venga visualizzato nella colonna Delegata a per la subnet.

2. Configurare un gruppo di sicurezza di rete

Quando si connette il piano lab a una rete virtuale, è necessario configurare un gruppo di sicurezza di rete (NSG) per consentire il traffico RDP/SSH in ingresso dal computer dell'utente alla macchina virtuale modello e alle macchine virtuali del lab. Un NSG contiene le regole di controllo di accesso che consentono o negano il traffico in base alla direzione del traffico, al protocollo, all’indirizzo e alla porta di origine e all’indirizzo e alla porta di destinazione.

Le regole di un gruppo di sicurezza di rete possono essere modificate in qualsiasi momento e le modifiche vengono applicate a tutte le istanze associate. Potrebbero essere necessari fino a 10 minuti affinché le modifiche del gruppo di sicurezza di rete abbiano effetto.

Importante

Se non si configura un gruppo di sicurezza di rete, non sarà possibile accedere alla macchina virtuale modello del lab e alle macchine virtuali del lab tramite RDP o SSH.

La configurazione del gruppo di sicurezza di rete per la rete avanzata è costituita da due passaggi:

- Creare un gruppo di sicurezza di rete che consenta il traffico RDP/SSH

- Associare il gruppo di sicurezza di rete alla subnet della rete virtuale

È possibile usare un gruppo di sicurezza di rete per controllare il traffico verso una o più istanze di macchina virtuale, le istanze del ruolo, le schede di rete (NIC) o i subnet in una rete virtuale. Un NSG contiene le regole di controllo di accesso che consentono o negano il traffico in base alla direzione del traffico, al protocollo, all’indirizzo e alla porta di origine e all’indirizzo e alla porta di destinazione. Le regole di un gruppo di sicurezza di rete possono essere modificate in qualsiasi momento e le modifiche vengono applicate a tutte le istanze associate.

Per ulteriori informazioni su NSGs, visitare Informazioni su NSG.

È possibile usare un gruppo di sicurezza di rete per controllare il traffico verso una o più istanze di macchina virtuale, le istanze del ruolo, le schede di rete (NIC) o i subnet in una rete virtuale. Un NSG contiene le regole di controllo di accesso che consentono o negano il traffico in base alla direzione del traffico, al protocollo, all’indirizzo e alla porta di origine e all’indirizzo e alla porta di destinazione. Le regole di un gruppo di sicurezza di rete possono essere modificate in qualsiasi momento e le modifiche vengono applicate a tutte le istanze associate.

Per ulteriori informazioni su NSGs, visitare Informazioni su NSG.

Creare un gruppo di sicurezza di rete per consentire il traffico

Seguire questa procedura per creare un gruppo di sicurezza di rete e consentire il traffico RDP o SSH in ingresso:

Se non si dispone ancora di un gruppo di sicurezza di rete, seguire questa procedura per creare un gruppo di sicurezza di rete (NSG).

Assicurarsi di creare il gruppo di sicurezza di rete nella stessa area di Azure della rete virtuale e del piano lab.

Creare una regola di sicurezza in ingresso per consentire il traffico RDP e SSH.

Passare al gruppo di sicurezza di rete nel portale di Azure.

Selezionare Regole di sicurezza in ingresso e quindi + Aggiungi.

Immettere i dettagli per la nuova regola di sicurezza in ingresso:

Impostazione Valore Origine selezionare Tutti. Intervalli porte di origine Immetti *. Destinazione Selezionare Indirizzi IP. Indirizzi IP/Intervalli CIDR di destinazione Selezionare l'intervallo della subnet della rete virtuale. Servizio Seleziona Personalizza. Intervalli porte di destinazione Immettere 22, 3389. La porta 22 è per il protocollo Secure Shell (SSH). La porta 3389 è per Remote Desktop Protocol (RDP). Protocollo selezionare Tutti. Azione Seleziona Consenti. Priorità Immettere 1000. La priorità deve essere superiore ad altre regole Nega per RDP o SSH. Nome Immettere AllowRdpSshForLabs. Selezionare Aggiungi per aggiungere la regola di sicurezza in ingresso al gruppo di sicurezza di rete.

Associare la subnet al gruppo di sicurezza di rete

Associare quindi il gruppo di sicurezza di rete alla subnet della rete virtuale per applicare le regole di traffico al traffico di rete virtuale.

Passare al gruppo di sicurezza di rete e selezionare Subnet.

Selezionare + Associa nella barra dei menu in alto.

In Rete virtuale, selezionare la rete virtuale richiesta.

Per Subnetselezionare la subnet della rete virtuale.

Selezionare OK per associare la subnet di rete virtuale al gruppo di sicurezza di rete.

3. Creare un piano lab con funzionalità di rete avanzate

Dopo aver configurato la subnet e il gruppo di sicurezza di rete, è possibile creare il piano lab con rete avanzata. Quando si crea un nuovo lab nel piano lab, Azure Lab Services crea il modello di lab e le macchine virtuali lab nella subnet della rete virtuale.

Importante

È necessario configurare la rete avanzata quando si crea un piano lab. Non è possibile abilitare la rete avanzata in una fase successiva.

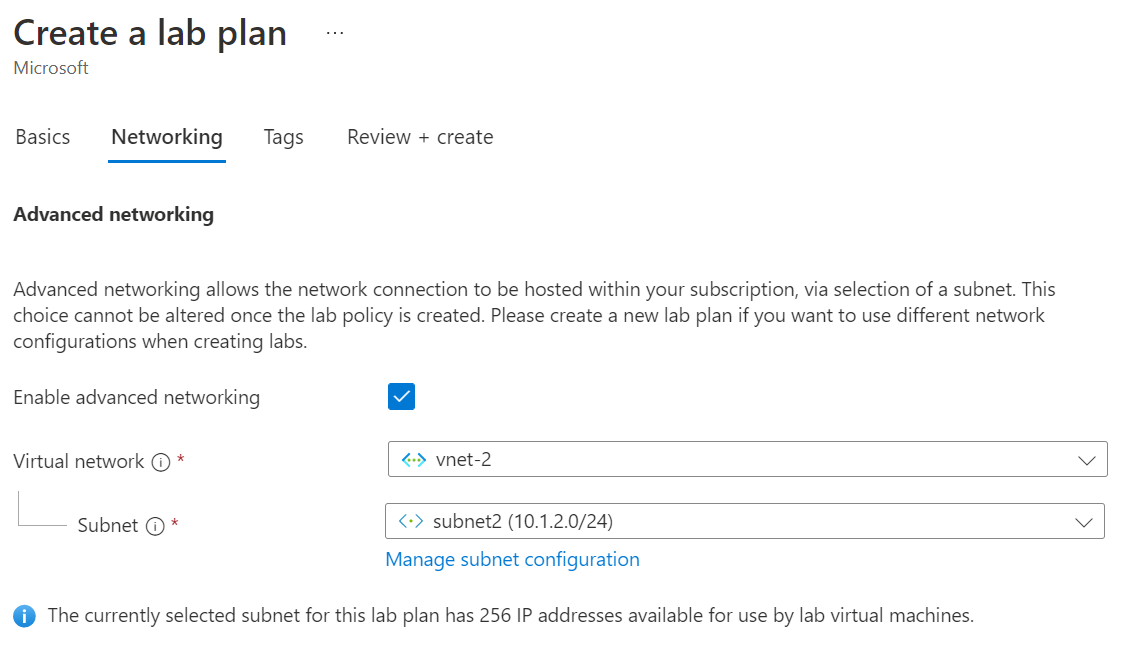

Per creare un piano lab con funzionalità di rete avanzate nel portale di Azure:

Accedere al portale di Azure.

Selezionare Crea una risorsa nell'angolo superiore sinistro del portale di Azure e cercare il piano lab.

Immettere le informazioni nella scheda Informazioni di base della pagina Creare un piano lab.

Per altre informazioni, vedere Creare un piano lab con Azure Lab Services.

Nella scheda Rete selezionare Abilita rete avanzata per configurare la subnet della rete virtuale.

In Rete virtuale, selezionare la rete virtuale richiesta. Per Subnetselezionare la subnet della rete virtuale.

Se la rete virtuale non viene visualizzata nell'elenco, verificare che il piano lab si trovi nella stessa area di Azure della rete virtuale, che la subnet sia stata delegata ad Azure Lab Servicese che l'account di Azure disponga delle autorizzazioni necessarie.

Selezionare Rivedi e crea per creare il piano lab con rete avanzata.

Gli utenti del lab e i responsabili del lab possono ora connettersi alle macchine virtuali lab o alla macchina virtuale modello del lab usando RDP o SSH.

Quando si crea un nuovo lab, tutte le macchine virtuali vengono create nella rete virtuale e viene assegnato un indirizzo IP all'interno dell'intervallo di subnet.

4. (Facoltativo) Aggiornare le impostazioni di configurazione della rete

È consigliabile usare le impostazioni di configurazione predefinite per la rete virtuale e la subnet quando si usa la rete avanzata in Azure Lab Services.

Per scenari di rete specifici, potrebbe essere necessario aggiornare la configurazione di rete. Altre informazioni sulle architetture e sulle topologie di rete supportate in Azure Lab Services e sulla configurazione di rete corrispondente.

È possibile modificare le impostazioni della rete virtuale dopo aver creato il piano lab con rete avanzata. Tuttavia, quando si modificano le impostazioni DNS nella rete virtuale, è necessario riavviare le macchine virtuali del lab in esecuzione. Se le macchine virtuali del lab vengono arrestate, riceveranno automaticamente le impostazioni DNS aggiornate all'avvio.

Attenzione

Le modifiche di configurazione di rete seguenti non sono supportate dopo aver configurato la rete avanzata:

- Eliminare la rete virtuale o la subnet associata al piano lab. In questo modo i lab smetteno di funzionare.

- Modificare l'intervallo di indirizzi della subnet quando sono presenti macchine virtuali create (macchine virtuali modello o macchine virtuali del lab).

- Modificare l'etichetta DNS nell'indirizzo IP pubblico. In questo modo, il pulsante Connetti per le macchine virtuali del lab smette di funzionare.

- Modificare la configurazione IP front-end in Azure Load Balancer. In questo modo, il pulsante Connetti per le macchine virtuali del lab smette di funzionare.

- Modificare il nome di dominio completo nell'indirizzo IP pubblico.

- Usare una tabella di route con una route predefinita per la subnet (tunneling forzato). In questo modo gli utenti perderanno la connettività al lab.

- L'uso di Firewall di Azure o Azure Bastion non è supportato.