Gestire i flussi di lavoro delle app per la logica nel portale di Azure

Si applica a: App per la logica di Azure (a consumo e standard)

Questa guida illustra come gestire i flussi di lavoro delle app per la logica standard o a consumo tramite il portale di Azure ed eseguire attività quali modifica, disabilitazione, abilitazione ed eliminazione dei flussi di lavoro. È anche possibile gestire le app per la logica a consumo in Visual Studio.

Prerequisiti

Account e sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, iscriversi per creare un account Azure gratuito.

Flusso di lavoro di un'app per la logica Standard o a consumo esistente

Trovare e aprire una risorsa dell'app per la logica

Nella casella di ricerca del portale di Azure, immettere app per la logica e selezionare App per la logica.

Nell'elenco delle app per la logica trovare la risorsa dell'app per la logica esplorando o filtrando l'elenco.

Per aprire la risorsa dell'app per la logica, selezionare l'app che si vuole gestire.

Visualizzare le proprietà dell'app per la logica

Nel portale di Azure, trovare e aprire la risorsa dell'app per la logica.

Nel menu dell'app per la logica, in Impostazioni selezionare Proprietà.

Nel riquadro Proprietà è possibile visualizzare e copiare le informazioni seguenti sulla risorsa dell'app per la logica, ad esempio:

Standard

- Stato

- URL

- Indirizzo IP virtuale

- Modalità

- Indirizzo IP in uscita

- Indirizzi IP in uscita aggiuntivi

- Utente FTP/distribuzione

- Nome host FTP

- Log di diagnostica FTP

- Nome host FTP

- Log di diagnostica FTPS

- ID risorsa

- Location

- Gruppo di risorse

- Nome della sottoscrizione

- ID sottoscrizione

Consumo

- Nome

- ID risorsa

- Gruppo di risorse

- Location

- Type

- Nome sottoscrizione

- ID sottoscrizione

- Endpoint di accesso

- Indirizzi IP in uscita in fase di esecuzione

- Accedere a indirizzi IP dell'endpoint

- Indirizzi IP in uscita del connettore

Visualizzare le connessioni

Quando si creano connessioni in un flusso di lavoro usando connettori gestiti da Microsoft, queste connessioni sono vere e proprie risorse separate di Azure con le proprie definizioni di risorse e sono ospitate in Azure globale multi tenant. I flussi di lavoro delle app per la logica Standard possono anche usare connettori del provider di servizi predefiniti che vengono eseguiti nativamente e sono basati sul runtime di App per la logica di Azure a tenant singolo. Per visualizzare e gestire queste connessioni, seguire questa procedura, in base al tipo di risorsa dell'app per la logica:

Nel portale di Azure, trovare e aprire la risorsa dell'app per la logica.

Dal menu dell'app per la logica, in Flussi di lavoro selezionare Connessioni.

In base al tipo di connessione che si desidera visualizzare, selezionare una delle opzioni seguenti:

Opzione Descrizione Connessioni API Connessioni create da connettori azure multi-tenant ospitati a livello globale. Per visualizzare la definizione della risorsa di connessione sottostante, selezionare Visualizzazione JSON. Connessioni provider di servizi Connessioni create da connettori predefiniti del provider di servizi, in base all'implementazione dell'interfaccia del provider di servizi. Per visualizzare altre informazioni su un'istanza di connessione specifica, nella colonna Visualizza dettagli selezionare l'icona a forma di occhio. Per visualizzare la definizione di risorsa sottostante della connessione selezionata, selezionare Visualizzazione JSON. Connessioni alle funzioni Connessioni alle funzioni in un'app per le funzioni associata. Per visualizzare altre informazioni su una funzione, nella colonna Visualizza dettagli selezionare l'icona a forma di occhio. Visualizzazione JSON Definizioni di risorse sottostanti per tutte le connessioni tra i flussi di lavoro nella risorsa dell'app per la logica

Disabilitare o abilitare le risorse dell'app per la logica

Anche se una risorsa dell'app per la logica Standard può avere più flussi di lavoro, un'app per la logica a consumo ha un solo flusso di lavoro. Entrambi i tipi di risorse dell'app per la logica hanno quindi diversi modi per disabilitare e abilitare l'attività.

È possibile arrestare o avviare una singola o più app per la logica Standard. È anche possibile riavviare una singola app per la logica senza prima arrestarsi. L'app per la logica basata su tenant singolo può includere più flussi di lavoro, quindi è possibile arrestare l'intera app per la logica o disabilitare solo i flussi di lavoro Standard.

Nota

L'app per la logica di arresto e la disabilitazione delle operazioni del flusso di lavoro hanno effetti diversi. Per altre informazioni, vedere Considerazioni sull'arresto di app per la logica Standard e considerazioni per la disabilitazione dei flussi di lavoro Standard.

Considerazioni sull'arresto delle app per la logica Standard

L'arresto di un'app per la logica Standard a livello di risorsa influisce sulle istanze del flusso di lavoro nei modi seguenti:

Il App per la logica di Azure a tenant singolo annulla immediatamente tutte le esecuzioni in corso e in sospeso.

Il App per la logica di Azure a tenant singolo non crea o esegue nuove istanze del flusso di lavoro.

I trigger non verranno attivati la volta successiva in cui vengono soddisfatte le condizioni. Tuttavia, gli stati del trigger ricordano i punti in cui l'app per la logica è stata arrestata. Quindi, se si riavvia l'app per la logica, i trigger vengono attivati per tutti gli elementi non elaborati dall'ultima esecuzione.

Per impedire a ogni flusso di lavoro di attivare gli elementi non elaborati dall'ultima esecuzione, cancellare lo stato del trigger prima di riavviare l'app per la logica seguendo questa procedura:

- Nel portale di Azure aprire l'app per la logica.

- Nel menu dell'app per la logica, in Flussi di lavoro selezionare Flussi di lavoro.

- Aprire un flusso di lavoro e modificare qualsiasi parte del trigger del flusso di lavoro.

- Salva le modifiche. Questo passaggio reimposta lo stato corrente del trigger.

- Ripetere per ogni flusso di lavoro.

- Al termine, riavviare l'app per la logica Standard.

Disabilitare o abilitare le app per la logica Standard

È possibile arrestare o avviare più app per la logica Standard contemporaneamente, ma non è possibile riavviare più app per la logica Standard senza prima arrestarle.

Nella casella di ricerca del portale di Azure, immettere app per la logica e selezionare App per la logica.

Nella pagina App per la logica visualizzare solo le app per la logica Standard usando il filtro Piano.

Visualizzare solo le app per la logica Abilitate o Disabilitate usando il filtro Stato , che è possibile aggiungere, se necessario.

Nella colonna della casella di controllo selezionare le app per la logica da arrestare o avviare.

- Per arrestare l'esecuzione di app per la logica selezionata, selezionare Disabilita/Arresta. Confermare la selezione.

- Per avviare le app per la logica arrestate selezionate, selezionare Abilita/Avvia.

Per verificare se l'operazione è riuscita o non riuscita, sulla barra degli strumenti principale di Azure aprire l'elenco Notifiche (icona a forma di campana).

Riavviare un'app per la logica Standard senza arrestare

È possibile riavviare un'app per la logica Standard in qualsiasi momento.

Nel portale di Azure, aprire la risorsa dell’app per la logica Standard.

Nel menu dell'app per la logica selezionare Panoramica.

Sulla barra degli strumenti della pagina Panoramica selezionare Riavvia.

Per verificare se l'operazione è riuscita o non riuscita, sulla barra degli strumenti principale di Azure aprire l'elenco Notifiche (icona a forma di campana).

Arrestare o avviare flussi di lavoro Standard

Per arrestare l'attivazione del trigger al successivo raggiungimento della condizione del trigger, disabilitare il flusso di lavoro.

Nota

Le operazioni di disabilitazione del flusso di lavoro e arresto dell'app per la logica hanno effetti diversi. Per altre informazioni, vedere Considerazioni sull'arresto di app per la logica Standard e Considerazioni per la disabilitazione di un flusso di lavoro Standard.

Considerazioni sulla disabilitazione di un flusso di lavoro Standard

La disabilitazione di un flusso di lavoro influisce sulle istanze del flusso di lavoro nei modi seguenti:

Il App per la logica di Azure a tenant singolo continua tutte le esecuzioni in corso e in sospeso del flusso di lavoro fino al termine. In base al volume o al backlog, il completamento di questo processo potrebbe richiedere tempo.

Suggerimento

Per ridurre i costi derivanti da risorse e istanze del flusso di lavoro che altrimenti potrebbero richiedere più tempo per ridurre le prestazioni negli ambienti non di produzione per i test di carico e prestazioni, è possibile arrestare manualmente un flusso di lavoro. Questa azione annulla le istanze del flusso di lavoro in corso e in sospeso. Per questa attività, è necessario aggiungere le impostazioni seguenti alle impostazioni host della risorsa dell'app per la logica Standard.

Importante: assicurarsi di usare le impostazioni seguenti solo in ambienti non di produzione. Seguire ogni ID del flusso di lavoro con due punti (:) e separare gli ID del flusso di lavoro con un punto e virgola (;):

"Jobs.SuspendedJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:","Jobs.CleanupJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:"Per altre informazioni, vedere Modificare le impostazioni dell'host e dell'app per le app per la logica Standard.

Il App per la logica di Azure a tenant singolo non crea o esegue nuove istanze del flusso di lavoro.

Il trigger non verrà attivato la volta successiva in cui vengono soddisfatte le condizioni. Tuttavia, lo stato del trigger memorizza il punto in cui il flusso di lavoro è stato disabilitato. Pertanto, se si riabilita il flusso di lavoro, il trigger viene attivato per tutti gli elementi non elaborati dall'ultima esecuzione.

Per arrestare l'attivazione del trigger su elementi non elaborati dall'ultima esecuzione, deselezionare lo stato del trigger prima di riattivare il flusso di lavoro:

- Nel flusso di lavoro modificare qualsiasi parte del trigger del flusso di lavoro.

- Salva le modifiche. Questo passaggio reimposta lo stato corrente del trigger.

- Riattivare il flusso di lavoro.

Quando un flusso di lavoro è disabilitato, è comunque possibile inviare nuovamente le esecuzioni.

Disabilitare o abilitare flussi di lavoro Standard

Nel portale di Azure, aprire la risorsa dell’app per la logica Standard.

Nel menu dell'app per la logica, in Flussi di lavoro selezionare Flussi di lavoro.

Nella colonna della casella di controllo selezionare il flusso di lavoro da disabilitare o abilitare.

Sulla barra degli strumenti del riquadro Flussi di lavoro selezionare Disabilita o Abilita.

Per verificare se l'operazione è riuscita o non riuscita, sulla barra degli strumenti principale di Azure aprire l'elenco Notifiche (icona a forma di campana).

Eliminare le app per la logica

È possibile eliminare contemporaneamente una o più app per la logica Standard. L'app per la logica basata su tenant singolo può includere più flussi di lavoro, quindi è possibile eliminare l'intera app per la logica o eliminare solo i flussi di lavoro.

Eliminare app per la logica Standard

L'eliminazione di una risorsa dell'app per la logica Standard annulla immediatamente le esecuzioni in corso e in sospeso, ma non esegue attività di pulizia nella risorsa di archiviazione usata dall'app.

Nota

Anche se è possibile ripristinare manualmente le app per la logica Standard eliminate, l'uso del controllo del codice sorgente per gestire le app per la logica Standard semplifica notevolmente il ripristino e la ridistribuzione.

Nella casella di ricerca del portale di Azure, immettere app per la logica e selezionare App per la logica.

Nella pagina App per la logica visualizzare solo le app per la logica Standard usando il filtro Piano.

Nella colonna della casella di controllo selezionare una o più app per la logica da eliminare. Sulla barra degli strumenti, seleziona Elimina.

Quando viene visualizzata la casella di conferma, immettere sì e selezionare Elimina.

Per verificare se l'operazione è riuscita o non riuscita, sulla barra degli strumenti principale di Azure aprire l'elenco Notifiche (icona a forma di campana).

Eliminare flussi di lavoro Standard

L'eliminazione di un flusso di lavoro Standard influisce sulle istanze del flusso di lavoro nei modi seguenti:

App per la logica di Azure annulla immediatamente le esecuzioni in corso e in sospeso, ma esegue attività di pulizia nello spazio di archiviazione usato dal flusso di lavoro.

App per la logica di Azure non crea o esegue nuove istanze del flusso di lavoro.

Se si elimina un flusso di lavoro e quindi si ricrea lo stesso flusso di lavoro, il flusso di lavoro ricreato non avrà gli stessi metadati del flusso di lavoro eliminato. Per aggiornare i metadati, è necessario salvare di nuovo qualsiasi flusso di lavoro che ha chiamato il flusso di lavoro eliminato. In questo modo, il chiamante ottiene le informazioni corrette per il flusso di lavoro ricreato. In caso contrario, le chiamate al flusso di lavoro ricreato hanno esito negativo con un errore Non autorizzato . Questo comportamento si applica anche ai flussi di lavoro che usano artefatti negli account di integrazione e nei flussi di lavoro che chiamano funzioni di Azure.

Nel portale di Azure, aprire la risorsa dell’app per la logica Standard.

Nel menu dell'app per la logica, in Flussi di lavoro selezionare Flussi di lavoro. Nella colonna della casella di controllo selezionare un singolo o più flussi di lavoro da eliminare.

Sulla barra degli strumenti, seleziona Elimina.

Per verificare se l'operazione è riuscita o non riuscita, sulla barra degli strumenti principale di Azure aprire l'elenco Notifiche (icona a forma di campana).

Ripristinare le app per la logica Standard eliminate

Se si usa il controllo del codice sorgente, è possibile ridistribuire facilmente una risorsa dell'app per la logica Standard eliminata in App per la logica di Azure a tenant singolo. Se non si usa il controllo del codice sorgente, provare la procedura seguente per ripristinare l'app per la logica eliminata:

Prima di provare a ripristinare l'app per la logica eliminata, esaminare le considerazioni seguenti:

È possibile ripristinare solo le risorse dell'app per la logica Standard eliminate che usano il piano di hosting Workflow Standard .

La cronologia di esecuzione dall'app per la logica eliminata non è disponibile nell'app per la logica ripristinata.

Se il flusso di lavoro inizia con il trigger di richiesta, l'URL di callback per l'app per la logica ripristinata è diverso dall'URL per l'app per la logica eliminata.

Verificare che l'account di archiviazione dell'app per la logica esista ancora. Se l'account di archiviazione è stato eliminato, è necessario prima ripristinare l'account di archiviazione eliminato.

Nel menu dell'account di archiviazione, in Sicurezza e rete selezionare Chiavi di accesso.

Nella pagina Chiavi di accesso copiare il stringa di connessione primario dell'account e salvare per un uso successivo, ad esempio:

DefaultEndpointsProtocol=https; AccountName=<storage-account-name>; AccountKey=<access-key>; EndpointSuffix=core.windows.net

Nel menu dell'account di archiviazione, in Archiviazione dati selezionare Condivisioni file, copiare il nome per la condivisione file associata all'app per la logica e salvare per un uso successivo.

Creare una nuova risorsa dell'app per la logica Standard usando lo stesso piano di hosting e il piano tariffario. È possibile usare un nuovo nome o riutilizzare il nome dall'app per la logica eliminata.

Prima di continuare, arrestare l'app per la logica. Dal menu dell'app per la logica selezionare Panoramica. Nella barra degli strumenti della pagina Panoramica selezionare Arresta.

Nel menu dell'app per la logica, in Impostazioni selezionare Configurazione.

Nella pagina Configurazione aggiornare i valori delle impostazioni dell'applicazione seguenti e ricordarsi di salvare le modifiche al termine.

Impostazione app Valore di sostituzione AzureWebJobsStorage Sostituire il valore esistente con il stringa di connessione copiato in precedenza dall'account di archiviazione. WEBSITE_CONTENTAZUREFILECONNECTIONSTRING Sostituire il valore esistente con la stringa copiata in precedenza dall'account di archiviazione. WEBSITE_CONTENTSHARE Sostituire il valore esistente con il nome della condivisione file copiato in precedenza. Importante

Quando si dispone di informazioni riservate, ad esempio stringa di connessione che includono nomi utente e password, assicurarsi di usare il flusso di autenticazione più sicuro disponibile. Ad esempio, nei flussi di lavoro dell'app per la logica Standard, i tipi di dati sicuri, ad esempio

securestringesecureobject, non sono supportati. Microsoft consiglia di autenticare l'accesso alle risorse di Azure con un'identità gestita, quando possibile, e assegnare un ruolo con privilegi minimi necessari.Se questa funzionalità non è disponibile, assicurarsi di proteggere stringa di connessione tramite altre misure, ad esempio Azure Key Vault, che è possibile usare con le impostazioni dell'app. È quindi possibile fare riferimento direttamente a stringhe sicure, ad esempio stringa di connessione e chiavi. Analogamente ai modelli arm, in cui è possibile definire le variabili di ambiente in fase di distribuzione, è possibile definire le impostazioni dell'app all'interno della definizione del flusso di lavoro dell'app per la logica. È quindi possibile acquisire valori di infrastruttura generati dinamicamente, ad esempio endpoint di connessione, stringhe di archiviazione e altro ancora. Per altre informazioni, vedere Tipi di applicazione per Microsoft Identity Platform.

Nel menù dell'app per la logica, in Flussi di lavoro, selezionare Connessioni.

Aprire ogni connessione e in Impostazioni selezionare Criteri di accesso.

Eliminare i criteri di accesso per l'app per la logica eliminata e quindi aggiungere un nuovo criterio di accesso per l'app per la logica di sostituzione.

Tornare alla pagina Configurazione dell'app per la logica e aggiungere eventuali impostazioni personalizzate presenti nell'app per la logica eliminata.

Al termine, riavviare l'app per la logica.

Gestire le versioni delle app per la logica

Per le app per la logica a consumo, è possibile usare il portale di Azure per il controllo della versione. Ad esempio, è possibile trovare la cronologia delle versioni dell'app per la logica e pubblicare versioni precedenti, se presenti.

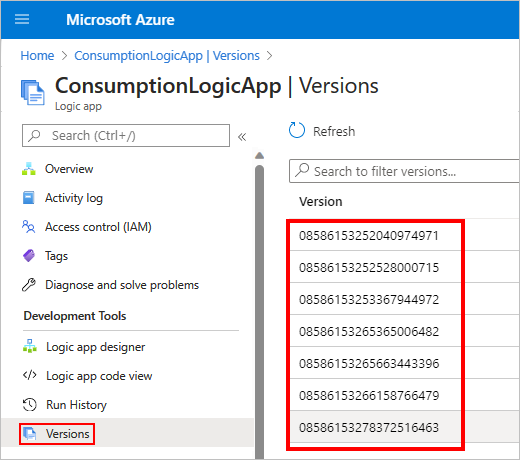

Trovare e visualizzare le versioni precedenti

Nella portale di Azure aprire l'app per la logica a consumo.

Nel menu dell'app per la logica, in Strumenti di sviluppo selezionare Versioni.

Nell'elenco Versione selezionare la versione dell'app per la logica da gestire.

Per filtrare l'elenco, nella barra di ricerca della pagina Versioni immettere l'ID versione.

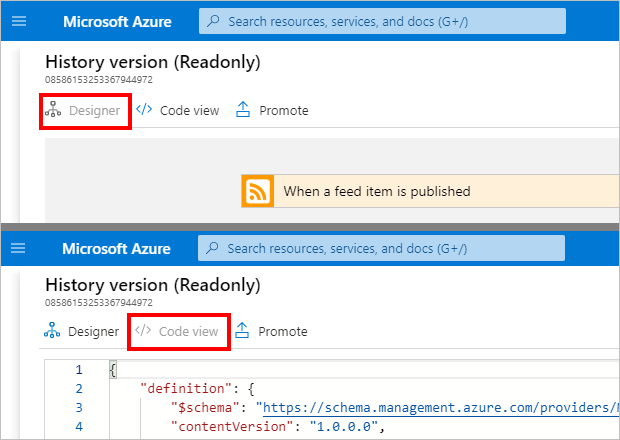

La pagina Versione cronologia mostra i dettagli della versione precedente in modalità di sola lettura. È possibile scegliere tra la visualizzazione della finestra di progettazione e la visualizzazione codice.

Alzare di livello le versioni precedenti

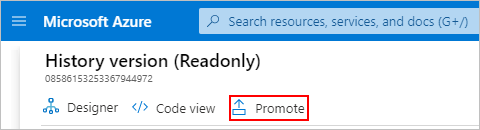

Per pubblicare una versione precedente dell'app per la logica a consumo, è possibile alzare di livello tale versione rispetto alla versione corrente.

Nella cronologia delle versioni dell'app per la logica trovare e selezionare la versione da alzare di livello.

Nella pagina Versione cronologia selezionare Alza di livello.

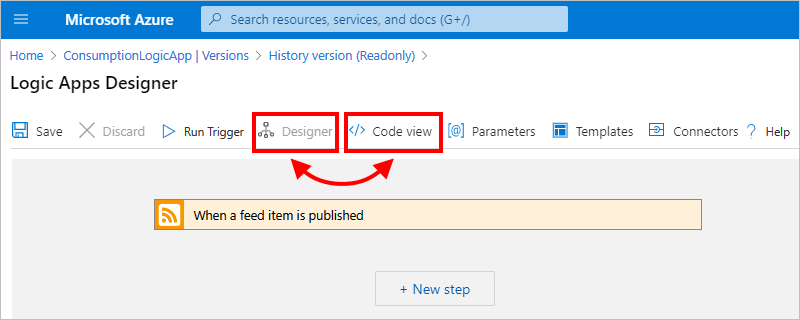

Dopo l'apertura della finestra di progettazione del flusso di lavoro, apportare le modifiche necessarie alla versione che si desidera alzare di livello.

È possibile passare dalla finestra di progettazione alle modalità di visualizzazione Codice. È anche possibile aggiornare parametri, modelli e connettori.

Per salvare gli aggiornamenti e completare l'innalzamento di livello, sulla barra degli strumenti della finestra di progettazione selezionare Salva. Per annullare le modifiche, seleziona Annulla.

Quando si visualizza la cronologia delle versioni dell'app per la logica, la versione alzata di livello viene visualizzata nella parte superiore dell'elenco e ha un nuovo identificatore.