Connettersi a un'origine dati privatamente

In questa guida si apprenderà come connettere l'istanza di Grafana con gestione Azure a un'origine dati usando un endpoint privato gestito. Gli endpoint privati gestiti di Grafana con gestione Azure sono endpoint creati in una rete virtuale gestita usata dal servizio Grafana con gestione Azure. Stabiliscono collegamenti privati da tale rete alle origini dati di Azure. Grafana con gestione Azure configura e gestisce questi endpoint privati per conto dell'utente. È possibile creare endpoint privati gestiti da Grafana con gestione Azure per accedere ad altri servizi gestiti di Azure (ad esempio, ambito di collegamento privato di Monitoraggio di Azure o area di lavoro di Monitoraggio di Azure) e origini dati self-hosted (ad esempio, connettersi a Prometheus self-hosted dietro un servizio di collegamento privato).

Quando si usano endpoint privati gestiti, il traffico tra Grafana con gestione Azure e le relative origini dati attraversa esclusivamente la rete backbone Microsoft senza passare attraverso Internet. Gli endpoint privati gestiti proteggono dall'esfiltrazione di dati. Un endpoint privato gestito usa un indirizzo IP privato dalla rete virtuale gestita per portare in modo efficace l'area di lavoro Grafana con gestione Azure in tale rete. Ogni endpoint privato gestito viene mappato a una risorsa specifica in Azure e non all'intero servizio. I clienti possono limitare la connettività solo alle risorse approvate dalle organizzazioni.

Una connessione endpoint privato viene creata in uno stato "In sospeso" quando si crea un endpoint privato gestito nell'area di lavoro Grafana con gestione Azure. Viene avviato un flusso di lavoro di approvazione. Il proprietario della risorsa collegamento privato è responsabile dell'approvazione o del rifiuto della nuova connessione. Se il proprietario approva la connessione, il collegamento privato viene stabilito. In caso contrario, il collegamento privato non è configurato. Grafana con gestione Azure mostra lo stato di connessione corrente. Per inviare traffico alla risorsa di collegamento privato collegata all'endpoint privato gestito, è possibile usare solo un endpoint privato gestito con lo stato approvato.

Anche se gli endpoint privati gestiti sono gratuiti, potrebbero essere previsti addebiti associati all'utilizzo del collegamento privato in un'origine dati. Per altre informazioni, vedere i dettagli sui prezzi dell'origine dati.

Nota

Gli endpoint privati gestiti sono attualmente disponibili solo in Azure Global.

Nota

Se si esegue un'origine dati privata in un cluster del servizio Azure Kubernetes, quando il externalTrafficPolicy del servizio è impostato su locale, il servizio Collegamento privato di Azure deve usare una subnet diversa da quella del pod. Se è necessaria la stessa subnet, il servizio deve usare Cluster externalTrafficPolicy. Vedere Azure come provider di servizi cloud.

Origini dati supportate

Gli endpoint privati gestiti funzionano con i servizi di Azure che supportano il collegamento privato. Usandoli, è possibile connettere l'area di lavoro Grafana con gestione Azure agli archivi dati di Azure seguenti tramite connettività privata:

- Azure Cosmos DB per Mongo DB (solo per l'architettura di unità richiesta, UR)

- Azure Cosmos DB for PostgreSQL

- Esplora dati di Azure

- Ambito del collegamento privato di Monitoraggio di Azure (ad esempio, area di lavoro Log Analytics)

- Area di lavoro di Monitoraggio di Azure per Il servizio gestito per Prometheus

- Istanza gestita di database SQL di Azure

- Server di Azure SQL

- Servizi collegamento privato

- Azure Databricks

- Server flessibili di Database di Azure per PostgreSQL (solo per i server con rete di accesso pubblico)

Prerequisiti

Per seguire i passaggi descritti in questa guida, è necessario disporre di:

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Istanza di Grafana con gestione Azure nel livello Standard. Creare una nuova istanza, se non ne è disponibile una.

Creare un endpoint privato gestito per l'area di lavoro di Monitoraggio di Azure

È possibile creare un endpoint privato gestito nell'area di lavoro Grafana con gestione Azure per connettersi a un'origine dati supportata usando un collegamento privato.

Nel portale di Azure, passare all'area di lavoro Grafana e quindi selezionare Rete.

Selezionare Endpoint privato gestito e quindi selezionare Crea.

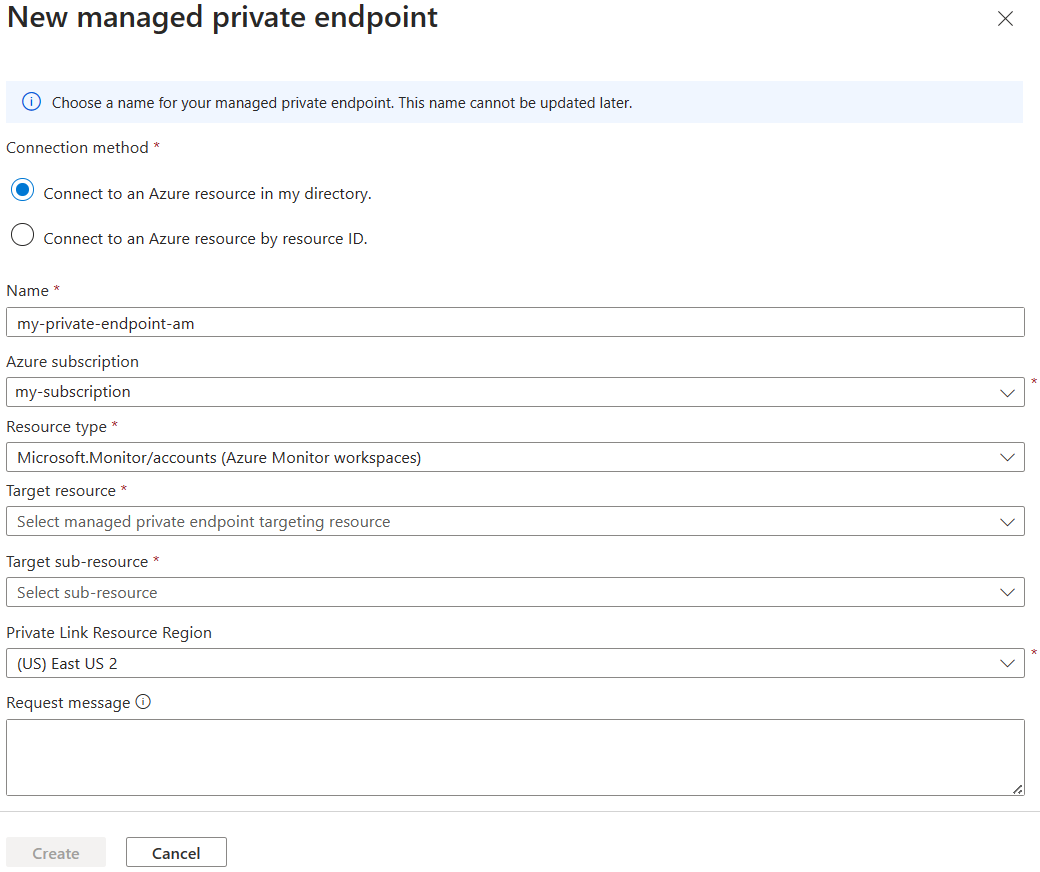

Nel riquadro Nuovo endpoint privato gestito compilare le informazioni necessarie per la connessione della risorsa.

Selezionare un tipo di risorsa di Azure (ad esempio, Microsoft.Monitor/accounts per il servizio gestito di Monitoraggio di Azure per Prometheus).

Selezionare Crea per aggiungere la risorsa dell'endpoint privato gestito.

Contattare il proprietario dell'area di lavoro di Monitoraggio di Azure di destinazione per approvare la richiesta di connessione.

Nota

Dopo l'approvazione della nuova connessione endpoint privato, tutto il traffico di rete tra l'area di lavoro Grafana con gestione Azure e l'origine dati selezionata scorrerà solo attraverso la rete backbone di Azure.

Creare un endpoint privato gestito nel servizio Collegamento privato di Azure

Se si dispone di un'origine dati interna alla rete virtuale, ad esempio un server InfluxDB ospitato in una macchina virtuale di Azure o un server Loki ospitato all'interno del cluster del servizio Azure Kubernetes, è possibile connetterlo a Grafana con gestione Azure. È prima necessario aggiungere un accesso al collegamento privato a tale risorsa usando il servizio Collegamento privato di Azure. I passaggi esatti necessari per configurare un collegamento privato dipendono dal tipo di risorsa di Azure. Fare riferimento alla documentazione del servizio di hosting disponibile. Ad esempio, questo articolo descrive come creare un servizio di collegamento privato nel servizio Azure Kubernetes specificando un oggetto servizio Kubernetes.

Dopo aver configurato il servizio di collegamento privato, è possibile creare un endpoint privato gestito nell'area di lavoro Grafana che si connette al nuovo collegamento privato.

Nel portale di Azure passare alla risorsa Grafana e quindi selezionare Rete.

Selezionare Endpoint privato gestito e quindi selezionare Crea.

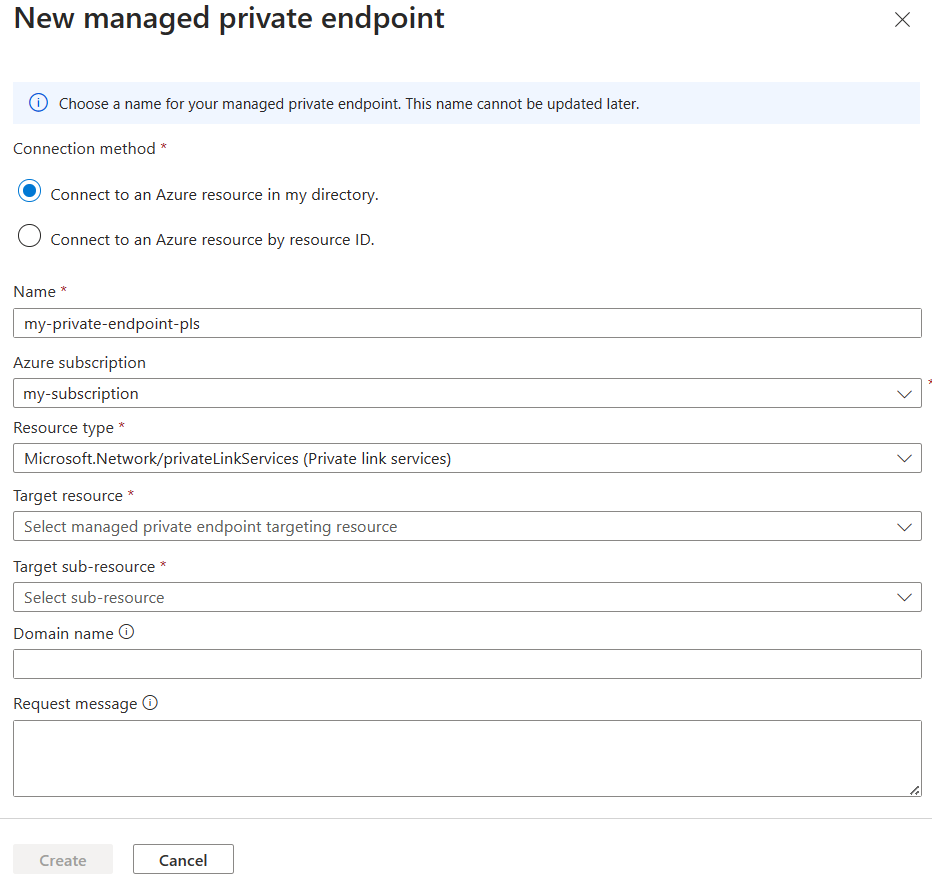

Nel riquadro Nuovo endpoint privato gestito compilare le informazioni necessarie per la connessione della risorsa.

Suggerimento

Il campo Nome di dominio è facoltativo. Se si specifica un nome di dominio, Grafana con gestione Azure garantisce che questo nome di dominio venga risolto nell'indirizzo IP privato dell'endpoint privato gestito all'interno della rete gestita del servizio di Grafana. È possibile usare questo nome di dominio nella configurazione dell'URL dell'origine dati di Grafana anziché nell'indirizzo IP privato. Sarà necessario usare il nome di dominio se è stato abilitato TLS o SNI (Server Name Indication) per l'archivio dati self-hosted.

Selezionare Crea per aggiungere la risorsa dell'endpoint privato gestito.

Contattare il proprietario del servizio collegamento privato di destinazione per approvare la richiesta di connessione.

Dopo l'approvazione della richiesta di connessione, selezionare Aggiorna per assicurarsi che lo stato della connessione sia Approvato e venga visualizzato l'indirizzo IP privato.

Nota

Non è possibile ignorare il passaggio Aggiorna, perché l'aggiornamento attiva un'operazione di sincronizzazione di rete da parte di Grafana con gestione Azure. Una volta approvata la nuova connessione dell'endpoint privato gestito, tutto il traffico di rete tra l'area di lavoro di Grafana con gestione Azure e l'origine dati selezionata scorrerà solo la rete backbone di Azure.

Passaggi successivi

In questa guida pratica si è appreso come configurare l'accesso privato tra un'area di lavoro Grafana con gestione Azure e un'origine dati. Per informazioni su come configurare l'accesso privato dagli utenti a un'area di lavoro di Grafana con gestione Azure, vedere Configurare l'accesso privato.